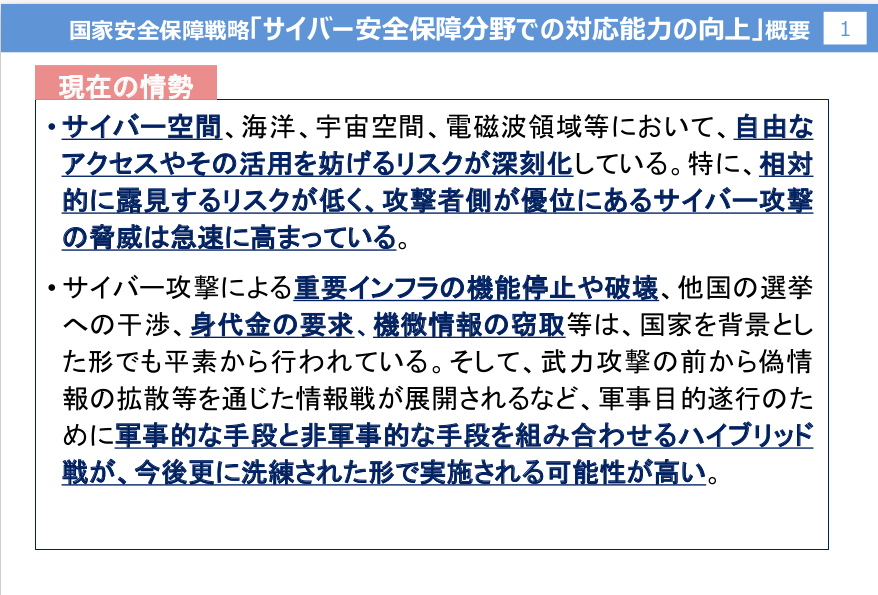

意味と搾取(改訂版)序章

意味と搾取(改訂版)

意味と搾取(改訂版)

Table of Contents

1. 序章

1.1. 嘘と欺瞞

最初に退屈で凡庸な喩えから始めたい。

…朝、陽が昇り、一日が始まる。一日の労働や仕事を終え、陽も暮れて一日の終りを迎え、そして暦が一日進み、次の日が巡る。私たちをとりまくこの時間の流れは、太古の昔から決して変ることなく私たちの本源的な生の基盤をなしてきた。たとえ、それが工業化され、あるいはさらにデジタル化された仮想世界の拡がりのなかに私たちの人生が投げこまれようと、この時間の現実は確固として変ることなく存在している。…

こうした牧歌的な語り口のなかには、そもそも明らかな嘘と欺瞞がある。こうした語り口は、あたかも今ここにある現実を悠久の人類の歴史と未来永劫続く人類の歩みのなかに位置づけることが可能であって、今ここにある現実を悠久の歴史の正当な嫡子として暗黙のうちに正当化して肯定しようとする保守的で排他的な願望が含まれている。今ここにある現実以外には現実はありえない、という諦念。私たちが経験している時間をあたかも普遍的であるかのように装って受け入れさせようとする暗黙の力が、結果として、今ある現実以外の選択肢を模索しようとする努力を最初から断念させ、そのかわりに私たちがすべき努力とは、今ある現実を与件とした上で今可能な微調整に限定するということこそが分別ある行為だとみなされることによって、「現実的な」解決だけが唯一正しい解決であり、それことが可能な解決だという主張がまかり通ることになる。

とりわけ、数世代にわたって私たち日本に生まれ育った者の記憶には、民衆の力が権力を打ち倒すといった劇的な歴史はなく、もっぱら抗いがたいほどの力をもって支配者たちが連綿としてその力を保持してきた絶望的な風景しか思い起すことができない。たとえあの60年代まで遡ったとしても、そう言うしかないように思う。しかし、多くの革命があり敗北もあるなかで、資本主義近代が誇る自由と民主主義が教科書に書かれているように実現された国はどこにもなく、また、革命が期待された帰結をもたらすこともまた稀であるなかで、民衆が未だに到来しない世界に自らの夢を託すことを文字通り心の底から断念したこともまた一度たりともなかった。日本の資本主義近代という時間の幅は、南北アメリカ大陸の先住民が経験してきた時間の数分の一にしかならない。未だない社会への夢を断念させようとする今ここにある支配者たちの目論見を私たちは忘れていはならないと思う。そして、彼らの目論見が冒頭に掲げたようなありふれた日常感覚を人工的に構築しながらも、それを自然とするように仕組まれることで、私たちの実感が構成されていること、私たちの生きる世界についての意味が今ここにある世界しか感得しえないように構築されていながら、そのことの問題を気づかないままでいること、そのこと自体を本書では問題にしたい。

現実的な感覚とか科学的なデータに基づく「事実」を判断基準にすること自体のなかに、私たちの可能性を削ぐある種の抑圧が伏在している。私たちは、彼らのいう「現実的」とか「科学」をまず何よりも受け入れて、彼らの土俵の上で物事を論じなければならないのだろうか。むしろ、今ここで私たちが直面しているのは、現実と呼ばれるものは、数値化されたデータのように、先験的に与えられた誰にとっても同じ客観的な世界であるかのようにみなされている。実はあらかじめ与えられたアルゴリズムによって押しつけられたものであるにもかかわらず、これを押しつけられたと実感することもできず、むしろ自ら自発的に了解した事柄であるという転倒した意識を抱く。数学的な整合性が全ての世界では、データもまた現実そのものとみなしてよいものとされる。しかし実際には、物事はもっと厄介極まりないのであって、数値であれ「言葉」であれ、これら構築されたものは、現実を一定の方法――あるいは政治的思惑――に基いて所与のカテゴリーによって抽象化されたものでしかない。一定の理論的な枠組を前提したそれ自体としては整合性のある理論に基きながら、こうしたデータが事実ではない、ということを見抜くことができなくなっている。

いかなる抽象的な概念やカテゴリーも普遍的なものとしての地位を獲得したことはない。普遍的なものの地位は、限りなく具体的なもののなかにしか存在しえないからだ。現実を説明する絶対的な真理や正しさとしての「エビデンス」は普遍的なものとは何の関わりもない。日常生活の実感も、科学的と称するデータとその理解も、それらが構成されるに至った経緯のなかに、この世界のありとあらゆるいかがわしさが込められていることを忘れてはならない。これらはいずれも、それ自体に含まれている未だ見ぬ世界へと至る潜勢力を塞ごうとする罠である。このことに用心しながら、そのいずれからも絶対的に切断された立場をとることが不可能である以上、罠に落ることを覚悟しながら罠から這い上がる格闘を覚悟しなければならない。

本質にたちかえって(「本質」なるものの存在も懐疑的な時代であるにもかかわらず)、また、今ある現実を将来においても継続するにちがいない現実にしてはならないという明らかな価値観をともなう観点をとることによって、今ここにある現実に対する認識枠組をいかにして根底から覆すだけの力を獲得しうるかを模索することが大切になる。これなくして実践的な課題の革新はありえず、実践は書籍の役目を超えるのだが、とりあえずは、この役目のギリギリの境界に立つような試みをしてみたいと思う。

科学的な社会批判というアプローチも、逆に哲学的あるいは芸術的な社会批判というアプローチもいずれもうまくいったことはなかった。なぜならば、社会は科学的な知だけで構成されているわけではないし、哲学や芸術が指向する科学的なるものを超越した領域によって構成されているわけでもないからだ。権力の暴力的な契機をみれば一目瞭然なように、科学的な知見と情動的な支配の欲望の双方が、荒唐無稽としかいいようのない神とか神話とか民族とかといった集団妄想の類を引き連れて現実の世界に、血腥い殺戮をもたらす。私たちが解決しなければならないのは、この殺戮へと至る私たちの行為を支える意味の構造だ。冷徹な計算合理性が、対象となる人間や自然を数値化して抽象化した上で「処理」する一方で、この同じ自体を情動的な欲望の側は、必ずしも憎悪や死の欲動によってではなく、むしろ耽美的で崇高な世界への憧憬として「処理」する。情動的な欲望の世界にはありとあらゆるものが動員され、それが殺戮の肯定を形作る。この世界をわたしはうまく表現できない。メカニックで一から十まで全てが力学的なメカニズムによって実現される世界が、目を覆いたくなる惨劇となってあらわれるのが戦争でもある。もっと卑近な例でいえば、交通事故もそういっていい。そこには力学的に説明できないことなどなにひとつ存在しない。しかし、感情が動員され、力学的な説明を越える意味がそこには生成される。では、この意味はいったいどこからやってくるのだろうか。その答えを探したいとは思うし、この模索のひとつの試みが本書でもあるが、十分に答えられているわけではない。私がここで書くことよりも、むしろ、たとえば、J.G.バラードが『クラッシュ』で描いたことの方がずっと核心を衝いていると思わずにいられない。

近代以降、科学が現実の社会に応用され具体化されることによって、神学や伝説・伝承の類を押し退けて人々の世界理解の基盤となった。にもかかわらず、私たちの日常生活の経験は、天動説はおろか、相対性理論の世界を経験として受け止められるような感性(理論ではなく!)を伴うことはなかった。日常生活に伴う感覚や実感の非合理性は今に至るまで強固に日常生活のなかに定着し、科学的理性をもって仕事をこなす研究者や技術者であってすら、日常の非合理性は肯定されている。神を信仰するとか、人種的な偏見をもつとか、その実体も明らかとはいえない「国家」に忠誠を尽すとか、こうした一連の価値観や態度は人々の科学的認識と矛盾しつつも共存し、逆に、こうした非合理な存在を科学が正当化してしまうような反作用すらありうる、ということが近代の歴史が歩んできた道だった。日本の近代史でいえば、現人神としての天皇の存在を医学や生物学の観点から科学的に批判することすらなされないなかで、明治以降の日本は高度な資本主義の科学技術を率先して導入しようともしてきた。このあからさまな矛盾に科学者たちは異論を唱えるどころかむしろ率先して迎合してきた。他方で、諸々の天皇主義者たちもまた、高度国防国家の科学技術を礼賛することはあっても、それ自体に内在している西欧由来の技術イデオロギーを容認した。この両者の戸惑いが端的に示されたのが、戦前の「近代の超克」論争だったといってもいいだろう。こうした私たちが経験してきた歴史を踏まえたとき、いわゆる「偽科学」とかフェイクをめぐるあからさまな虚偽以上に、この非合理性と科学の無矛盾的な共存の社会意識の方がずっと厄介な存在だ。近代日本が西洋の近代科学を経済に応用し軍事力を誇示する一方で、非合理としかいいようのない現人神を国家の統治機構の中核に据えたということ、そしてこの両者の間にある世界理解の和解しようのない亀裂を、人々が咀嚼することもなく丸呑みできたのは、そもそも人々の日常生活そのものにこうした非合理性と合理性の間に折り合いをつけるある種の生活様式が形成されたからに他ならない。

今私たちが直面している厄介な世界は、科学的な正しさが私たちの日常生活や行動を変えうるだけの力を持つとは必ずしもいえないというところにある。問題解決を、科学的合理性に委ねる合理主義者たちのアプローチでは問題は解決しなかったということだ。世界観や価値観には非合理性が不可欠であり、無視できない影響力をもつ。日合理性は文化的な表象を通じてその正統性を維持する。文化を単なる上部構造としてしかみない経済決定論者や、上部構造にあってもより権力の磁場の中心にあるという自己評価をもつ政治学者や法学者は、文化的な要因を上部構造の更に周辺へと追いやろうとする。資本が文化を市場化している現代では、むしろ市場経済の資本の合理主義と文化的非合理が融合する事態を経験している。

19世紀が機械と合理主義、あるいは理性の時代であったとはいえ、同時に19世紀はロマン主義の時代でもあり、このロマン主義が20世紀になって大衆的な心情を捉えつつ、当時の時代状況に即していえば高度なテクノロジー指向の国家でもあったナチズムとファシズムをももたらした。日本の文脈でいえば高度国防国家であり、戦艦大和を賛美するような機械崇拝と現人神や戦争の美学(日本浪漫派であれエルンスト・ユンガーであれダヌンツィオであれ、戦後の三島由紀夫であれ)が大衆の心情のなかで棲み分けていた。ロマン主義は理性を破壊したというよりも理性を飼い馴らしたのだ、といった方がいいだろう。いかなる理性的合理的な知識人も伝統に回帰する非合理的な情念なしには危機を生きられないという脅迫観念にとらわれたのだろう。彼/彼女がコミュニズム/アナキズムの夢に賭けるという選択をしなかったのはなぜだろうか。合理主義者たちが主張する「合理性」が資本主義的な合理性に過ぎないという批判は主に左翼から提起されてきた長い歴史があるが、今私たちが直面している闘いの主戦場はそこにはない。そうではなくて、日常の非合理を政治的な支配のレベルにまで拡大して世界観そのものを過去に向って覆すものとの闘いだ。「フェイクニュース」や「陰謀論」はその分かり易い事例だが、実は、こうした「偽物」を批判するマスメディアの主流や良識あるリベラルもまた、実は、自らの「フェイク」や「陰謀」と無関係とはいえない。それは、権威あるメディアや知識人が自国のことや自国民の問題を論じる段になると、その言説のなかに意識されないナショナリズム、あるいはレイシズムなきレイシズムが容易に忍び込む。習俗とみなされる宗教的な信仰を伝統や文化として肯定する日本の風土のなかで暮す者たちが、米国の福音派の非合理を理解しがたい迷妄とみなしながら、天皇や皇室について語る場合は、その存在の「フェイク」を伝統とみなして肯定するのである。こうした分かり易い真実と虚偽の腑分けよりも、科学や学問あるいは文化や伝統の正統性によって裏付けを与えられた世界の基盤にある私たちからみれば明らかな虚偽の世界を人々が正しい世界とみなすある種の認識の転倒である。天動説を理論的に覆すことと、実感として地球が動いているという実感を獲得することとは別のことであるように、理論的な判断を超えた問題でありつつ、それが非合理なロマン主義とは真逆のベクトルをも兼ね備えた場の構築、それが課題になる。

「フェイク」の拡散のなかで私たちは、あらためて正しいことを論じたとしても多くの人々は納得してくれるわけではない、ということを確認させられた。では、プロパガンダの力が必要なのだろうか。たぶん半世紀前ならそういう議論が支配的になったかもしれない。しかし、そうではないと思う。むしろ、マスメディの時代とは違って、SNSのなかに浸透する心情は、個々人の内心の集合的な欲動の発露であって、倫理的あるいは理論的な正しさに還元できない人間の欲望を連鎖的に表出する回路が、インターネットの時代に開かれたことによるのだと思う。フェイクやヘイトはネットに原因があるのではなく、むしろネットは結果にすぎない。人々を表向き「正しい」とみなす学校文化風の秩序に押し込めることによって、社会の矛盾を強者に立ち向かうことで決着をつけるのではなく、むしろ一人一人が孤立しているにもかかわらず社会の支配者を装うことを可能にする擬制の集団性によって、様々な社会的マイノリティへの憎悪が増幅される。だから「言ってはいけない」という歯止めはもはや歯止めにはならなくなったのだが、これはそもそも多くの人々がこれまで何世代にもわたって密かに内面化してきた感情や価値観が表沙汰になったにすぎない。理性は、憲法から学校教育に至るまで統治機構の形式を支える根拠を与えたにずぎず、人々の内心にある理性をめぐる葛藤や相克に決着をつけずに、単に表出を抑圧することで片づけた積りになったにすぎない。真理が権力を握ったとみなされる時代に、この同じ真理の権力は大衆のなかに、真理とは言い難い神話や憶測、偏見と差別をしっかりと植えつけてきた。それなしに権力の収斂する国家理性なるものの正統性は成り立たない。だから解決されるべき問題は、もっと大きくやっかいなものだ。現代の世界が真理とか理論などとして正しいとみなしてきた世界についての説明が、実はそれ自体が総体としてフェイクの源泉である、といってもいいのだ、ということに気づいていない。

1.2. 支配的経済学のパラダイム

ここで私が強く意識しているのは、社会の構造をみる支配的な社会科学の理論――それ自体は科学であり疑いようのない正しい理論とされる――そのものの「虚偽性」である。「虚偽」といっても理論の論理構造それ自体に問題があるわけではない。むしろ理論の前提になる基盤と方法の問題だ。たとえば、資本主義の経済システムを説明する体系が用いる様々な概念、市場、価格、商品、貨幣、資本、利潤、利子、労働などと統計データの組み合わせによって、経済システムの説明体系が組み立てられ、この体系を前提として人々は経済事象を解釈し、行動の判断を下す。こうした概念とシステムを説明する体系は支配的な経済学の学説を基盤に組み立てられた強固なパラダイムである。私は、このパラダイムそのものを承認しない。だから市場、価格、商品、貨幣、資本、利潤、利子、労働といった概念についても支配的な経済学が与えた定義を受け入れない。全く異なる定義を与える。

私はマルクスの経済学批判のパラダイム主要に依拠しつつもそこからも逸脱するだが、このことは追い追い必要な限りで本書の後の箇所で言及することになる。ここでは必要な限りで若干述べるに留める。マルクスが明らかにした資本主義の搾取理論は、社会の富の源泉の一半は人々の労働に基づき、他の一半は自然に基くとし、資本はこの富の源泉を収奪する巧妙な仕掛けでしかないとした。資本を社会の富の源泉とはみないために、資本を廃棄した社会が可能であることを指摘したのだ。しかし、資本主義の社会は、このマルスクの搾取理論を否定し、擬制の経済理論を真理とみなす体系によって、自らの経済システムを解釈し、分析し、予測をたてる。間違った理解に基くシステムであっても社会システムは崩壊することはない。理論的に正しいかどうかは社会システムの存続とは関わらない。社会の存立は別の次元で成り立つものだ。マルスク主義の観点からすれば、資本主義システムを支える理論は壮大な擬制でしかないが、主流の経済学にとってはマルクス主義の資本主義批判こそが擬制であり非科学的なイデオロギーにすぎない、ということになる。しかもこれらはいずれも、それなりの合理性を備えており、多くの知的な活動によって支えられている。世間を賑わせているあれやこれやの陰謀論の類いへの批判は、支配的な理論や思想あるいは世界観の衝突そのものに内在する錯綜した「フェイク」の多面体を見逃し、ただひとつの評価軸で真偽を判断する間違いを犯している。長い伝統をもつ宗教的な世界観から現代の社会科学の支配的な理論まで、これらの多くは、既存のシステムを正当化するためのある種の陰謀論やフェイクとしての側面をもっていることを忘れがちだ。

人間は、そのひとりひとりがそれぞれの合理性と不合理性をあわせもつ社会的な存在である。社会もまた合理性と不合理性を相互に軋轢と調和を伴いながら共存させてきた。社会的な意識がその時代の支配的な制度によって深く規定されるとすれば、理性と科学を標榜する時代そのものに内在する非合理性との密かな共謀があり、社会の合理性の側面――科学的な解明が可能な側面――を批判することだけでは、社会批判としては不十分だ。後に述べるように、この錯綜した問題領域が資本によるコミュニケーション領域の浸透を通じて、いわば資本の価値増殖メカニズムに組み込まれたことによって、もはやマルクスのいう上部構造の範疇に収まらなくなり、それ自体が経済的土台をなすようになり、この多面的なプリズム世界が同時にビッグデータを構成して人々の合理的判断と感情を構成するフィードバックが市場化された。資本主義の20世紀から21世紀にかけてのポスト・マルクスの歴史は、マルクスが土台と上部構造として論じた社会構造批判への資本主義防衛の側からの応答の歴史である。このことを自覚した私たちの側からの反資本主義の新たな批判の構築が課題になる。わたしは、こうした資本主義の延命が土台の上部構造化、上部構造の土台化を招き、資本主義のシステム内部での土台と上部構造の融合を生み出している、と考えている。本書は、こうした新たな資本主義の構成において、人々のコミュニケーションが人と人だけでなく人と人工知能との間に成り立つ構造の背景をなす非知覚過程ががもたらす搾取を課題にする。

1.3. あえて罠に陥るべきか…

私たちが採用できる戦術は、納得を得られるように科学的な知の啓蒙の技法に磨きをかけることだろか。しかし、こうした方法で果して「陽が昇る」という実感を「正しい」実感に修正することができるだろうか。相対性理論に基づく私たちの日常感覚はどのように構成しうるのだろうか。あるいは、私たちもまた、私たちに敵対するフェイクを超えるフェイクを編み出すというフェイク戦争を仕掛けるという手法が――政治的プロパガンダとしては正しいとしても――社会の正義を実現(いったい何が正義なのかという問題も含めて)するという本来あるべき社会変革のための運動の課題からすれば、当然採るべき道ではない。フェイクをめぐる問題で厄介な事は、敵は決して彼らの主張をフェイクだとは考えおらず、私たちもまた、自分の主張をフェイクとは考えておらず、いずれもが真実だと信じているし、信ずるための何らかの合理的根拠や共有可能な心情を持っている、という救いようのない事態にある。しかし、更に厄介なことは、こうした厄介事があたかもSNSのような新しい双方向不特定多数を対象にしたほぼ誰でもが発信できるメディアのせいで蔓延したという批判に典型的に示されている、勘違いだ。多くの良識あるリベラルや既存のメディアを死守したいとつい考えてしまう一昔前の「マスメディア」は、フェイクを阻止する方法として、SNSの発信を検閲すべきだとかアカウントを停止すべきだというが、こうした口封じは口しか封じておらず、頭はそのままで、また、キーボードを叩く手の自由も奪えていない。SNSは、この抑圧に対する捌け口を提供することによって収益を上げる。これは、構造的な問題である。社会的に生み出される個人の感情に浸透する憎悪や偏見を資本の収益のための資源にする仕組みそのものがこの憎悪や偏見を人々の内面に形成させることになる。

マスメディアが情報発信を独占してきたこの1世紀の間、圧倒的多数の大衆は、口封じ同然の状況のなかで一方的に情報を受けとる側にいること強いられてきた。この20世紀のマスメディア時代を通じて形成されてきた諸個人のパーソナリティは、内心の声として、レイシズムやセクシズムなど諸々の差別の感情を発酵―腐敗というべきか―させていた。極めて私的な会話のなかで繰り返し語られてきたにちがいない差別的な人間観や荒唐無稽な世界観の根源にあるのは、支配的な社会そのものが構造的に有している差別や偏見、排外主義の制度の個人の意識への内面化だが、制度を不問に付して個人の言論だけを法の権力を動員して封殺するマスメディアの時代の手法は、制度の側に組み込まれた差別と偏見や他者への憎悪の再生産構造を不問に付してきた。SNSという手段を与えられたことによって不特定多数への呟きとして噴出する言説は、この資本主義社会そのものの矛盾の表出であるという視点を欠いてしまえば、本質的な解決に向うことはできない。わたしたちの究極の課題は、そもそものフェイクやヘイトという言論そのものが無意味であるという評価だけでなく、こうした言説が念頭に置かれることも、無意識のなかに抑圧されて延命することもない、そうした意味での言説そのものが不在であるような社会をめざすということだ。

こうした呟きの言説の質を長年培ってきたのは、実はマスメディアであったり言論を支配できる教育現場や、権威主義的な政治家たちの言説、そしてこれらを身近で増幅する信頼を寄せる友人や近隣の人々、家族などなわけだが、親密になればなるほど、そのコミュニケーションは政治的正しさのメッキが剥れた歯に衣を着せぬ率直な嫌悪や排除の感情の共有という一連のコミュニケーションの構造だったとは言えないだろうか。人間は社会的な存在であり社会的なコミュニケーションのなかで、出生から成人に至る十数年をかけてパーソナリティを形成し社会や人間への複雑な価値観を形成する。人々は、メディアや教師の政治的に正しいように見える言説が言外に語っている侮蔑や差別のメッセージを的確に受け取る。だから、ほぼどこの国でも合理的なリアリストの言説と非合理なナショナリズムが生成され、世俗の建前のなかで宗教的な非合理を社会の支配的な人口が信仰するなどという捻れに捻れた感情の政治がまかりとおることになる。

太陽は昇るわけではないが、この実感には抗いがたいところがあり、これは、真実ではないことを事実として肯定することがどうして可能なのかということでもあるが、こうした問題が私たちの社会のなかには無数に存在しており、それが些細な日常の事柄であるだけでなく、それが政治的な権力を支える権威の正統性や資本の行動を左右するような大きな問題にもなる。もうひとつのわかりやすい事象がナショナリズムや宗教的な信仰だろうが、わかりにくいが社会にとって重要な事象が、本書の守備範囲に関する限りでいえば、先に資本主義経済をめぐる主流派とマルクス派のパラダイムの違いで言及したように、市場経済の構造をめぐる「科学的」な理論の擬制――彼らの側に立ってみれば、私たちの側こそが「擬制」に囚われた蒙昧の輩ということになる――である。市場経済の物神性と呼んでもよいような擬制だがそれ自体の内的な論理は一貫している、というやっかいな存在である。経済政策の策定者から金融市場の売買に関与するコンピュータのプログラムまで、私からすれば――そしてたぶん、非主流の経済学者たちやマルクス経済学者たちにとっても――支配的が学説が現実の世界に及ぼす力の問題がある。市場は多くの人たちが見ているようなものではないのだが、そのことをやはり実感することが難しい。

さて、冒頭に掲げた例え話にはまだ「嘘」がある。時間の流れが太古の昔から変るはない、というふうには社会のなかの時間は流れない。社会は物理的な時間ではなく「暦」として時間を刻み、歴史を(主として)支配者の物語として記録する。残念なことに、「暦」には、重さや長さのような中立的な尺度がない。2025年は西暦であり、キリスト暦というれっきとしてキリスト教の背景をもった時間の尺度である。イスラム暦があり、日本には悪名高い元号がある。どの暦を用いてもとても客観的で中立な歴史の時間を表示することはできない。「暦」に関しては、いかなる科学主義の合理主義者であっても、時間の尺度を自分勝手に決めてもそれを他の人々と共有する合意を形成できなければ社会的な意味を獲得できない。私たちは、今ここに至ってなお、万人が納得できる時間の尺度を獲得できていない。つまり、歴史や記憶もまた、この限界を背負ったままなのだ。この意味で、時間には理性が未だ不在なままだ。

1.4. これから語られるであろうこと

わたしたちは、決して完璧な合理主義者として日常生活を過すことは不可能だ。しかし同時にまた、完璧に非合理にもなりきれない。理論的に合理的な推論によって構築される理論の体系は、同時に非合理な世界と共存できることは人類の歴史を振り返れば自明といってもいい。自然哲学が自然科学の知見からみて明らかに間違った前提にたっていても、そのことをもって自然哲学の意義が全て否定されるわけではない。問題は、科学的、合理的ではない、そうはなりえない人間の社会的な生活存在を前提にして、どのように社会が人々に対してふるう抑圧と闘う基礎を築くことが可能なのか、という問題である。

いま「科学的、合理的ではない、そうはなりえない人間の社会的な生活存在」と書いたが、現代の私たちが直面しているのは、徹頭徹尾理論的に組み立てられた生成AIの産物が次第に支配的になりつつあるコミュニケーション環境のなかで、人間でいることのそもそもの存在理由である。生成AIが最終的に私たちの目の前に示す表現物は、徹頭徹尾合理的なアルゴリズムの塊である。ビッグデータと機械学習のプロセス全体のどこにも、アルゴリズムを逸脱してそれ自身を自壊させる可能性をはらむような要素もない。コミュニケーションを通じて私たちは、意味を生成させるが、コンピュータを相手にするインタラクティブな意味の生成過程は、従来であれば、論理的な一連の手続きを越えることがなかったのに対して、生成AIは、露骨に意図的に、人間を偽装するように設計されている。その核心にあるのは、人間的な感情を装うことだ。生成AIが産出する言葉やイメージと人間が創出するものとの間に見た目以外に共通性はない。つまり、生成AIには決定的に意味の不在がありながら、私たちの側がその意味を生成してしまう。本書では意味の搾取あるいは意味の剥奪という言い回しをたびたび使うが、生成AIとのコミュニケーションは、ありもしない意味を生成させるように仕向ける。人間との対話では絶対にありえない相互作用にもかかわらず、その違いを実感することができない。これは、形而上学的な過程ではなく、すべてがアルゴリズムによって意図的に構築されたコミュニケーションの過程である。アルゴリズムの生成物であるにもかかわらず、あたかも人間そのものの生成物であるかのように立ち現れる。そして今では、人々は真剣に、自分が対峙しているモノがAIなのか人間なのかを気にになくなっている。どちらであれ、欲しい結果さえ得られればいい、ということになる。この欲しい結果には、情緒的な何かも含まれる。本書で後に述べるように、この過程には前史がある。ひとつは、人類にとって馴染深いフェティシズムの長い伝統だ。これに機械的なコミュニケーションの過程に人々の欲望を喚起させるような仕掛けを組み込むマスメディアの特異な市場メカニズム、とりわけパラマーケットが加わる。

現実の社会へと目を向けることで、社会を変革するための手掛かりを、合理主義的な資本主義批判でもなく、かといって非合理を梃子として情念の革命を構想するのでもない、捻れた世界へと出立できるような準備をすることを考えたい。

とりわけこうした議論が重要なのは、現代の資本主義が逢着している事態が、まさにそのメカニズムにおいては合理主義の徹底的な追求として、対象とする人間については非合理な人間の側面を最大限包摂しうるような枠組のなかで人間を再定義する方向で、資本主義の延命が図られていることがかなりはっりしてきてきるからだ。コンピューターが支配的な技術となり、ほぼ社会の全ての領域において、私的な領域であれ公的・国家的な領域であるかを問わずに、コンピューターによって処理されたデータとしての私が、新たな私の感情的な要素も含めた自己同一性形成にとっての不可欠な要件をなすようになってきたために、資本主義はますます人間の合理的とはいえない振舞いをいかにしてデータ化してコンピューターのアルゴリズムの世界に飜訳しうるかというところに追い込まれてしまっている、という問題である。1

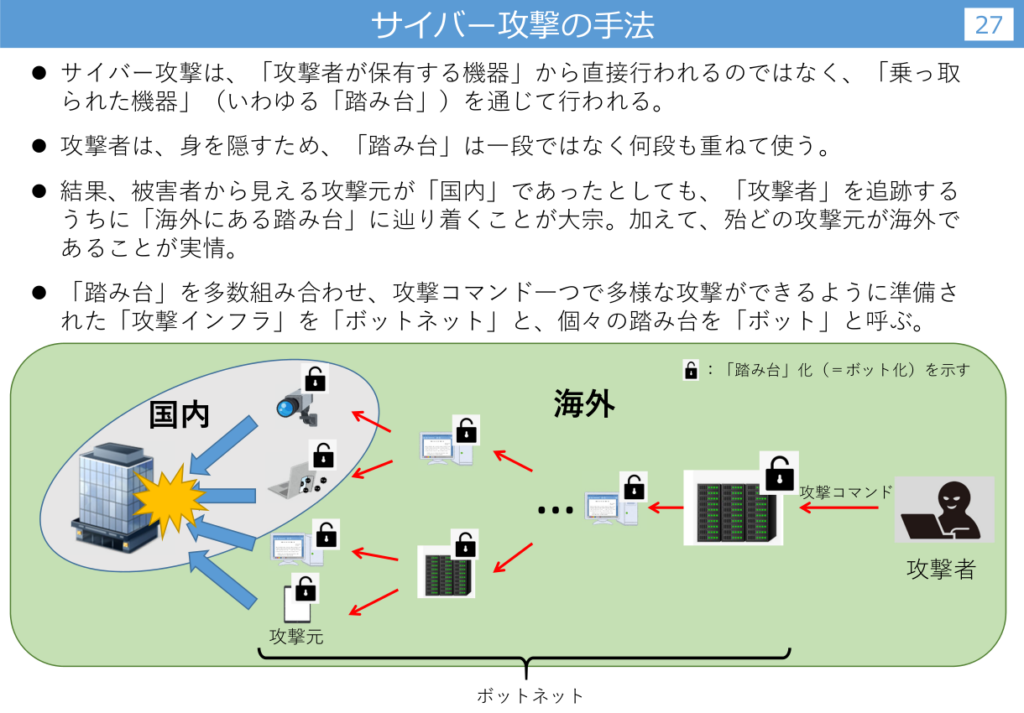

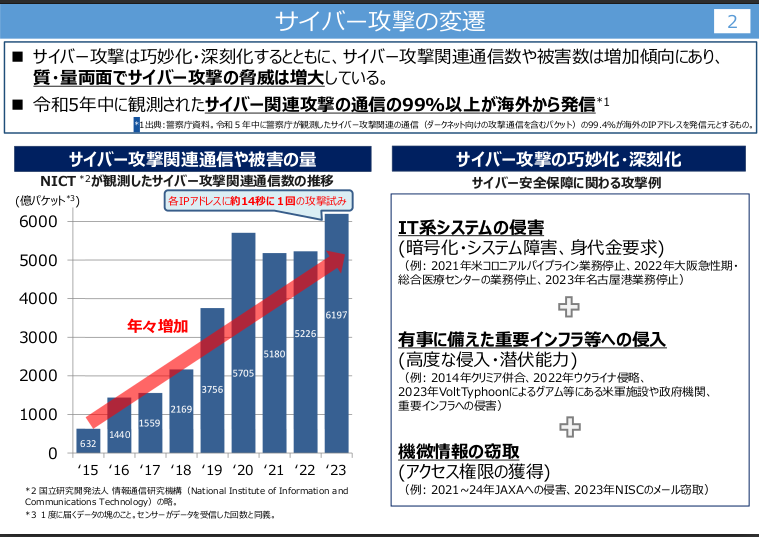

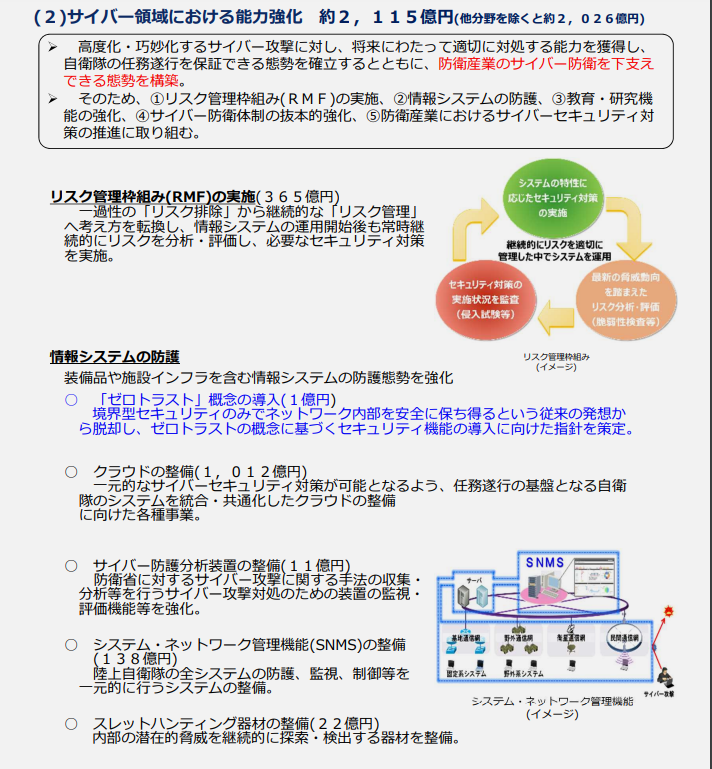

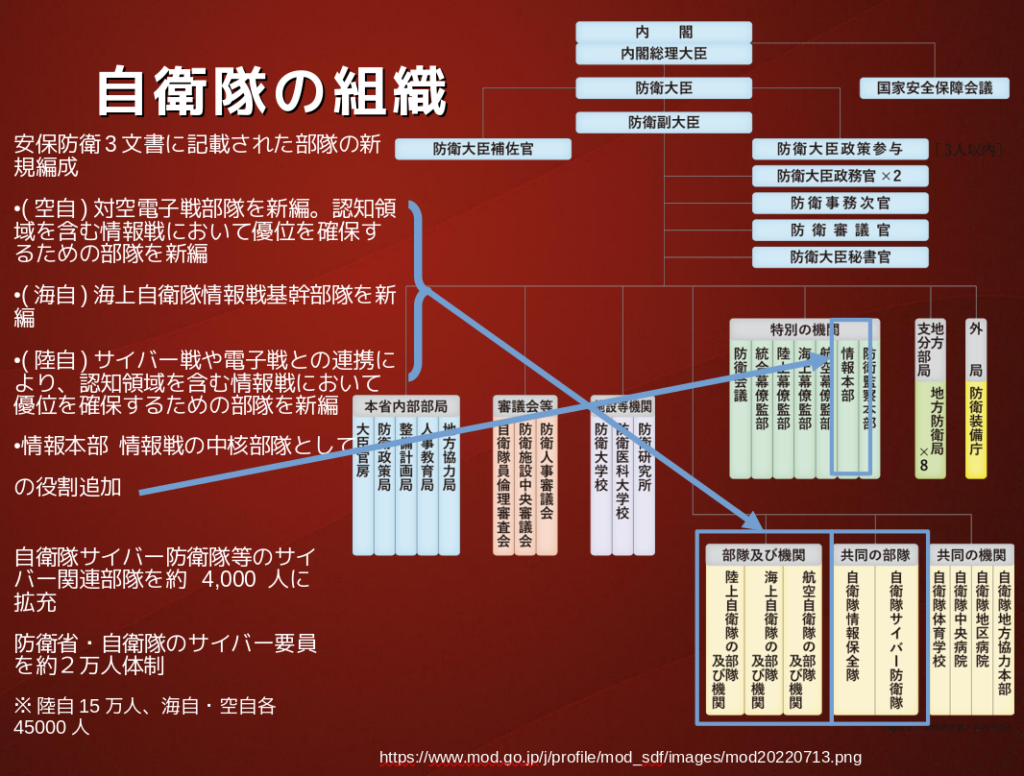

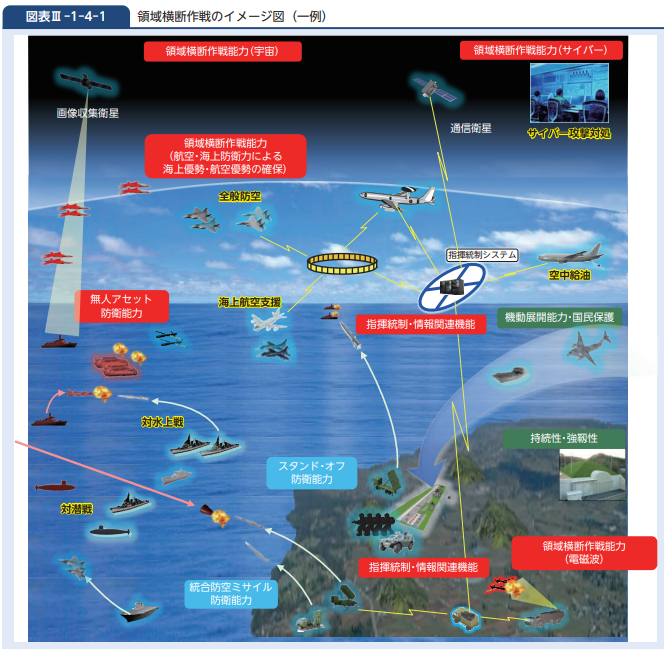

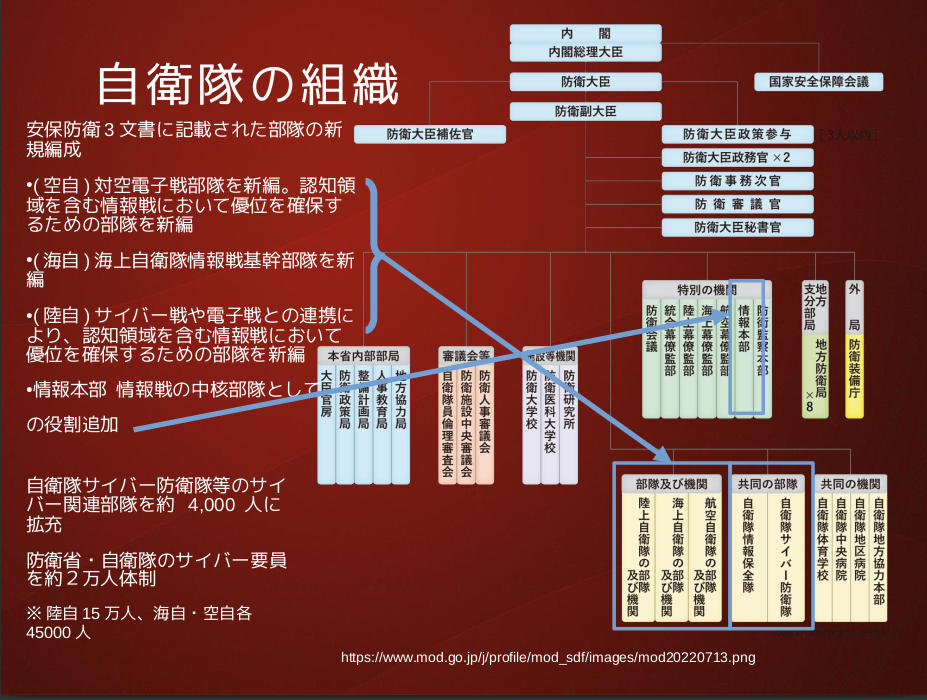

なぜコンピューター・テクノロジー/コミュニケーション(CTC)が「発達」することになったのか、その動因とともに、その発展の方向性、とりわけデータ処理の高速化(ビッグデータ)、ネットワークの高度化、予測と予防(AI)としてあわられている社会状況は、経済の相からみれば資本主義的な生産―消費様式の構造的な再編の問題であり、政治の相でみれば資本主義的な権力様式の構造的な再編の問題であり、軍事の相でいえば、武力攻撃と軍の配置における地政学の根本的な転換(サイバー戦争におけるスペース)の問題であり、イデオロギーの相でいえば文化様式の構造的な再編の問題である。これらが、いずれもCTCと不可分一体であるということに伴なう広がりは、ほぼ私たちが住む世界全体を覆うものになっている。最もミクロな領域でいえば、遺伝子や生物学上の諸現象が情報として捉えられ、工学との境界があいまいになっていること、マクロでいえば、気候変動のような地球規模の自然の変化を把握すための方法も解決の方法もまた情報としての人間と自然の把握を介するものになっており、情報科学抜きには世界の設計も人間への理解も成り立たなくなっている。そしてアナログとしての生身の人間もまたデジタルの膨大なデータの束として、その都度の必要に応じて必要な組み合わせが抽出・解析され、その都度「私」と呼ばれる存在の実体が一時的・再帰的に再構成される。「私」をとりまく空間もまた、地理的な空間がもっている絶対的な実在性に対して、地図が現実の空間をその目的に応じて抽象化するように――自然の地形、行政区画、車の運転に必要な道路情報、グルメ地図などなど――空間は必要に応じて必要な情報の組み合わせによって提示される可変的な情報の束となり、しかも、地理的空間の制約を超えて、カテゴリーで空間を再構成することも当たり前にできてしまう。

これは一見すると技術革新であり進歩であり、人工的な知能による新たな支配の可能性を今ここにある支配者たちに夢想させることになっているが、しかし、むしろ政治が合理的な側面と非合理で予測困難な行動の側面の弁証法として構築されており、その結果として、支配的構造の安定した軌道を維持できず、そこから脱線しつつあるということでもある。このことは近代の政治理念としての民主主義が果すべき統治の実効性が削がれているということだと言い換えてもいい。話がここで終るなら、ある種の資本主義の終焉のような(私たちにとってはハッピーエンドな)筋書きになるが、こうした高度なコンピューター的な合理性がもたらす矛盾から運動の欲動が備給されているのは左翼だけではなく、むしろ右翼や保守主義者もまた、左翼以上に、このコンピューターが支配的な社会の新しい合理主義にディストピアの未来を見出している。彼らのスタンスは、合理主義近代の裏面にへばりついている非合理で近代以前を諸々の形で想起させる(本当に近代以前のそうした形が存在していなくても構わない)表象や文化の領域を足掛かりにしながら、更に、伝統を過去へと遡りつつ、彼らにとっての社会の正当性の根拠を、高度なCTCの構造を基盤に再構成しようとする。この傾向は、表れは様々であっても、どの社会にも見出される反動のプロジェクトである。彼らは、コンピューターの合理主義がとりこぼしている人間の非合理な側面と、これに付随する感情を高度なコンピューターの世界に接合することによって、結果的に現状維持に加担する。あたかもスティームパンクのように、歴史の時系列を伝統や過去への眼差しに依拠しながら未来を観る、つまり未来を過去の伝統に則して、しかし技術のありかたとしては高度にコンピューター化されたデータ化された個人の存在を徹底して肯定することで、資本主義の将来をこじあけようというわけだ。多分、こうした世界では、人と人とのコミュニケーションに依存する民主主義は壊死し、意思決定はフェティシュなAIと人間の得体の知れない共同作業に委ねられた資本主義が生き残るということになる。コンピューター・テクロジー至上主義による独裁と民主主義の弁証法的統一、これが資本主義の次の時代を特徴づけるのであれば、私たちもまた、この構造を正面に据えた闘いを模索しなければならない。

しかし、左翼はこの戦略をとることが十分にはできないように見える。過去は未来を創造するための否定的な教訓の書庫であって決してそこに立ち返えるべき場所ではない。未来は、ある意味でいえば未だにありえない世界の一(はじめ)からの創造であり、とりわけ、その条件は、現にある資本と国家が構想できるようなものとは本質的に異なる。つまり彼らには到底理解することのできない世界を創出することでなければならない。この任務を今現在の世界と過去の記憶と記録からの総括という限られた駒を使って進まねばならない。

このときにやっかいなのは、資本主義が未来という時間を先回りして常に彼らの世界のなかに囲い込むことに長けているという点だ。市場経済と資本の投資行動の基本がこの将来=未来への投企であり、コンピューターもまた予測の技術として開発されてきたという経緯のなかに、私たちが描くべき夢が次々と市場の商品や国家の愛国心によって奪いとられてしまうメカニズムが存在している。このメカニズムそのものを解体する闘いを組むこと、運動が資本と国家にとって不可能な夢を見ることの必要、本書はそのための模索である。

本書が意図していることは以下の点にある。第一に、資本主義批判の核心となってきたマルクスの資本主義批判、とりわけ搾取をめぐる理論を拡張することである。剰余価値論として商品価値論から導出された搾取の理論に対して、本書は、マルクスが十分な検討を加えないままにした商品の使用価値を正面に据える。商品の使用価値は、その消費を通じて人々の生活を再構成して人口の日常的再生産と世代の再生産の具体的なあり様を規定する。ここで問題になるのは、労働の量ではなく、市場での使用価値の調達から消費に至る過程のなかで商品の使用価値をめぐって形成される「意味」が人々の意識に作用するあり方だ。この過程は、資本主義における意味の剥奪を通じた身体性の搾取であり、これを通じて資本主義において人々は<労働力>となる。言うまでもなく、この使用価値の過程にはAIが関与することによって、使用価値の意味が知覚しえない過程を通じて変容する。マルクスの搾取の理論に加えて、より包括的な搾取の構造がここにはある。こうした意味での使用価値を論じるには、狭義の意味での市場だけでなく市場を取り巻く情報環境、コミュニケーションのあり方を視野に入れなければならないが、現代資本主義はこの分野をコミュニケーションの労働化によって資本に包摂するようになる。これまで私がパラマーケット論として述べてきた議論のアップデートを試みることになる。第二に、資本主義の人間嫌いが機械化をもたらしてきた過去の経緯のなかで、人間をデータ化し管理しようとするなかで展開されてきたテクノロジー進歩を支えてきた思想、たとえば、行動主義からコンピューター科学へと至る人間を操作可能な対象とみなす道具主義的合理主義といった監視社会を支えるイデオロギーに対する批判を試みる。第三に、資本主義の基本的な構造を土台―上部構造として描いたマルクスの議論が、その後の資本主義によって脱構築される経緯こそが20世紀資本主義の生き残り戦略の基本にあることから、土台と上部構造が一体化する傾向をもっていることを指摘する。イデオロギーはもはや上部構造ではなく、これ自体が収益を上げることができるビジネスになり、経済的土台が担う領域になる。そして法もまたコンピューターのアルゴリズムやプログラムにとって代られることによって、資本のテクノロジーが優位を占める。第四に、こうした傾向を支えているコンピューター・コミュニケーションはこれまでのコミュニケーション分析では考慮されてこなかった機械化されフィードバックのメカニズムを内包させた非知覚過程に着目し、プライバシー空間の解体と人々の意識そのものの直接的な包摂を企図するものとしてビッグ・データからAIやBCI(脳コンピューター・インターフェース)に至るテクノロジーの問題を指摘する。ここでは、資本主義的な人間が機械に対して抱くフェティシズムがAIに対する同一化をもたらす点も指摘する。第五に、意識の資本と国家による実質的包摂の可能性に対して、私たちは、パラマーケットと非知覚過程を通じて、私たちの主体をも巻き込んで展開される意味世界がもたらす身体性搾取からの解放のためにとりうるとりあえずの対症療法について、いくつかの具体的な考え方を示す。 そして、真の解決は本書のなかには存在しないことを最後に読者の皆さんにお伝えして、本書は閉じられる。

Footnotes:

コンピューター開発の歴史は、20世紀の歴史がいわゆる社会主義と資本主義という二つの体制が共存した70年間の時代を間に挟んでいること、そしてコンピューター開発にソ連を中心とする社会主義圏の科学技術の動向も関わりがあること、このことを前提にすると、コンピューターを支配的なテクノロジーとして選択した体制を資本主義に限定すること自体が果して正しい認識なのかどうか、という問いに私なりの答えを出しておかなければならないことになる。 さらに、この問いに加えてやっかいなこととして、ソ連をはじめとする20世紀の社会主義、そして冷戦崩壊後も社会主義として資本主義諸国から敵対視される諸国(中国、キューバ、朝鮮など)も含めて、これら諸国は資本主義とは本質的に異なるとともに、社会主義と彼ら自身が自称することをそのまま受け入れて社会主義として区別すべきなのかどうか、というもうひとつの問いである。このように問うということは、20世紀の冷戦の一方の当事者を社会主義とみなすことの是非という問題がここには含意されている。社会主義と呼ばれる体制が成立した当時から議論されてきた、社会主義を自称する諸国は社会主義の名に値するのかどうか、という問題は、簡単に解決できない反面、この問題に一定程度の答えを与えない限り、20世紀の資本主義にも自称社会主義にも共通するテクノロジーの問題への答えがうまく出せない。 もし、自称社会主義諸国を文字通りの社会主義あるいはその萌芽、過渡的形態とみなすにせよ、いずれにしても資本主義とは本質的に異なる統治機構と経済システムをもつ社会であるとすると、そうであってもなお資本主義と共通するテクノロジーの基盤を持っていたとすれば、テクノロジーへの問いを、資本主義とテクノロジーという枠組で論じることが妥当かどうかが問われることになる。この問題はコンピューター以前の工業化のテクノロジーにも共通する問題だ。

Author: toshi

Created: 2025-12-23 火 10:24