(Common Dream)イスラエルのAIによる爆撃ターゲットが、ガザに大量虐殺の ” 工場 ” を生み出した

(長すぎる訳者前書き)以下に訳したのはCommon Dreamに掲載されたAIを用いたイスラエルによるガザ攻撃の実態についての記事だ。この記事の情報源になっているのは、イスラエルの二つの独立系メディア、+972 MagazineとLocal Callによる共同調査だ。

私たちはガザへのイスラエルの空爆を報じるマスメディアの映像を毎日見せらてきた。私は、いわゆる絨毯爆撃といってもよいような破壊の光景をみながら、こうした爆撃が手当たり次第に虱潰しにガザの街を破壊しているように感じていた。その一方でイスラエル政府や国防軍は記者会見などで、こうした攻撃をテロリスト=ハマースの掃討として正当化し、しかもこの攻撃は民間人の犠牲者を最小限に抑える努力もしていることを強調する光景もたびたび目にしてきた。私は、彼等がいうハマースには、政治部門の関係者やハマースを支持する一般の人々をも含むからこうした言い訳が成り立っているのだろう、とも推測したりした。しかし、そうであっても、現実にガザで起きているジェノサイド、第二のナクバを正当化するにはあまりにも見えすいた嘘のようにしか感じられなかった。だが、事態はもっと厄介な様相を呈しているようだということがこの共同調査を読んで少しづつわかってきた。

今回飜訳した記事と、その元になったより詳細なレポートを読むと、上記のような一見すると矛盾するかのように見える二つの事象、一般の人々の犠牲を伴う網羅的な破壊とハマースを標的にした掃討の間の矛盾を解く鍵が示されていると感じた。その鍵とはAIによる標的の「生産」である。共同調査では、今回の作戦にイスラエルは「Habsora」(「福音」)と呼ばれるシステムを広く用いていること、そしてこのシステムは、「大部分が人工知能に基づいて構築されており、以前の可能性をはるかに超える速度で、ほぼ自動的に標的を『生成』することができる」ものだと指摘している。このAIシステムは、基本的に “大量殺戮工場” を容易にするものなのだ、という元情報将校の説明も紹介されている。

以下に訳出した記事や共同調査を踏まえて、今起きている残酷極まりない事態について、私なりに以下のように解釈してみた。

イスラエル国防軍や情報機関のデータベースには、殺害の標的として、ハマースの関係者戦闘員や幹部だけでなく下級の構成員なども含まれていると思われる。現代のコンピュータが処理する個人データの重要な役割は、プロファイリング機能だ。名前、住所、生年月日、性別などがデータ化されているのは紙の時代と同じだろうが、それに加えて、生い立ちや家族関係、友人関係、仕事の関係からイデオロギーの傾向、画像データや通信履歴など様々な事項がデータ化される。このデータ化がどのくらい詳細に行なえるのかは、ひとえにコンピュータの情報処理能力とそれ以外の諜報能力に依存する。かつて諜報員が一人で一日に紙ベースで標的の情報を処理する能力を、コンピュータの情報処理能力が大幅に上回ることは直感的にもわかる。そうでなければコンピュータは導入されない。この詳細なデータベースがあるとして、イスラエルはこれを標的の人間関係や行動予測などに用いることによって、標的がいる可能性のある様々な場所や人間関係を可視化し爆撃の標的にすることが可能になる。その結果、標的への攻撃の選択肢が拡がることになる。+972 MagazineとLocal Callによる共同調査では次のように述べられている。

情報筋によれば、HabsoraのようなAIベースのシステムをますます使用することで、軍はハマスの下級作戦隊員であっても、ハマースのメンバーが一人でも住んでいる住宅を大規模に攻撃できるようになるという。しかし、ガザのパレスチナ人の証言によれば、10月7日以降、軍は、ハマースや他の武装集団のメンバーであることが知られていない、あるいは明らかにされていない多くの個人宅も攻撃している。+972とLocal Callが情報筋に確認したところによると、このような攻撃は、その過程で家族全員を故意に殺害することもあるという。

このコンピュータによる情報処理能力の高度化が個人のプロファイリングに適用された場合の最も悲劇的なケースが今起きている戦争への適用に見い出すことができる。プロファイルが詳細になればなるほど、人々の瑣末な出来事や振舞いも記録され意味をもたされる結果として、それまでは問題にされなかった出来事や人間関係がみな「意味」を与えられ、監視や規制や抑圧の口実に、そして戦争であれば殺害の口実に用いられるような枠組のなかに入れられることになる。ハマースの戦闘員も負傷すれば病院で手当を受ける。この医療行為で戦闘員や家族と医師とは関係をもつことになるだろうが、この関係が把握されどのような意味づけを与えられるのかは、データを処理して解釈するイスラエルのAIのプログラム次第ということになる。たぶん、アル・シーハ病院に避難してきた数千の人々や医療従事者のプロファイリングが詳細になればなるほど、どこかで何らかの形でハマースとの関係が見出される人々がそこにいても不思議ではないし、それをもって病院が軍事施設と同等に扱われるべきでもない。勿論私はハマースであれば殺害してもよいという主張には全面的に反対だ。後述するように、イスラエル軍は巧妙に標的をカテゴリー化して軍事施設でなくても攻撃を正当化できるような枠組を構築した。膨大なデータとAIに基づく戦争では、AIが生成したデータが攻撃の正当化の証拠として利用されることになると同時に、精緻化されたデータが戦争の手段になればなるほど、より多くの人々が敵の標的になる確率も高まることになる。

他方で、以下の記事やレポートで触れられている重要なこととして、攻撃に伴う巻き添え死の可能性についての閾値を緩めている、ということだ。巻き添えを一切認めないのか、家族であれば許容するのか、あるいは、より一般的に巻き添えとなる人数を10人までなら許容するのか、50人までならよしとするのか、子どもの巻き添えを許容するのかしないのか。たとえば巻き添えが10人以下のばあいに攻撃可能な標的の数と50人以下の場合の標的の数を比べれば、当然後者の方が標的数は多くなるだろう。そして標的の数は、イスラエル軍が一日に消費できる砲弾や飛行できる航空機の数などによって上限が決まるが、供給可能な砲弾の数が多ければ、標的の数をこの上限に合わせて多く設定することになる。この作業がAIで自動化されて標的をより多く「生産」する。このAIが駆動する大量殺戮生産システムでは、質より量が重視され、いかに多くの標的を「生産」するかで評価されている。

上のような計算は、もともと標的が存在していることを前提としたジェノザイドの方程式なので、無差別だとかの批判を理屈の上で回避できる。同時に、巻き添えを最小化する努力という言い訳についても、無差別ではなく標的への攻撃に絞っているという説明で言い逃れできるということだろう。

こうしたあらゆるケースを人間が判断するばあいにはかなり慎重になり、様々な検討を加えることになりそうだが、これを攻撃の前提条件としてコンピュータのプログラムに組み込んで標的への攻撃の是非を判断するという場合、こうした一連のプログラムはコンピュータのディスプレイ上に表示される選択肢を機械的に選ぶような作業(オンラインショッピングで注文するときに、個数とか配達先とか支払い方法を選択するのとさほど変りのない作業)を通じて自動的に標的が決定されると考えてようだろう。標的が「生産」されるとか殺戮工場という言い回しが記事に登場するのはこうした背景があるからだ。そして、ここには一定程度AIによる評価がある種の判断の客観性を担保しているかの外観をつくろうことができるために、当事者たちも、子どもが殺害されたとしても、そのことに倫理的な痛みを感じないで済むような心理効果も生まれているかもしれない。この心理的効果を軽視すべきではない。

もうひとつ記事で指摘されていることとして、標的のカテゴリー化がある。+972 とLocal Callのレポートではガザへの攻撃には四つのカテゴリーがあるという。ひとつは「戦術目標」で一般に軍事目標とされているもの。もうひとつは「地下目標」で、主にハマスがガザ地区の地下に掘ったトンネルだがその上や近くの家屋も被害を受けることになる。3つ目は「パワーターゲット」と呼ばれ、都市中心部の高層ビルや住宅タワー、大学や銀行、官庁などの公共施設。最後のカテゴリーが「家族の家 」あるいは 「作戦隊員の家 」である。武装勢力のメンバーを殺害するために、個人の住宅を破壊するものだ。今回の戦争の特徴として、+972 MagazineとLocal Callによる共同調査では次のように述べられている。

今回の戦争の初期段階では、イスラエル軍は第3、第4のカテゴリーに特に注意を払ったようだ。IDF報道官の10月11日の声明によると、闘うために最初の5日間、爆撃されたターゲットの半分、合計2,687のうち1,329がパワーターゲットとみなされた。

言うまでもなくAIがこのように戦争で用いられる前提にあるのは、イスラエルの「領土」(その輪郭は明確ではない)からパレスチナの人々を排除一掃しようというシオニズムのイデオロギーを背景とした現在の国家の基本法体制、つまりユダヤ人のみが自決権を持つという国家理念と、極右を含む現在の政権の基本的な性格にあると思う。このイデオロギーを軍事的な実践において現実化する上で、AIによる標的の大量生産は必須のテクノロジーになっている。膨大な巻き添えがこれによって正当化されるわけだが、これが次第に戦闘の長期化に伴って、大量殺戮それ自身の自己目的化へと変質しかねないギリギリのところにあると思う。

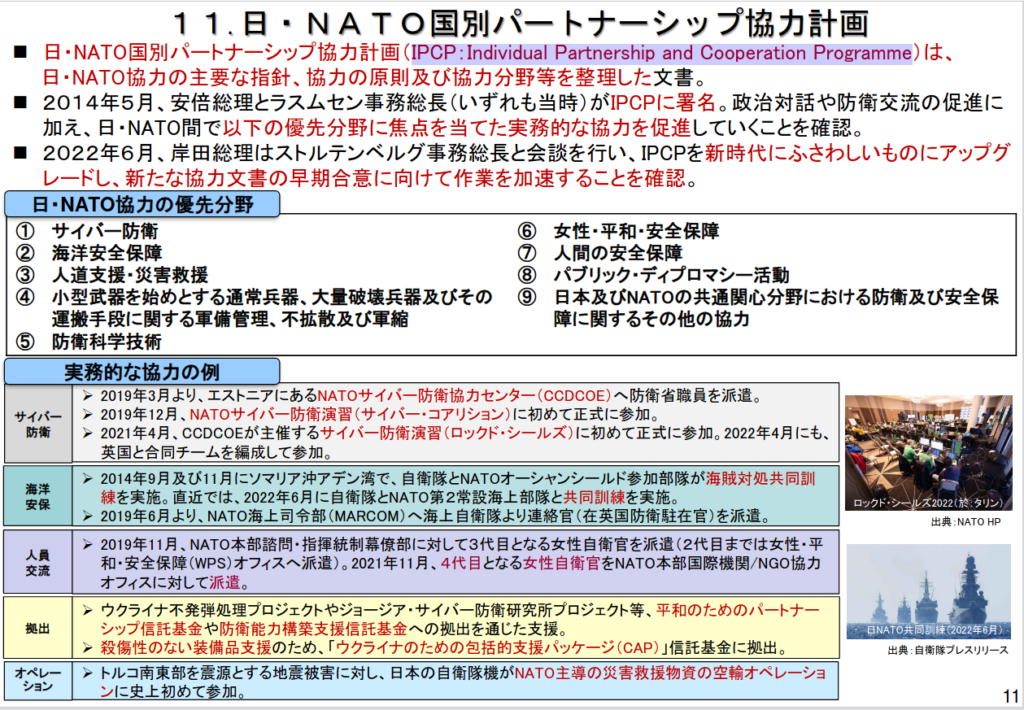

戦争の様相は確実に新たな次元に入った。AIのプログラムは、殺傷力のある兵器として登録されるべきだ。現在のガザでの殺戮の規模を実現可能にしているのは、戦闘機や戦車や爆弾そのものではなく、これらをいつどこにどれだけ使用するのかを決定する自動システムとしてのAIにある。そしてAIをどのようにプログラムして戦争の手段にするのかという問題は、どこの国にあっても、その国のナショナリズムのイデオロギーや敵意の構図によって規定される。日本ももちろん例外ではない。むしろ日本政府はAIを国策として利用することにのみ関心があり、安保防衛三文書でもしきりにAIを軍事安全保障に利用することばかりが強調されている。AIの非軍事化の主張だけでは、軍事と非軍事の境界があいまい化されたハイブリッド戦争の現代では全く不十分だ。Aiのプログラムを含めて、その権力による利用をより根本的に制約するこれまでにはない戦争を阻止する構想が必要である。(小倉利丸)

イスラエルのAIによる爆撃ターゲットが、ガザに大量虐殺の ” 工場 ” を生み出した

ある評者は「これは史上初のAIによる大量虐殺だ」と語っている。

ブレット・ウィルキンス

2023年12月01日

イスラエルが金曜日、1週間の中断を経てガザへの空爆を再開する中、イスラエルの進歩的なメディア2社による共同調査は、イスラエル国防軍が人工知能を使ってターゲットを選定して、ある元イスラエル情報将校が “大量殺戮ファクトリー” と呼んだ事態を実質的に作り出しているということに新たな光を当てている。

イスラエルのサイト『+972 Magazine』と『Local Call』は、匿名を条件に、現在のガザ戦争の参加者を含む7人の現・元イスラエル情報当局者にインタビューした。彼らの証言は、イスラエル政府高官による公式声明、パレスチナ人へのインタビュー、包囲されたガザからの文書、そしてデータとともに、イスラエルの指導者たちが、どの攻撃でどれだけのパレスチナ市民が殺される可能性があるかをおおよそ知っていること、そしてAIベースのシステムの使用が、国際人道法の下で民間人保護が成文化された現代よりも、第二次世界大戦の無差別爆撃に似た非戦闘員の死傷率の加速度的な増加をもたらしていることを示している。

「何ひとつ偶然に起こっていることはない」ともう一人の情報筋は強調する。「ガザの民家で3歳の女の子が殺されるのは、軍の誰かが、彼女が殺されるのは大したことではないと判断したからであり、それは(別の)標的を攻撃するために支払うだけの価値のある代償なのだ」

「我々はやみくもにロケット弾を発射しているハマスろはわけが違う」「すべては意図されてのことだ。我々は、どの家庭にどれだけの巻き添え被害があるかを正確に知っている」と情報筋は付け加えた。

あるケースでは、ハマスの軍事司令官一人を暗殺するために、最大で数百人の市民を殺すことになるとわかっている攻撃をイスラエル当局は承認したと、情報筋は語っている。10月31日、人口密度の高いジャバリア難民キャンプに少なくとも2発の2000ポンド爆弾が投下され、120人以上の市民が死亡した。

ある情報筋は、「これまでの作戦で、ハマース高官への攻撃の巻き添え被害として民間人の死者数十人であれば許されていたのから、巻き添え被害数百人まで許されるようになった」と語った。

12月1日現在で15,000人以上、そのほとんどが女性と子どもである。この驚異的なパレスチナ市民の死者数の理由のひとつは、イスラエルがHabsora(「福音」)と呼ばれるプラットフォームを使用していることである。このプラットフォームは、その大半がAIで構築されており、このレポートによれば、「これまでの能力をはるかに超える処理速度で、ほぼ自動的にターゲットを生成することができる」のだという。

このレポートの中でインタビューに答えた情報筋は、「過去にはガザで年間50の標的を作り出すことがあった」が、AIを駆使したこのシステムでは、1日で100の標的を作り出すことも可能だという。

「本当に工場のようだ」と情報筋は言う。「我々は素早く作業することで、標的について詳細に調査する時間はない。私たちは、どれだけ多くの標的を生み出せたかによって評価されるということだ」と語った。

このレポートによると:

ハブソラのようなAIベースのシステムを使うことで、軍隊は、ハマスの下級作戦隊員であっても、ハマスのメンバーが一人でも住んでいれば住宅を大規模に攻撃することができる。しかし、ガザのパレスチナ人の証言によれば、10月7日以降、軍は、ハマスや他の武装グループのメンバーが住んでいることが知られていないか、あるいは明らかにメンバーがいない個人宅も多数攻撃している。+972やLocal Callが情報筋に確認したところによると、このような攻撃は、その過程で家族全員を故意に殺害することもあるという。

ある情報筋によると、10月7日以降、ある情報機関の幹部が部下に、「できるだけ多くのハマスの作戦隊員を殺す」ことが目標であり、そのために「標的がどこにいるかを広範囲にピンポイントで特定し、一般市民を殺しながら砲撃するケース」がある、と語ったという。

「これは、より正確なピンポイント爆撃をするためにもう少し手間をかける代わりに、時間を節約するためにしばしば行われること」と情報筋は付け加えた。

別の情報筋は、「量に重点が置かれ、質には重点が置かれていない」と語った。人間は「各攻撃の前に目標を確認するが、これは、多くの時間を費やさなにですむのだ」。

イスラエルのこの新しい政策の結果、現代史ではほとんど例がないほどの割合で、民間人が殺され、傷つけられている。ハマス主導の攻撃でイスラエル南部で1,200人のイスラエル人らが死亡した10月7日以来、5万人近いパレスチナ人がイスラエル国防軍の攻撃で死亡、負傷、行方不明になっている。300を超える家族が少なくとも10人のメンバーを失っており、これは2014年の「Operation Protective Edge」時の15倍であると報告書は指摘しているが、当時、イスラエル国防軍はガザへの最も致命的な攻撃で2,300人以上のパレスチナ市民を殺害している。

10 月7日の恐ろしい攻撃―イスラエルの指導者たちはその計画を知っていたがあまりにも大胆だとして却下された、とニューヨーク・タイムズが新たに報じている―の結果の後、イスラエル政府高官たちは、どのように報復するかを公言し、時には大量虐殺を意図する言葉がはびこった。

イスラエル国防総省のダニエル・ハガリ報道官は10月9日、「正確さではなく、損害に重点を置いている」と説明した。

イスラエル軍は、ホロコースト以来最悪のユダヤ人の大量殺戮に対して、1947-48年のナクバ(大惨事)以来最悪のパレスチナ人の大量殺戮で答えたのだ。このナクバで、ユダヤ人(その多くはホロコーストの生存者)は、現代のイスラエル国家を樹立する一方で、15,000人のアラブ人を殺害し、75万人以上をパレスチナから民族浄化した。

イスラエル国防軍の爆弾と銃弾は、56日間でアメリカ主導の連合軍がアフガニスタンで20年間に行ったのとほぼ同じ数の市民を殺害した。最初の2週間のイスラエルの猛攻撃で、イスラエル軍によって投下された爆弾のほぼすべてが、アメリカ製の1000ポンド爆弾か2000ポンド爆弾だった。今世紀、世界のどの軍隊よりも多くの外国民間人を殺害してきたイスラエル軍だが、民間人居住地域でこのような巨大な兵器を使用することは避けている。

イスラエル軍当局者によれば、イスラエル国防軍は開戦から5日間だけで、総重量4,000トンの爆弾6,000発をガザに投下し、近隣地域全体を破壊したと述べた。

戦術目標や地下目標(多くの場合、民家やその他の民間建造物の地下にある)を爆撃するのに加え、イスラエル国防軍は、人口密度の高い都市の中心部にある高層ビルや住宅タワー、大学、銀行、官庁などの民間建造物を含む、いわゆる「パワー・ターゲット」を破壊している。報告書の中で情報筋が語ったところによれば、その意図は、ガザを統治する政治組織ハマスに対する「市民の圧力」を煽ることにある。

イスラエル国防軍は、ハマスやイスラム聖戦の関係者の家も標的にしているが、報告書の中でインタビューに答えたパレスチナ人によれば、イスラエル軍の爆撃で死亡した家族の中には、武装組織に所属しているメンバーはいなかったという。

「私たちは、ハマスのものと思われる高層ビルのフロア半分を探すように言われています」とある情報筋は言う。「時には、武装集団のスポークスマンのオフィスであったり、作戦隊員が集まる場所であったりする。私は、ガザで軍が多くの破壊を引き起こすことを可能にする口実にこのフロアが利用されたのだと理解しました。彼らが私たちに語ったのはこうしたことです」。

「もし彼らが、10階にある(イスラム聖戦の)事務所は標的としては重要ではなく、その存在は、テロ組織に圧力をかけることを狙って、そこに住む民間人の家族に圧力をかける目的で、高層ビル全体を崩壊させることを正当化するための口実だ、ということを全世界に言うとすれば、このこと自体がテロとみなされるでしょう。だから彼らはそうしたことを口にしないのです」と情報筋は付け加えた。

私たちの著作物はクリエイティブ・コモンズ(CC BY-NC-ND 3.0)の下でライセンスされている。転載、共有は自由である。

ブレット・ウィルキンス

ブレット・ウィルキンスはCommon Dreamsのスタッフライターである。

https://www.commondreams.org/news/gaza-civilian-casualties-2666414736