共謀罪に対抗して私たちの自由を防衛するために(α版)

暫定版です。随時変更されます。

2017年10月25日

人間が文字や絵による表現を獲得した太古の時代から19世紀まで、人々は表現の手段として紙やペンを用いる場合であれ、グーテンベルクの印刷機械を用いる場合であれ、その仕組みはほとんど透明なもので、誰にとっても容易にそのメカニズムを理解することができた。むしろ、最も困難だったのは、「文字」そのものを理解することだったかもしれない。文字自体がある種の「謎」めいた暗号のようなものだっただろう。こうした人類史のほとんど全てを覆いつくしてきた、表現の手段、伝達の手段の透明性が急速に失なわれて、多くの人にとってコミュニケーションの仕組みそのものが謎めいたものになったのは、電信の発明以来のことだろう。電話、ラジオ、テレビといった放送や通信の道具は、写真、映画とともに、その仕組みを理解することが容易とはいえないものだった。そして、コンピュータがコミュニケーションの手段として急速に普及しはじめた20世紀後半以降、この謎めいたコミュニケーションの道具がコミュニケーションの支配的な座を占めることによって、コミュニケーションの内容そのものをこの不可解な道具たちが支配するようになった。

このことは、コンテンツの作り手自身が、その道具の詳細を知りえないところに置かれているということを意味している。画家が絵の具や筆の素材に興味を持ち自らその道具を制作したり、物書きが原稿用紙やペンにこだわり、その仕組みを知ろうとすることは不可能ではなかった。しかし、近代という時代は、こうした自らの帰属する心身に関わる多くの知識を個人から奪い、機械や外部の制度へと委ねた。病気になっても体のことはわからず、心をコントロールする術ももてないように、人々はコミュニケーションをコントロールする手段がいったいどうなっているのかも理解しないまま、その利便性という悪魔の誘惑に身を委ねてしまった。近代は個人主義の時代であり、個人の自由を獲得できた人類史上最初の文明であるという宣伝文句は明らかな神話であり罠ですらあった。自由は手に入れたが、その自由を行使するには、統治機構や市場が提供する制度やシステムや外部の知識が不可欠なところに追いやられた。その典型が、現代であれば、ネットワークの技術だろう。コミュニケーションの自由を再度取り戻すには、まず、私たちが否応なく依存しているネットワークの技術を取り戻さなければならない。以下のマニュアルはそのためのささやかなで道標ある。

1 共謀罪で捜査機関の捜査着手は早まり、コミュニケーションの内容そのものが狙われる

新たに、相談すること自体が犯罪化されたために、

- 会議や打ち合わせ

- 集会

- メールやSNSなどを利用したコミュニケーション

などの「内容」を捜査機関が取得することが適法な捜査活動になる。 コミュニケーションの内容を監視し、内容を解析して共謀罪で立件できるかどうかが検討されることになる。 私たちは、憲法で保障された通信の秘密、言論・表現の自由、思想信条の自由、集会・結社の自由などを防衛するために、これまで自覚的取り組んでこなかったネットでのコミュニケーションを第三者に監視されたり盗み見されたりしないような防衛手段をとることが必要になっている。 パソコンやインターネット、あるいは携帯電話を使ったコミュニケーションの何がどのようなリスクになるのだろうか。

2 パソコンを使ったコミュニケーションを例に

パソコンを使ったコミュニケーションは大きく三つの種類に分けられる。

- ウエッブの閲覧による情報収集

- メールの送受信

- SNSによる情報発信や特定のグループとコミュニケーション

これら全体で私たちのセキュリティを防衛しなければならない。 そして、コミュニケーションそのものではないが、たとえば、強制捜査で家宅捜索されたときに、パソコンなどを押収される場合

- パソコンのハードディスク

- USBメモリなどのデータを保管できる機器

などについて、たとえ押収されてもデータを読まれない工夫が必要になる。

2.1 ウエッブアクセスのリスク

ウエッブにアクセスすると、アクセス先からはどこからアクセスしているのかを把握される。使用しているブラウザやパソコンのOSなどもわかる。警察庁、自衛隊などをはじめとし政府のウエッブサイトで情報を収集したり、原発問題で東京電力など民間企業にアクセスした場合であっても、相手側は、アクセスしているパソコンがネットに接続する際に用いているIPアドレスとよばれるインターネット接続の識別番号を取得する。また、ネット通販で買い物する場合も購買行動の履歴が記録される。 実空間で、私たちは、誰かに常時尾行されたり付き纏われたりすることを好まない。同様のことがネット上で行なわれていても、実感を伴わないために、尾行や付き纏いに気付かなかったり容認してしまいがちだ。 ネットでも、実空間同様、尾行や付き纏いを最小限に抑えうるための工夫をすることは、私たちのプライバシーの権利を防衛するだけでなく、自由の権利を干渉・監視されないで行使する上で必須の条件になる。

2.2 Torブラウザを使う

尾行や付き纏いを回避するために、私が何者なのかをウエッブのアクセス先に知られないで、必要な情報を収集するためのツーツとしてTorブラウザ(トーアブラウザ)がよく使われている。しかし、日本では、まだこのブラウザのことはほとんど知られていない。とくに、ネットを駆使して活動している市民運動などの活動家たちの間では、認知度が低い。 Torブラウザのインストールを解説し、これまでのセミナーなどでよく出される質問などを中心にいくつかのポイントについて書く。

2.2.1 Tor ブラウザをインストール

日本語のサイトはないので、以下の英語のサイトにアクセスしてインストールに必要なプログラムを取得。 https://www.torproject.org/

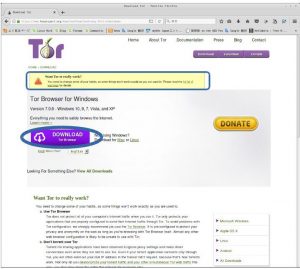

上のサイトのホームページはこんな感じ。

図1: Torプロジェクトのトップページ

楕円の箇所に「Download Tor」という大きなボタンがある。このボタンをクリック。クリックしてもすぐにプログラムのダウンロードが始まるわけではないので安心してよい。 ボタンをクリックすると下図のウエッブに飛ぶ。

上の方にある黄色の枠のなか(右下図の四角の枠)には次のような注意が書かれている。 「これまで当たり前にできたようには動かないかもしません。ですからこれまでのあなたの習慣を変える必要があります」

このコミュニケーションの習慣を変えるということは最も大切なこと。習慣を変えられないとダイエットに失敗するのと同じで、あなたのプライバシーが監視されるのだと考えてみてほしい。つまりこれは、Torがうまく機能していないということではなく、あなたがウエッブにアクセスするときに気づかずに相手に渡していた様々なアクセスデータをTorは渡さないために、サイトの表示などで不具合が起きることがある、という意味だ。あなたのパソコンが壊れたとか、Torをインストールしたために不具合が起きたということではない。

楕円の箇所を拡大したのがこの図。

ここには以下のように書かれている。 「ウィンドウズ用トーアブラウザ バージョン7.0.5 ウィンドウズ10,6,7,Vista,XP 安全にインターネットを閲覧するために必要なことをもっと知りたいならLearn moreヘ」 その下の大きな字でDOWNLOADと書いてあるボタンを押すとダウンロードが開始される。

●日本語版をダウンロードしたい場合はダウンロードするまえに、ダウンロードボタンの下にある言語選択のメニュー(最初はEnglish)になっています)を日本語に変更する。(下図)

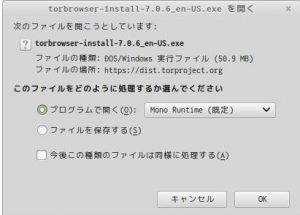

ブラウザによって表示は異なるが(この図はLinux版のFirefox)、ダウンロードしてよいかと聞かれるので、OKをクリックしてダウンロードを開始する。選択肢が二つあるが、「プログラムで開く」を選択すれば自動的にインストールが開始される。「ファイルを保存する」を選んだ場合は、手動でインストールの作業をすることになる。

2.2.2 アンドロイドの場合

Torのウエッブにアクセスする。 下の方に「Our Project」という欄があり、そのなかの「Orbot」をクリックする(下図の楕円)

下のような画面のウエッブに移動する。「What is Orbot」の説明の下にダウンロードへのリンクがある。これをクリックするとgoogle playのサイトにつながる。ここからアプリをダウンロードする。google play以外にもF-Droid(gurdianproject.info)からもダウンロードできるし、直接ダウンロードすることもできる(apkファイル)。また、ソースコードもGithubから取得できる。

2.2.3 インストール後最初にTorブラウザを使うときの設定について

右のような緑の地球のアイコンがTorブラウザのアイコン。これをクリックして起動する。 そうすると右下のような接続の画面がでてくる。接続されるのに数秒から10秒くらいかかるかもしれない。もしうまく接続できない場合は、「設定を開く」のボタンを押していくつか設定を変更する必要があるかもしれない。うまくブラウザ起動した後でも設定の変更は可能だ。起動後の設定変更は下図の矢印の部分にある玉葱のアイコンをクリックする。いくつかサイトにアクセスしてみて特に不具合がなければそのまま使えると考えてよい。アクセスできないサイトについては後述。

2.2.4 Torブラウザでどのように私たちのサイバーセキュリティが保護されることになるのか

Torのブラウザの最大のメリットは、アクセス先のサイトが「誰がアクセスしているのか」を知ろうと思って身元をチェックしようとしても、それが不可能になる、ということだ。たとえば、米軍基地反対運動に必要な情報を米軍のウエッブから取得する、原発反対運動に必要な情報を電力会社や経産省から取得する、オリンピックのテロ対策でどのような人権侵害が起こりうるかを警察庁や公安調査庁のウエッブから情報を収集するなど、市民運動などが普通に行なってきた情報収集活動は、近年急速に高度化してきた監視技術によって、ほぼ確実にアクセス者の身元割り出しの解析作業に利用されると想定した方がよいと思う。Torブラウザはこうした身元調査をかなりの程度困難にする 右図は玉葱アイコンをクリックした場合だが、「このサイト用のTorのサーキット」という表示が現われる。ここにいくつかの国の名前が表示されている。Torはこれらの国にあるTorネットワークのサーバを経由することで、追跡を回避している。この図の場合、相手のサイトからは、セイシェルからアクセスがあるということしかわからない。そこから先の追跡が困難なような仕組みをもっている。 このTorのサーキットは、アクセスするウエッブが変るたびに、別のサーバを経由するように繋ぎ直しが行なわれる。

2.2.5 アクセスできない!?

たとえばサイトにアクセスしたときに次ページのような表示がでる場合がある。(表示スタイルはさまざま) これは、パタゴニアという衣料品のサイト。Tor経由では常にアクセスできない。あたかもウェッブサイトが閉鎖されているような表記だが、実際はちゃんと稼動している。スポーツウェアのナイキ(https://www.nike.com/)もアクセスできない。(上図)アクセス拒否されるサイトのリストは下記にある。 https://trac.torproject.org/projects/tor/wiki/org/doc/ListOfServicesBlockingTor また、アクセスできても従来とは違う事態に直面して戸惑うかもしれない。たとえば、Amazonは、アクセスして買い物する場合、既にサインインしたことがあれば自動的にサインインされてあなたの名前が表示されるが、Torブラウザでは、その都度サインインが必要になる。サインインしようとすると右下のような画面になり、セキュリティコードを要求される。面倒だが、登録しているメアドにコード番号が送られてくるので、メールをチェックしてアマゾンから送られてきたコード番号を入力。たぶんこれでサインインできるはず。毎回問い合わせされるので、毎回上の操作を繰り返してサインインする。衝動買い防止には効果的。 このような事態は面倒だが、逆に、アクセス先に身元が自動的には判断できていない証拠でもある。Torを使うことでどれだけ身元が確認できないかを実感できるかもしれない。これが面倒なら 新刊書のhonto https://honto.jp/ 日本の古本屋 https://www.kosho.or.jp/ なら従来同様にログインができるので、アマゾンを捨てるという手もある。

2.2.6 いくつか設定に関して

Torブラウザ右上の「タマネギマーク」の箇所は独自の設定ができる項目になっている。ここに「セキュリティの設定」項目があり、セキュリティレベルを変更できる。最初は一番低い設定。サイトによっては、アクセスしたときに、ブラウザから質問されることがある。何を聞かれているのかわからないかもしれないが、セキュリティを確保しておきたいときは「no」と返事しておくとよい。その場合、もしかしてサイトの情報が全てうまく再生されないことがある場合は、セキュリティの設定を緩めてみる。Torブラウザ以外の今まで使っていたブラウザと併用しながら、動作の変化を観察してみるのもよいかもしれない。(この設定を変更したりしてパソコンが壊れることはない) 2-2-7 Torブラウザと他のブラウザは併用できる? できます。他のブラウザを使った場合は、Torヴラウザが立ち上げられていても、それとは関係なく作動するので、Torのような追跡遮断の効果はない。

2.2.7 身元の特定に使われるIPアドレスとは何なのか

IPとは、197.231.221.211というように3ケタづつに区切られた数字。コンピュータはこの数字を使って、アクセス元を特定して、コンピュータ相互の通信を行ないます。詳しくは、日本ネッワークインフォーメーションセンターのサイトを参照。 https://www.nic.ad.jp/ja/ip/

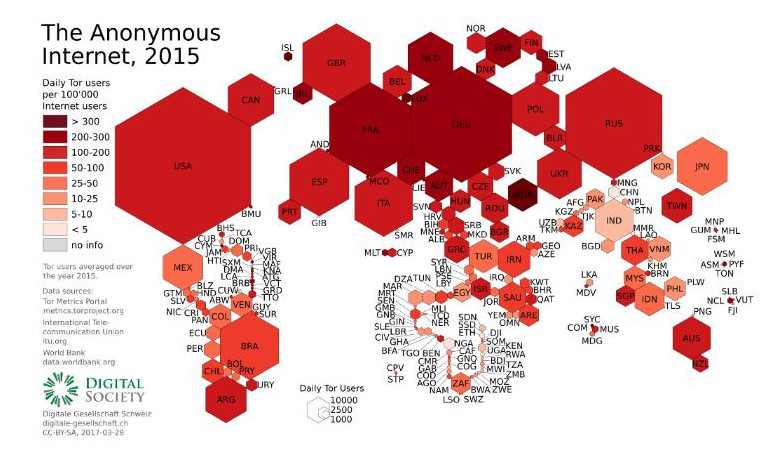

2.2.8 実際に誰がTorブラウザを使っているのか?

2017年6月に出されたドイツの「デジタルゲゼルシャフト」のデータ(図参照)では、2015年で、世界中で200万人のTorユーザがおり、この数は2012-13年から倍以上の増えていると報告されている。大半の国で増加しているにもかかわらず中国では利用者が減少している。これはいわゆるネットの「万里の長城」といわれる「Great Firewall」の影響ではないかとみられている。 警察は、Torなどの匿名技術をもっぱら犯罪者が使っていることを強調している。これは匿名でのアクセスを禁じたいからだろう。もちろんそのような使い方もあるが、人権侵害や政治弾圧の厳しい諸国や、権力からの追跡を回避したいジャーナリスト、内部告発者たちにとってTorは権利防衛のための重要な手段として利用されている。

2.2.9 大量監視とNSAのような組織が世界中で見張っている状況で、Torを使っても身元はバレるだろうし、こうした対応をすることは無駄なのではないか

Torブラウザが用いている仕組みは、「暗号化」に依存している。尾行できないようにネットワークを幾重にも暗号化して防御している。暗号の解読は、現状ではたぶんスーパーコンピュータを利用しても何百年もかかるくらいの強度はあると思う。しかし、コンピュータの解析能力は日進月歩なので、何年かすれば解読にさほどの時間がかからないような能力のものが登場するかもしれない。今ここで日々尾行され付き纏われるリスクを回避できることは確実なことである。

2.2.10 NSAはどのような暗号も解読できるのでは?

もし、捜査機関やNSAが容易に暗号を解読できる能力があるとしたら

- なぜ世界中に拡がった「身代金要求」型のプログラム1の解読ができないのか?

- なぜネットに繰り返しアップされる「IS」の動画とか児童ポルノなど「違法」とされているデータの流通で身元がバレないのか?

- なぜ、スノーデンやアサンジなどの内部告発者が保持している膨大なデータをハッキングして「盗み返す」ことができないのか?

- なぜビットコインのような「仮想通貨」は政府のコントロールの及ばない仕組みで動けるのか

といったことや、民間企業についても

- なぜATMでの取引きが政府や捜査機関が金融機関の協力なしにはデータを取得することが難しいのか

- なぜ多国籍企業は外国で、外国政府の監視を回避して国際的な投資活動ができるのか

というように、実は、全てのデータを網羅的に収集できるということと、収集したデータお全て容易に解析できるということは別のことである。 だから、できうる防衛をすることは無駄なことではない。

2.2.11 アクセスが遅くて使い難いが

Torのネットワークは、世界中の7000台のサーバによって動いているが、年々利用者が増えているために、繋る速度は、Torを経由しないときより遅くなるかもしれない。しかし、速度や快適さと自分の基本的人権を防衛することとどちらが大切かを考えて判断してほしいと思います。

2.2.12 Tor経由でGmailにアクセスしたばあいでも身元はバレないのか

ユーザとしてログインが必要なサイトは、アクセスされる側からは、あなたのアクセスは記録される。しかし、あなたが今どこにいてアクセスしているのかは確認できない。東京からGmailにアクセスしているのにGmail側からはフランスからアクセスしているようにしか見えない。居場所は秘匿することができる。それ以上のことはできない。

2.2.13 Tor経由でアクセスしていることがバレれば、よけい怪しまれるのではないか

あなたが契約しているプロバイダはあなたがTorにアクセスしていることを知ることができるかもしれない。そうであっても、Torを経由して実際に何をしているのかをつきとめることはできない。 Torを経由しなければ監視される頻度は低くなるのか。一昔前ならそういえたが、網羅的な監視が容易な現在、むしろTorを経由しないで裸のままでネットを歩き回るほうがより容易に監視の網にかかる危険性が高いかもしれない。 たとえば、警察庁のウエッブを閲覧するときに、Tor経由でアクセスするのと、直接www.npa.go.jpにアクセスするのとどちらが容易に身元を特定されるだろうか?Tor経由が「怪しいやつ」だとしてもそれ以上の追跡はできない。彼らにとっては「怪しいやつ」としか確認できない。しかし、直接アクセスした場合は、IPアドレスからプロバイダーを割り出し、ユーザを特定することは不可能ではない場合がある。

2.3 パソコンのファイルへの不当なアクセスを阻止する

Torは、ネットにアクセスして情報を収集する場合に、尾行・付き纏いを回避し、匿名でのアクセスを確保するための手段であり、自分のパソコンのハードディスクにあるファイルやデータ類の防衛措置については別の手段が必要だ。 パソコンのハードディスクのなかには多くのプライバシー情報がある。たとえば、団体などの会員や集会参加者の名簿、団体の会計簿、会議やアクションの模様を撮影した写真や動画などは、もし万が一、パソコンを押収されたときに捜査当局に多くの個人情報を提供してしまうことになる。たとえ押収されても、こうしたプライバシー情報を扱ったファイルにアクセスできなければ、プライバシーの防衛にはなる。このようなファイルのアクセスを制限する方法として、最も効果的なのは、ファイルを暗号化することである。ファイル暗号化のソフトウェアは様々あるが、以下では、日本語の情報も多く、ウィンドウズでもマックでもLinuxでもほぼ同じように使えるVeracryptを紹介する。

2.3.1 Veracryptのインストール

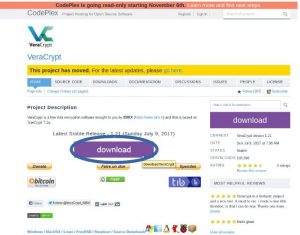

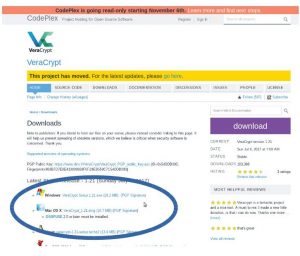

以下のウエッブにアクセスする。

https://veracrypt.codeplex.com/

「DOWNLOAD」(楕円内)をクリックすると下記のダウンロードのページに移動する。ここから、OSの種類を選んでインストールする。veracryptは、日本語の解説ページもいくつかあるので、「veracrypt 使い方」などで検索してみてほしい。

この暗号化ソストは、ファイルだけでなくUSBメモリやSDカード、microSDなどを暗号化するなども可能なので、紛失しやすいUSBやSDを暗号化したり、重要なデータは暗号化したUSBやSDに保管するなどの手段もとれる。

2.3.2 Dropboxなどオンライン上のデータは政府に提供されるのか?

Dropboxは現在最もよく使われているオンラインストレージサーサービスである。オンライン上に自分のパソコンのデータをまるごと保管しておけるもので、自宅のパソコン、スマホ、職場のパソコンなどのデータをいちいちコピーしたりしなくても共有できる便利さから普及した。同様のサービスは、マイクロソフトが、Microsoft OneDrive、アップルがiCloudなど大手IT、通信事業者のほとんどが提供している。暗号化やセキュリティの高さを売りにしているものの、実際には、捜査機関による情報提供に対してユーザのプライバシー保護を優先させることはない。 例えば、Dropboxは、「Dropbox では、大規模なユーザー数を対象とした要請や、特定調査に関連していない情報の要請は違法であると考え、このような要請には応じていません。Dropbox はまた、たとえば政府が政治的発言を抑圧または検閲するなど、不適切、非合法的、不誠実に行われている政府の調査から派生した要請にも応じません。」(「Dropbox の指針」)で述べている。これは、情報提供することは可能だが、要請に応じないことがある、という意味だ。共謀罪が成立して、日本の法律で犯罪とされる範囲が大幅に拡大すれば、かつては「不適切、非合法」な政府の要請が現在では適切で合法なものとされるから、Dropboxはこの政府の要請を断われない。こうした事情はどの企業でも同じだ。 企業は、収益を最優先にして活動する。ユーザのプライバシーを保護することがビジネスチャンスだと判断すれば、そのように行動する。しかし、たかが月数百円から数千円しか払っていない(無料なら論外だろう)ユーザのプライバシー保護のために、政府を敵に回し、莫大な収益のチャンスを棒に振るだろうか。 VeracryptやCryptomatorなどの暗号化ソフトは、オンラインストレージのデータを暗号化できるので、自前でファイルなどを暗号化してオンライン上のストレージに保管するといった手間が必要になる。

2.3.3 メール盗聴の防衛

メールの利用方法は様々である。

- メールをプロバイダのメールサーバから自分のパソコンにダウンロードして読む。(Thunderbirdなどのメールソフトを使う方法) プロバイダのメールサーバに蓄積されたメールはプロバイダの管理者は読むことができるし、取り込んで自分のパソコンに溜めこんだメールも第三者が読むことができる。

- Gmailやプロバイダが提供しているウエッブメールのサービスを使う。(ブラウザを用いてGmailのサイトやプロバイダのサイトにアクセスして読み書きする) 自分のパソコンには取り込まないが、Gmailなどウエッブメールの管理者は読むことができる。職場のメールアカウントを使用している場合は、職場のネットワーク管理者は読むことができる。「できる」ということは「必ず読まれている」ということを意味しない。ウエッブメールはパスワードで第三者がアクセスでみないようにされているが、これはあくまで、サーバの管理者以外の外部の者からのアクセスを規制しているに過ぎない。

- メーリングリストのように、集団で情報共有するためにメールの機能を使う。メーリングリストのログを取得されると、グループの日常的な「相談」の実態を把握されることになり、これが捜査機関の判断で「共謀の容疑」で立件するための証拠として利用されるかもしれない。メール盗聴を防衛する方法は、メールを暗号化して送受信するのが最も確実である。そして、受信したメールも暗号化されたままで保管することが必要だ。こうしたことはかなり面倒なことではある。しかし以下のような場合には是非とも暗号化による通信が必須になると思う。

- 私たちにとっては権利の行使(抵抗権の行使、あるいは圧政に対する異議申し立ての権利)であっても、場合によっては共謀の容疑をかけられかねない活動に関わる場合のコミュニケーション

- 弁護士などと、訴訟などについての打ちあわせをメールで行なうなど。特に刑事弾圧などでの救援活動の具体的な取り組みの打ち合わせなど。

こうした場合に、暗号化されたメールの送受信の方法はいくつかあるが、たぶん最も簡単な方法は、メールの送受信を暗号化し、しかも受信したメールや送信控えのメールなどを全て暗号化して保存し、この暗号の解読の鍵をサーバの管理者も保有しないようなウエッブメールのサービスを使うことだろうと思う。 私たちの最大の問題は、自分のメールなどプライバシーに直結するデータをインターネットのプロバイダーに依存しなければならず、そのプロバイダーがどれほどプライバシーの権利を真剣になって考えてくれるのか不透明だということだ。捜査機関などが裁判所の令状などをもってきてデータの提出要求をした場合に、それを拒むことができる事業者やサーバ管理者はまず稀だろう。しかもほとんどのプロバイダーは営利目的の企業であり、非営利であったり、生協や協同組合が運営しているプロバイダーは少なくしかもプライバシーの権利など市民的自由への関心は希薄だ。今後、必要になるのはプライバシーの権利を保障できるプロバイダー事業者の創出かもしれない。 以下では、サービスの提供者もメールの内容を読むことができず、捜査機関からのデータ提出要求があっても、暗号化されたデータしか提供できないProtonmailを紹介する。

2.3.4 Protonmailを使ってみる

protonmailは、現在200万人のユーザがいる暗号化メールのサービスを提供しているサイトだ。とくに、最近の米国大統領選挙以降、そのユーザは増えているという。【注1】

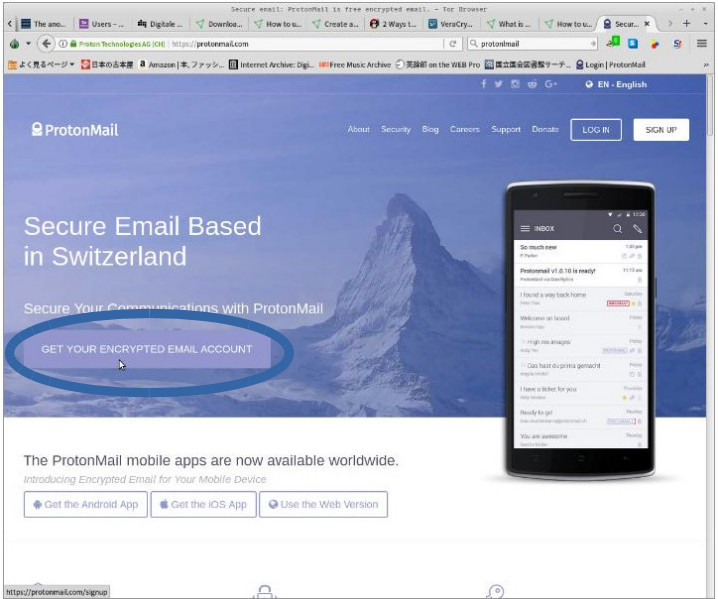

残念ながら英語のサイトなので使うときにちょっと難しく感じるかもしれないが、普通のウエッブメールと操作方法などはほとんど変りない。 以下にアクセスする。 https://protonmail.com/

「GET YOUR ENCRYPTED EMAIL ACCOUNT」(暗号化された電子メールアカウント)をクリックする。

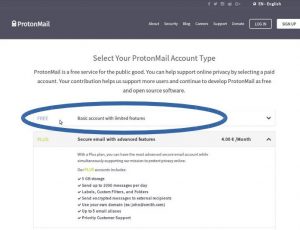

以下の画面になる。

有料と無料のプランがある。とりあえず無料のプランを選ぶ。無料の場合、以下のサービスになるという告知が出る。

- 500MBまで保存できる。

- 一日の送信メール数は150まで。

- サポートに制限がある。

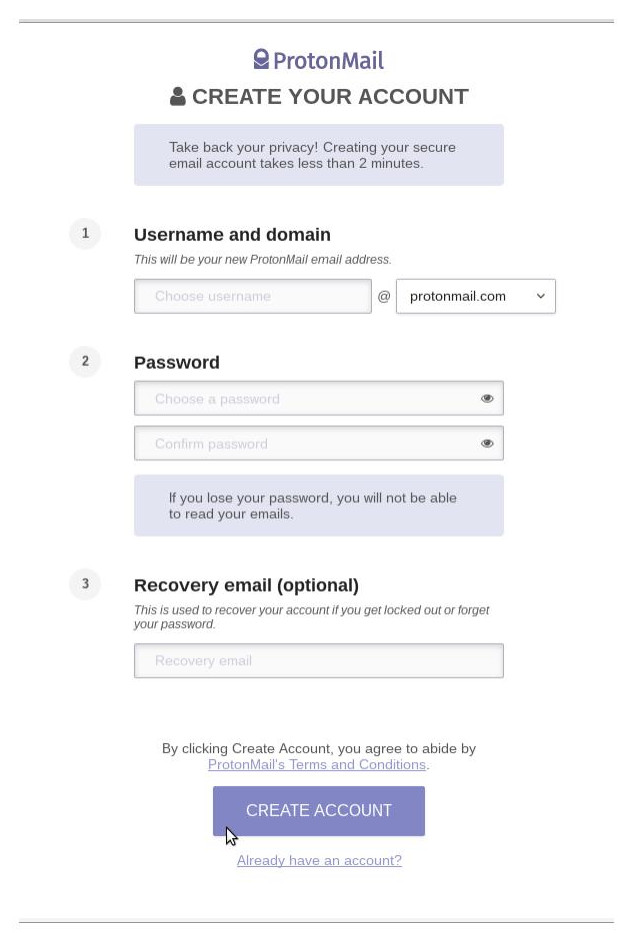

その下に「SELECT FREE PLAN」というボタンがあるのでこれをクリックすると、設定画面に飛ぶ。自分のアカウントを設定(半角英数文字なら何でもよい)する。

アカウントを設定するとき@マークの左側に自分の固有のアカウントを自由に選択する。既に誰か他の人が選択している名前は使えないので、エラーになるので、別の名前を入力してみる。@マークの左側はprotonmail.comかprotonmail.chのどちらかが選べる。どちらでもよい。

パスワードを好きに決める。(確認のため二回入力する。ボックス右端の眼のアイコンをクリックすると入力したパスワードを確認できる。このアイコンをクリックしないと入力文字は*で隠される)その下にある「Recovery wmail」は、パスワードを忘れたりしたときに、パスワード再設定の案内などを送ってほしいメアドを入力する。普通は、自分が普段最もよく利用しているメアドを設定する。

特に個人情報の提供などなしで、新たに、protonmailのアカウントが発行される。暗号化されたデータを保持したい場合の方法として、protonmailの自分のアドレスに送信して、protonmailのサーバに保管するという方法もとれる。 アカウントを設定したあと、下記にアクセスする。

https://mail.protonmail.com/login

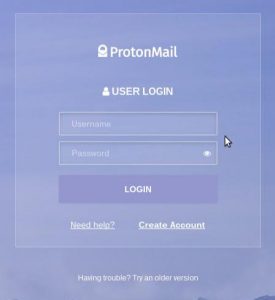

下図のようなログイン画面になるので、登録したユーザ名とアスワードを入力し、LOGINのボタンをクリックする。

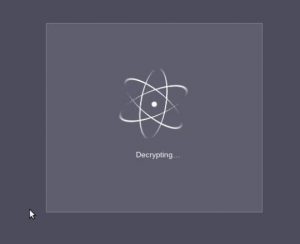

Decrypting….という表示が数秒続く。

これは、メールサーバに保管されているユーザのメールボックスの暗号を解読(復号という)していることを知らせるもの。つまり、Protonmailでは、ここで読み書きされたメールは全て暗号化されてサーバに保管されているということだ。この暗号化されたメールはProtonmailのサーバ管理者も読むことができない。

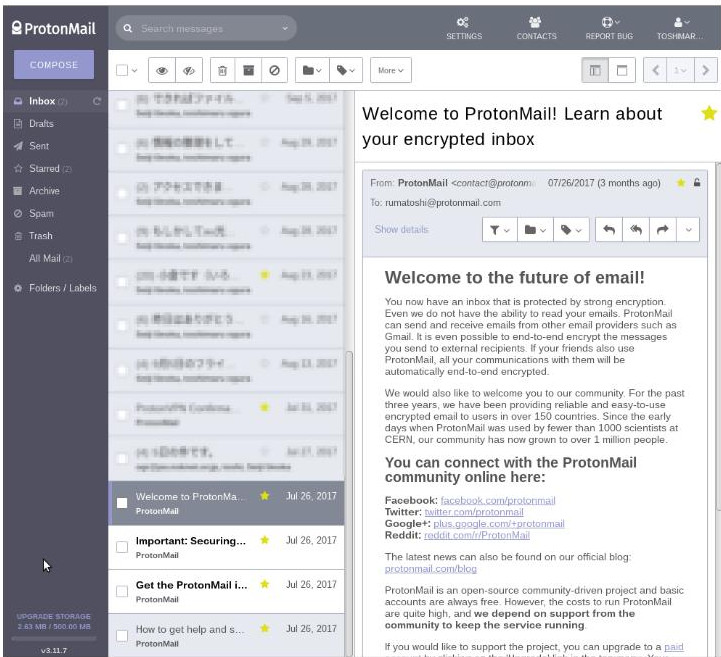

ログイン後は、下図のような管理画面になる。この画面のちばん上の右端に自分のアカウント名が現われる。終了したいときは、このアカウントをクリックするとLOGOUTのボタンが出てくるので、このボタンをクリックして終了する。

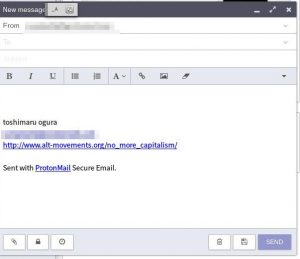

メールの送信方法

左列のProtonMailのロゴの下にあるCOMPOSEをクリックすると入力用の小窓「NewMessage」が開く。

各項目は以下の通り。

- From 自分のprotonmailのメアドが自動的に挿入される。

- To 宛先のメアド。宛先入力欄をクリックすると住所録(CONTACT)に登録されているメアドの一覧が表示されるので、ここから選んでもいい。右端をクリックするとCcやBccでの送付先アドレスを挿入する行があらわれる。

- Subject タイトルを記入する行。日本語もOKだ。

その下にメールの書式設定の項目がいくつか並んでいる。添付ファイルを送りたいときは、一番下にクリップのアイコンをクリックして添付ファイルを選択する。(入力用小窓の左下を拡大した図)

書き終えたら右下のSENDのボタンを押し。送信され、送信控えが左列の「Sent」に保管される。

ProtonMailのアカウントを持っている人同士であれば、自動的に送受信は暗号化される。また、ProtonMail以外のアカウントからProtonMail宛てに送られたメールもメールボックスで暗号化されて保管される。ProtonMailからProtonMail以外のアカウントに暗号化されたメールを送ることも可能だ。

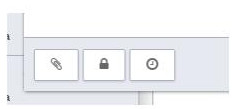

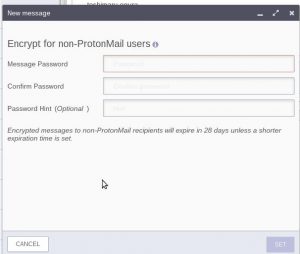

暗号化メールを送る場合は、送信小窓の一番下にある鍵のアイコン(クリップのアイコンの右)をクリックすると、暗号のパスワードを入力する以下のような小窓が開く。

各項目は以下のとおり。

- Message Password ここにこのメールのための特別な「パスワード」を決めて入力する。このパスワードはあなたのprotonmailにログインするときのパスワードを使ってはいけない。必ず別のものを使う。このパスワードを使ってメールを暗号化し、同じパスワードを使って受信者はあなたから受けとったメールの暗号を複合化する。だから、受信者に別途何らかの方法で知らせなければならない。(口頭とか手紙とか、何が漏洩しにくいかは各自の工夫次第だろう)

- Confirm Password 上記と同じPasswordを入力。確認用だ。

- Password Hint パスワードのヒントになるキーワード

- lEncrypted message… の意味は、このパスワードは28日間有効で、それ以降は無効になるとの注意書き。28日以内に受信者が開封しないといけない。

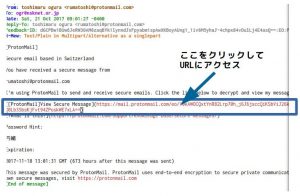

受信者には直接メールが届けられるのではなく、ProtonMailから英語の連絡メールが届く。(次ページ上図参照)ただし、メールのタイトルは、あなたがメールのタイトル欄(SUBJECT)に記入したものになる。英文のメッセージの概要は

「ProtonMail スイスに拠点を置く、安全性の高いメール あなたは、下記のメアドから安全性の高いメールを受信しています。下記にアクセスして暗号を複合化してください。 (URLの表記) パスワードのヒントは ○○」

といった内容が書かれている。このメールに記載されているURLをクリックするとパスワードを聞いてくる画面が現われるので、ここに送信者と打合せておいたパスワードを入力するとメールが読め、返信もできる。以下は届いた案内メールの例。

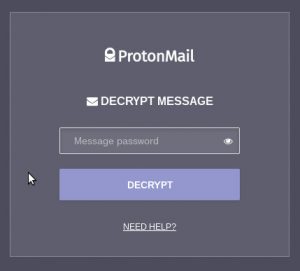

受信したメールのなかのProtonMail View Secure Messageの脇にあるURLにアクセスすると、以下のメッセージが現われるので、送信者とあらかじめ打ちあわせておいたパスワードを入力し、DEECRYPTのボタンをクリックする。

送受信者があらかじめパスワードを共有しなくてもよい暗号メールを用いることはProtonMailではできない。こうした方法は、公開鍵暗号を用いた別の方法が必要になる。

メール送信の方法について説明したので、他の項目について説明しよう。

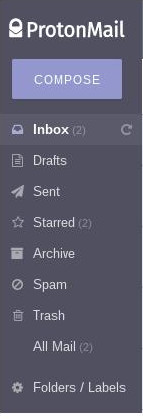

最初のアクセス画面の左列を拡大したのが右下図。

上から

- COMPOSE 新規メールを作成

- Inbox 受信箱

- Draft 下書き保存

- Sent 送信済みメール保管

- Stared マークしたメール

- Archive アーカイブ。メールの振り分け用のフォルダ

- Spam スパムメールの処理

- All Mail 全メール

- Folders/Labels 様々な設定となっている。

ProtonMailのロゴの右横一列に並んでいるアイコン(下図)について説明する。

- いちばん 左のProtonmailのロゴ クリックするとホームページに移動する

- 右隣は検索ボックス。クリックすると詳細検索の小窓があらわれる。

- SETTING 各種設定

- CONTACT 住所録。送受信したメアドが自動的にここに集められる。

- REPORT BUG サイトの不具合についての質問や報告するときに使う。(通常はあまり使わないと思う)

- 一番左にユーザ名 クリックすると、Tutorial使い方(英語)、ProtonMailのヘルプセンターへのリンク(英語)、ProtonMailのショップ(Tシャツなどのグッズ販売)、ログアウトボタン、現在使用しているProtonmailのバージョン表記が出てくる。ログアウトのボタンがここにあることだけを覚えておけばいいだろう。

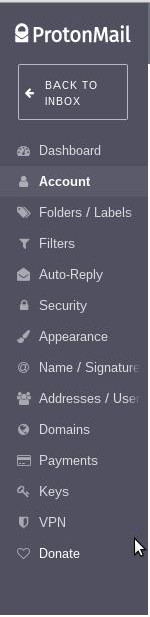

SETTINGのページについて

検索の小窓の隣にあるSETTINGをクリックすると各種設定のページに移動する。同時に左側の列も表記が次図のように変化する。

このSETTINGのページの左列について説明する。 上から

- BACK TO INBOX 受信箱に戻る

- Dashboard 契約しているコースなどが確認できる

- Account メールアカウントの設定

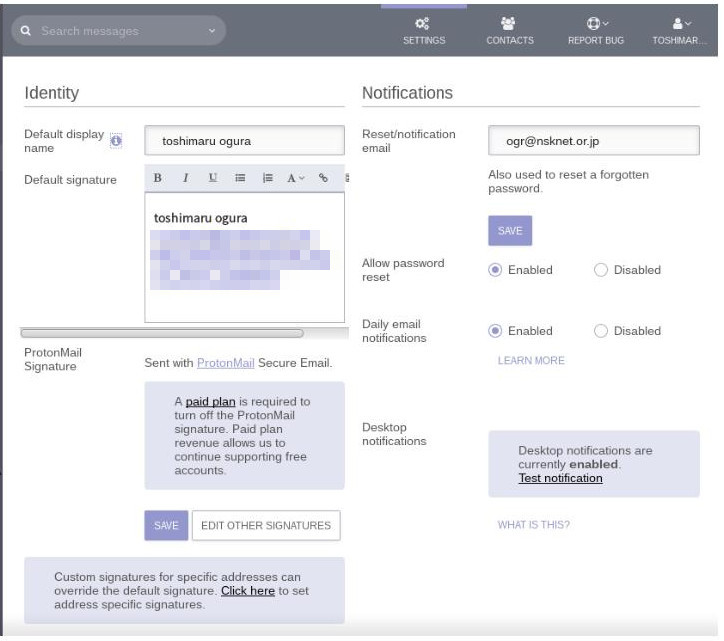

このAccountのページは次図のようになっている。

- 左上のIdentityの下に「Default Display Name」とあるのは、メール送信のときにメアドといっしょに自分の名前も表示されるように設定するもの。メアド以外の自分の名前やニックネームなどや、団体で使うなら団体名などを入れる。(どのように送信されるかを確認したければ、自分宛てに送信してみるとよいだろう)

- Default Signature メールの最後に添付される「署名」名前とかウエッブのURLとか自由に書ける。

- Notificationにある項目は以下の通り。

Reset/notification email 何かトラブったりしたときに、告知のメールを送る先を記入する。パスワードを忘れてアスワードの再設定が必要なときなどに使うので、普段使っている別のメアドを設定するとよいだろう。その下の Allow passward reset パスワードリセットの可否。Enable(可)を選択 Daily email notification 上記に設定したメールに告知メールを送ることの可否。Enable(可)を選択 その下の欄は有料プランを選択した場合に設定できるところなので今回は省略する。

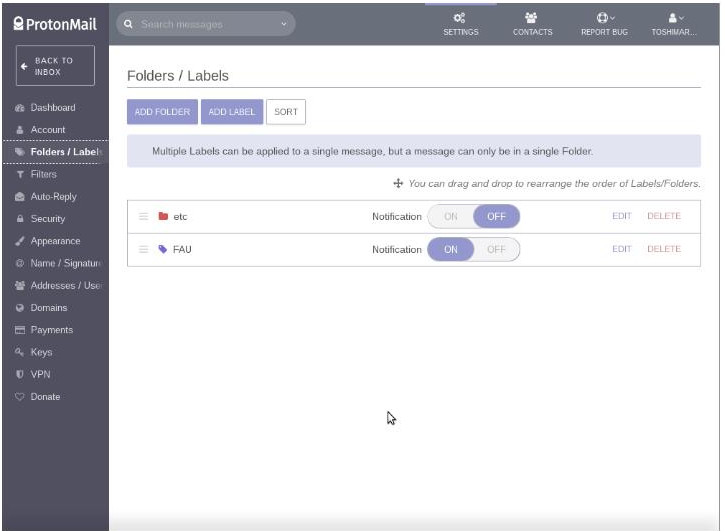

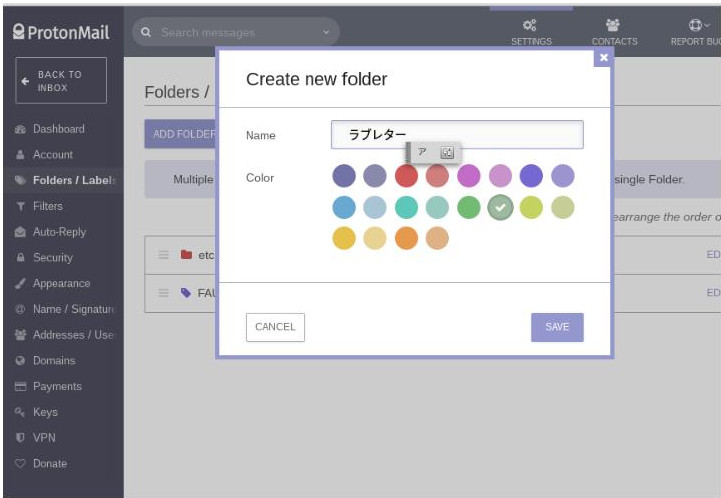

- Folder/Labels この項目はINBOXのページの左列の下の方にあるFolder/Labelsと同じものだ。(下図)

Folder メールを分類して入れておく。クリックすると小窓が開くので、フォルダー名を入力し、色を決める。 Labels メール一つ一つにつける付箋のようなもの。クリックすると小窓が開く。Folderと操作は同じだ。ここでいくつか分類項目を作成する。(いつでも追加、修正、削除ができる)

Labelの使い方。 受信したメールが何に関するメールなのか分類したりする目印に使える。受信メールの本文の上にいくつかのアイコンが横一列に並んでいるうちの左から三番目のアイコン(これがラベルのアイコン)をクリックすると作成したラベルの一覧が表示されるので、チェックボックスにチェックを入れると、受信メールの一覧の日付の下のところ(右下図の破線の円内)にラベルの表示が出る。

この他、ウエッブメールや様々なメーラーによくある機能の基本的なものが備わっている。

他のメーラーやウエッブメールにはない項目として、VPN【注2】関係の項目がある。これはVPN全般について別途解説した方がいいので、ここでは省略する。ただし、もし技術的(予算的)に余裕があればVPNの導入を是非検討してほしい。というのも、こうしたメールを暗号化されたサーバで読み書きすることは、インターネットの経路上でのハッキングや盗聴を完全には防ぐうものではないし、自分のパソコンのハードディスクに暗号化されないままでデータを保存していた場合には、いくらprotonmailを使っていても完璧にはならない。Torの仕組みやVPNなどと組合せたり、自分のパソコンのハードディスクの暗号化など複数の対処の組み合わせが必要かもしれない。

- 複数の防衛手段

上で言及した「複数の対処の組み合わせ」について、簡単に述べておく。

- Tor経由でprotonmailを使う。これはTorの隠しサービスを経由してprotonmailにアクセスする方法。下記にアクセスしてprotonmailの自分のメールにアクセスする。

https://protonirockerxow.onion/login

- VPNを使う。上でも若干触れたが、インターネットにアクセスする場合に、仮想の専用線を使うことで、自分専用の回線を敷いたかのように第三者の覗き見を防止することができるサービスがある。上記のprotonmailでは、protonVPNというサービスも提供している。

- 自宅のパソコンやノートパソコンのハードディスク全体を暗号化してしまう。上記で、個別のファイルの暗号化を紹介したが、個別ではなく全部を一挙に暗号化してしまうという方法である。上で紹介したveracryptでも可能で、こうしてしまえば、個々のファイルをいちいち暗号化する手間が省けるが、このようなハードディスク全体を暗号化するには、いったんハードディスクのデータを全てバックアップをとって、ハードディスクを初期化し暗号化してOSを入れなおすという作業が必要になる。(他の方法もあるかもしれないが)また、パソコンが立ものとち上がっている間は、誰でもアクセスできてしまうので、ファイルやフォルダー単位の暗号化の方が好ましい場合もある。

- ネットにアクセスするときにTorとVPNの両方を使う。

2.4 いくつかのよくある質問

2.4.1 パソコンの電源を入れたときにパスワードでアクセスするように設定しているが、これではダメなのか?

ダメです。ハードディスクをとり出して、別のアソコンに接続するなどでハードディスクにアクセスすることが可能ですから、ほとんど意味はないでしょう。

2.4.2 どうしても使い慣れたソストを使ったり、使いやすい方法に頼るし、監視されている実感もないので、なかなか言われたようなことができないのだが

これが最大のネックになってプライバシー防衛が進みません。自分のネット環境を変えるのは並大抵のことではありません。毎日の仕事や日常生活の必需品で、スマホに至ってはほとんど起きている間中持ち歩き、画面を覗き、誰かと通信しているわけですから。ダイエットに多くの人が失敗するのと同様に、コミュニケーション環境を変えるのは難しいのです。この難しさを自覚した上で、なぜプライバシーの防衛が必要なのかを、実感ではなく、「理屈」で考えてみてください。

- もしあなたが、警備公安警察の仕事をしていたら、ネットの監視をどのようにやりますか。

- もしあなたが、警備公安警察の仕事で、集会やデモの写真を撮影する担当だったとしたら、撮影したデータをどのように活用しようと思いますか。

- あなたが政府のサイバーセキュリティの担当者だったら、政府にアクセスする人たちをどのように監視したいと思いますか。

- Google、Twitter、facebookなどは膨大な個人情報を取得しています。もしあなたが政権政党の選挙対策のメンバーだったとしたら、こうした民間の個人情報を選挙で有利に利用するにはどうしたらいいと考えますか。

- もしあなたが、会社のネットセキュリティの仕事をするハメになったとき、「サイバー攻撃」や社員によるデータの持ち出しなどを監視せよと命じられたとき、どのような仕事をすることになりますか。

2.4.3 いろいろありすぎて何から手をつけたらいいかわかりません。まったくパソコンには自信がないですし

Torブラウザをインストールしてこのブラウザを日常的に使う習慣をつけてみてください。そして不便であることに慣れてください。次に、もし可能なら最も大切なファイルを暗号化してみてください。ここに書かれているようなことをもっときちんとやりたいということであれば、お手伝いしますし、皆で相談しながらグープの活動として協力しあいながらセキュリティ防衛取り組んでみてください。皆が協力しあえば大抵のことはできます。

2.4.4 スノーデンの話しなどを聞くと、大手のIT企業はほとんどみな監視社会に加担しているように思います。facebookやTwitter、Lineなどはやめた方がいいのでしょうか

それぞれの企業が何をやっているのか、どのような監視社会への加担をしているのかを調べてみることです。その上で、これらのサービスを使うメリットもありますから、比較検討しながら、どうしたらいいか決めてみたらいかがでしょうか。こうしたことも皆で調査したりしながら企業についての評価をすべきでしょう。専門家に任せる必要はさらさらありません。(原子力工学を勉強していなくても原発に反対できるのと同じです) なみに、私は、twitterもfacebookもやめましたが、そうすべきだとは主張しません。また、パソコンもWindowsやMacは使いません。スマホも使いません。不便かもしれませんが、慣れましたし、ある意味で、なるべく多国籍企業の製品には依存したくないという気分をある程度満たせているという点でいえば、わるくはないです。しかしはパソコンのハードについてはインテルのような企業の製品を使わざるをえないですし、悩みはつきません。

2.4.5 googleのような検索サイトが情報収集しているというが、こうしたサイトは使わない方がいいのか

はい。検索ユーザの情報を収集しないサイトを使う方がよいでしょう。たとえば https://duckduckgo.com/ は個人情報を収集しないことをポリシーとしていて、Torブラウザの標準検索エンジンになっています。Googleのように万能ではないかもしれません。そのときは、図書館で調べる。友達に相談するのがよいと思います。 あるいは https://www.startpage.com/nih/#hmb は、googleのサーチエンジンを匿名で使えるようにしたサイトです。このサイトの検索結果はgoogleの検索結果と一致しますが、googleの便利(?)な機能は使えません。

2.4.6 今後私たちのセキュリティを考えたり、実際に自分のネット環境を変えたいというときに、参考になる本やサイトがあれば教えてください

内閣府のサイバーセキュリティセンターが発行している「情報セキュリティハンドブック」 http://www.nisc.go.jp/security-site/handbook/index.html 政府がセキュリティの何に関心があるのかも知ることができ、同時に、セキュリティの基本も教えてくれる。この本で解説されている「サイバー攻撃」は政府が「敵」に対して行なう攻撃や捜査名目で行なう手段でもある。無料で配布しています。

●監視社会がどれだけ深刻かについては 小笠原みどり『スノーデン、監視社会の恐怖を語る』毎日新聞社 ブルース・シュナイアー『超監視社会』、池村千秋訳、草思社 この二冊でほぼ全体像がわかる。

●警察は何をやっているか 羽室英太郎、國浦淳編著『デジタル・フォレンジック概論』東京法令出版 警察庁の警察通信研究センターのサイバー捜査の専門家が書いた本。

●企業は何をやっているか 岩井博樹『動かして学ぶセキュリティ入門講座』SBクリエイティブ。 企業でセキュリティ関連の仕事をすることになった非専門家の人たちへの実務的な解説書とでもいうべきもの。セキュリティをめぐるイデオロギーも含めて、企業が何を「セキュリティ」として考えているのかも知ることができる。

2.4.7 刑事弾圧などで弁護士と相談したり、裁判の打ちあわせをする場合、ネットの利用で注意すべきことは何でしょうか。やはり暗号化されたメールを使うことは必要だと思いますが.…

はい、できればそうした方がよいでしょう。少なくとも、個人情報に関するファイルは暗号化すること、メールでのやりとりも暗号化が可能なツール(今回は、Protonmailを紹介しました)を使うなどが必要かもしれません。 共謀罪の成立で、捜査機関の証拠収集の手法も変わることは弁護士の皆さんはよく承知していると思います。ですから、弁護士事務所のセキュリティの対策もとっているかもしれませんから、いろいろアドバイスをもらえるかもしれません。クライアントのプライバシー防衛に真剣に向き合ってくれることが弁護士にとっても重要なことになります。とはいえ、弁護士はネットの専門家ではありません。事務所のセキュリティは検察や民間企業のような万全な体制がとれるほと技術的な余裕もない場合もあるかもしれません。日頃交流のある弁護士のみなさんとも議論して、どのようにして市民のサイバーセキュリティを防衛できるか検討して、ネットのセキュリティに詳しい人たちの協力を求めながら、具体的な取り組みを開始することが第一歩でしょう。

2.4.8 信頼できるプロバイダーを探したいが。どうしたらいいのか。

日本には運動体をサポートするネットのアクティビストの活動は非常に脆弱です。専門的な技術者として運動をサポートできる組織はほとんどありません。先にも書いたように、非営利でプライバシーの権利を保障するユーザの味方になってくれるプロバイダはなかなか見つからないかもしれません。私が知っている唯一の団体は、JCA-NETです。 http://www.jca.apc.org/ 警察などの強制捜査に太刀打ちできるわけではありませんが、市民活動をサポートする目的で設立された団体です。サーバを引っ越して対策をとりたいというときの一つの選択肢にはなると思います。

3 資料

3.1 Tor関連

以下は、Torプロジェクトのページの解説を訳したものだ。 https://www.torproject.org/about/overview.html.en

3.1.1 概観

Torネットワークは、インターネットのユーザがプライバシーと安全を図れるようにサーバを運用しているボランティアグループである。Torのユーザは、ネットワークに直接接続せずに、一連の仮想トンネルを通って接続する。こうすることで、組織も個人も公共のネットワーク上でプライバシーを侵害されずに情報をシェアすることができる。同様に、Torは、ブロックされたサイトやコンテンツにユーザがブロックを回避する別の方法でアクセスできるようにすることで、効果的に検閲を回避するツールにもなる。Torは、また、ソフトウェアの開発者がプライバシー保護を特徴とする新たなコミュニケーションツールを開発するための場所を作り出すことにも用いることができる。

個人は、Torを、自分達や家族を追跡させないようにウエッブサイトを守ったり、ニュースサイト、インスタントメッセイージサービスへのアクセス、あるいはこれらが地域のインターネットプロバイダーによってブロックされているといった場合に、接続を維持するために用いることもできる。Torの隠されたサービス【注3】は、サイトの場所を明かすことなくユーザがウエッブサイトなどのサービスを行なえるようにする。個人はまた、Torを社会的に慎重な取り扱いが必要なコミュニケーション、たとえば、レイプや虐待の被害者(サバイバー)たちや、病いをかかえた人たちのチャットルームやウエッブフォーラムとして用いることができる。

ジャーナリストはTorを、内部告発者や異議申し立て者との間でより安全にコミュニケーションすることを可能にする。NGOは、Torによって、国外で自分達の組織で働く者たちが、周囲に当の組織で働いていることを誰にも知られることなく、本国のウエッブサイトにアクセスすることを可能にする。

Indymediaのような組織はTorを、自分達のメンバーのオンラインプライバシーとセキュリティを守るものとして推奨している。電子フロンティア財団(EFF)のようなアクティビストグループもTorを市民的自由のオンラインのメカニズムとして推奨している。企業もまたTorを競合分析【注4】を行なったり、機微に関わる調達を盗聴から防衛する安全な方法として用いている。彼らはまたこれを伝統的なVPNに代替するものとして用いている。というのもVPNでは正確なコミュニケーションの量やタイミングがわかってしまうからだ。どの場所で従業員が深夜まで働いているのか、どの場所で、求職ウエッブサイトを従業員が閲覧しているか、どの調査部門が会社の著作権弁護士とコミュニケーションしているかはわかってしまう。

米国海軍のある部門はTorをオープンソースの情報収集のためにい利用している。そしてこうしたチームのひとつは、中東に派遣されている最中にTorを利用した。法執行機関は、政府のIPアドレスが相手のウェッブのログに記録されずにアクセスし監視したりおとり捜査の安全を確保するために、Torを使っている。

Torを利用している様々な人々は実際に、Torの安全性を確保する一部をなしている。【注5】Torはネットワークの他のユーザ【注6】のなかにいるあなたを隠す。従って、Torのユーザがよりポピュラーになり多様になればなるほど、それだけあなたの匿名性は保護されることになるだろう。

3.1.2 なぜ必要か

Torを用いることは、「トラフィック分析」【注7】と呼ばれるインターネット監視のよく知られた方法からあなたを守る。トラフィック分析は,公共のネットワークを用いて誰が誰と話しているのかを推測するために用いられる。あなたのインターネットのトラフィックの発信源と相手先を知ることは、第三者にあなたの振舞いや関心を追跡可能にする。これは、もしたとえば、eコマースサイトがあなたの国や所属組織に基いて価格を差別化するために用いるとすれば、あなたの家計に影響することになる。あなたが誰でどこにいるのかを知られれば、あなたの仕事や物理的な安全の脅威にすらなりうる。たとえば、あなたが外国に旅行してあなたの会社のコンピュータにアクセスしてメールをチェックしたり送ったりすれば、あなたの国籍や職業関係をネット監視している誰かに知られる可能性がある。たとえ接続が暗号化されていても、である。

どのようにトラフィック分析は機能するのか。インターネットのデータのパケット【注8】は二つの部分に分かれている。データそのもの【注9】と通信経路に用いられるヘッダである。データそのものは、電子メールなのか、ウエッブページなのか、あるいはオーディオファイルであるのか、何であれ、相手に送られる通信内容そのものである。あなたのコミュニケーションのデータそのものが暗号化されていたとしても、それでもトラフィック分析は、あなたがなにをしているのか、あなたが語っていることについても多分判明できる。というのも、トラフィック分析はヘッダをターゲットにして、発信源、宛先、データの大きさ、計時(タイミング)などに焦点をあてるからだ。【注10】

プライバシーの考え方の基本問題は、あなたのコミュニケーションの受け手は、送り主があなただということをヘッダを見ることでわかるというところにある。だから、インターネット・サービスプロバイダーなど正規の継者は送り主が誰であるかを知ることが可能であり、時には不正な中継者でも可能な場合がある。トラフィック分析の極めて単純な形態は、ネットワークの送り手と受け手のあいだのどこかにじっと潜んでいて、ヘッダを見ているということもありえるのだ。

しかし、もっと強力なトラフィック分析もある。ある種の攻撃者はインターネットの複数の場所をスパイし、洗練された統計技術を用い、多くの様々な組織や個人のコミュニケーションパターンを追跡する。暗号はこうした攻撃に対抗する手立てにはならない。というのも、暗号はインターネットのトラフィック内容を隠すだけで、そのヘッダは隠せないからだ。

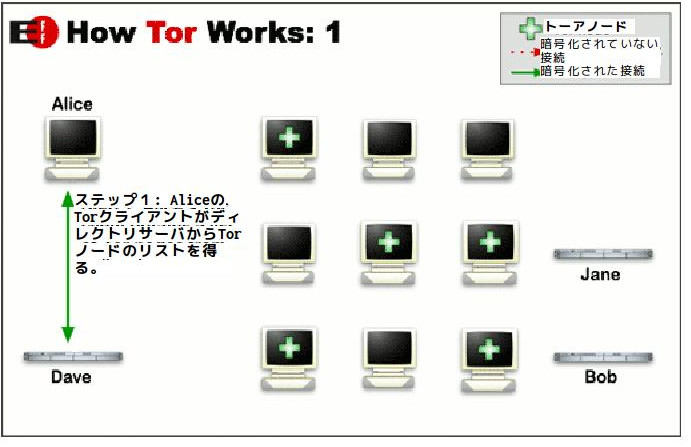

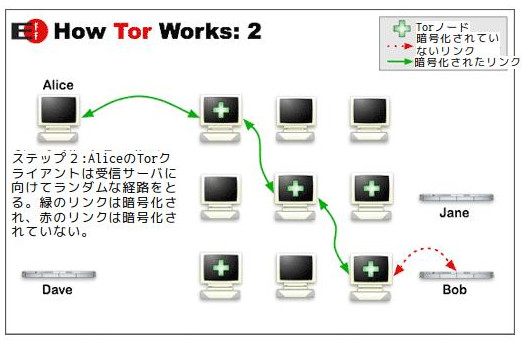

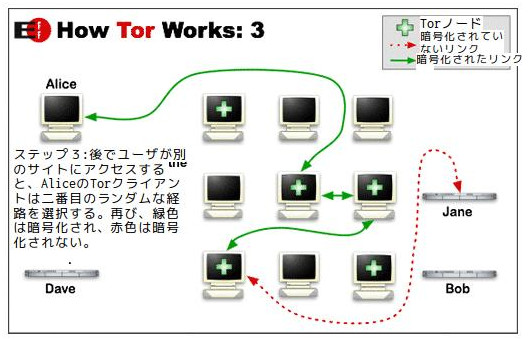

図:ソリューション:分散匿名ネットワーク

Torは、あなたのインターネット上の複数の場所との通信を分散させることによっって単純なトラフィック分析も洗練されたものも、そのリスクを軽減するのに役立つ。だから、単一の接続ポイントがあなたの送信先とリンクするわけではない。この考え方は、あなたを追跡する誰かを巻くために、追跡しにくい曲りくねった道を利用するのと似ている。そしてそのあとで、あなたの足跡を定期的に消す。発信元から宛先まで直行するかわりにTorネットワーク上のデータパケットは、あなたを保護するいくつかのリレーサーバを経由してランダムな経路をとる。こうして誰もあなたのデータの送受信を見張ることのできるどこか特定のポイントをとることができなくなる。

Torにおいてプライベートなネットワーク経路を形成するために、ユーザのソフトウェアやクライアントは徐々に追加的にネットワークのリレーサーバを介した暗号化された接続回路を構築する。この回路は一度に一つの経路(ホップ)を伸ばす。この経路上にある各々のリレーは、どのリレーが自分にデータを送り、どのリレーにそのデータを送るのかだけしかわからない。どの個々のリレーもデータパケットの経路全体を完全に知ることはない。クライアントは、各ホップがそこを通過する接続を確実に追跡できないように、この回路上のひとつひとつのホップごとに別々の暗号化を行なう。

3.1.4 Torの将来

いったん接続が確立されると、多くの種類のデータがやりとりされ、幾つかの異ったソフトウェア・アプリケーションがTorネットワーク上で作動する。各々のリレーは回路上の一つのホップしか見えないので、盗聴者も危険に晒されているリレーもこの接続の発信源と宛先を繋ぐトラフィック分析を用いることができない。TorだけがTCP【注11】のストリームのために作動し、SOCKS【注12】をサポートしている何らかのアプリケーションによって利用することができる。

効率性のために、Torのソフトウェアは、10分以内に繰り返される接続に対しては同じ回路を用いる。それ以上の時間が経ったあとでの接続要求には、以前の接続から新しい接続を分けて、新たな回路で繋ぐ。

3.1.3 匿名性を維持する

Torは全ての匿名性の問題を解決できるわけではない。Torは、データの配送を保護するということだけに焦点を当てている。あなたは、もしアクセスしているサイトがあなたを特定できるような情報を得てほしくないのであれば、特別なプロトコルをサポートしているソフトウェアを用いる必要がある。たとえば、Torブラウザ【注13】がそれである。このブラウザは、あなたのコンピュータの環境設定についてのいくつかの情報を相手に与えずにウエッブをブラウズできるものだ。

また、あなたは自分の匿名性を保護するために、利口に振る舞うことが必要だ。ウエッブのフォームであなたの名前その他あなたを特定できる情報を与えないことだ。ウエッブブラウシングを十分高速に保っている他のすべての匿名化ネットワークと同様、Torもエンド・トゥ・エンド(end-to-end)のタイミング攻撃【注14】に対する保護を提供していない。もしあなたへの攻撃者があなたのコンピュータからのトラフィックを監視できるのであれば、そしてまた、そのトラフィックがあなたが選択した宛先に到達するのであれば、攻撃者は、それらが同じ回路の一部であることを発見できる統計分析を用いることが可能だ。

3.1.4 Torの将来

今日のインターネット上で利用可能な匿名化ネットワークを提供することは、現在進行形のチャレンジである。我々はユーザのニーズを満たすソフトウェアを必要としている。我々はまた、できる限り多くのユーザが利用できるようにネットワークを維持したい。セキュリティとユーザビリティは相反するものであってはならない。Torのユーザビリティが向上すればするほど、より多くのユーザの関心を引き、これが各々のコミュニケーションの発信と受信を増加させることになるだろう。こうして皆のセキュリティが向上するのである。我々は進歩している。しかし、我々はあなたの支援を必要としている。どうか、リレーを稼動させるとか開発者としてボランティアで協力してほしい。

法律、政策、テクノロジーの現状の傾向は、私たちがオンラインで自由に話したり読んだりする能力を削ぎ、今までになかったほど匿名性を脅威にさらす方向にある。こうした傾向はまた、国家安全保障をもい損ない、個人、組織、企業、そし政府の間でなされるコミュニケーションの重要なインフラが、ネットワーク分析によってより脆弱になっている。新規のユーザやリレーはいずれも、あなたのセキュリティとプライバシーのコントロールをあなたの手にとりもどすようにTorの能力を高める更なる多様性を提供しているのである。

脚注:

1 Donald Trump will control the NSA – what this means for your privacy Posted on November 11, 2016 by Andy Yen https://protonmail.com/blog/trump-control-nsa-privacy/

2 VPN インターネットなどの公衆回線に構築された仮想の専用線。暗号化などによって第三者による盗聴を困難にする技術。

3 https://www.torproject.org/docs/hidden-services.html.en Torの “rendezvous points”を用いたウエッブやインスタントメッセージのサービス。

4 ライバル企業を調査、分析すること。

5 Alessandro Acquisti, Roger Dingledine, and Paul Syverson “On the Economics of Anonymity” https://www.freehaven.net/doc/fc03/econymics.pdf

6 https://www.torproject.org/about/torusers.html.en Torの来歴(英語)

7 (訳注)トラフィック、通信回線やネットワーク上で送受信される信号やデータを指す。Webの分野では、WebサーバやWebサイトへの外部からの接続要求数、アクセス数、送信データ量などのことや、サイトやページの間を行き来する閲覧者の流れのことをトラフィックということが多い。(IT用語辞典、e-wordsのサイトより)

8 パケット(訳注)データ通信ネットワークを流れるデータの単位で、伝送されるデータ本体に送信先の所在データなど制御情報を付加した小さなまとまりのこと。大きなデータを複数のパケットに分解して送受信することで、一本の回線や伝送路を複数の通信主体で共有して効率よく利用することができる。一般的には末端から末端まで(大本の送信元から最終的な宛先まで)運ばれるデータの単位のことを指し、通信経路が複数の通信媒体やネットワークにまたがる場合も、それらの間を転送されて送り届けられるようなものを意味することが多い。(IT用語辞典、e-wordsのサイトより)

9 (訳注)原語は、data payload。payloadは、ロケットの燃料などの部分を除いた実際の積載物の量などを意味する。ここでは、配送に必要な情報を収めたヘッダを除いたデータの本体を指す。

10 (訳注)暗号化によるデータの送受信の場合でも、ヘッダ(メタデータともいう)の部分は暗号化できない。

11 (訳注)TCP。インターネットなどの通信における技術的な規約(プロトコルという)のひとつ。通信相手の状況を確認して接続を確立し、データの伝送が終わると切断するという手順などが定められている。(IT用語辞典、e-wordsのサイトより)

12 (訳注)SOCKS。インターネットと組織内部の間を繋ぐ通信のプロトコルのひとつ。

13 (訳注) https://www.torproject.org/projects/torbrowser.html.en Torにはブラウザの他に以下のような複数のプロジェクトがある。Googleアンドロイド用のOrbot、TorをプレインストールしてあるLinuxベースのLive CD(USB)、Tails、ネットワークの検閲状況をモニアーするOONIなど。いずれも上記のURLからアクセスできる。

14 (訳注)タイミング攻撃、様々な入力を与えた時の処理時間の違いを統計的に処理して 内部の秘密鍵を推測すること。(IT用語辞典、e-wordsのサイトより)

著者: 小倉利丸