本稿は、「能動的サイバー防御批判(「戦略」における記述について)」の続編です。

Table of Contents

- 1. はじめに

- 2. 国家防衛戦略における現状認識

- 3. 戦い方の変化

- 4. 従来の重要インフラ防御とサイバーセキュリティ戦略から軍事突出へ

- 5. 組織再編

- 6. 防衛力整備計画

- 7. おわりに―サイバー領域の軍事化を突破口に統治機構の軍事化が進む

1. はじめに

前回は、国家安全保障戦略における能動的サイバー防御の記述を中心にとりあげたが、今回は、国家防衛戦略(以下「防衛戦略」と書く)と「防衛力整備計画」(以下「整備計画」と書く)の記述を中心に批判的な検討を加える。前回検討した「国家安全保障戦略」が外交そのほか国家の統治機構総体を対象にして、国家の―民衆のそれとは対立する―安全保障全体を鳥瞰しつつ軍事化への傾向を如実に示したものだとすれば、「防衛戦略」は、もっぱら自衛隊の動員を前提とした記述だといえるのだが、以下にみるように、ここでの自衛隊の役割は従来のそれとは質的に異なるものになっている。

2. 国家防衛戦略における現状認識

「防衛戦略」のなかで「防衛上の課題」として次にような現状認識を示している。

ロシアがウクライナを侵略するに至った軍事的な背景としては、ウクライナの ロシアに対する防衛力が十分ではなく、ロシアによる侵略を思いとどまらせ、抑 止できなかった、つまり、十分な能力を保有していなかったことにある。

また、どの国も一国では自国の安全を守ることはできない中、外部からの侵攻 を抑止するためには、共同して侵攻に対処する意思と能力を持つ同盟国との協力 の重要性が再認識されている。

さらに、高い軍事力を持つ国が、あるとき侵略という意思を持ったことにも注 目すべきである。脅威は能力と意思の組み合わせで顕在化するところ、意思を外 部から正確に把握することには困難が伴う。国家の意思決定過程が不透明であれ ば、脅威が顕在化する素地が常に存在する。

つまり、

- ウクライナのロシアに対する防衛力が不十分だったことが侵略を招いた。侵略を思い止まらせるだけの「能力」を持つべきだ。

- 一国だけでの防衛は不可能だから同盟国との共同対処が重要である。

- 高い軍事力をもつ国が侵略の意思をもつようになっている。

ウクライナへのロシアの侵略の原因が防衛力が不十分であるというのであれば、ロシアの軍事力との比較で劣位にある国は多くあるので、この理屈は成り立たない。むしろ、ウクライナがNATOに接近するなど、その防衛力を軍事的にも高度化させる傾向をもつことによって、ロシアとの緊張が高まり、人々は国家の安全保障戦略の犠牲となって生存のリスクを高めた。軍事的能力が高まれば高まるほど緊張関係が悪化し、武力行使のリスクが高まったのではないか。侵略を思いとどまらせることは、軍事的な能力ではなく、外交的な能力にこそあったと思うのだが、「防衛戦略」という文書の位置付けだからだろうが、軍事的な「能力」の高度化こそが抑止力となる、という認識が突出している。言い換えれば、ここには、国家安全保障戦略が本来であれば担うはずの、軍事以外の国家戦略がそもそもほとんど希薄なために、防衛戦略もまた非軍事的な防衛戦略が不在になった。これが戦後平和憲法の帰結であるとすれば、戦後の日本は、ほぼ平和戦略を何ひとつ持たないままずるずると軍事的な安全保障の砂地獄にはまりこんできた歴史を歩んだ、というしかない。

同盟国との共同対処に関する文言は、集団的自衛権を含意しているが、サイバー領域ではすでに実戦可能なところにまで進んでおり、「防衛戦略」のなかでも最も問題の大きいスタンスだといえる。

三番目の「高い軍事力を持つ国が、あるとき侵略という意思を持ったことにも注目すべきである」という文言は、言外にロシアのウクライナ侵略や中国の東アジアにおける動向を念頭に置いた言い回しを通じて、現状の軍事安全保障の中心的な課題のひとつにロシアや中国を焦点化させている。これは、この間繰り返し政府やマスメディアが煽ってきた日本をめぐる危機の構図のなかで、ロシアと中国がとりわけ侵略の意思を持つものだという主張を繰り返してきたことを反映している。1確かに、ロシアや中国の動向にこうした挑発的な言説の傾向がないとは言えないが、他方で、日本が同盟国とか有志国と位置付けている米国や欧米諸国が挑発的な態度をとってこなかったかといえば、そうではない。対テロ戦争を宣言したブッシュのイラクやアフガニスタンで遂行してきた軍事作戦にある種の「侵略」の要素を見出すことは難しくない。「防衛戦略」があえて無視していることだが、高い軍事力を持つ諸国として、ロシア、中国だけでなく欧米諸国もまた「侵略という意思を持つ」ことがありうるということにこそ私たちは注目しておく必要がある。

ここでは、「脅威は能力と意思の組み合わせで顕在化する」という文言も気になるところだ。一般に防衛力(軍事力、武力)を論じるときには軍事的な能力に注目が集りやすい。防衛予算や武器の調達などへの関心は高いが、「意思」への関心は低い。「防衛戦略」では、能力と意思の組み合わせを「敵」の能力として論じているが、これは軍事力のありかたとして、敵であれ味方であれ共通した条件である。意思とは、戦争を遂行するための明確な決意とそのための指揮命令への服従といった狭い意味から、「国民」の戦争を支持する意識といった戦争を支える大衆的な基盤まで幅広い。サイバー領域は、直接的な戦闘だけでなく、まさにこの「意思」に最も密接に関わる分野をも主要に担う。部隊が直接戦闘状態のなかで、敵の位置を把握したり電子的な技術と連携した武器を使用するなどという事態もあるが、それだけではなく、いわゆる情報戦と呼ばれる領域が重要な意味をもつようになる。同時に、直接人々の意思に関わるわけではないが、電力や金融などの経済活動から医療などのサービスに不可欠なコンピュータネットワークをターゲットにすることで、非軍事的な基盤への攻撃を通じて人々の戦争への「意思」を挫こうとする。こうした場合にサイバー領域は重要な役割を果す。

「防衛戦略」は、直接の武力行使を遂行することについては憲法上の制約など多くのハードルがあるために慎重な言い回しになるが、実際に同盟国との軍事的な協力については、サイバー領域では、「能動的サイバー防御」の文言にみられるように、より直接的に「攻撃」を担う可能性が極めて高い。この領域は、日本国内の反戦平和運動の弱点にもなっており、野党からの批判をかわしやすく、しかも、現行法の枠内でも十分に対処できるだけでなく、極めて秘匿しやすい行動でもある。戦車や戦闘機の行動は目につきやすいが、どこかの施設のなかでパソコンの端末からサイバー攻撃のコマンドを打ち込む作業は、一般の人々の目にすることはまずない。

3. 戦い方の変化

今回の「防衛戦略」の特徴は、これに加えて、「戦い方も、従来のそれとは様相が大きく変化してきている」とし、次のように述べている。(II「戦略環境の変化と防衛上の課題」3防衛上の課題」)

精密打撃能力が向上した弾道・巡航ミサイルによる大規模なミサイル攻撃、 偽旗作戦を始めとする情報戦を含むハイブリッド戦の展開、宇宙・サイ バー・電磁波の領域や無人アセットを用いた非対称的な攻撃、核保有国 が公然と行う核兵器による威嚇ともとれる言動等を組み合わせた新しい 戦い方が顕在化している。こうした新しい戦い方に対応できるかどうか が、今後の防衛力を構築する上で大きな課題となっている。

ここには幾つかの「戦い方」が列挙されている。

- 精密打撃能力が向上した弾道・巡航ミサイルによる大規模なミサイル攻撃

- 偽旗作戦を始めとする情報戦を含むハイブリッド戦

- 宇宙・サイバー・電磁波の領域や無人アセットを用いた非対称的な攻撃2

- 核保有国が公然と行う核兵器による威嚇ともとれる言動

そして、これらの「組み合わせ」による戦い方が顕在化しているという。

これらのなかの何が「従来のそれ」とは大きく異なるのだろうか。第一と第四は冷戦期から継承されているようにみえる。他方でハイブリッド戦や非対称攻撃はインターネットが支配的な社会インフラかつ軍事インフラになって以降の特徴になる。これらが個々ばらばらに存在しているのではなく、「防衛戦略」においてもこれらの組み合わせを念頭に置く必要がある、ということになる。この「組み合わせ」こそが曲者で、以下に述べるように、軍事安全保障が私たちの必須の権利を支えるコミュニケーション領域全体を覆うことになる。

つまり、「防衛戦略」では、新たな状況への対応として「平素から有事までのあらゆる段階において、情報収集及び共有を図る」と述べ、この一連の構造のなかに、防衛省・自衛隊を位置付けることになっている。

サイバー領域においては、諸外国や関係省庁及び民間事業者との連携 により、平素から有事までのあらゆる段階において、情報収集及び共有 を図るとともに、我が国全体としてのサイバー安全保障分野での対応能 力の強化を図ることが重要である。政府全体において、サイバー安全保 障分野の政策が一元的に総合調整されていくことを踏まえ、防衛省・自 衛隊においては、自らのサイバーセキュリティのレベルを高めつつ、関 係省庁、重要インフラ事業者及び防衛産業との連携強化に資する取組を 推進することとする。

ここでも、自衛隊は、それ自体で完結した取り組みの組織であるだけでなく、「関係省庁、重要インフラ事業者及び防衛産業との連携強化」が重視されている。

こうした全体の位置付けを踏まえて、「防衛戦略」では重視される七つの領域3のなかの「領域横断作戦能力」のなかで、能動的サイバー防御が以下のように論じられている。

サイバー領域では、防衛省・自衛隊において、能動的サイバー防御を 含むサイバー安全保障分野における政府全体での取組と連携していくこ ととする。その際、重要なシステム等を中心に常時継続的にリスク管理 を実施する態勢に移行し、これに対応するサイバー要員を大幅増強する とともに、特に高度なスキルを有する外部人材を活用することにより、 高度なサイバーセキュリティを実現する。このような高いサイバーセ キュリティの能力により、あらゆるサイバー脅威から自ら防護するとと もに、その能力を生かして我が国全体のサイバーセキュリティの強化に 取り組んでいくこととする。

「防衛戦略」には何度も「領域横断作戦能力」という言葉が登場する。戦略を掲げた文書になぜ作戦に関する事項が含まれるのかは、興味深い。作戦とは広義であれ狭義であれ、部隊による軍事行動を指す。4自衛隊が従来の軍事領域にとらわれずに広範囲にわたる―だから横断的と呼ぶわけだが―分野において、具体的に部隊を行動に移すことを念頭に置いているから作戦という文言を敢て採用したのだろう。つまり、自衛隊(防衛省)に「作戦」としての能力を明確に持たせ、このことを正当化するための文書として「防衛戦略」がある、ということだろう。

従って、サイバー領域において防衛省・自衛隊が、能動的サイバー防御だけでなく、サイバー安全保障全体に対して「政府全体での取組と連携」するという場合の「連携」とは、従来の軍事(防衛)領域を越えた部隊の作戦行動を遂行しうる能力を自衛隊に持たせることを意味しているといえよう。ここには二つの新しい観点がある。

ひとつは、従来のサイバー領域についての考え方のなかで、防衛省・自衛隊は中核的な役割としては位置づけられていなかったが、「防衛戦略」では、むしろ横断的作戦のための能力を保持するということによって、防衛省・自衛隊の役割が格段に強化された、ということだ。もうひとつは、従来のサイバー領域の部局横断的な連携の中核を担ってきた内閣サイバーセキュリティ本部の位置付けが変化せざるをえず、同時に総務省など既存の情報通信政策を担ってきた省庁の位置付けも安保戦略や防衛戦略に沿って見直しが必至だ、ということだ。つまり、政府の統治機構、とりわけ私たちにとって重要な情報通信の領域が安保防衛3文書を通じて根底から変質する可能性がある、ということだ。このためにはかなり抜本的な法制度などの変更が必要になり、省庁の利害も絡むために、現在まで特に目立った他省庁の防衛戦略を意識しての対応があるようにはみえないが、今後は法制度改革など国会を巻き込んだ動きが出てこざるをえない。こうした動きがどうなるかは、言うまでもなく、反戦平和運動がどれだけサイバー領域に関心をもって運動を構築できるかにもかかっている。

上に引用した箇所で、能動的サイバー防御を含めた「政府全体での取組と連携」は、実際にはこれから「取り組んでいくこと」と記述され、まだ実現できていない、という認識になっている。現状から「重要なシステム等を中心に常時継続的にリスク管理を実施する態勢に移行」するというが、ここで強調されているのは、単なるリスク管理体制ではなく「常時継続的」であることを可能にするようなリスク管理体制である。「重要なシステム」とは、政府の行政サービスや民間の事業分野など14分野5を重要インフラと位置付けているので、こうした分野が念頭にあるといえるが、これらのインフラはほぼ私たちの生活全体を覆うシステムでもあり、ここに常時継続的にサイバーの脅威からの「防護」を名目とした領域横断的作戦が展開可能な環境が整備されることになる。しかし、なぜ従来の重要インフラ防護では不十分なのか、なぜ領域横断的作戦能力に基づく能動的サイバー防御を自衛隊に委ねるような体制を整備するという選択肢をとる必要があるのか、他の選択肢の検討も一切なされていない。

4. 従来の重要インフラ防御とサイバーセキュリティ戦略から軍事突出へ

上述したように、自衛隊の領域横断的作戦能力を持たせ能動的サイバー防御を中核としたより攻撃的な手段に政府の統治機構全体を巻き込むようなスタンスは、3文書以前には明確ではなかった。

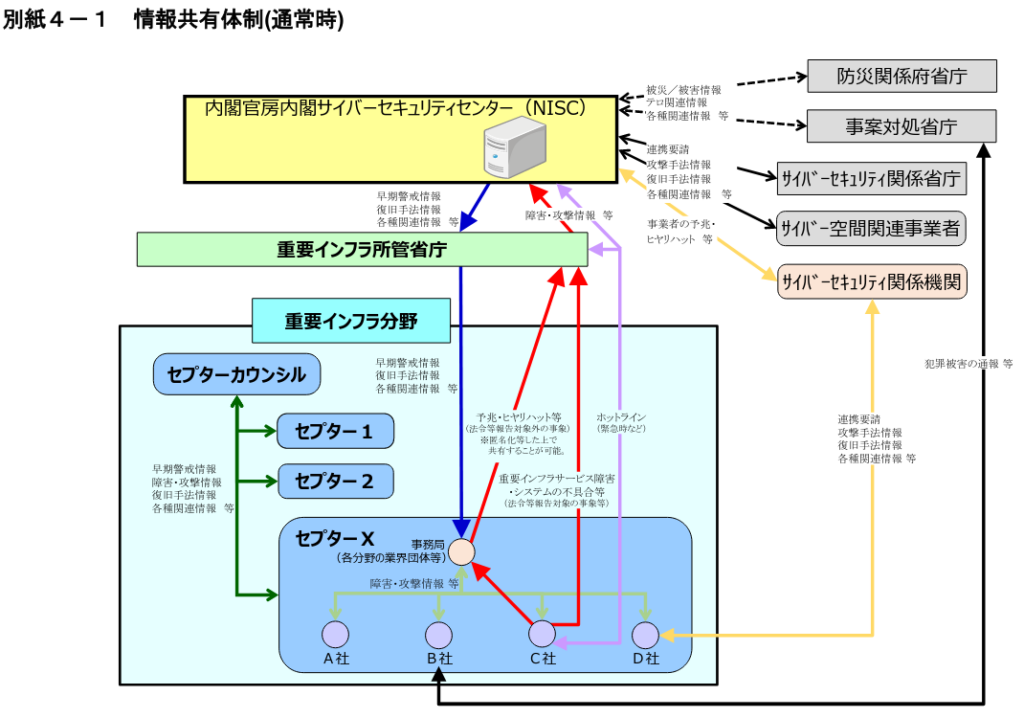

重要インフラのサイバーセキュリティ防護については2022年6月に「重要インフラのサイバーセキュリティに係る行動計画」(サイバーセキュリティ戦略本部、以下「行動計画」と略記)が公表されているが、ここには自衛隊の役割が明記されていない。たしかに防衛省は、警察庁、消防庁、海上保安庁とともに「事案対処省庁」のひとつとして記載されてはいる。しかし、重要インフラにおけるサイバーセキュリティ対応でリーダーシップをとることが期待される組織としては位置づいていない。(下図参照)

Figure 1: 情報共有体制(通常時) (出典:『重要インフラのサイバーセキュリティに係る行動計画』2022年6月 https://www.nisc.go.jp/pdf/policy/infra/cip_policy_2022.pdf )

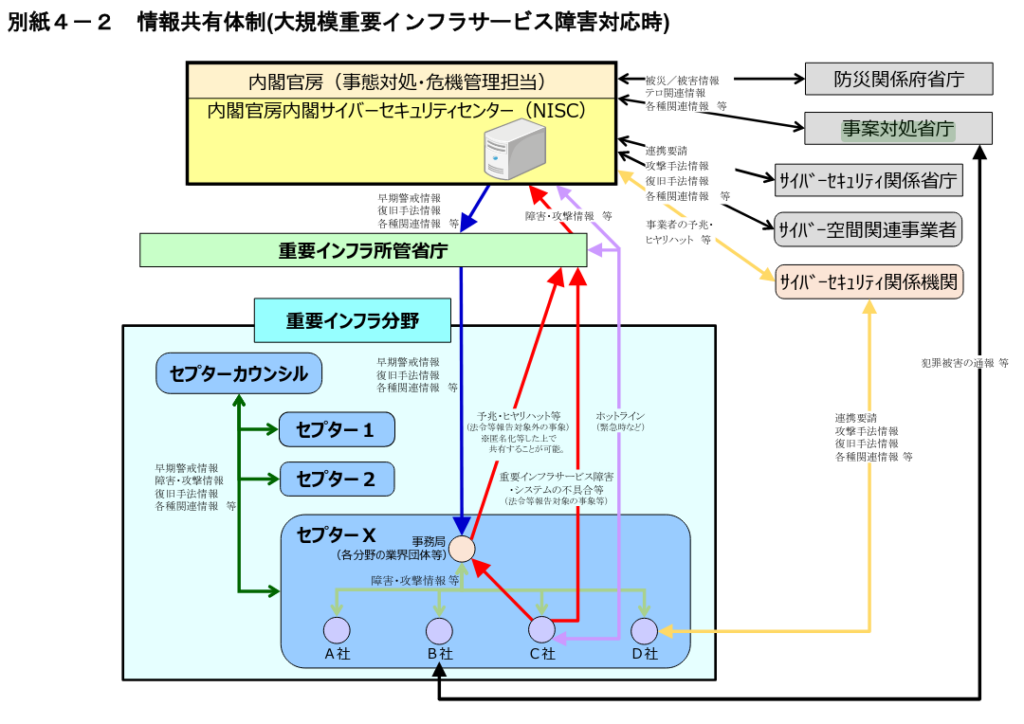

Figure 2: 情報共有体制(障害対応時) (出典、同上)

「行動計画」は国家安全保障に関わるサイバー攻撃についても自覚して、次のように述べているが、3文書とは自衛隊に関するトーンがかなり異なる。

我が国を取り巻く安全保障環境は厳しさを増しており、サイバーセキュリティ戦略(令 和3年9月28日閣議決定)では、サイバー攻撃に対する国家の強靱性を確保し、サイバー攻 撃から国家を防御する力(防御力)、サイバー攻撃を抑止する力(抑止力)、サイバー空間 の状況を把握する力(状況把握力)をそれぞれ高めつつ、政府全体としてシームレスな対 応を抜本的に強化していくことが重要とされている。重要インフラ防護において、これ らを具現化していく。

ここでは、2021年のサイバーセキュリティ戦略を参照するかたちで、サイバー領域における防御力、抑止力、状況把握力を通じたインフラ防護が論じられている。このサイバーセキュリティ戦略では

「我が国への攻撃に際して当該 攻撃に用いられる相手方によるサイバー空間の利用を妨げる能力も活用していくとと もに、サイバー攻撃に関する非難等の外交的手段や刑事訴追等の手段も含め、然るべく 対応していく」

というように、「サイバー空間の利用を妨げる能力」に言及しつつも、これと平行して外交的手段などにも言及され、外交的対応の具体例が示されていた。能動的サイバー防御という文言はもちろんみあたらないが、全体として、日本による先制的なサイバー攻撃を強調するところにまでは至っていない。この点は、安保防衛3文書との決定的な違いであるのだが、この3文書が登場したことによって、それまでの全てのサイバー関連の国策の基本的な枠組みを見直さざるをえないことになってくるだろう。このときに、自衛隊は従来の軍事安全保障の枠を越えた組織としての力を付与されることになるが、それが、殺傷力のある武器・兵器のあからさまな強化を越えた領域において、いわば水面下で広がりをみせるに違いない、ということに気づいておく必要がある。

従来、自衛隊も警察も、サイバー領域における様々な「事象」に関しては、バイプレーヤーでしかなかった。むしろ民間の情報通信産業やセキュリティ産業が、インフラであれ技術的ノウハウであれ優位にあり、政府部内においても、主導権は内閣府の情報セキュリティセンター(サイバーセキュリティ戦略本部の事務局)にあった。私は、この体制がもたらした総体としての日本の監視社会化の問題は深刻だと判断しているので、これを容認するつもりは全くない。現状ですら容認できない監視社会化が進展しているなかで、さらに、これを上回る規模と体制で官民を一体とした監視社会化を軍事安全保障を主軸として再構築しようとするのが、サイバー領域における安全保障の深刻な問題なのだ。

5. 組織再編

こうして、防衛省・自衛隊の位置付けが根本から変更されたことによって、政府の統治機構は、総体として、軍事安全保障を中心とした構造へと転換されることになる。とくに特徴的なことは、国家の統治機構と民間企業とを包含した安全保障体制の再構築の要としてサイバー領域が位置付くようになっている点だろう。「防衛戦略」のなかの「領域横断作戦能力」の項では、具体的に次のような目標が掲げられている。

- 2027 年度までに、サイバー攻撃状況下においても、指揮統制能力及び優先度の高い装備品システムを保全できる態勢を確立

- 防衛産業のサイバー防衛を下支えできる態勢を確立

- 今後、おおむね 10 年後までに、サイバー攻撃状況下においても、指揮統制能力、戦力発揮能力、作戦基盤を保全し任務が遂行できる態勢を確立

- 自衛隊以外へのサイバーセキュリティを支援できる態勢を強化

また、能動的サイバー防御を念頭に自衛隊の情報本部の役割も大きく変えられる。

情報本部は、電波情報、画像情報、人的情報、公刊情報等の収集・分 析に加え、我が国の防衛における情報戦対応の中心的な役割を担うこと とし、他国の軍事活動等を常時継続的かつ正確に把握し、分析・発信す る能力を抜本的に強化する。

さらに、領域横断作戦能力の強化及びスタンド・オフ防衛能力の強化に 併せ、既存の体制を強化するとともに、関係する他機関との協力・連携 を切れ目なく実施できるように強化する。

防衛省・自衛隊においては、能動的サイバー防御を含むサイバー安全保 障分野に係る政府の取組も踏まえつつ、我が国全体のサイバーセキュリ ティに貢献する体制を抜本的に強化することとする。

情報本部は「防衛省の中央情報機関であり、我が国最大の情報機関」だと謳い、「電波情報、画像情報、地理情報、公刊情報などを自ら収集・解析するとともに、防衛省内の各機関、関係省庁、在外公館などから提供される各種情報を集約・整理し、国際・軍事情勢等、 我が国の安全保障に関わる動向分析を行うことを任務としており、カスタマーである内閣総理大臣や防衛大臣、国家安全保障局(NSS)、防衛省の内部部局等各機関や陸・海・空自衛隊の各部隊に対し、 政策判断や部隊運用を行う上で必要となる情報成果(プロダクト)を適時適切に提供」する組織であるとしている。6 しかし「防衛戦略」では新たに「我が国の防衛における情報戦対応の中心的な役割を担う」とその位置付けが強化された。同時に「AIを含む各種手段を最大限に活用し、情報収集・分析等の能力を更に強化する。また、情報収集アセットの更なる強化を通じ、リアルタイムで情報共有可能な体制を確立」することも目標として掲げられており、情報本部は陸海空などの部隊が実際に作戦行動をとる上で不可欠な役割を果すだけにとどまらず、何度も繰り返し指摘していることだが、従来の自衛隊の守備範囲を越えて政府機関やわたしたちの日常生活領域を網羅する監視の中心的な役割をも担おうとしている。7

このような「防衛戦略」が視野に入れている領域の幅広さを念頭に置いたとき、「防衛戦略」文書のなかで目立たないような位置に置かれている以下の文言は重要な意味をもつものになる。

「宇宙・サイバー・電磁波の領域において、相手方の利用を妨げ、又は無力化するために必要な能力を拡充していく。」

「妨げ」「無力化」することの意味は、サイバー領域における敵のシステムを物理的であれサイバー上であれ破壊することを含意している。言うまでもなく「領域横断的作戦能力」には、こうした意味での相手のサイバー領域の利用を妨害あるいは無力化する能力が含まれる。これまで争点になってきた敵基地攻撃能力と比べて、そもそもサイバー領域では地理空間上の「基地」概念が成り立たないから、ここで言われている「無力化」の範囲は、民間も含む「敵」の情報通信インフラ全体に及びうるものだ。本稿の最終章で述べるように、実際には情報インフラの領域では民間と政府の明確な切り分けはできないから、この分野では、容易に民間のインフラが標的になる。

6. 防衛力整備計画

更に具体的にサイバー領域で何を可能にするような取り組みをしようとしているのかをみるためには「防衛力整備計画」を参照する必要がある。ここではサイバー領域の脅威への対応の手段として以下のような記述がある。

最新のサイバー脅威を踏まえ、境界型セキュリティのみで ネットワーク内部を安全に保ち得るという従来の発想から脱却し、もは や安全なネットワークは存在しないとの前提に立ち、サイバー領域の能 力強化の取組を進める。この際、ゼロトラストの概念に基づくセキュリ ティ機能の導入を検討するとともに、常時継続的にリスクを管理する考 え方を基礎に、情報システムの運用開始後も継続的にリスクを分析・評 価し、適切に管理する「リスク管理枠組み(RMF)」を導入する。さ らに、装備品システムや施設インフラシステムの防護態勢を強化すると ともに、ネットワーク内部に脅威が既に侵入していることも想定し、当 該脅威を早期に検知するためのサイバー・スレット・ハンティング機能 を強化する。また、防衛関連企業に対するサイバーセキュリティ対策の 強化を下支えするための取組を実施する。

ここでは次のような指摘がなされている。

- 境界型セキュリティのみで自衛隊の内部の安全は防御できない

- ゼロトラストの概念に基づくセキュリティ機能の導入

- 常時継続的リスク管理と「リスク管理枠組み(RMF)」を導入

- サイバー・スレット・ハンティング機能を強化

- 防衛関連企業に対するサイバーセキュリティ対策

これらの項目の多くは、一般の人々にとっては、用いられている言葉が何を意味しているのかを理解することがかなり難しい。敢えて理解困難な用語を多様しているともいえるのだが、こうすることによって、サイバー領域の軍事化の実態を隠そうとしている、ともいえそうだ。

6.1. 境界型セキュリティからネットワーク総体の監視へ

境界型セキュリティについて防衛白書には次にような説明がある。

さらに、2020年からの新型コロナウイルス感染症への対応の結果として、テレワークやICTを活用した教育、Web会議サービスなど世界的に新たな生活様式が確立された。一方で、これらのデジタルサービスの進展に伴い、従来型のサイバーセキュリティ対策の主要な前提となっていた「境界型セキュリティ」の考え方の限界が指摘されており、各国で新たなセキュリティ対策の検討が進められている。8

そして注記として、境界型セキュリティの意味とは「境界線で内側と外側を遮断して、外側からの攻撃や内部からの情報流出を防止しようとする考え方」であり、境界型セキュリティでは、「信頼できないもの」が内部に入り込まない、また内部には「信頼できるもの」のみが存在することが前提となると説明されている。そしてゼロトラストとは「内部であっても信頼しない、外部も内部も区別なく疑ってかかる」という「性悪説」に基づいた考え方だ。「利用者を疑い、端末等の機器を疑い、許されたアクセス権でも、なりすましなどの可能性が高い場合は動的にアクセス権を停止する。防御対象の中心はデータや機器などの資源。」と説明されている。

境界型セキュリティを採用する場合、自衛隊は自らの組織とその外部との境界をセキィリティの防衛線とし、境界の外部のセキュリティは他の組織に委ねることになるだろう。しかしこの考え方では防御が困難だとして、「整備計画」では境界型セキュリティではなく、境界を越えたセキュリティ、つまり日本国内のネットワークを総体として国家安全保障のサイバーセキュリティの対象にする、という方針を打ち出した。このことを踏まえて、自衛隊がコロナ感染症や教育、リモートワークの事例を防衛白書で例示したことにも注目しておく必要がある。これは「領域横断的作戦能力」が何を意味しているのかを理解する上でのひとつのヒントになる。同時に、ゼロトラスト概念の導入を打ち出したが、これについても上に引用したように、内部であっても信頼しない、外部も内部も区別なく疑ってかかるセキィリティ概念なのだが、ここでいう内部と外部とは、境界型セキュリティであれば自衛隊組織の内部と外部が問題の切り分けラインになるが、境界型セキュリティを採用しないことになれば、信頼の基本的なラインも変更されることになる。感染症の蔓延、リモートワークや教育もまた、自衛隊にとっては、領域横断的に取り組むべき作戦課題であり、ここでもまた、すべてを疑う「ゼロトラスト」で臨む、ということでもある。総じて、「外部も内部も区別なく疑ってかかる」というなかには、日本国内の情報通信のネットワーク全体を疑いの目でみることになり、疑うということは同時に、対象を監視して不審な挙動を把握する行動と結び付くことになる。これが常時継続的リスク管理とかリスク管理枠組み(RMF)として行なわれるべきこととして位置づけられるわけだ。

6.2. 性悪説に立ち、誰もを疑うことを前提に組織を構築

ゼロトラストとともに、前述の取り組みのなかで言及されている「サイバー・スレット・ハンティング」もまた、あらゆる状況を疑念をもって見ることを基本にした対処だ。スレットハンティング、あるいは脅威ハンティングについて、NTTDataは「従来のセキュリティ対策では検出できない潜在的で高度な脅威の存在を特定し、対応を検討する取り組み」」と定義している。9 NECのサイトでは次にように説明している。10

従来の脅威対策とは対照的なもので、自組織に既に脅威が存在することを前提として、セキュリティアナリストの知識や、ネットワーク上の各種機器のログなどを活用・分析して潜在的な脅威や侵害を洗い出す手法・活動である。

これまで脅威や侵害の調査は、セキュリティ対策機器などのアラートを元に受動的となるケースが多く、被害が既に広がっているケースも多い実態があった。 これに対して、脅威ハンティングは、自ら能動的に組織内でセキュリティ侵害が発生している仮説を立て、その仮説を元に調査、実証を行うことで侵害の早期発見に繋がったり、既存のセキュリティ対策の改善点などを明確にすることができるメリットがある。

またセキュリティアナリストと一緒に仮説の立案、侵害の調査を行うことで、自社組織のセキュリティ人材の育成に繋がる一面も持っている。 なお、脅威ハンティングを行うためには、各NW機器やセキュリティ対策機器のログが必要となるため、従来のセキュリティ対策も効果的に確実に実装・運用されていることも前提となる。

自衛隊が対象とする直接の脅威は、狭い領域では自らの組織内部ということになるだろうが、もともと領域横断的かつ国家の重要インフラをも視野に入れた「防衛」を構想するという前提からすれば、スレット・ハンティングの対象は日本全体のネットワークを包摂するものを構想している可能性が高い。また、「整備計画」では、上記のようなサイバーセキュリティについての考え方の基本を転換させつつ「我が国へのサイバー攻撃に際して当該攻撃に用いられる相手方のサイバー空間の利用を妨げる能力の構築に係る取組を強化」するとして、相手がサイバー空間を利用すること自体を妨害する能力の構築が企図されることになる。ここで登場するのが「防衛戦略」においても言及されていたハイブリッド戦などサイバー領域に固有の課題だ。整備計画では以下のように述べられている。

国際社会において、紛争が生起していない段階から、偽情報や戦略的 な情報発信等を用いて他国の世論・意思決定に影響を及ぼすとともに、 自らの意思決定への影響を局限することで、自らに有利な安全保障環境 の構築を企図する情報戦に重点が置かれている状況を踏まえ、我が国と して情報戦に確実に対処できる体制・態勢を構築する。

このため、情報戦対処の中核を担う情報本部において、情報収集・分 析・発信に関する体制を強化する。さらに、各国等の動向に関する情報 を常時継続的に収集・分析することが可能となる人工知能(AI)を活 用した公開情報の自動収集・分析機能の整備、各国等による情報発信の 真偽を見極めるためのSNS上の情報等を自動収集する機能の整備、情 勢見積りに関する将来予測機能の整備を行う。

上の引用の前段で、偽情報などをあたかも敵のみが行使する行動であるかのように記述し、「我が国として情報戦に確実に対処できる体制・態勢」については、後段で情報分析を行なうなどに限定された言い回しになっている。しかし、むしろ自衛隊や日本も「敵」同様に偽情報や戦略的な情報発信等を用いて他国の世論・意思決定に影響を及ぼそうとする行動をとるであろう、ということを念頭に置く必要がある。こうした情報操作を自衛隊が行なえば、厳しい批判に晒されるし、こうした行動を行なうことを宣言すること自体が情報戦ではとるべき態度ではないことを念頭に置いて読む必要がある。とすれば、「自らに有利な安全保障環境の構築を企図する情報戦」では、国家安全保障を有利な状況に導くという観点で、日本の安全保障や自衛隊への批判を展開する言論や運動は、たとえ、日本国内からの世論の主張であったとしても、常時継続的に収集・分析する対象となるだろうし、こうした反戦・平和運動の力を削ぐような情報戦が展開されるだろう、ということも想像に難くない。

だから、上記の文言とゼロトラストやスレット・ハンティングなどで言及されている対象は同じではないだろう。ゼロトラストやスレット・ハンティングではハッキングやマルウェア、DDoS攻撃などシステムの技術的な機能に直接関わる攻撃が主な対象だったが、ここでは、偽情報などの情報戦への対処こそが情報本部が担うべき任務だという指摘になっている。

こうして、能動的サイバー防御が、敵の攻撃を阻止したり無力化するという場合も、伝統的な武力攻撃能力への攻撃だけではなく、いわゆるサイバー攻撃と呼ばれる行為への阻止・無力化をも越えて情報戦といわれる領域における敵の偽情報や情報操作に対応する自らの側の偽情報や情報操作を可能にする領域が含まれる。しかも、こうした領域の全体にとって、重要になるのは、「敵」とは、敵の領土にある基地や部隊だけでなく、戦争の国家意思に抗う自国の民衆の言動をも視野に入れた行動となる。「防衛戦略」が「脅威は能力と意思の組み合わせで顕在化する」と述べていたことを想起する必要がある。意思とは、ある種のイデオロギーだったり価値観だったりするわけだから、これは自国の内部にあって自国の国家意思に背く民衆の意思をもまたある種の脅威とみなして対処すべきことも含意されている、と考えなければならない。

6.3. 統合運用体制―組織再編

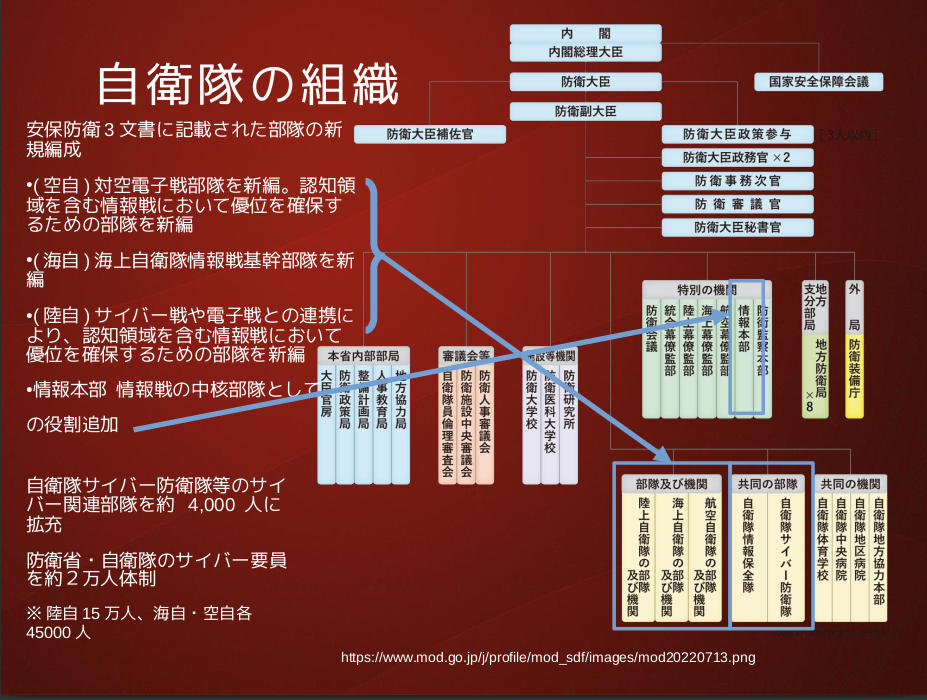

こうして自衛隊の部隊の再編も、大幅なものになる。「整備計画」で述べられている点を箇条書きで列記すると以下のようになる。

- ( 空自 ) 部隊の任務遂行に必要な情報機能の強化のため、空自作戦情報基幹部隊を新編。増強された警戒航空部隊から構成される航空警戒管制部隊を保持。11

- ( 海自 ) 海上自衛隊情報戦基幹部隊を新編。12

- ( 陸自 ) 領域横断作戦能力を強化するため、対空電子戦部隊を新編。情報収集、攻撃機能等を保持した多用途無人航空機部隊を新編。サイバー戦や電子戦との連携により、認知領域を含む情報戦において優位を確保するための部隊を新編。島嶼部の電子戦部隊を強化。

- 情報本部 情報戦の中核部隊としての役割追加

自衛隊サイバー防衛隊等のサイバー関連部隊を約 4,000 人に拡充し、防衛省・自衛隊のサイバー要員を約2万人体制とする計画を打ち出している。ちなみに陸自は15万人、海自・空自は各45000人である。13

このほか「整備計画」では、日米同盟や防衛生産・技術基盤の強化や新技術の開発、防衛装備移転など多岐にわたる言及があるが、特にサイバー領域に特化した言及は少ないので、ここでは取り上げない。これらの組織再編の具体的な内容にまで立ち入るだけの情報がないが、防衛費問題が話題になるなかで、サイバー領域は莫大な予算を投入する分野ではなく、必要な開発やインフラの多くを民間や政府の他省庁に委ねつつ、これらの人的資源をも吸収して軍事的転用が可能な枠組みを構築することが中心になっている。そして、こうしたインフラを通じて収集された情報をサイバー領域における「偽情報」や情報操作に利用しつつ、サイバー領域を利用した敵―このなかには自国内部にある反政府運動や外国籍の人々への監視や情報操作も含まれる―の無力化が組織化される方向をとるだろう。

7. おわりに―サイバー領域の軍事化を突破口に統治機構の軍事化が進む

憲法では戦力の保持は認められない。私はこの戦力のなかに自衛力も含まれると理解するので政府の解釈とは全く異なるが、憲法の記述がどうであれ、暴力によって紛争解決を図るという国家の安全保障のスタンスそのものに、人間集団相互の間にある対立を解決する基本的な態度のあり方として、あるいは人間社会の統治の基本的な理念として容認できない。14 このことを前提として、以下、能動的サイバー防御批判の観点について、暫定的だが、述べておく。

殺傷力のある機器で敵と認定15した対象を攻撃したり、敵からの攻撃を防御するものを武器と呼ぶとすれば、兵器はより広範にわたるもので、直接の殺傷力をもたなくても、武器の使用に直接間接関わる一連の技術の体系をいうものと定義できる。日本の場合、憲法上の戦力の不保持を満たすために、戦力、自衛力、武器、兵器などの概念を巧妙に定義することによって、自衛隊は現行憲法の戦力に該当しないものとして憲法上の正当性を有するような言葉の枠組みができあがってきた。これは、言葉の詐術であり、私たちが直視すべきなのは、憲法や法律上の概念の定義の整合性ではなく、実際に自衛隊が有する殺傷能力のある兵器そのものと、この兵器を運用するための戦略、作戦、戦術と戦闘そのものである。安保・防衛3文書は戦略とこれに付随する文書でしかないが、一部「作戦」に言及する内容があるが、これが戦闘の領域でどのように実際に適用されるのかは、実はわからない。しかしどのように適用されても、政府は自衛権の行使であり合憲という立場を崩さないだろうし、改憲されれば、この制約はほとんど解除されることになるのは間違いない。問題の根源にあるのは、憲法でどのように規定されていようが、この文言とは相対的に切り離されたものとして、武器、兵器が存在してしまっている、というそもそもの齟齬だ。この問題をサイバー領域でどのように考えればいいのか。

サイバーの領域には、直接の殺傷力もなければ、直感的に武器・兵器とは認識することが困難な事態が多くあるだけでなく、それこそがサイバー領域の主要な特徴でもあり、だからこそ戦争のための国家の態勢としての議論としては焦点化されにくい。サイバー領域の行動が直接武器・兵器とリンクしている場合もあるが、安保・防衛3文書の特徴は、こうした伝統的な戦力の枠内にとどまらない自衛隊の行動を積極的に位置づけ、その結果として、すでに述べたように、自衛隊は、外形的にはいわゆる狭義の意味での武力の行使(自衛権の行使)とはみられない領域、とりわけ情報収集活動や情報戦などの比重が格段に他国の軍隊並に高度化されるだろう、ということだ。

サイバーと呼ばれる事柄は、日常生活のなかの人々の感覚が経験的に実感できるものではなく、かろうじてスマホやパソコンのスクリーン上のアイコンをタップしたり、SNSで交信したりするときに、漠然とした経験として捉えることができるようなものでしかない。しかし、実際の私たちの日常生活の大半は、サイバーと称されている情報通信のネットワークに覆い尽くされている。私たちの身体を直接支える食料は、確かに「サイバー」領域では育たないし、私の肉体もまたサイバーの産物でもない。しかし、農産物が卸売市場からスーパーに配送され、このスーパーの商品化された食品を買う私たちの消費者行動は、配送から価格の設定や広告に至るまでコンピュータが介在しないことはまずない。私の身体の状態を測定する医療機器はコンピュータそのものだ。また他方で、社会を支える基幹産業も伝統的な製造業から情報通信産業へと移行している。現代では、一国の経済的な土台となる産業と私たちの日常生活との接点は、工業化資本主義にはない特徴をもっている。つまり、工業化資本主義が物質的なモノを通じた生活の組織化によって、人々の生存を資本と国家に包摂しようとしてきたのにい対して、この構造を維持しながら、現代では、情報(知識)を通じて、生活を支える私たちの理解と感情の総体をより個別的・直接的に制御できるような構造をもつようになった。

このことは、政府などの統治機構にも根本的な転換をもたらし、官僚制が前提としている人間集団による権力行使の分業構造や、立法過程における人間集団による法規範の形成が、コンピュータを介した情報処理と意思決定にとって替わられつつある。特徴的なことは、こうした情報処理と意思決定のためのシステムが統治機構に内在していないことだ。これらの「サービス」を提供しているのは、情報通信産業、あるいはプラットフォーマーと呼ばれる一連の(多国籍)大企業だ。こうした資本は、ビッグデータを保有し、AIなどのテクノロジーを駆使して人々の情動に直接影響を与えようとする一方で、国家の統治機構の情報通信システムから政策立案に不可欠な情報の提供に至るまで必須の役割を担うようになった。必須の意味は、政策立案に必須のデータとその処理において国家の必要を補完している、という点にある。

19世紀の資本主義の時代に、マルクスはドイツ観念論批判を念頭に、経済的土台と法・政治・イデオロギーなどの上部構造の二階建の構造を資本主義社会の基本的な特徴として指摘し、二階建であるが故の土台と上部構造の矛盾が存在することを指摘した。しかし、現代の資本主義は、資本が上部構造領域にビジネスチャンスを見出すことを通じて土台の上部構造化が進む。他方で国家の統治機構もまた財政と法の便宜だけでなく政府しか保有しえない個人データをも資本に便宜供与することを通じて、膨大なビッグデータを資本と政府の双方で相互利用できる枠組みを構築してきたことだ。16

こうした構造全体のなかで、サイバー領域の軍事化を位置づけなければならない。安保防衛3文書における能動的サイバー防御が包摂する裾野の部分は、プラットフォーマーをはじめとする情報通信産業が包摂する領域―私たちの日常生活から政府の意思決定過程まで―と重なり合うような構造をもつことになる。領域横断的作戦能力の前提に現代資本主義における情報通信領域の資本が有しながら自衛隊や政府にはない情報の力があることを軽視してはならない。そして、また、ゼロトラストやスレット・ハンティングもまた、あらゆるサイバー領域を国家にとっての敵となりうる存在への監視や潜在的脅威への高度な監視に自衛隊が大きな資源を振り向けようとしていることがはっきり示されている。しかも、こうした力は、情報戦をも視野に入れていることは重要かつ最も危惧すべき点でもある。安保防衛3文書は、偽情報や戦略的情報発信をもっぱら「敵」の行動であるかのように記述して、自衛隊のこれらの領域における能動的な対応を隠蔽しているが、自衛隊もまた同様の偽情報や戦略的情報発信を通じて他国の世論・意思決定に影響を及ぼしたり、敵からの情報戦が自らの意思決定に及ぼす影響を局限するような行動をとることは間違いない。こうした領域が能動的サイバー防御なの重要な構成要素となる。こうして敵国にいる人々であれ私たちでは、民衆は相互に誤った情報に基く敵意の醸成に直面し、これが国家間の戦争の意思を支えてしまうことになる。

従来の武器であれば、その製造工程も含めて、原料などの生産手段や兵器産業の労働力といった上流から、これらが兵士に配分されて、部隊として実際の武力としての効果を発揮できる下流までの一連の体系は、それ以外の過程とはある程度明確な線引きができる。しかしサイバー領域を安保・防衛3文書のような位置付けで自衛隊の任務になかに組込むとすると、その裾野の部分は限りなく民間部門や政府の非軍事部門を否応なく巻き込むことになる。ここでの武器は、コンピューターのネットワークやシステムそのものであり、私たちが手にしているスマホやパソコンは、こうした軍事安全保障の領域からのサイバー監視の対象にもなるし、逆に人々もまた自らのデバイスを武器とするサイバー戦争の戦士に容易に変身することが可能になってしまう。

情報通信プラットフォーマーが国家の統治機構の上部構造の不可欠な存在になり、国家=軍事安全保障にとっても必須の役割を担う構造を前提にしたとき、戦争放棄を統治機構のなかで実現するという課題は、単に殺傷力のある武器・兵器や軍隊の廃棄だけでは済まない。サイバー領域の戦争warfareは、こうした条件がなくても成り立ってしまうからだ。ウクライナのサイバー軍に参加する人々が世界中に存在しており、彼等の武器は手元にあるパソコンだけだ。こうした参戦そのものを不可能にすることは容易ではない。しかも今、この国には、戦争放棄や非戦の主張のなかにサイバー領域での戦争放棄という明確な主張がない。殺傷力のある武器や兵器への批判は必須だが、このことだけでは能動的サイバー防御という日本政府や自衛隊の戦略への根底からの批判にはならない。これは、私のようにインターネットやサイバーと呼ばれる領域で活動している者が、反戦平和運動に対して問題提起することができてこなかったことの結果でもあり、反省すべき点だと痛感している。

その上で、サイバー領域をこれ以上戦争の手段、あるいは戦争warfareそのものにしないためには、国際法上もサイバー領域を戦争に利用すること自体を禁止させる枠組みが最低限でも必要になる。その前提として、未だに国際法上容認されている各国の諜報活動もまた禁止する枠組みが必要だろう。しかし、コンピューターには法律は理解できないし、AIもまた同様だ。法はあくまで、ひとつの目安でしかなく、しかも各国ともサイバー戦争や情報戦を否定するつもりがないという状況を踏まえたとき、国家の意思がどうあれ、サイバーに関わる産業界が軍事や防衛にどのように加担しようとも、国境を越えて人々が、自分たちの言論表現、思想信条の自由の権利―権力を批判する権利―のために、サイバー領域を戦場にしないための反戦運動の重要性は、極めて大きなものがあると思う。

本稿では、主に安保防衛3文書における能動的サイバー防御の問題について書いたが、まだ論じるべき論点はいくつもある。次回は、現時点における日本のサイバー領域での戦争への関与について述べてみる。

付記:当初の投稿の後で、誤記の修正と若干の加筆を行ないました。(2023年9月7日)

Footnotes:

本稿の主題とははずれるので、注記にとどめる。東アジアをめぐる緊張はウクライナの戦争と連動して理解する必要がある。ロシアはウクライナへのNATOの関与を警戒し、米国の関心を東アジアにも向けさせるための手法として、中国を巻き込んで東アジアの緊張を演出しようとしているように思う。しかし、太平洋での米国、オーストラリア、最近のカナダの動向などをみると、逆に、NATO側は、東アジア=極東ロシアに対する緊張状態が演出できれば、ロシアの軍事力を分散させる効果があるとみて、挑発しているようにもみえる。フランスがNATOの東アジアの拠点としての事務所を東京に開設することに反対したのは、NATOが二つの戦線で同時に戦うことによってNATOにとって最も重要なヨーロッパの覇権が手薄になることを危惧したのかもしれない。ロシアもNATOもウクライナの戦況との関係で、相手の戦力の分散を図るための揺動作戦をとっているともいえる。東アジアの軍事的緊張を真に受けるべきではない理由は以上だ。しかし日本には別の利害があり、この緊張をテコに改憲と自衛隊を正式の戦力=日本軍とするための絶好の条件だとみているように思う。日本は緊張が高まれば高まるほど改憲に有利になるとみて、意図的に緊張を煽るような情報戦を展開している。この全体状況のなかで、反戦平和運動は徹底した非武装を主張する勢力が非常に脆弱になっているのが最大の問題でもある。

非対称的な攻撃とは以下をいう。「軍隊にとって情報通信は、指揮中枢から末端部隊に至る指揮統制のための基盤であり、ICTの発展によって情報通信ネットワークへの軍隊の依存度が一層増大している。また、軍隊は任務遂行上、電力をはじめとする様々な重要インフラを必要とする場合があり、これらの重要インフラに対するサイバー攻撃が、任務の大きな妨害要因になり得る。そのため、サイバー攻撃は敵の軍事活動を低コストで妨害可能な非対称的な攻撃手段として認識されており、多くの外国軍隊がサイバー空間における攻撃能力を開発しているとみられる。」防衛白書2022年。https://www.mod.go.jp/j/publication/wp/wp2021/html/n130301000.html

七つの領域とは以下である。 スタンド・オフ防衛能力

統合防空ミサイル防衛能力

無人アセット防衛能力

領域横断作戦能力

指揮統制・情報関連機能

機動展開能力・国民保護

持続性・強靱性

藤井治夫「作戦」日本大百科全書「旧日本陸軍では、師団以上の部隊のある期間にわたる対敵行動の総称として用いた。陸上自衛隊でも近接戦闘や火力戦闘、対空戦闘、兵站(へいたん)などの機能をもつ師団や空挺(くうてい)団以上の部隊によって遂行される一連の行動を作戦」 https://kotobank.jp/word/%E4%BD%9C%E6%88%A6-68713

14分野とは次である。「情報通信」、「金融」、「航空」、 「空港」、「鉄道」、「電力」、「ガス」、「政府・行政サービス(地方公共団体を含む)」、 「医療」、「水道」、「物流」、「化学」、「クレジット」及び「石油」

https://www.mod.go.jp/dih/company.html

「防衛戦略」では、この他情報本部については以下の記述がある。「これまで以上に、我が国周辺国等の意思と能力を常時継続的かつ正確に 把握する必要がある。このため、動態情報から戦略情報に至るまで、情報の収集・ 整理・分析・共有・保全を実効的に実施できるよう、情報本部を中心とした電波 情報、画像情報、人的情報、公刊情報等の機能別能力を強化するとともに、地理 空間情報の活用を含め統合的な分析能力を抜本的に強化していく。あわせて、情 報関連の国内関係機関との協力・連携を進めていくとともに、情報収集衛星によ り収集した情報を自衛隊の活動により効果的に活用するために必要な措置をと る。 これに加え、偽情報の流布を含む情報戦等に有効に対処するため、防衛省・自衛隊における体制・機能を抜本的に強化するとともに、同盟国・同志国等との情 報共有や共同訓練等を実施していく。」

https://www.mod.go.jp/j/press/wp/wp2022/html/n140303000.html

https://www.intellilink.co.jp/column/security/2021/033000.aspx

https://www.nec-solutioninnovators.co.jp/ss/insider/security-words/49.html

「いわゆるグレーゾーン事態等の情勢緊迫時において、より広域で長期間にわたり我が国周辺の13空域における警戒監視・管制を有効に行う」(整備計画)

「認知領域を含む情報戦への対応能力を強化し、迅速な意思決定が可 能な態勢を整備するため、所要の研究開発を実施するとともに、情報、 サイバー、通信、気象海洋等といった機能・能力を有する部隊を整 理・集約し、総合的に情報戦を遂行するため、体制の在り方を検討し た上で海上自衛隊情報戦基幹部隊を新編」(防衛力整備計画)

自衛隊サイバー防衛隊については以下の記述が防衛白書2022にある。

サイバー防衛隊を隷下に有する自衛隊指揮通信システム隊の体制を見直し、2022年3月17日、陸海空自衛隊の共同の部隊として、自衛隊サイバー防衛隊を新編しました。

この部隊の新編により、従来保有していたサイバー防護機能に加え、実戦的な訓練環境を用いて自衛隊のサイバー関連部隊に対する訓練の企画や評価といった訓練支援を行う機能を整備するとともに、隊本部の体制強化を図るほか、より効果的・効率的にサイバー防護が行えるよう、陸海空自衛隊のサイバー部隊が保有するサイバー防護機能を当隊へ一元化するなど、陸海空を統合した体制強化も図りました。

任務としては、主にサイバー攻撃などへの対処を行うとともに、防衛省・自衛隊の共通ネットワークである防衛情報通信基盤(DII)の管理・運用などを担っています。

ネットワーク関連技術は日進月歩であり、サイバー攻撃なども日増しに高度化、巧妙化していることから、迅速かつ的確な対応を可能とするため、同盟国などとの戦略対話や共同訓練、民間部門との協力などを通じ、サイバーセキュリティにかかる最新のリスク、対応策、技術動向を常に把握するとともに、サイバー攻撃対処能力の向上に日々取り組んでいます。

今後もサイバー領域を担任する専門部隊として、自衛隊の活動基盤であるDII、各種情報システム・ネットワークをサイバー攻撃から確実に防護できるよう、日々研鑽努力し、万全の態勢を構築していく所存です。

拙稿「戦争放棄のラディカリズムへ――ウクライナでの戦争1年目に考える戦争を拒否する権利と「人類前史」の終らせ方について」参照。https://www.alt-movements.org/no_more_capitalism/blog/2023/02/27/sensouhouki_radicalism/ 「いかなる理由があろうとも武器をとらない」https://www.alt-movements.org/no_more_capitalism/blog/2022/08/17/%e3%81%84%e3%81%8b%e3%81%aa%e3%82%8b%e7%90%86%e7%94%b1%e3%81%8c%e3%81%82%e3%82%8d%e3%81%86%e3%81%a8%e3%82%82%e6%ad%a6%e5%99%a8%e3%82%92%e3%81%a8%e3%82%89%e3%81%aa%e3%81%84/

サイバー領域において敵の認定は容易ではないために、「アトリビューション」という特有の取り組みが強調される。ネットワークを用いた攻撃は、攻撃に用いられたコンピュータが敵の実体であるとは限らず、ただ単に、攻撃のための踏み台として利用されたに過ぎないかもしれず、更にこのコンピュータに指示を与えている大元を把握する必要があり、しかも、これが複数の国にまたがることもある。ここでは、この点には深く立ち入らないが、アトリビューションは、ネットワーク監視を通じた私たちのコミュニケーションのプライバシーにも関わる問題だということだけを指摘しておきたい。

拙稿「パラマーケットと非知覚過程の弁証法――資本主義的コミュニケーション批判」『意味と搾取』第四章 https://yomimono.seikyusha.co.jp/imitosakushu/imitosakushu_05.html 参照。

Author: 小倉利丸

Created: 2023-09-06 水 15:38