Table of Contents

- 1. はじめに

- 2. NATOの軍事演習、ロックドシールズとは

- 3. ロックド・シールズの軍事演習への日本の正式参加

- 4. 自衛隊以外からの軍事演習への参加

- 5. 軍事の非軍事領域への浸透が意味するもの

- 6. 武器・兵器の再定義

1. はじめに

安保・防衛三文書に記載された「能動的サイバー防御」という概念は、とくに敵基地攻撃能力(先制攻撃)との関連で、注目を集めるようになってきた。しかし、この定義もなしに唐突に登場する「能動的サイバー防御」の射程は、先制攻撃の枠を大きく越えるやっかいなものだ。

今年六月に、朝日は以下のように報じた。

政府は「能動的サイバー防御」を実現するため、電気通信事業法4条が定める通信の秘密の保護に、一定の制限をかける法改正を検討する。本人の承諾なくデータへアクセスすることを禁じた不正アクセス禁止法、コンピューターウイルスの作成・提供を禁じた刑法の改正も視野に入れる。

また、通信や電力、金融などの重要インフラや政府機関を狙ったサイバー攻撃を防ぐため、海外のサーバーなどに侵入し、相手のサイバー活動を監視・無害化するため自衛隊法を改正するかどうかも検討する。

この報道が正しいとすると、能動的サイバー防御の具体的な実行には以下のような行為が必要になることを政府自らが認めていることになる。すなわち、

- ユーザーの承諾なしにデータにアクセスする

- コンピュータウィルスの作成や提供

- 海外のサーバーに侵入して監視

- 海外のサーバーに侵入して無害化

ユーザの承諾なしにデータにアクセスする行為は、リアルタイムでの通信の傍受に加えて、ユーザーがプロバイダーのサーバーに保有しているメールのデータやクラウド上に保存している様々なドキュメントへの密かな侵入による情報収集などがあるだろう。

コンピュータ・ウィルスの作成や提供は、いわゆる「敵」のネットワークや情報通信インフラを攻撃する上で必要になるプログラムの作成がウィルス作成の罪に問われないような例外を設けることを意味している。また、これは、いわゆる「合法(リーガル)マルウェア1」などとも呼ばれる手法としても知られている。捜査機関や諜報機関がターゲットとなる人物のスマホなどの通信を網羅的に把握するためのプログラムを密かにインストールするなどによって、あらゆる通信を常時把握しようというものだ。こうした手法は、すでにアラブの春が後退期に入った時期に中東諸国の政府が反政府運動の活動家を監視し拉致するために用いられていたことが知られている。(BBCの報道2) つまり、秘密裏にユーザーのデータにアクセスする手段は、プロバイダーに協力をさせるという正攻法の手法だけでなく、プロバイダーすら知らないうちにユーザーの通信を把握することができるようなプログラムを用いることも考えられることになる。

海外のサーバーへの侵入にはいくつかのケースが考えられる。たとえば、いわゆる「敵国」の領域内にあるサーバーに侵入して情報を収集するハッキング行為や、更にはシステムそのものに損害を与える無害化の攻撃などが思い浮かぶ。一般に、こうした行為は国家の情報機関が国外で展開するいわゆるスパイ行為も伴う。日本にはこうした諜報機関のスパイ行為を合法化する法制度がないが、安保防衛三文書は、これを制定しようということも含まれているかもしれない。こうしたスパイ行為には秘密裏でのデータへのアクセスやスパイ目的に必要な現行法では違法となるコンピュータプログラムの使用が不可欠になる。しかし、それだけではない。日本国内の反政府運動が海外にサーバーを設置して、そこにデータを保持しているような場合にも監視できるようにすることなどもありうる。つまり、相手国の法制度と抵触するような活動を行なうこともありうることになる。

こうした一連の行為が能動的サイバー防御の一環とされる一方で、まだこれらは法制度が確立されておらず、今後の立法化に委ねられる、というのが一般的な見方だろう。しかし、果して本当に、すべてが「これから」の事なのだろうか。今現在、上述したような事柄が全く手付かずのものといえるのか。本稿では、むしろ、かなりのところまで上述したような様々な対処が実践的なレベルにおいても実現可能なところにあることを論じてみたい。本稿では、この課題にアプローチするためにNATOのサイバー軍への日本の関与を取り上げる。日米安保条約においてもサイバーは条約でカバーされる領域であるとが確認3されたことも踏まえて、NATOへの日本の接近の問題は見過ごせない。

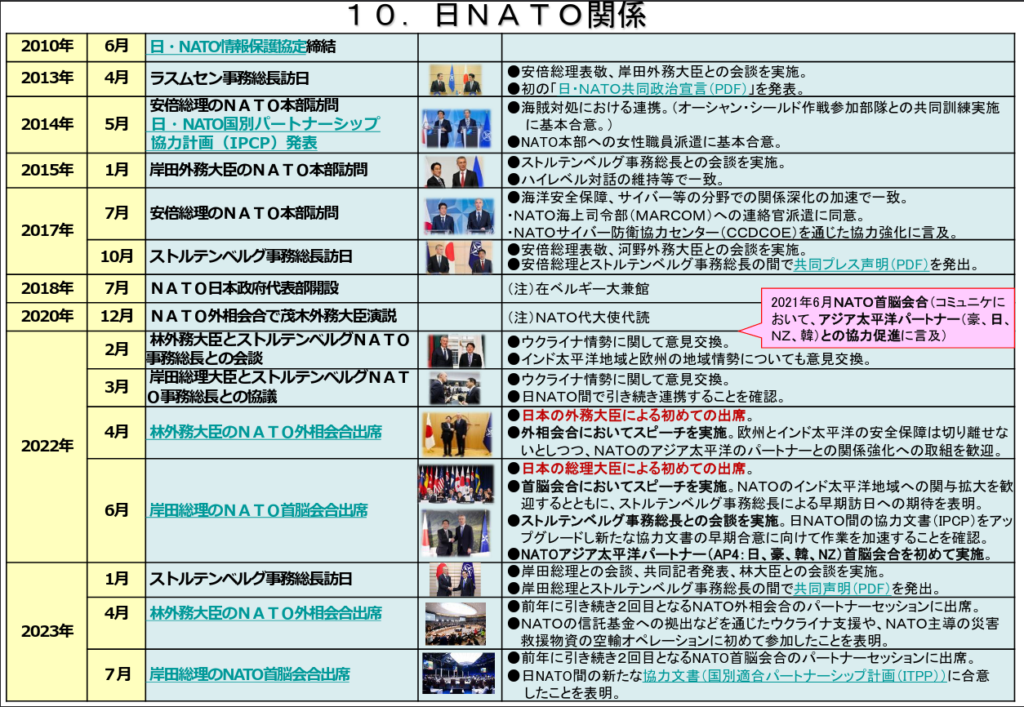

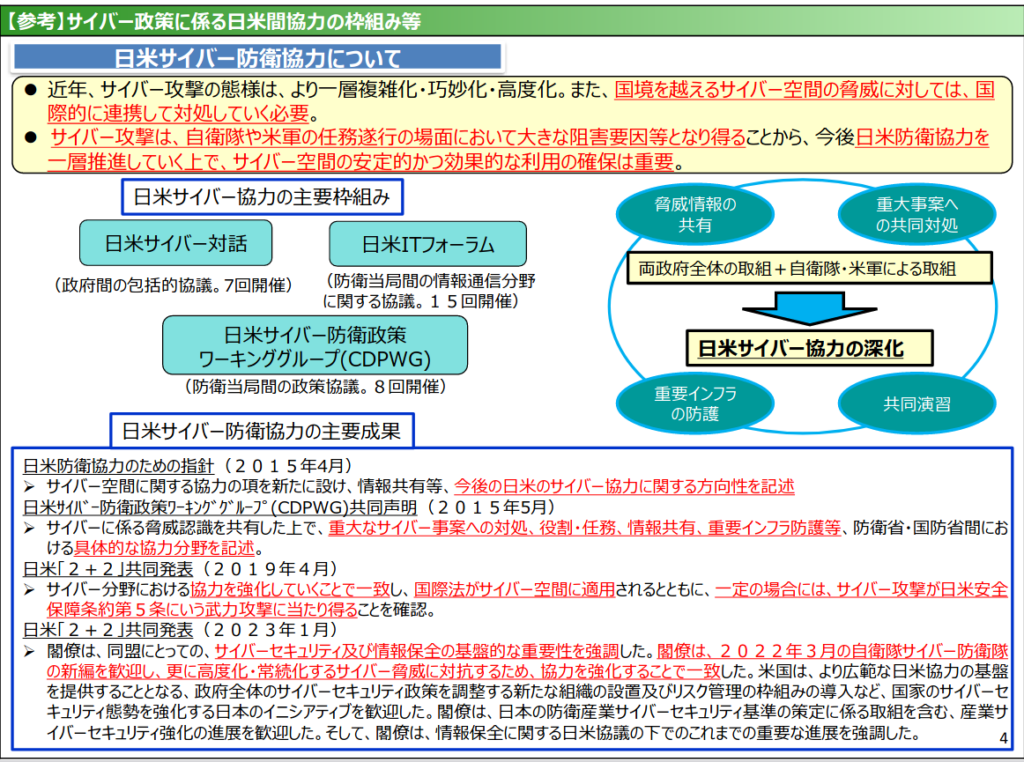

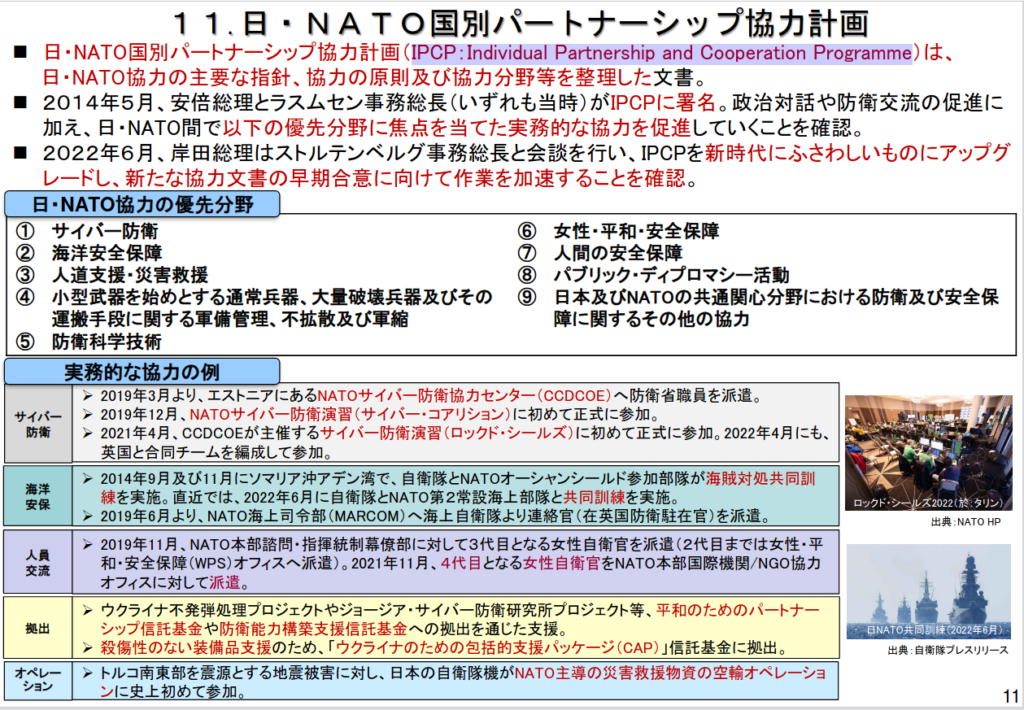

以下は、外務省欧州局政策課がまとめた「北大西洋条約機構(NATO)について」というスライドのなかにある日本とNATOの関係をまとめた時系列の年表だ。2010年の日・NATO情報保護協定以降、とりわけ安倍政権時、2017年に安倍がNATO本部を訪問して以降、急速に距離が縮まった印象がある。このときに安倍は「NATOサイバー防衛協力センター(CCDCOE)を通じた協力強化に言及」している。(本稿末尾の参考資料も参照)

2. NATOの軍事演習、ロックドシールズとは

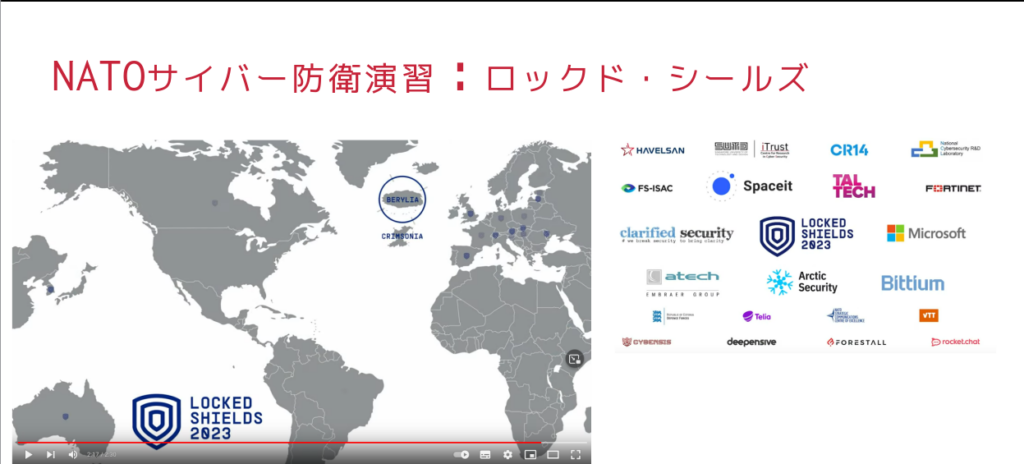

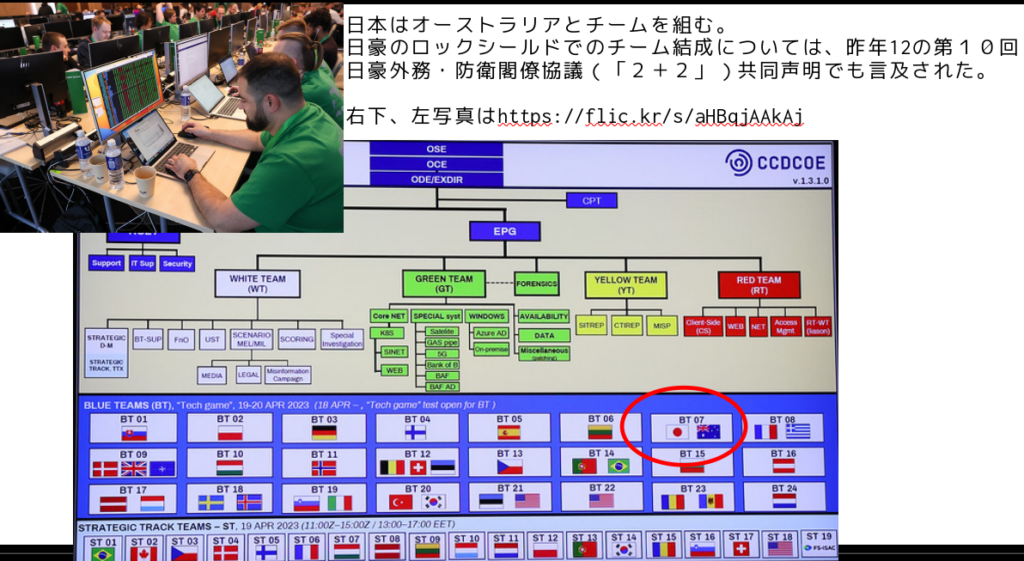

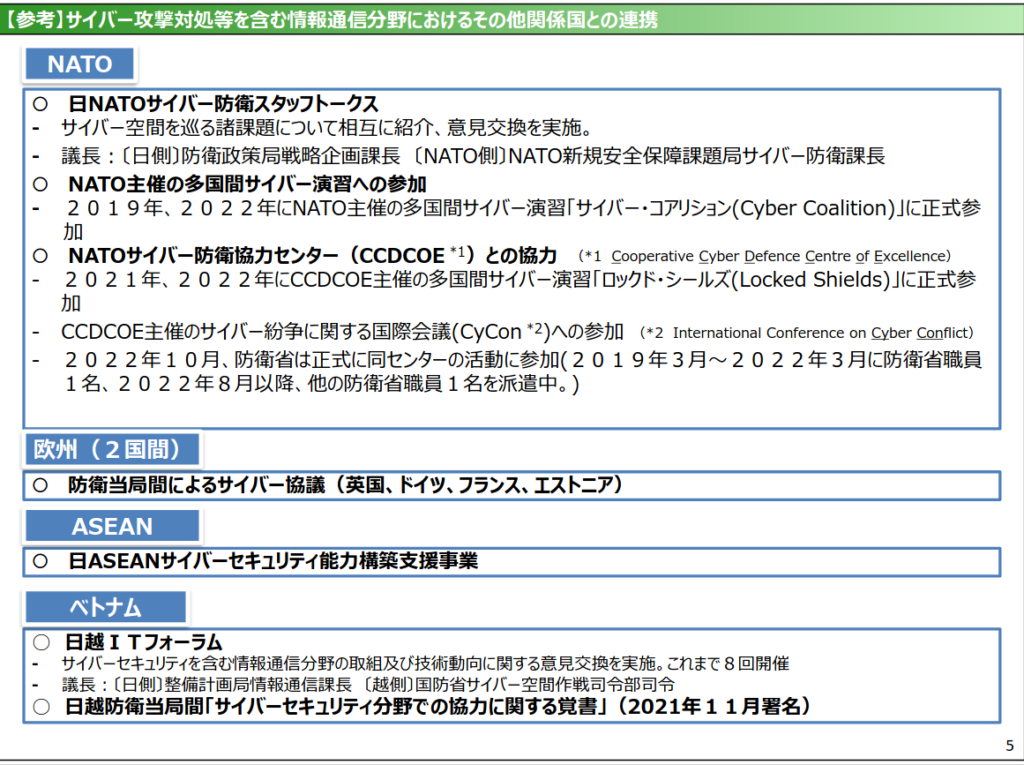

NATOのサイバー防衛協力センターCooperative Cyber Defence Centre of Excellence(CCDCOE、本部はエストニアのタリン)は毎年春と秋に大規模なサイバー戦争の軍事演習を行なっている。春に開催される軍事演習はロックド・シールズと呼ばれ、2010年から毎年エストニアのタリンで開催されている。今年も4月に開催され38カ国から3000人が参加した。攻撃側と防御側の二手に分かれて、仮想の国のエネルギーや金融などの重要インフラや国境をめぐる攻防を展開する。各国は他の国とチームを組む。今回日本はオーストラリアと組んだ。

このロックド・シールズへの参加について、昨年11月、防衛省は以下のようなプレスリリースを発表した。

防衛省・自衛隊として、サイバー分野における諸外国等との協力の強化について取り組んできたところ、NATO承認の研究機関であるNATOサイバー防衛協力センターとの協力について、今年10月に同センターの活動への参加に係る手続が完了し、防衛省は正式に同センターの活動に参加することとなりました。

同センターは、サイバー行動に適用され得る国際法についての研究プロジェクトの成果として、「タリン・マニュアル」を発表しています。我が国は、サイバー分野における国際的な規範の形成に係る議論に積極的に関与する方針であり、同センターの取組は我が国の立場とも整合するものです。

防衛省・自衛隊は、2019年から同センターに職員を派遣しており、また、2021年以降、同センターが主催するサイバー防衛演習「ロックド・シールズ」に正式参加しています。これらのような取組を通じて、NATO諸国を始めとする諸外国等とのサイバー分野における協力を一層強化していきたいと考えています。

同センターにはNATO加盟国以外にオーストラリア、韓国などが参加。2019年から同センターに防衛省職員1人を派遣していた。

ここではCCDCOEはNATO承認の研究機関への参加という言い回しになっているのだが、純粋な研究機関ではない。センターのウェッブでは、「CCDCOEは、2008年5月14日に他の6か国–ドイツ、イタリア、ラトビア、リトアニア、スロバキア共和国、スペイン–とともにエストニアの主導で設立された。北大西洋評議会は、同じ年の10月にセンターに完全な認定と国際軍事組織International Military Organizatonの地位を授与することを決定した」とある。つまり、CCDCOEは、確かに研究やトレーニングの色彩は強いとはいえ、れっきとした軍事組織なのだ。この地位をNATOの最高意思決定機関である北大西洋評議会自身が授与しているにもかかわらず、防衛省は、「研究機関」と位置づけたのは、NATOの軍事組織への参加という重大な決定を意図的に隠蔽しようとしたことに他ならない。自衛隊が、NATO傘下の軍事組織への正式加盟などということが明らかになることを恐れたからに違いない。防衛省は、こうした虚偽ともいえる説明を平気でやる組織なのだということを忘れていはならない。とはいえ、CCDCOEのNATOのなかでの位置づけはNATOの指令部機構には直接帰属していないという曖昧な構造のなかにあることも確かだ。CCDCOEはNATOのCentres of Excellence傘下の組織という建前になっているからだ。このCenter of Excellenceは指揮系統に直結していないが「NATOの指揮系統を支えるより広範な枠組み」とされているものだ。こうした位置付けであることから、、NATO加盟国以外の諸国―韓国やスイスも含まれており、ウクライナも日本と同時に加盟している―を巧妙に抱えこむための枠組みにもなっている。

しかも、日本のCCDCOEへの正式加盟は、ちょうど22年11月は安保防衛3文書の議論の渦中の出来事なのだ。日本は以前からCCDCOEの軍事演習には参加しており、NATOの軍事組織に加盟するまでに数年の準備期間をもって慎重に事を運んできた。そして安保防衛3文書の検討の時期とタイミングを合わせるようにして正式加盟したのだ。つまり、NATOのサイバー戦争の一翼を担う軍事組織への関与を既成事実とした上で、安保防衛3文書の「サイバー」領域の防衛戦略が練られていたということでもあるのだ。

このCCDCOEへの正式加盟に際して、坂井幸日本大使館臨時代理大使は浜田防衛大臣からのメッセージとして以下のように述べたことがCCDCOEのウエッブに掲載されている。

日本にとって、サイバー領域における対応能力の強化は最優先事項の一つである。CCDCOEの一員として、日本は必要な貢献を継続し、NATOや志を同じくする国々とのサイバー領域における協力をさらに強化し、普遍的価値と国際法に基づく国際秩序を維持・防衛していく。

正式加盟を前提として、ここで言われている「必要な貢献」「サイバー領域における強力をさらに強化」といった文言が何を含意しているのかは、安保防衛三文書における「サイバー」への言及で明らかになったわけだ。

この日本のCCDCOEへの加盟のタイミングでもうひとつ重要なことがある。それは、日本と同時にウクライナも正式加盟したということだ。この点も防衛省のサイトでは言及されていない。ウクライナのマリアナ・ベツァ、ウクライナ大使は、センターへの加盟について、「ウクライナのNATO加盟への重要な一歩となることを深く確信している」と述べている。ウクライナはNATO本体への加盟がもたらす副作用を回避しつつもNATOとの連携強化の足掛かりとして「サイバー」領域という目立ちにくい領域を巧妙に利用した。同じことは日本にもいえるだろう。こうして、日本はCCDCOEを介してウクライナと同じ国際軍事組織に所属することになった。サイバー戦争は、実空間での戦争ほど目立たないために、日本もウクライナもサイバー領域をNATOとの軍事的な連携のための足掛かりとしている。サイバー戦争は、戦時の軍事活動にとって必須のものとして、総体としての戦争の一部をなしているのだが、反戦平和運動が、この領域での活動では現実に追いついていない。

3. ロックド・シールズの軍事演習への日本の正式参加

ロックド・シールズの演習に日本もここ数年毎年参加している。防衛省、自衛隊関連では防衛省内部部局、統合幕僚監部、陸海空のシステムや通信関連部隊、そして自衛隊サイバー防衛隊が参加している。後述するように、政府や民間からの多数の参加がある。

CCDCOEのサイトでは今年開催された演習について「世界最大規模のサイバー防衛演習Locked Shieldsがタリンで開幕」と題して以下のように報じている。

NATO Cooperative Cyber Defense Center of Excellence (CCDCOE) の年次サイバー防衛演習 Locked Shields 2023 がタリンで始まった。

4日間、38カ国から集まった3,000人以上の参加者が、リアルタイムの攻撃から実際のコンピュータシステムを守り、危機的状況における戦術的・戦略的意思決定を訓練します。システムの防御だけでなく、チームはインシデントのレポート、戦略的な意思決定の実行、フォレンジック、法律、メディアに関する課題の解決も求められる。

Locked Shieldsは、攻撃側のRed Teamと、NATO CCDCOE加盟国およびパートナー国からなる防御側のBlue Teamが対戦する訓練である。

この演習の拠点になっているのはエストニアのタリンにあるNATOのCCDCOEだが、演習の現場は、各国のチームをオンラインで結んで実施しているようだ。この演習では、サイバー領域での技術的なノウハウだけでなく戦略や協力の重要性も強調されている。そしてNATO CCDCOEのディレクター、Mart Noormaは「Locked Shields はサイバー防衛だけでなく、戦略ゲーム、法的問題、危機管理コミュニケーションにも焦点を当てている。大規模なサイバー攻撃が発生した場合、安全保障上の危機を拡大させないためには、迅速な協力が不可欠だ」とも述べており、軍事安全保障の枠組みを越えた取り組みを自覚的に追求していることがわかる。

今年のロックド・シールズの演習は、架空の国を想定して、参加各国がそれぞれチームを組み、かつ、敵、味方に分れて大規模なサイバー攻撃とその防御を実際に行なうもので、今回の主要な攻撃目標は模擬国家の情報システムや銀行システム、発電所などの重要インフラをめぐる攻防と関連する情報戦という設定になっている。

通常のリアルな世界(キネティックと表現される)での軍事演習との大きな違いは、参加者は殺傷能力のある武器を使わず、軍服も着用せず、ひたすらパソコンとモニターを相手にキーボードを叩く。そして、ここには各国のサイバー関連部隊だけでなく政府省庁や研究機関、そして多くの民間企業も参加する。4

4. 自衛隊以外からの軍事演習への参加

4.1. 政府および外郭団体

ロックド・シールズへの日本からの参加は、上述した防衛省、自衛隊の他に、防衛省のウエッブによれば、「内閣官房内閣サイバーセキュリティセンター(NISC)、総務省、警察庁、情報処理推進機構(IPA)、JPCERTコーディネーションセンター(JPCERT/CC)、重要インフラ事業者等」である。

このうちNISC、総務省、警察庁5がどのような意図をもってこの演習に参加したのか、私が調べた範囲では、明確ではない。

いくつかの政府系団体や民間企業はウエッブ上でロックド・シールズへの参加について報じている。

独立行政法人、情報処理推進機構(IPA)はウエッブ上に「『ロックド・シールズ2023』に中核人材育成プログラムの修了者が参加しました」という報告記事(下記)を掲載している。IPAは毎年「中核人材育成プログラム」の修了者をこの演習に送り出しているという。今年は17名が参加している。

演習では5,500の仮想システムに対し8,000以上の大規模なサイバー攻撃が行われ、重要インフラ等のシステムを攻撃から防護する技術的な対処やインシデントの報告のほか、法務、広報、情報活動に関する課題への対処を含む総合的な対応スキルを24のブルーチームで競いました。

日本チームは官民や同志国との連携によりインシデント対応を演習し、日本国内の重要インフラ企業でサイバーセキュリティ戦略の実務を担う同プログラムの修了者たちは、約一年間のプログラムで習得した高度なセキュリティ技術に関する知見や、自社での実務経験などを活かしながらチームの成果に貢献しました。

JPCERTは下記の短い記事のみが「JPCERT/CC 活動四半期レポート」に掲載されているだけで、参加の実情はわからない。

4 月 17 日から 21 日にかけて、NATO サイバー防衛協力センター(Cooperative Cyber Defence Centre of Excellence:CCDCOE)が主催する国際的なサイバー演習 Locked Shields 2023 にオンライン参加しました。JPCERT/CC の職員 4 名は日本の政府や重要インフラ事業者の参加者とともにブルーチームの一員として、インシデントの対応および法務・広報の課題に取り組みました。

JPCERTは例年参加報告を掲載していた。昨年は「Locked Shields 2022 参加記」としてかなり詳細な報告がウエッブに掲載されていた。昨年の参加記によれば、参加の動機は「重要インフラのシステム等さまざまな相互依存性を持つシステムの防護にむけた理解を深めることにありました」とあり、たぶん今年もほぼ同様の目的をもって参加していると思われる。また昨年の記事では次のようにも報告されていた。

参加者は、技術的な課題として、サイバー攻撃を受けている情報システムや重要インフラを模倣した複雑なシステムの調査、保護、および運用に取り組みました。それと同時に、非技術的な課題として、国際法の観点からの分析、メディア対応などを行いました。

複数の国と組織が演習に参加していることもLocked Shieldsの特徴です。Locked Shieldsは、NATO、EU、および各国政府に加えて、制御システム、通信機器、サイバーセキュリティ、ソフトウェア、金融、宇宙分野の民間企業の協力を得ています。

Locked Shieldsは新しい技術やシステムを採り入れています。なかでも2022年のLocked Shieldsに新しく加わった要素は、金融分野のシステムでした。外貨準備や金融業務に関する通信システムが追加されました。また、フェイクニュースや情報操作への対応も演習の中で問われたのも、今年の特徴でした。

上の引用にある「非技術的な課題として、国際法の観点からの分析、メディア対応」についても取り組んだこと書かれていることは興味深い。国際法は、サイバー領域においては、重要な争点にもなるテーマであり、「メディア対応」とは、「フェイクニュースや情報操作への対応も演習の中で問われた」とも報告されていることから、文字通り情報戦領域での対応ということを含んでいるに違いない。

サイバー戦争cyber war/warfareの領域では、まだ「戦争」そのものが明確な国際法上の共通の了解事項を確立できていない。何が国際法上の違法な戦争行為なのか、という問題だけでなく、そもそも、サイバー上の行動が戦争行為なのかどうかの判断すら容易ではない。いわゆる重要インフラへのサイバー攻撃は、その意図が金銭目的であれば「犯罪」であり、政治目的であれば「戦闘行為」だといった判断は、見かけほど簡単ではない。犯罪を装った政治的な行為の場合もあるからだ。つまり意図を隠して相手を騙すことは実空間の戦闘行為でもありうるが、サイバー領域ではこうした騙しcyber deceptionはサイバー攻撃/防御の主要な手段でもある(deceptionそのものは古くからある情報戦の手法だ6)。ここには同時にメディア対応も含まれる。メディアを用いていかに敵の関心や判断を欺くか、自らの行動の違法性を隠蔽しつつ適法性を誇張あるいはでっちあげるか、こうしたことの全てが、自国民の士気に関わり、また実空間での戦闘作戦行動の成否を分けることにもなる。こういったことが伝統的なマスメディアだけでなくSNSも巻き込み―つまり一般の人々の情報発信環境そのものを戦争に利用し―、しかも生成AIなどの技術も駆使して展開されるのが現代のサイバー領域の特徴でもある。7

IPAやJPCERTは、マルウェアやソフトウェアのセキュリティ関連情報などの重要な情報提供源であり、その信頼は高い。こうした組織が、戦争に関わることになるとき、組織の性格が根底から変質しかねない。インターネット以前の時代の戦争であっても、戦時体制における情報はおしなべて信憑性に欠けるということを何度も経験してきた。8だからこそネットワークのセキュリティ組織が軍事安全保障に加担することは私たちのコミュニケーションのセキュリティを直接危うくすることになる。

4.2. NTTなど情報通信インフラ企業

ロックド・シールズに参加した民間企業としては、NTTの関連企業や電力インフラを担う企業などがある。NTTは多くの傘下の企業が大挙して参加した。NTTはウエッブ上で「国際サイバー防衛演習『Locked Shields 2023』にNTTグループが参加」と題して以下のように告知した。

「NTTグループは、4月18日から21日まで開催される、NATOサイバー防衛協力センター (CCDCOE: Cooperative Cyber Defence Centre of Excellence)主催の国際サイバー防衛演習「Locked Shields 2023」に参加します。

NTTドコモ、NTTコミュニケーションズ、NTTデータ、ならびにNTTセキュリティ・ジャパンにとって、今回は昨年に引き続き、2度目の参加になります。本演習は、約40か国が参加し、架空の国に対するサイバー攻撃を想定して行われるものです。

日本チームは、同志国や団体との連携を深め、サイバーインシデント対応能力を共同で強 化するため、今回は、オーストラリアとチームを組み、日本の政府機関や民間企業、オーストラリア国防省とともに参加します。」

中部電力関係では中電シーティーアイや中部電力パワーグリッドが参加している。中部電力パワーグリッドはプレスリリースで次のように公表している。

「ロックド・シールズ」は、世界最大規模のサイバー防衛演習であり、今回はNATO加盟国を含む約40か国が参加しました。日本からも防衛省・自衛隊を始めとする関係省庁や民間事業者などが2021年より参加しており、当社も2021年から今回で3回目の参加となります。

当社は、本演習にて得られたサイバー攻撃対応、技術などの知見を活用し、サイバーセキュリティ強化に努めることで、産業界のサイバーセキュリティ向上に貢献してまいります。

中電シーティーアイのプレスリリースもほぼ同文だ。

同様に東北電力参加の情報システム関連企業のToinxも「NATOサイバー防衛協力センター主催のサイバー防衛演習 『Locked Shields 2023』に当社社員が参加しました」としてウエッブで次のように述べている。

演習は架空国家へのサイバー攻撃を想定したもので、参加国はリアルタイムに行われるサイバー攻撃から情報システムや重要インフラを防御、維持することが求められます。

日本はオーストラリアとの合同チームとして参加し、演習では政府機関や民間企業が連携しながらサイバーインシデント対応能力向上を図りました。

日本の企業でロックド・シールズに参加した企業はこれらだけではなく、政府省庁と合わせてどれだけの参加があったのか、全体像は不明だ。しかし、こうした大規模の演習に参加するには、日常的な省庁と官民の連携体制が構築されていなければならない。こうした演習を繰り返すなかで、連携体制が水面下で繰り返し調整されてきたのではないか。自衛隊と官民の連携が軍事演習を目的としてすでに数年前から準備されてきたとすれば、安保防衛三文書での能動的サイバー防御は、実は物語の始まりなどという呑気なレベルではない。自衛隊の再編とサイバーを含む軍事安全保障に私たちのコミュニケーション空間を包摂する動きは、物語の最後の仕上げとしての法整備の段階に入っているとみるべきだろう。つまり現実の権力の振舞いが法を越えており、この既成事実を立法化を通じて正当化するという構図になっている。この国には法の支配はないといってもいい。

5. 軍事の非軍事領域への浸透が意味するもの

ロックド・シールズの演習は、そもそも自衛隊が民間の情報通信システムを何らかの形で利用できなければ成り立たない。自衛隊法では自衛隊が民間の電気通信設備を利用する場合の要件を次のように定めている。

第百四条 防衛大臣は、第七十六条第一項(第一号に係る部分に限る。)の規定により出動を命ぜられた自衛隊の任務遂行上必要があると認める場合には、緊急を要する通信を確保するため、総務大臣に対し、電気通信事業法(昭和五十九年法律第八十六号)第二条第五号に規定する電気通信事業者がその事業の用に供する電気通信設備を優先的に利用し、又は有線電気通信法(昭和二十八年法律第九十六号)第三条第四項第四号に掲げる者が設置する電気通信設備を使用することに関し必要な措置をとることを求めることができる。

ここでいう自衛隊法76条とは「防衛出動」の規定で以下のように定められている。

第七十六条 内閣総理大臣は、次に掲げる事態に際して、我が国を防衛するため必要があると認める場合には、自衛隊の全部又は一部の出動を命ずることができる。この場合においては、武力攻撃事態等及び存立危機事態における我が国の平和と独立並びに国及び国民の安全の確保に関する法律(平成十五年法律第七十九号)第九条の定めるところにより、国会の承認を得なければならない。 一 我が国に対する外部からの武力攻撃が発生した事態又は我が国に対する外部からの武力攻撃が発生する明白な危険が切迫していると認められるに至つた事態

NATOの演習の前提は、上記の自衛隊法でいう武力攻撃事態を想定したものだ。自衛隊法の前提では、通信インフラを利用する主体自衛隊と解釈できる。しかし、NATOの演習をみるとわかるように、むしろ民間の通信インフラ業者などが自衛隊とともにサイバー領域における防御や攻撃の主体となり、相互に連携しながら行動することが想定されている。これは一体どのようなことを意味しているのか。

自衛隊法104条で「電気通信設備を優先的に利用」とある。「優先的」というのはどのようにして可能になるのかはこの限りでは明確ではない。しかし、民間の通信インフラを自衛隊が占有して、事業者の技術者や社員を排除して、自衛隊員が全ての作業を行なうことなど不可能だ。しかし、サーバーなどの機器やネットーワークにアクセスする特権的なスーパーユーザーのパスワードなどアクセス権限を持たせなければ「優先的」な使用は実現できない。そうでなければ、通信事業者の社員が自衛隊と連携をとって自衛隊の業務の一翼を担うような体制がとられなければならない。これは容易なことではなく、だから、ロックド・シールズの演習では、こうした情報通信事業者の軍事的な役割を実戦的に経験できる機会を与えているのではないかと思う。

自衛隊が通信ネットワークへの特権を持つということは、プロバイダーのシステムは事実上自衛隊が掌握するということを意味する。そうなれば、標的となる「敵」だけでなく、プロバイダーと契約している全てのユーザーの通信もまた自衛隊の監視下に置かれることになりかねない。自衛隊だけでなく警察庁もまた特権的なシステムへのアクセスの権限を持ちたがることは目にみえている。実空間での武力攻撃事態やその前段にありうる様々な軍事行動・作戦とは違い、サイバー領域における戦争では、その参加者の顔ぶれは一気に広がりをみせることになる。実際には自衛隊がみずからの組織以外の国、民間の機関と連携してこれら自衛隊外のシステムを能動的サイバー防御で利用するためには、武力攻撃事態などに限定している自衛隊法の改正が必要になるだろう。

他方で自衛隊以外の国の組織や民間企業がNATOの正式の軍事演習に参加することについての「違法性」はあるのだろうか。実はこの点もまた私たちがきちんと議論すべき重要な課題になる。私は、そもそも一般論としては、日本は、戦力の保持も交戦権も放棄しているわけだから、政府機関であれ民間企業であれ軍事演習に参加することも認められていないと考える。これがサイバー空間においても適用可能かどうかという問題は、サイバー空間における武力行使とは何なのか、ここでの武器とは何なのか、戦闘行為とは何なのか、といった一連の戦争に関連する諸々の事柄が総体として再定義されなければならない、という問題に関連してくる。

19世紀から20世紀の2世紀の間の戦争は、人間の実感や経験から戦争の残酷さを可能な限り消し去り、機械化と距離を手段にして、殺戮の実態を非知覚化させてきた。サイバー領域の戦争は、こうした過程の延長線にある。サイバー空間のなかでは残酷に破壊されて肉片になるような事態は起きないために、その残酷さは隠蔽されがちだ。情報通信のネットワークには、諜報活動や偽旗作戦やGPSによる標的の把握やコンピュータを内蔵した戦闘機や戦車まで、多様な構成要素があるが、その一部は、これらを通じて、最終的に殺傷力のある兵器の引き金を引くようなプログラムと接続されて、実空間の破壊に結果する。別の一部は、ソフトターゲットを標的に間接的な死を将来するような脅威を実空間に与える。同時に情報戦を通じて偽情報を拡散し、憎悪と愛国心を増幅する。ロックド・シールズの演習についての複数の報告を読む限り、上述したようなサイバー領域の戦争のかなりの部分が演習に含まれている。「かなり」というのは、最終的な実空間で行動する部隊との連携についてはほとんど具体的な説明がないからあいまいな部分があるということだ。サイバー戦争の演習は、あたかもサイバー空間での戦闘行為で完結しているかのような印象を受けるが、これでは完結した演習にはならない。だが、この戦争の最もネガティブな側面―戦闘員だけでなく非戦闘員であれ子どもであれ敵を残酷に殺すことが勝利の条件であるという側面―を表に出さないことによって、民間のIT技術者などが、日常のセキュリティ業務の延長として軍事演習に参加できてしまうような敷居の低さを演出している、ともいえる。

そうであるとすれば、なお一層技術者たちに求められるのは、自分たちのコンピュータが結果として武器化し、プログラムが悪用されるという事態への、これまれ以上に敏感な警戒と自制の意思だろう。自分の作業が、プロジェクト全体の文脈のなかでどのような役割を担っているのか、という全体を俯瞰できることだけではなく、そもそものプロジェクトの社会的政治的な性格を理解して、参画そのものの是非を判断できなければならないだろう。言い換えれば、実空間の戦闘行為とは違い、サイバー領域における「戦闘」の文脈は極めてわかりにくいために、不可視の領域や非知覚過程を理解した上で、サイバー領域を平和の領域としてプログラムする意識が必要になる。こうしたことは、一部の技術者だけの問題ではなく、パソコンやスマホを道具とする私たち一人ひとりにも求められる意識である。

6. 武器・兵器の再定義

言うまでもなく、民間企業が武器を保有して戦闘行為を行うことはそもそも禁じられている。しかし、サイバー領域は、こうした法的な禁止の枠組を巧妙に回避し、コンピュータシステムを事実上武器化することが可能な領域として存在している。政府と重要インフラ関連の産業が結託して、サイバー領域におけるコンピュータの武器化に内在する違法性を阻却してしまうことが起きているともいえる。

防衛省の解釈では自衛隊法上の武器は「火器、火薬類、刀剣類その他直接人を殺傷し、又は、武力闘争の手段として物を破壊することを目的とする機械、器具、装置等」であり、コンピュータや情報通信機器は含まれていない。サイバー戦争は想定されていないか、あえてサイバー領域の武器を排除しているか、そのいずれかだろう。

実は、パソコンのような私たちの誰もが所持したり自由に使える道具が、サイバー領域における軍事行動―諜報活動や情報戦からドローンにミサイル発射を指令するコマンドまで―では主要な武器になる。しかし、政府も法律も、これを武器としての定義には含めていない。反戦平和運動の側でも武器の認識はない。

実際はどうかといえば、パソコンはすでに実空間の戦場でも戦闘行為に必須の機器になっているが、サイバー領域では、これが主役の武器と化す。ロックド・シールズの軍事演習で用いられたコンピュータは、敵のシステムを攻撃し、敵からの攻撃を防御する武器だ。この演習に参加した人達はどのような認識だったのか。推測でしかないが、少なくとも日本から参加した自衛隊を除く官民の参加者たちは、自分たちがそもそも軍事演習に参加しているという実感すらほとんど持てていないのではないだろうか。もし、これが、実空間の演習で、発電所をめぐる攻防として設定されたとすれば、この演習に参加した人達は確実に自分たちの行為が直接・間接に「戦闘行為」であることを自覚するだろう。しかし、同じことがサイバー領域で展開され、結果としてはコンピュータで制御されている電力インフラを遮断したり破壊することで、場合によっては物理的な破壊に結果する(原発の冷却系統を制御しているコンピュータを遮断して原子炉の冷却に必須の電源供給を停止させるなど)としても、こうしたサイバー領域での自分の行為が戦闘行為とは実感できていないのではないか。

私たちが日常の必需品として用いているパソコンやスマホは、サイバー戦争では武器になる、という認識を持つ必要がある。台所の包丁が料理にも殺人にも使えるのと似ているが、パソコンの場合は直感的には理解しづらい。だが現代の戦争は、この分りづらさのために、人々の戦争への警戒心を騙し、回避しやすいともいえる。戦争は、ネットワークをその一部とし、結果としてネットワーク化され、20世紀の前半までとは全く異なる構成をとって編成される新たな性格を有しながらも、究極の目的は、実空間における敵の人的物的な破壊を通じて国家や集団の政治目的を実現しようとすることにある。しかも、私たちのパソコンも通信デバイスも、それが戦争の武器になるかどうかは、私たちが自覚的に決定できるとは限らない。私たちが知覚しえないバックグラウンドで動作するプログラムがサイバー攻撃の一翼を担うことはありうるからだ。あるいは情報戦のなかで、ごくささやかなSNSでの悪意の呟きが、巨大な世論の一画をなしつつ言論空間におけるヘイトスピーチに加担したり、敵への感情的な憎悪を増幅することに加担するかもしれない。こうした戦争の広がりを、ロックド・シールズの演習は見据えている。

この意味で「戦争」の広がりは想像を越えている、と考えるべきだ。その上で、私たちのスマホやパソコンを非武器化することは急務であり、私たちの責任であり義務ですらあるところにきていると思う。だが同時に、このことは、戦争を拒否する私たちの権利の実現にとって必須の条件でもあるのだ。では非武器化とはどのようなことなのだろうか。この大きな問いは、別稿に譲りたい。

Footnotes:

「日本におけるリーガルマルウェアの有効性と法的解釈」https://www2.deloitte.com/jp/ja/pages/technology/articles/cyb/dt-arlcs-digest05.html%E3%80%81%E3%80%8CHacking Team社の情報漏えいで明らかになったリーガル・マルウェア」https://knowledge.sakura.ad.jp/3909/、 「合法マルウェアとサイバー傭兵」https://blog.kaspersky.co.jp/legal-malware-counteraction/5099/、

How BAE sold cyber-surveillance tools to Arab states – BBC News, https://www.youtube.com/watch?v=u7eT-FboQIk

「閣僚は,国際法がサイバー空間に適用されるとともに,一定 の場合には,サイバー攻撃が日米安保条約第5条の規定の適用上武力攻撃を構 成し得ることを確認した。閣僚はまた,いかなる場合にサイバー攻撃が第5条の 下での武力攻撃を構成するかは,他の脅威の場合と同様に,日米間の緊密な協議 を通じて個別具体的に判断されることを確認した。」「日米安全保障協議委員会共同発表」2019年4月19日、https://www.mofa.go.jp/mofaj/files/000470737.pdf

CCDCOEのサイトでは2023年の軍事演習に「協力」した団体として、以下の名前が挙がっている。TalTech(エストニア)、Clarified Security(エストニア)、Arctic Security(フィンランド)、Bittium(フィンランド)、CR14(エストニア)、SpaceIT(エストニア)、Atech、cybensis GmbH(スイス)、Microsoft、SUTD iTrust Singapore(シンガポール国防省とSUTDが共同で設立)、Fortinet(米国、日本法人あり)、National Cybersecurity R&D Laboratory(シンガポール), Financial Services Information Sharing and Analsyis Center (FS-ISAC)(米国), HAVELSAN(トルコ), Deepensive(エストニア/トルコ), Estonian Defces, NATO Strategic Communications Centre of Excellence, Forestall(米国?), Rocket.Chat, Telial, VTT

2023年警察白書第3章サイバー空間の安全の確保の欄外のコラムで数行言及があるのみ。「サイバー防衛演習「ロックド・シールズ 2023」への参加 令和5年4月に開催された NATO サイバー防衛協力センター主催のサイバー防衛演習「ロックド・シールズ 2023」において、オーストラリアと我が国の合同チームが編成され、防衛省等と共に、警察庁からも職員が参加した。」p.110

情報戦の歴史については、トマス・リッド『情報戦争の百年秘史』、松浦俊輔訳、作品社、参照。

だから、戦争に加担しない、戦争を煽らない立ち位置をどう取るのかは、実空間の武器や戦力への注目に加えて、広範囲なコミュニケーション領域そのものの非武器化を視野に入れる必要がある。この意味で、戦争における「銃後」を支える民衆の憎悪とナショナリズムの問題への取り組みは非常に重要になる。

ウィンストン・チャーチル「真実が非常に貴重である戦争中には、真実は嘘のボディーガードが付き添わなければならない」 Kristin E. Heckman et.al., Cyber Denial, Deception and Counter Deception A Framework for Support, Springer, 2015より引用。

参考資料

Author: 小倉利丸

Created: 2023-10-11 水 22:22