Table of Contents

1. 能動的サイバー防御をめぐる有識者会議の何に注目すべきか

岸田政権は有識者会議を立ち上げて能動的サイバー防御についての検討を開始するとした。有識者会議は、政府が用意したこの議論の枠組に沿って議論を開始することになる。

第一回サイバー安全保障分野での対応能力の向上に向けた有識者会議(以下有識者会議と呼ぶ)に、会議事務局の説明資料として、内閣官房サイバー安全保障体制整備準備室が作成した資料「サイバー安全保障分野での対応能力の向上に向けて」が提出された。この資料の最後に「本有識者会議における、検討の進め方、重点的に検討すべき点、検討に当たって留意すべき点などについて、ご議論をお願いしたい」と記載されており、この資料はあくまで叩き台という位置づけである。また、河野大臣は、会議冒頭に以下のように述べた。

この能動的サイバー防御に 関する法制の検討を進めていくことになりますが、国家安全保障戦略に掲げられて いる3つの観点、すなわち官民の情報共有の強化、民間に対する支援の強化というの が1点目でございます。2つ目として、通信情報に関する情報を活用した攻撃者によ る悪用が疑われているサーバをいかに検知していくか。そして、重大なサイバー攻撃 を未然に防ぐために政府に対する必要な権限の付与、この3点について重点的な御 議論をお願いしたいと思います。

これは国家安全保障戦略で強調された論点の引き写しにすぎないが、問題は、政府による民間への管理・監督あるいは指揮・命令の強化、民間の情報の吸い上げ、そして更に民間をサイバー攻撃(能動的サイバー防御)の事実上の主体とすることが目論まれたものだ。この点に踏み込んだ法制度改正が登場するとなると非常にその影響は深刻だ。第一回会議の最後に、官民の情報共有・民間支援、通信情報の利用、攻撃者のサーバ等の無害化の三つのテーマについてはテーマ別会合の設置が決まった。事実上これらが法制度改正の中心になるとみていいだろう。

能動的サイバー防御については、メディアの評価は明確に分かれており、世論調査1では能動的サイバー防御について肯定的な意見が全体の8割から9割と圧倒的に多いのが現状だ。世論調査では能動的サイバー防御の意味内容を回答者に説明することなく、十分に理解されていないままに、ある種の不安感情を巧みに利用して肯定的な回答を引き出したという印象が強い。しかも、こうした世論調査はさっそく有識者会議でも紹介されている。

しかし、同時に、政府内の安全保障関連省庁が能動的サイバー防御という定義の定かではない概念を用いながら、今後の法制度の構築のなかで中心となるのが、サイバー領域における諜報活動、民間の政府への情報提供や協力の義務づけ、そして標的となるネットワークへの攻撃の合法性の担保である。すでに有識者会議でも軍事と非軍事の境界線のあいまいさを前提とした認識がほぼ合意されており、問題は現行の法制度――とりわけ憲法――がサイバー攻撃の展開にとって障害になっているという認識から、世論を味方につけつついかにして法を国益のためのサイバー安全保障に寄与しうるように改変できるか、が焦点になるのではないか。

2. サイバー安全保障分野での対応能力の向上に向けた有識者会議

https://www.cas.go.jp/jp/seisaku/cyber_anzen_hosyo/index.html

以下では、内閣官房が提出したスライドの順番に沿って、ひとつづつ、論点を洗い出してみよう。このスライドの多くが、22年12月に出された安保3文書の記述をそのまま引用するなど、ほぼ踏襲しており、その上でいくつかの解決すべき論点が出されている。

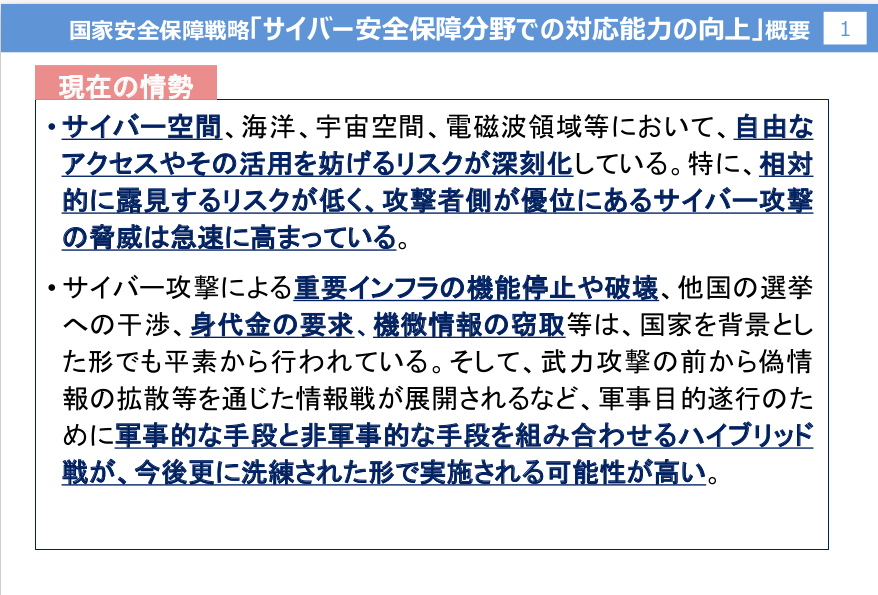

2.1. (スライド1)国家安全保障戦略「サイバー安全保障分野での対応能力の向上」概要

このスライドでは、国家安全保障戦略からいわば現状認識といえる箇所が引用されている。いわば立法事実に該当する記述である。

2.1.1. あらゆる問題が軍事安全保障の文脈のなかに組込まれている

上記の記述は、文脈的にいえば、国家安全保障のリスクを自衛隊などの軍事安全保障に密接に関わる「リスク」とみなした記述だが、むしろこれまで「サイバー犯罪」として司法警察機関が取り組んできた領域が大半を占めている。だから、次のような疑問が浮かぶ。

- いわゆる自衛隊が対応するであろう軍事安全保障の領域とはどれだろうか?

- 攻撃者が優位であるというのは何を根拠にしているのか?

- 他国の選挙干渉、身代金要求、機微情報の窃取も自衛隊が関与すべき「サイバー攻撃」なのか?

- 情報戦もまたサイバー攻撃なのか?

- 現在も頻繁に経験している「偽情報」の問題は情報戦なのか?

- 武力攻撃の前の段階で行なわれる情報戦もまた「戦争」なのか?

こうした当然の疑問に気づいてすらいないように感じる。スライドでは(安保戦略文書もそうだが)軍事的なニュアンスを含む言葉が多用され、あらゆる情報通信やコミュニケーション領域における問題が国家安全保障の文脈に引き寄せられて再解釈されている。結果として、軍事的な領域の輪郭が曖昧にされ、非軍事領域もまた軍事的な対処を必要とするものとして捉え返され、警察の軍隊化が進み、情報通信関連省庁がおしなべて軍事化・警察化し、IT関連企業もまた同様の傾向をもつことになる。軍事安全保障領域は、人権の例外領域として私たちの権利をより一層狭める口実として用いられるのがある種の国際標準になっている。非軍事領域の軍事化は、私たちの生活世界全体を国家安全保障の枠組のなかで統制し規制する入口になる。しかも、IT関連の市場が軍事安全保障への国家の投資によって下支えされる構造が定着すると、資本は国家への依存なしには存立しえなくなるが、同時に国家もまたIT資本のインフラとノウハウなしには安全保障だけでなく国家の統治機構すら維持できなくなる。

このスライドでは、現行法では対処できない事態が発生している、ということがなければ新規立法や制度的な対処に必要性についての説得力が欠けるために、現状のリスクが強調される。これは、立法過程で通常みられる政府側のレトリックの常套だ。だから、このリスクが現実にある事実そのものであると理解する必要はない。むしろ能動的サイバー防御のための法制度構築という意図から逆算されて世論の説得材料として「リスク」を誇大に強調することになっている可能性に注意する必要がある。

他方で、今後の国会などでの争点が、自衛隊など武力・戦力部隊を動員しなければならないほどのリスクがあるかどうか、といった問題の立て方になってしまう恐れがある。リスクについては、政府は過剰に不安を煽ることに長けている。不安感情を喚起し、政府に保護を求める世論を形成し、政府は無防備な「国民」を保護するというパターナリズムの構図ができあがる。サイバー領域は私たちにとっては実感しづらく、しかも技術的にも理解を越えたものでもある。更に多くのブラックボックスがあり秘匿されている技術領域があるために、専門家ですら実態を把握できないなかで監視社会化が進んでいる。2 こうしたサイバー領域の特殊性を政府は巧妙に利用している。

実感しづらい、という点については、特に注意しておく必要がある。実空間における軍事行動のばあいであれば、自衛隊が武力行使しなければならないほどのリクスが本当にあるのかどうか、といった問いの立て方で検討や評価に十分必要な領域をカバーしている可能性が高いが、サイバー領域ではこのような問いの立て方では基本的な条件を満たすには不十分だ、ということだ。実際にサイバー領域におけるリスクに対処するのは自衛隊とは限らないからだ。むしろ民間の企業であったり、あるいは場合によっては一般の人々が関与することすらありうる。このことはウクライナのIT軍3が世界各国からボランティアを募り、サイバー攻撃に参加させる体制をとっていることで既に実績がある。サイバー領域における軍事安全保障の問題を把握する場合に、従来のように軍事組織に焦点を当てた取り組みだけでは不十分なのだ。日本には自衛隊、米軍基地現地の運動を含めて多くの反戦平和運動の草の根の力があるが、こうした運動がカバーしきれていない領域がサイバー領域における軍事安全保障の体制である。逆に、戦争という手段を放棄して国際関係であれ社会的な紛争に取り組むべきであるという立場の場合、従来の戦争のイメージを払拭することは是非とも必要なことになる。戦争は戦車やミサイルの世界でイメージするだけでは決定的に不十分だ。従来の言い方でいえば「銃後」が戦場になる、ということだ。しかも、その中核を担うのが、反戦平和運動もまた依存しているサイバー空間のコミュニケーション・インフラである。このインフラが丸ごと戦争に包摂されるとき、戦争に反対する言論や集会結社の自由を確保することそのものが困難になる。このことはウクライナでもロシアでも、イスラエルでもパレスチナでも、今現在起きていることだ。問題は、私たちの日常生活と不可分なものとして存在しているにもかかわらず実感しえない、という点で、より深刻なのだ。

国家安全保障上のリスクのもうひとつの問題は、リスクの存在そのものが、国家安全保障そののものによって誘発されている、というパラドクスだ。つまり、リスクと国家安全保障が相互にもたれ合う関係を通じて拡大再生産を繰り返す負のスパイラル構造をもっている、という点だ。

サイバー空間におけるセキュリティ・リスクは、セキュリティ防御技術高度化の結果として、この高度化した防御を回避あるいは突破するために、より高度なリスクを生み出そうとする。リスクとリスク回避(防御)はイタチごっこになる。リスクを犯す側には動機、目的があり、この目的を達成する手段としてサイバー領域を攻撃の「戦場」として選ぶのであり、「攻撃」側の目的の多くは、サイバー空間だけでは完結しない動機に基いている。サイバー攻撃のリスクがそれ以外の攻撃と比較して高ければ、他の選択肢を選択するだろう。だから、攻撃の目的とされている事柄に取り組むことなしに、手段としての攻撃やリスクにだけ注目して対抗的な軍事的暴力的な対処とったとしても、そもそもの目的それ自体が消えてなくなるわけではない。他のところで述べたように4 サイバー領域を含めて暴力という手段は、目的をめぐる問題を解決することはできない。同時に、日本側にも攻撃あるいは相手へのリスクを手段として、日本の国益やナショナリズムの権力目的を満たそうとする態度をとる。この目的は大抵の場合、普遍的な価値観などによって偽装されるが、支配的なイデオロギーにまどわされていない人達の目には、その欺瞞は明かであることが多いだろう。

サイバー領域の問題が議論されるときに忘れられがちなのは、社会を構成する人間はサイバー空間だけで完結できない存在だということだ。サイバー領域におけるリスクの深刻化という捉え方には、本来であれば論じられなければならないリスクの背景にある政治的社会的な事態への分析抜きに、リスクの押し付けがなされる。リスク圧力によって萎縮させられるのは、サイバー領域でのコミュニケーション活動だ。

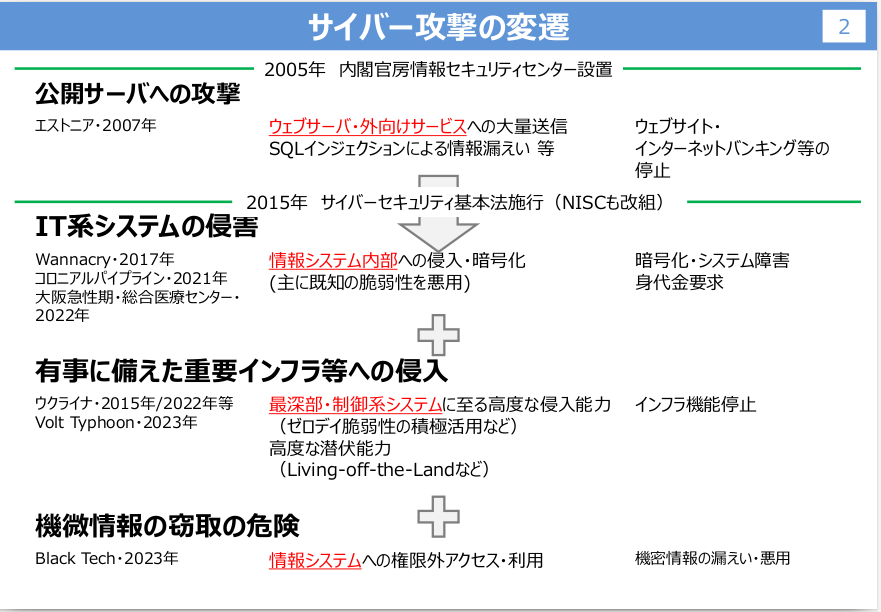

2.2. (スライド2) サイバー攻撃の変遷

2.2.1. 米軍など「同盟国」のサイバー攻撃への言及がない

このスライドの記述では、米軍のサイバー・コマンドによるサイバー攻撃については全く言及されていない。日米同盟を前提としたとき、米軍サイバーコマンドがどのような攻撃を行なっているのかを知ることが必須なはずだ。あえてこれを隠蔽しているといえるのではないか。以下では、米軍のサイバー領域での対応について補足してみたい。

スライドでは言及されていない米サイバーコマンドについて簡単に言及しておこう。

2023年の米国防総省のサイバー戦略には以下のような記述がある。

2018年以降、国防総省は 前方防衛defending forwardのポリシーを通じて、悪意のあるサイバー活動が米国本土に影響を及ぼす前に積極的に破壊する、相当数のサイバー軍事作戦を実施してきた。

ロシアによる2022年のウクライナ戦争によって、武力紛争中にサイバー能力が大 幅に使用されるようになった。この飽和状態のサイバー戦場では、国家や非国家アクター による軍事作戦が多数の民間セクターによるサイバー防衛の努力と衝突するようになっている。こうした紛争は、サイバー領域における戦争の特徴を示している。

国防総省の経験によれば、予備的に保有されたり、単独で使用されたりするサイバー能力は、単独ではほとんど抑止効果を発揮しない。むしろ、これらの軍事能力は、他の国力の手段と連携して使用される場合に最も効果的となり、その総和以上の抑止力を生み出す。このように、サイバースペースの軍事作戦は、米国と連合国の軍事力にとって不可欠な要素であり、統合抑止の中核をなす。

国防総省はまた、 武力紛争未満のレベルでの敵対者の活動 を制限、挫折、混乱させ、有利な安全保障条件を達成するための行動を行うキャンペーンを目的として、サイバー空間での作戦を展開する。米サイバー軍(USCYBERCOM)は、抑止力を強化し優位に立つために、サイバー空間において、悪意あるサイバー行為者や米国の利益に対するその他の悪意ある脅威と粘り強く戦うことにより国防総省全体の作戦を支援する。

また「悪意あるサイバー攻撃者の能力を奪い、そのエコシステムに打撃を与えることで、先手を打って防衛(defend forward)する」とも述べられている。この前方防衛」(defend forward)という言葉は2018年のサイバー戦略で国防総省が打ち出した考え方だ。2018年のサイバー戦略では次のように述べられている。

国防総省は、サイバー空間において、 米国の軍事優位性 を維持し、米国の利益を守るために、日常的な競争の中で行動を起こさなければならない。特に中国とロシアといった、米国の繁栄とセキュリティに戦略的な脅威をもたらす可能性のある国々を重点的に監視する。我々は、 情報収集を行うサイバー作戦 を実施し、危機や紛争が発生した場合に使用する軍事サイバー能力を準備する。我々は、 武力紛争のレベルに達しない活動 も含め、悪意あるサイバー活動をその 発生源で阻止または停止 するために、前方防衛を行う。我々は、現在の、そして将来の米国の軍事上の優位性につながるネットワークとシステムのセキュリティと回復力を強化する。私たちは、 政府機関、産業界、国際パートナーと協力し 、相互の利益を促進する。(下線は引用者による)

CNNは、この「前方防衛」について、「外国政府が関与するサイバー攻撃への米軍の対応をより積極的にし、先制攻撃に踏み切る権限の拡大なども盛り込んだ新たなサイバー戦略」だと報じた。

米国のサイバー戦略と日本の能動的サイバー防御のスタンスは非常によく似ていることに気づかされる。defend forwardは能動的サイバー防御といっていい意味を担っており、また、国防総省の守備範囲のなかには重要インフラの防衛だけでなく、相手が武力攻撃未満の対応している段階で専制的に攻撃を仕掛けるという含意がある。こうした対処を米軍のサイバーコマンドがとる場合、同盟国の日本がこの体制に歩調を揃えようとしているのではないか、と推測してもあながち間違いではないのではないか。サイバー領域における様々なリスクを立法事実として示してはいるが、政府の本音のところでの立法事実は、むしろ米軍のdefend forwardのような戦略への協調体制構築にあるのではないだろうか。

参考までに、米国によるサイバー攻撃についてのニュース報道ベースでの記事をいくつか列記する。(これらがdefend forwardの実践だということではない)

2016(cfr)マルウェアを送り込め米サイバー司令部がイスラム国を攻撃

2016年3月9日

https://www.cfr.org/blog/send-malware-us-cyber-command-attacks-islamic-state

2019(CNN)米、イランにサイバー攻撃で報復 タンカー攻撃に使われたソフト標的

2019年6月23日 Sun posted at 14:48 JST

https://www.cnn.co.jp/tech/35138883.html

2021(CNN)サイバーコマンドの攻撃の一例:CNN 米軍のハッキング部隊、ランサムウェア作戦を妨害するために攻撃行動を取ったことを公に認める

2021年12月5日

https://www.cnn.com/2021/12/05/politics/us-cyber-command-disrupt-ransomware-operations/index.html

2022(読売)アメリカ、ロシアにサイバー攻撃…ナカソネ司令官「攻撃的な作戦を実施」

2022年6月2日

https://www.yomiuri.co.jp/world/20220602-OYT1T50073/

2022(BBC)米軍のサイバーチームによるウクライナ防衛作戦の内幕

2022年10月30日

https://www.bbc.com/news/uk-63328398

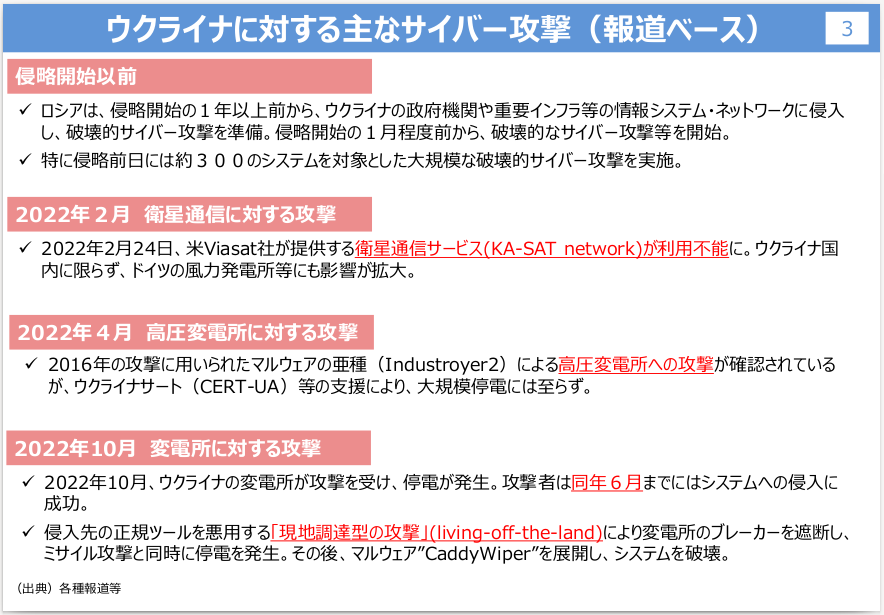

2.3. (スライド3) ウクライナに対する主なサイバー攻撃(報道ベース)

2.3.1. 米国防総省の2023Cyber Strategy

前述したように、スライド資料では、米軍のサイバー部隊によるウクライナ側のサイバー攻撃への直接の関与については一切記載されず、もっぱらウクライナの被害だけが列挙されている。(米軍のサイバー攻撃に関する報道は前項参照)

米国防総省の2023Cyber Strategyにおけるウクライナ戦争についての記述から以下のようなサイバー領域での戦争の特徴が明かになる。

- 武力紛争中にサイバー能力が大幅に戦争に使用されるようになった。

- サイバー戦場では、国家や非国家アクターによる軍事作戦と、多数の民間セクターによるサイバー防衛が衝突。

- サイバー能力は、単独ではほとんど抑止効果を発揮しない。むしろ、これらの軍事能力は、国力の他の手段と協調して使用するときに最も効果的であり、その総和以上の抑止力を生み出す。

- サイバースペース軍事作戦は、米国と連合国の軍事力にとって不可欠な要素であり、統合抑止の中核をなす。

ウクライナにはIT軍があり、また米軍が支援してもいる。彼らが実際にサイバー戦争の領域でどのような攻撃あるいは前方防衛とか能動的サイバー防御といった範疇にあるであろう行動をとっているのかを知ることは、能動的サイバー防御の法制度の検討に際して最優先の現状分析対象であるはずだ。こうした実際の対処を有識者会議の討議資料に記載しない理由は一つしか考えられない。日本の同盟国の軍隊が実際にサイバー攻撃でどのような行動をとっているのかという問題は、自衛隊をはじめとする日本政府機関が実際にどのようなサイバー攻撃に関与するのかという問題と密接に関わって議論することになる。そうなれば、こうした実例を能動的サイバー防御との関わりで、日本のサイバー安全保障として妥当性があるかどうかという議論を避けることができなくなるだろう。政府の思惑は、自衛隊や日本のサイバー領域で行動する組織(官民双方が絡む)が現状の米軍(CYBERCOM)の行動と共同歩調を合わせられるような枠組を作ることにある。他方で、現実に米軍が加害者=攻撃者として取り組んでいることへの言及は、法制度の議論において歯止めを設定する議論につながりかねない。こうしたことは、軍事行動におけるフリーハンドを得たいという政府の思惑にとってプラスになることはない。しかし、現在の日米同盟を前提として、なおかつ指揮系統も含めて米軍との一体化が進むなかで、サイバー攻撃に関して更に積極的な先制攻撃を組織化しようとする日本政府の意図は、結果として、深刻な戦争への引き金となる危険性が非常に高い。だから、私たちが知らなければならないことは、いったい米軍やその同盟軍はサイバー領域でいかなる攻撃をしているのか、あるいはしようとしているのか、ということの検証の方が極めて重要なことであって、どれほど攻撃されて被害を受けたのか、ということにばかり関心が向けられようとしていること自体に、ある種の作為を感じざるをえない。

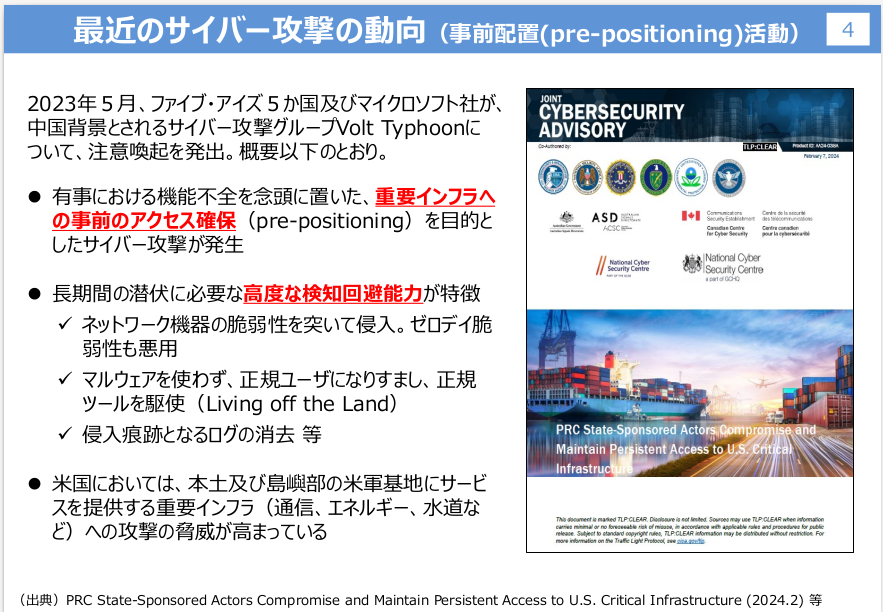

2.4. (スライド4) 最近のサイバー攻撃の動向(事前配置(pre-positioning)活動)

2.4.1. なぜVolt Typhoonなのか?

私は、内閣官房のスライドの説明がもっぱら中国のケースに集中しているところに違和感がある。ここで言及されているVolt Typhoonのような攻撃は、今後日本の能動的サイバー防御のひとつの手段になりうるかもしれない。中国がやっているこの技術を米国など他の諸国が真似しないはずがない。同様の仕組みの開発が進むはずだ。しかもVolt Typhoonのような機能は日本のように「防衛」を前面に出して監視するシステムを好む場合にはかなり有効な手段とみなしているのではないか。軍だけでは完結できないので、民間や政府の他の非軍事機関との連携が必須になる。その結果として、社会のシステム全体が軍事安全保障にひきづられることになる。

スライドではもっぱら中国の脅威として論じられているが、同じ技術を日本が使うことの方を懸念すべきだ。

このスライドには、Volt Typhoon、pre-positioning、Living off the Landといったあまり一般的とはいいがたい概念が何の説明もなく登場する。サイバーセキュリティに関心がなければ、これらの概念で語られようとしている問題の核心を理解することはほぼ不可能だろう。ここで含意されていることは、能動的サイバー防御の重要な柱のひとつが、極めて侵襲性の大きい諜報活動になるのではないか、ということだ。「通信の秘密」が第一回の有識者会議でも焦点の一つになったことでも関心の高さがうかがえる。そのターゲットは「敵国」ということになっているが、もちろん私たちも含む多くの人々のコミュニケーションが標的にされることは間違いない。

スライドのここでの議論に用いられているのは、掲載されている図版から判断して、以下の米国の報告書と思われる。 Joint Cybersecurity Adversary, PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure, Release DateFebruary 07, 2024

上のスライドの記述からみて、米国のサイバー戦争の主要なターゲットはロシアと中国、とりわけ中国のようだ。特に中国のサイバー攻撃とみれれているVolt Typhoonへの関心が高い。Volt Typhoonは、長期にわたって標的のシステムに密かに潜伏して情報を収集する行動をとる。標的のなかには米軍基地のあるグアムも含まれていた。基地だけでなく、通信、製造、公益事業、交通、建設、海運、政府、情報技術、教育のインフラも狙われたという。Volt Typhoonは、上のスライドでも指摘されているように、マイクロソフトがその存在を把握して公表したことで知られるようになった。米国の場合ですら、サイバー領域のリスクや脅威を軍や政府の情報機関が網羅的に把握できるわけではない。

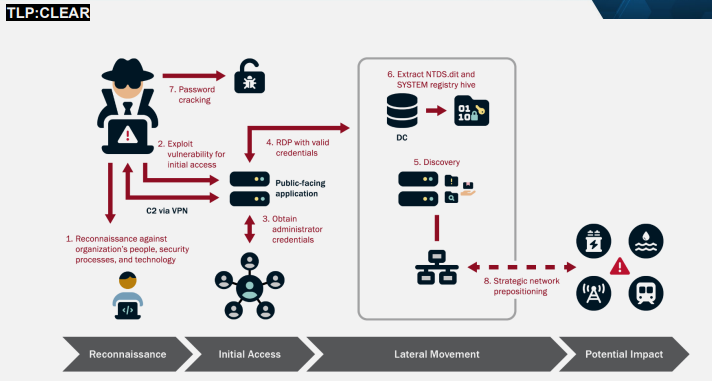

もうひとつ、このスライドで指摘されている「攻撃」の仕組み、Pre-positioningへの関心に注目したい。Pre-positioningとは、Volt Typhonnもこのカテゴリーに含まれると思われるが、長期にわたって標的とされるシステムなどに、事前に配置(pre-positioning)されることをいう。こうした行動によって、地政学的軍事的緊張や衝突の際に重要インフラなどへの破壊行動をとれるようにするものという。上記の米国の報告書では「ターゲットの選択と行動パターンは、伝統的なサイバースパイ活動や軍事作戦とは一致せず、米国当局は、Volt Typhoonのアクターが、複数の重要インフラ部門にわたるOT機能の破壊を可能にするために、ITネットワーク上にあらかじめ配置されていると確信を持って評価している」と述べている。5(下図参照)。

以下は図の各項目の日本語訳

- 組織の人間、セキュリティ、プロセス、テクノロジーについての予備調査(Reconnaissance)

- 初期アクセスのための脆弱性の利用

- 管理者資格の取得

- 有効な資格を有するRemote Desktop Protocol

- 発見

- NTDS.ditとシステム レジストリ ハイヴの取得6

- パスワードクラッキング

- 戦略的なネットワークprepositioning

Volt Typhoonについては饒舌なようだが、実は肝心な点への言及がない。それは、このVolt Typhoonをどのようにして撃退したのか、という反撃のプロセスだ。ロイター2024年1月の報道によると「米司法省と連邦捜査局(FBI)が同集団の活動を遠隔操作で無効化する法的許可を得たという」とあり、数ヶ月の作戦だったようだ。NTT(NTT セキュリティ・ジャパン株式会社、コンサルティングサービス部 OSINT モニタリングチーム)は『サイバーセキュリティレポート2024.02』でかなりのページを割いてVolt Typhoonに言及している。日本語で読める最も詳しい記述のひとつかもしれない。こうしたレポートが防衛省や政府機関ではなく民間の通信事業者から公表されているということがサイバー安全保障の重要な特徴である。従来は軍需産業とはみなされてこなかった民間通信事業者へに対しても関心を向けることが必要になる。NTTのレポートでは以下のように述べられている。

2024 年 1 月 31 日、FBI はこのボットネットを利用した攻撃を妨害するため、裁判所の許可を得て KV Botnet の駆除を実施したと発表した。この作戦では、ボットネットを管理する C&C サーバーをハッキングした後、米国内の KV Botnet に感染したルーターをボットネットから切り離して再接続ができないようにした上、当該ルーターにてマルウェアの駆除も行った。さらに同日、CISA と FBI は Volt Typhoon の継続的な攻撃を防ぐため、SOHO ルーターのメーカー向けガイダンスも発行し、開発段階で悪用可能な脆弱性を排除する方法や既存のデバイス構成の調整方法等を案内している。

米国ですら「無効化」に法的許可を必要とするようなハッキングを伴う作戦がネットワークを「戦場」として展開されたということだろう。ロイターが「無効化」として報じていることに注目しておく必要があるだろう。能動的サイバー防御においても「無効化」が重要なキーワードになっている。(この点については本稿の続編でスライド10に関して言及する)

以下、 Volt Typhoon関連資料を挙げておく。

Volt Typhoon targets US critical infrastructure with living-off-the-land techniques

May 24, 2023

https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

People’s Republic of China State-Sponsored Cyber Actor Living off the Land to Evade Detection

https://media.defense.gov/2023/May/24/2003229517/-1/-1/0/CSA_Living_off_the_Land.PDF

その後以下のファクトシートが公表される。

CISA and Partners Release Joint Fact Sheet for Leaders on PRC-sponsored Volt Typhoon Cyber Activity

Release DateMarch 19, 2024 https://www.cisa.gov/news-events/alerts/2024/03/19/cisa-and-partners-release-joint-fact-sheet-leaders-prc-sponsored-volt-typhoon-cyber-activity https://www.cisa.gov/sites/default/files/2024-03/Fact-Sheet-PRC-State-Sponsored-Cyber-Activity-Actions-for-Critical-Infrastructure-Leaders-508c_0.pdf

以下、関連報道のいくつかを挙げておく。

(Forbesjapan)中国、グアムのインフラにサイバー攻撃 軍事行動への布石か

2023.05.26 10:15

https://forbesjapan.com/articles/detail/63432

(Gigazine)中国政府系ハッカー集団「ボルト・タイフーン」が5年間以上もアメリカの主要インフラに潜伏していたことが判明、台湾侵攻の緊張が高まる

2024年02月08日 12時30分

https://gigazine.net/news/20240208-china-volt-typhoon-infrastructure-5-years/

(Gigazine)FBIが中国政府支援のハッキング集団「ボルト・タイフーン」のサイバー攻撃用ボットネットの解体に成功したと発表 – GIGAZINE https://gigazine.net/news/20240201-chinese-hacking-network-critical-infrastructure/

(Trendmicro)Living Off The Land(LotL:環境寄生型)のサイバー攻撃~正規ログの中に埋没する侵入者をあぶりだすには? https://www.trendmicro.com/ja_jp/jp-security/23/h/securitytrend-20230825-01.html

(txone)Volt Typhoonのサイバー攻撃: 主要な懸念事項と業界への影響を考察

May 30, 2023

https://www.txone.com/ja/blog-ja/volt-typhoons-cyberattack/

3. 私たちが考えるべきことは何か

能動的サイバー防御がどのような制度的法的な枠組によって正当化されるのかは、以下の条件によって規定される。

- 現状のサイバー安全保障上のリクス認識

- 現に自衛隊が保有しているサイバー領域における制度と能力。

- 自衛隊が同盟国との間でサイバー領域の作戦や訓練としてどのようなことを実際に行なっているのか。

- 民間企業や通信インフラ企業がサイバーディフェンスについてどのような認識をもち、どのような行動をとっているのか。

- 防衛省以外の政府各省庁は、防衛省あるいは日本の国家安全保障に関連したサイバーディフェンスにどのような体制をとっているのか。

現在すでに現実のものとなっている「サイバーディフェンス」から浮び上がるサイバー領域における事案と戦争遂行能力が、政府が目論む将来のサイバー戦争能力の高度化の前提になる。この前提となる現状の戦力――政府は自衛力と呼んで合憲と強弁するだろう――そのものを違憲とみて、戦力の高度化はおろかむしろその低下を求めるような観点は、最初から選択肢にはない。このこと自体が、この能動的サイバー防御を批判するときに自覚しなければならない批判の難しさ、あるいは落とし穴となる。私たちが目指すべきは、これ以上の軍事力の高度化を許さない、という観点では不十分であり、現在可能な軍事力の水準をむしろ後退させ、ゼロを目指すための現状認識でなければならない。能動的サイバー防御反対というスローガンが、この範疇に入らない範囲のサイバー防御に限定すべきだ、といった誤解を招くおそれがある。サイバー領域の軍事安全保障は、自衛隊の部隊として組織されて実空間での武力行使と直接連動する部分を除けば、その大半が非軍事領域と重なる。たとえていえば、道路は軍用車両も民間の車両も使えるように、ネットワークもまた技術的には、どちらにも使うことが可能だ。従来は軍用車両の通行は想定されていなかったり、事実上禁止されていたのに、これからは逆に軍用車両を優先し、民間の車両が軍の行動を妨げないように監視したり、民間の車両を軍用に転用することを強制するといった軍事優先で道路を使うように制度を整備する、というような事態だ。軍民共用の道路は、軍事インフラでもあり非軍事の社会インフラでもあるという曖昧な存在になる。このグレーゾーンが拡大されればされるほど、私たちの日常生活が戦争のための軍事インフラに変質し、社会全体が、戦争に加担する構造に巻き込まれることになる。道路なら直感的に何が起きているのか理解できるが、サイバー空間で起きていることは、ネットワークの管理者や技術者でもない限り直感的にはわかりにくい。わかりにくいからこそ、私たちはより一層の関心をもつ必要があるのではないかと思う。

もうひとつの留意点は、能動的サイバー防御のそもそも定義があいまいにされたまま、法制度の整備へと向っている点だ。法の言葉によって厳密に定義されるべき対象そのものが、あらかじめ明確に範囲が確定されて現実に存在しているわけではない。むしろ、この審議過程を通じて、能動的サイバー防御の輪郭が作り出され、法の枠組そのものが作られる。米国など諸外国の法制度が都合よく参照されることになるが、憲法の戦争放棄条項が有効な歯止めになることはまずないだろう。憲法による明確の枠組や歯止めが最初から外され、この意味での法を前提として新たなルールが策定されることはなく、むしろその逆になる。能動的サイバー防御の法制度が憲法の自衛権を措定するという逆転現象が起き、自衛権を合憲とみなす政府が恣意的に自衛権の範囲をサイバー領域に拡大することになる。つまり、政府が願望するサイバー攻撃の戦力的な優位を確保するための一連の制度や権限の現実化の意図がまず最初にあり、現実のサイバー領域の技術や戦力を合法とみなす前提を置き、その上で、政府が意図する制度の枠組に法の言葉が正統性を与えるプロセスが、これから有識者会議や法案審議の過程でとられることになる。政府は、法の言葉を自らの権力の意図に沿って生み出す。政府の行動を法が制約するという意味での法の支配は十分にその役割を果せていない。政府が法を支配することは日本では(諸外国でも同様だが)通常の権力作用となっており、法の支配の意味するところは、もっぱら人々の権利や自由を奪うための手段になっている。政府が法を支配し、法が私たちを支配する。こうして政府は、事実上法に縛られることなしに私たちを支配することになる。

能動的サイバー防御批判(有識者会議資料に関して)その2に続く

Footnotes:

読売新聞「「安全保障」全国世論調査 質問と回答」 2024/04/08 05:00 https://www.yomiuri.co.jp/election/yoron-chosa/20240407-OYT1T50069/

政府は、国家安全保障戦略に、重大なサイバー攻撃を未然に防ぐ、「能動的サイバー防御」の導入を盛り込みました。その内容について、それぞれ、賛成か反対かをお答えください。

◇サイバー攻撃を受けた民間企業などと情報共有すること

・賛成 89

・反対 7

・答えない 4

◇攻撃者が使うサーバーを把握して被害を防ぐため、通信事業者から情報提供を受けること

・賛成 88

・反対 8

・答えない 4

◇攻撃元のシステムに侵入し、無力化すること

・賛成 82

・反対 12

・答えない 5

◆政府が、大学などの研究機関や民間企業の先端技術を防衛目的で活用することに、賛成ですか、反対ですか。

・賛成 75

・反対 20

・答えない 5

フランク・パスカーレ『ブラックボックス化する社会――金融と情報を支配する隠されたアルゴリズム』田畑暁生訳、青土社。

ウクライナIT軍公式ウエッブ https://itarmy.com.ua/ ;「サイバー攻撃「IT軍」、ウクライナ市民も参加…「武器なくても戦う」読売、022/03/11 07:57、https://www.yomiuri.co.jp/world/20220311-OYT1T50047/; NHK「“サイバー攻撃=犯罪だが…”ウクライナ「IT軍」の日本人 参戦の理由」2022年6月27日、https://www.nhk.jp/p/gendai/ts/R7Y6NGLJ6G/blog/bl/pkEldmVQ6R/bp/pM2ajWz5zZ/ ;「ロシアによる侵攻に「サイバー攻撃」で対抗、ウクライナが公募で創設した“IT部隊”の真価」、Wired、2022.03.02、https://wired.jp/article/ukraine-it-army-russia-war-cyberattacks-ddos/ ;柏村 祐「ウクライナIT軍「サイバー攻撃」の衝撃~誰もが簡単に参加できるDDoS攻撃が拡大する世界~ 」、第一生命経済研究所、2022.05.11、https://www.dlri.co.jp/report/ld/186918.html 参照。

小倉「自衛権の放棄なしに戦争放棄はありえない」 https://www.alt-movements.org/no_more_capitalism/blog/2024/05/29/jieiken_sensouhouki/

PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure, p.7 https://www.cisa.gov/sites/default/files/2024-02/aa24-038a-jcsa-prc-state-sponsored-actors-compromise-us-critical-infrastructure_1.pdf

以下を参照。「Domain Controllerに存在するedb.chkやntds.ditファイルとは何か?」https://macruby.info/active-directory/what-is-edb-chk-ntds-dit.html#toc2、 「レジストリ ハイブ」、https://learn.microsoft.com/ja-jp/windows/win32/sysinfo/registry-hives

Date: 2024年6月22日

Author: toshi

Created: 2024-06-16 日 11:57

2024年6月18日 若干の加筆をしました。