能動的サイバー防御批判としてのサイバー平和の視点―東京新聞社説「サイバー防御 憲法論議を尽くさねば」を手掛かりに

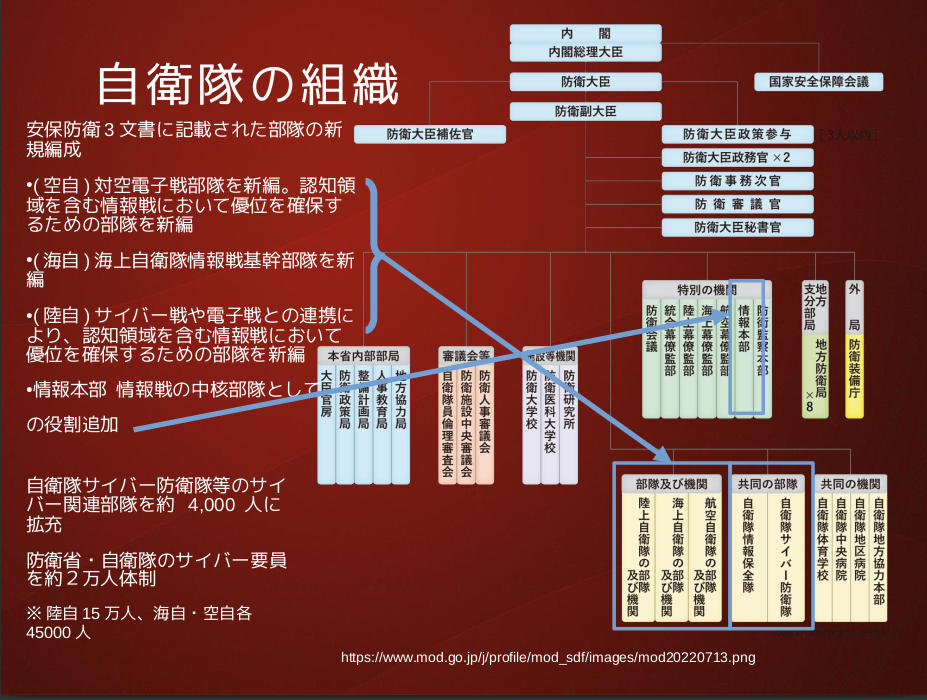

東京新聞が9月22日付けで能動的サイバー防御に焦点を当てた批判的な社説を掲載した。社説では、能動的サイバー防御の問題点の指摘として重要な論点が指摘されており、好感がもてるものだったが、「情報戦」への対応についての指摘がないこと、自衛隊などの抜本的な組織再編への指摘がないなど、サイバー領域固有の難問に十分に着目できていないのは残念なところだ。以下、社説を引用する。

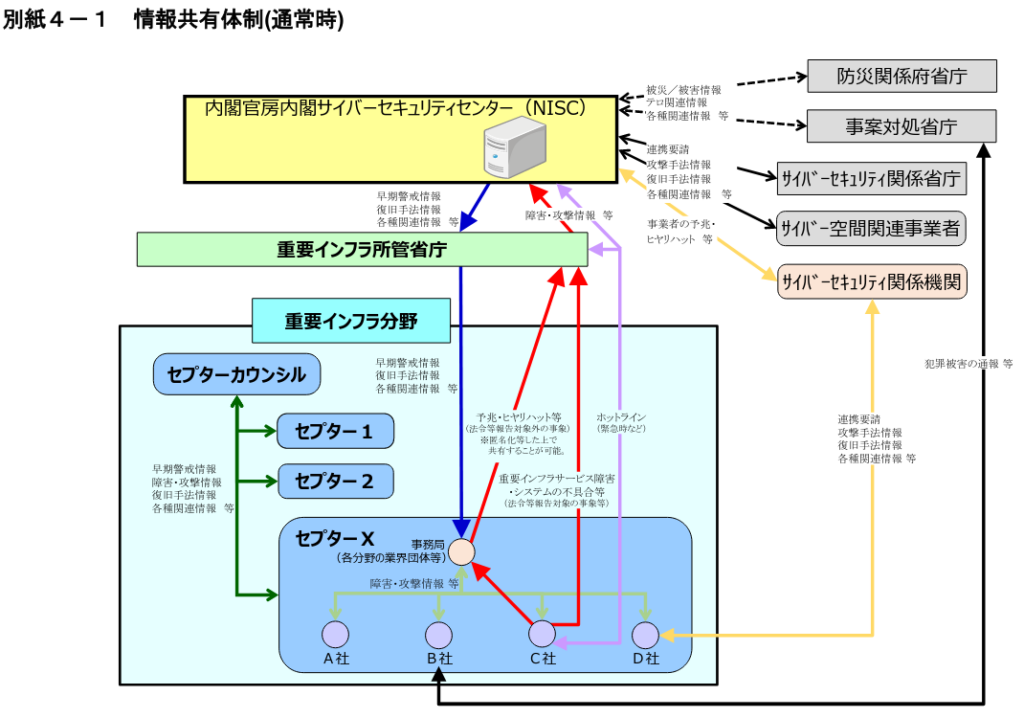

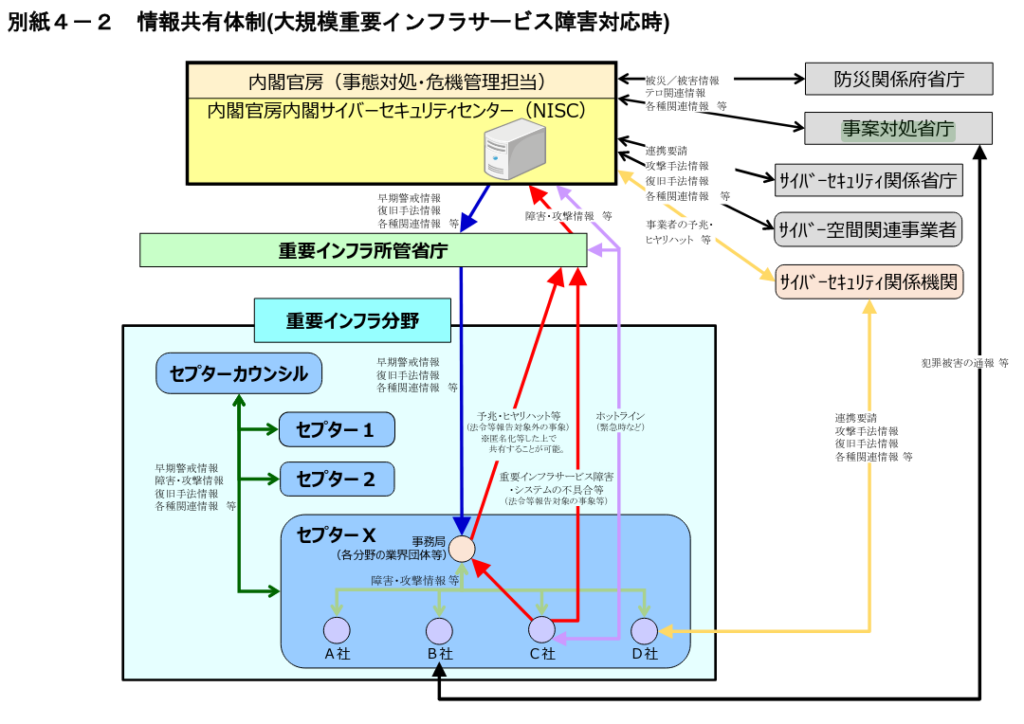

政府がサイバー攻撃を未然に防ぐ「能動的サイバー防御」導入に向けた準備を進めている。政府機関や重要インフラへのサイバー攻撃が多発し、対策は必要だが、憲法が保障する「通信の秘密」を侵し、専守防衛を逸脱しないか。憲法論議を尽くさねばならない。

中国軍ハッカーが3年前、日本の防衛機密システムに侵入していたことも報じられている。

現行法では有事以外、事後にしか対応できず、政府は昨年12月に改定した「国家安全保障戦略」にサイバー空間を常時監視し、未然に攻撃者のサーバーなどに侵入して無害化する「能動的サイバー防御」導入を盛り込んだ。近く有識者会議で議論を始め、関連法案を来年の通常国会にも提出する。

ただ、常時監視やサーバー侵入が憲法に違反しないか、慎重に検討することが不可欠だ。

例えば常時監視では、国内の通信事業者の協力を得てサイバー空間を監視し、怪しいメールなどを閲覧、解析するというが、「通信の秘密」を保障し、検閲を禁じる憲法21条や電気通信事業法に抵触しかねない。政府による通信データの収集が際限なく広がり、監視社会化が加速する懸念もある。

サイバー攻撃を受ける前に海外サーバーに侵入し、疑わしい相手側システムなどを破壊すれば先制攻撃とみなされる可能性もある。憲法9条に基づく専守防衛を逸脱する恐れが否定できないなら、認めてはなるまい。

能動的サイバー防御を具体化するには、ウイルス(不正指令電磁的記録)作成罪、不正アクセス禁止法、自衛隊法など多くの法律の改正が必要となる。政府はそれらを一括して「束ね法案」として提出する方針だというが、束ね法案では審議時間が限られ、十分に議論できない可能性がある。

憲法との整合性が問われる重大な問題だ。国会はもちろん、国民的な幅広い論議を妨げるようなことがあってはならない。

https://www.tokyo-np.co.jp/article/279002?rct=editorial

社説では、 「例えば常時監視では、国内の通信事業者の協力を得てサイバー空間を監視し、怪しいメールなどを閲覧、解析するというが、『通信の秘密』を保障し、検閲を禁じる憲法21条や電気通信事業法に抵触しかねない。政府による通信データの収集が際限なく広がり、監視社会化が加速する懸念もある」 と指摘しており、私もこの指摘は重要な論点だと思う。

しかし他方で、私たちにとって厄介なことは、サイバー空間を監視するということのイメージがなかなか把握しづらいことだ。自衛隊や米軍の基地を監視する、という場合のように直感的にわかりやすい話ではない。しかし、反戦平和運動をサイバー領域で展開する上では、

・サイバー空間を監視とはどのようなことなのかを具体的に理解する

・怪しいメールなどを閲覧、解析するとはどのようなことを指しているのかを具体的に理解する

ということがわからないと、そもそも憲法や現行法に関連して、政府や自衛隊が行なうどのような行為が現行法に抵触するのか、将来的にありうる法の改悪の意図も漠然としてしか理解できないことになる。

更には多くの人達に能動的サイバー防御反対を訴えるにしても、(私も含めて)反戦平和運動の側がこの問題についてちゃんと説明できるかどうかが問われる。ここが難問だと思う。

たとえば、政府や自衛隊や警察などがウエッブやSNS上に公開されている情報を見て回ることも「監視」だ。公開情報の監視については、法制度上は違法性を提起しづらいと考えられがちだし、実際そうだろう。しかし、現状は、こうした政府の監視の手法を許していいかどうかが問題にされるべきところにきている。たとえば、生成AI―そのデータの大半は公開されている膨大なデータの機械学習が前提―を駆使して、特定のサイトやSNSの発信者を監視する根拠として利用したり、情報戦の一環としての政府がプロパガンダとしての情報発信に利用するということが想定される。 安保防衛三文書では日本政府が国家安全保障に利することを企図して偽情報を発信することを明文で禁止していない。しかも公開されている情報と私たちが情報として実感できている事柄の間には大きな開きがあるために、私たちが「監視」と呼んでイメージしている事柄と実際に政府や自衛隊が行なう現行法上でも適法な情報収集の間にすら大きな開きがあるのだ。

一般に私たちは自分のパソコンがネットに繋がっているときに使用されているIPアドレスや、自分のパソコンが接続先に送信している様々な機器やソフトウェアの特性(メタデータやフィンガープリント)などは実感できず、知らないか関心をもたない。政府省庁のウエッブにアクセスしたときに、こうした私たちのデバイスの情報が自動的に相手に取得されることにも気づいていないことが多いと思う。こうした収集することについての法的規制はない。クッキーもそうしたものの一種として知られているがフィンガープリントはそれとも違う種類のものでアクセスする者が誰なのかを絞り込むための手掛かりになる。「監視」というと何か特別な権限をもった機関がひそかに一般の人達にはできない手法などを用いて覗き見るような印象があるが、現代の監視はそれだけではない可能性が大きいということだ。だから、政府や企業が公開情報を網羅的に収集すること、それらを生成AIに利用すること自体に歯止めをかける必要がある。 また、メールの閲覧なども、現行法の枠内でも、裁判所の令状によるもののほか、令状なしでも所定の手続きをとってプロバイダーからデータを取得することが頻繁に行なわれている。このこと自体が大問題にもかかわらず、更なる悪法が登場すると、現行法の問題が棚上げにされて、いつのまにか現行法を支持するように主張せざるをえない状況に追い込まれがちだ。

一般に、生成AIの普及とともに、政府や企業による過剰なデータ収集への危惧の意識が高まっているが、他方で、多くの国では、一般論として、民間企業が営利目的でAIを利用することへの規制を進めつつも、他方で、国家安全保障の分野は例外扱いとされる場合が多くみられる。日本の場合もこうなる危険性があるだけでなく、サイバー領域総体が国家安全保障の重要な防衛領域とみなされることによって、プライバシーや人権、通信の秘密といった重要な私たちの普遍的な権利がますます軽視されることにもなりかねないだけでなく、コミュニケーションの主体でもある私たちが、この国家安全保障のなかで「サイバー戦争」への加担者にされかねないという、リアル領域ではあまりみられない構図が生まれる危険性がある。

社説では以下のようにも指摘している。 「 サイバー攻撃を受ける前に海外サーバーに侵入し、疑わしい相手側システムなどを破壊すれば先制攻撃とみなされる可能性もある。憲法9条に基づく専守防衛を逸脱する恐れが否定できないなら、認めてはなるまい。 」 これも大切な論点だが、従来の取り組みでは刑事事件としてのサイバー攻撃と軍事上おサイバー攻撃の区別そのものが問題となるべきことでもある。サイバー攻撃を武力攻撃として格上げして、これに過剰に対処することがありえる。三文書や防衛白書などでもでてくる言葉に「アトリビューション」という耳慣れない言葉がある。(わたしのブログ注15参照)これは、そもそも「疑わしい相手側システム」の特定そのものが容易ではないことに由来する言葉で。攻撃相手を特定することを指す。サイバー領域では、誰が攻撃の責任を負うべき存在なのかの確認が難しいので、この確認を間違うと誤爆してしまう、ということからしばしば用いられる言葉だ。それだけ攻撃者の特定は容易ではないともいえる。

個別の事案として発生するサイバー攻撃を「武力攻撃」とみなしうるものかどうかの判断が恣意的にならざるをえず、しかも攻撃の相手の特定を見誤るリスクすらあるなかで、未だに攻撃がなされていない段階で、サイバー領域での「武力攻撃」を予知して事前に先制攻撃を仕掛けるとなると、幾重もの誤算のリスクによって、事態を必要以上に悪化させて、日本側がむしろ戦争を主導する役割を担うことになりかねない。サイバー攻撃はリアル領域における武力行使と連動するものでもあるので、相手からのリアル領域での攻撃を挑発することにもなりかねない。あるいは、こうした不確定な要素を折り込んで日本側が意図的にサイバー領域での「武力攻撃」を仕掛け、私たちには相手のサイバー攻撃への防衛措置だという「偽情報」で偽るという情報戦が組込まれることも想定しうる。

ウクライナのサイバー軍は日本からの参加者もおり、世界中から参加者を募集して構成されている。実際に攻撃に用いられたサーバーは世界各地にあると想定されるが、これらのサーバーが置かれている国が攻撃の主体であるとは限らない。あるいは身代金目当てのようにみせかけて、実際には政治的な意図をもった攻撃も可能だ。軍隊が銀行強盗したり病院を襲撃すれば一目瞭然だが、サイバー領域における軍隊の動きは視覚的に確認することは難しい。

サイバー領域での戦争へに参加は、自分が普段使っているパソコンやスマホにちょっとしたアプリをインストールするだけでできてしまうことも社説では言及がない。これは瑣末なことではなく、むしろサイバー領域での戦争の基本的な性格を示すものだ。私たちのパソコンやスマホが「武器化」する、ということだ。自衛隊や日本政府が攻撃の主犯だとしても実際の実行犯は一般の市民だったり外国にいる人達だったりすることが可能になる。自分のパソコンの操作の結果として、相手(敵)国の一般市民の生存に深刻な打撃を与えることもありえるが、その実感をもつことはとても難しいので、戦争で人を殺す実感に比べれば、参戦のハードルは極めて低い。

わたしたちのパソコンやスマホが武器化することを断じて許さないためにも、サイバー戦争に対してサイバー平和の観点を積極的に打ち出し、政府や企業がサイバー領域で戦争行為を行うことだけでなく、国家安全保障目的で公開情報を含めて網羅的にデータを収集しこれをAIなどで利用することを禁じたり、情報戦の展開を禁じたり、戦争を煽る行為を規制して、サイバー領域の平和を確保することが重要になる。ヘイトスピーチの問題もまた戦争との関係で関心をもつことが必要だ。こうした取り組みは、リアル領域での戦争の枠組みを大幅に越えた領域での取り組みとなるために、従来の反戦平和運動ではなかなか視野に入りづらい論点にもなる。

以上のようなことは、現在検討されている国連のサイバー犯罪条約(この件については別に論じたい)の内容とも密接に関連する。とくに、サイバー犯罪とサイバー攻撃との区別が事実上ないなかで、条約案のなかのサイバー犯罪についてのネット監視の条項は、国家の安全保障への対応に転用可能だ。

能動的サイバー攻撃関連の法改正と国連サイバー犯罪条約関連の法改正は相互に関連するものとして通常国会にもでてくる可能性がある。 サイバー領域における戦争放棄と通信の秘密の権利の確保は今後の日本の反戦平和運動の重要な取り組み課題になるべきことと思う。

参考

JCA-NETのセミナーでの国連サイバー犯罪条約についての解説のスイライド

https://pilot.jca.apc.org/nextcloud/index.php/s/GqBN8EDJABDR7ak

ウエッブであちこちのサイトにアクセスしたときに、相手のサイトにどのような情報が提供されているかを知りたいばあい、以下のサイトで確認できる。

https://firstpartysimulator.org/ 「test your brouser」というボタンをクリックして1分ほど待つと結果が表示される。これが何なのか、英語なのでわかりにくいと思う。下記に日本語の解説がある。