能動的サイバー防御批判(有識者会議資料に関して)その2(終)

Table of Contents

- 1. (承前)サイバー安全保障分野での対応能力の向上に向けた有識者会議

- 2. スライドの検討のまとめ

- 3. 参考資料 (小倉のブログから)

1. (承前)サイバー安全保障分野での対応能力の向上に向けた有識者会議

以下では、前稿に引き続き有識者会議に内閣官房サイバー安全保障体制整備準備室1が提出したスライドの順番に沿って、ひとつづつ、論点を洗い出す。本稿ではスライド5以降を取り上げる。このスライドの多くが、22年12月に出された安保3文書の記述をそのまま引用するなど、ほぼ踏襲しており、その上でいくつかの解決すべき論点が出されている。

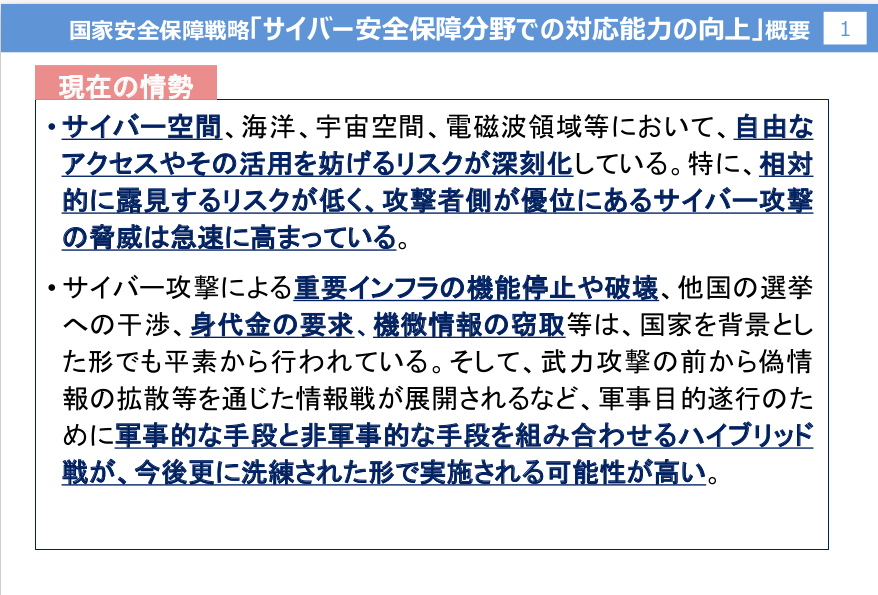

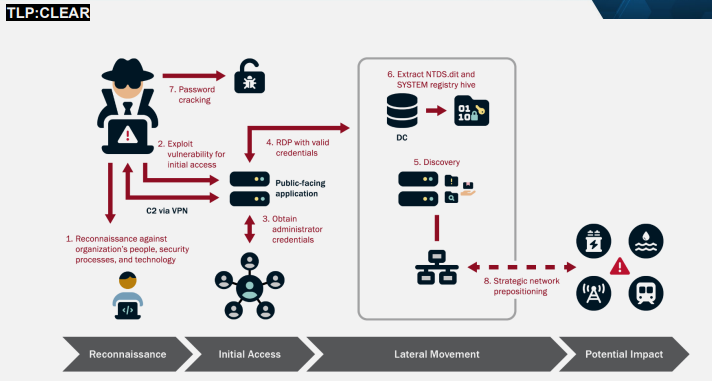

1.1. (スライド5) 国家安全保障戦略(抄)

このスライドで能動的サイバー防御という概念が登場し、この実現のための基本的な方向性を三点にわたって指摘している。この箇所が、有識者会議の基調になっており、第一回の会合冒頭の河野デジタル庁大臣の挨拶でもほぼこの三点のみを強調し、会合の最後に座長から、この三点についてそれぞれ個別の部会を設置して検討することが提案・了承されている。このスライドにある能動的サイバー防御という文言の定義は、「戦略」文書をそのまま引き写した文言であるため、その定義はあいまいなままである。

1.1.1. 先制攻撃そのもの

このスライドの文言でいう能動的サイバー攻撃の前提条件は、

- 武力攻撃に至らない重大なサイバー攻撃のおそれ

- 安全保障上の懸念に該当し、かつ「重大」である

であるが、「至らない」「おそれ」「懸念」という現実には未だに何も攻撃や武力行使などが起きていない状況のなかで、将来そうした事態がありうると予測された場合、先手を打って攻撃に出る、ということになる。

このスライドであれ国家安全保障戦略であれ、その文言のレトリックの力の呪縛から自由になって物事を理解するのは容易いことではない。「サイバー攻撃のおそれ」という言い回し自体が私たちの問題へのイメージを縛ることになる。もしサイバー攻撃があるとしたら、という仮定のもとで議論をするように誘導されてしまうからだ。議論の出発点は、「おそれ」や「懸念」ではなく、こうした予測を導いたそもそもの分析の妥当性を検証することから始めなければならないだろう。この予測をめぐる検証のプロセスがこのスライドでは全くとりあげられていない。つまり「おそれ」という結論そのものの検証と透明性が議論には欠けている。「サイバー攻撃のおそれ」を想定した議論に対して、あえて「サイバー攻撃は現時点で実際に行なわれていない」ということをもって反論とするという場合、こうした反証や状況の分析に対する別の解釈を問題の争点することが、安保3文書でもこのスライドでも、事実上排除されてしまっている。本来であれば軍事安全保障による対処ではない外交的な対処など様々な選択肢がありえるはずだが、こうした選択肢の多様性を奪い、最初からサイバー戦争に収斂する方向で全体の枠組を規定しようとする傾向が顕著だ。議会や世論がこうした方針を支持するかどうかは、不安感情を政府がどれだけ煽ることに成功するかどうか、という情報戦にかかることになってしまうのではないか。こうした次のような懸念が生まれる。

- 現実の攻撃は存在しなくもよい。「懸念」「おそれ」があればサイバー攻撃を仕掛けるべきだ、という考え方は、先制攻撃そのものだ

- 導入される能動的サイバー防御の定義がないから、恣意的に運用できてしまう

1.1.2. 国策に従属させられる民間企業

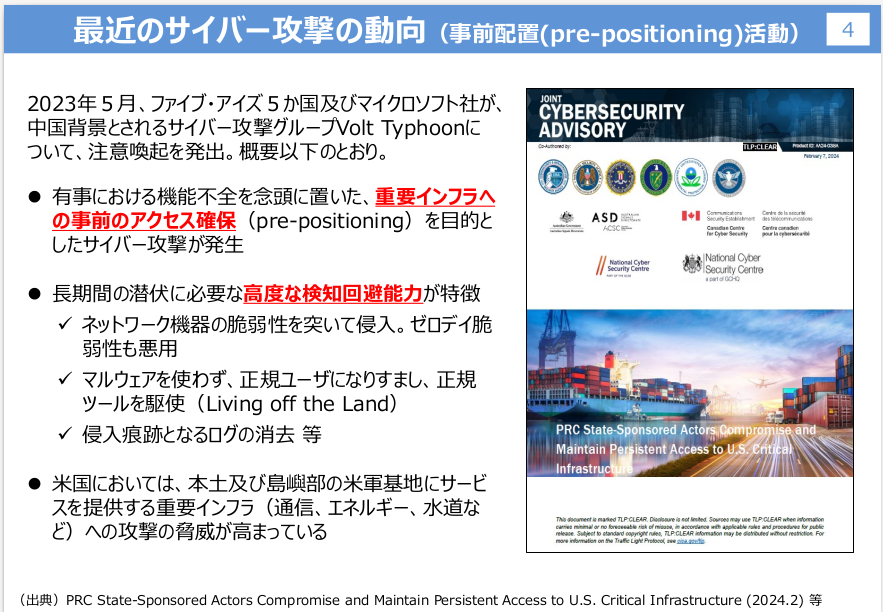

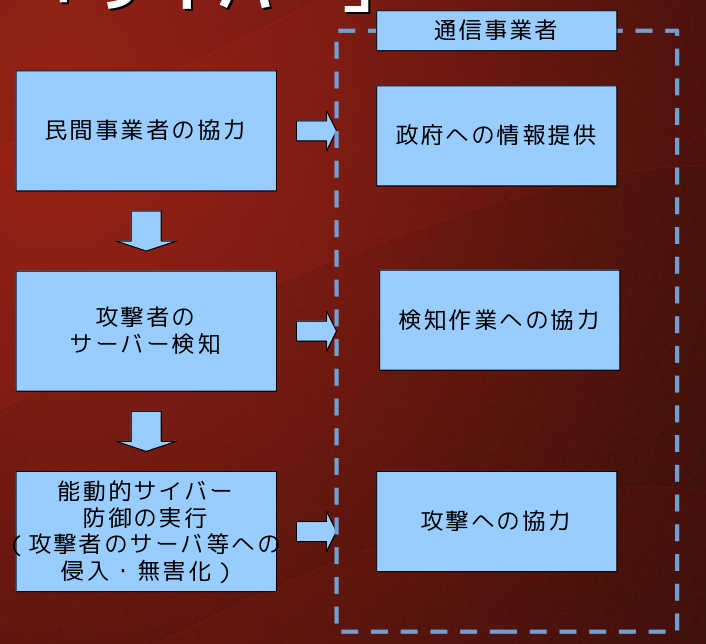

ここで能動的サイバー防御は、重要インフラを含めた民間事業者が、サイバー攻撃において様々な方法で積極的に関与する主体として位置付けられている。これは、サイバー領域全体の性格に共通する特徴でもある。民間インフラは、政府や自衛隊によって防衛される受け身の存在ではない。それ自体が国家安全保障を優先させ民衆の安全保障2をそこなう「自衛」の主体とされ、それ自体が攻撃の主体にもなるのだ。民間の情報通信インフラ企業は、国家の命令による攻撃の主体になることによって防御を実現する、という位置に置かれる。言い換えれば、サイバー領域の軍事安全保障分野が他の軍事領域と決定的に異なるのは、民間事業者が情報収集から攻撃に至るプロセス全体の主体となることなしには成り立たない、という点にある。このスライドで例示されているVolt Typhoonの事例はその典型でもある。(民間事業者についてはスライド8参照)3

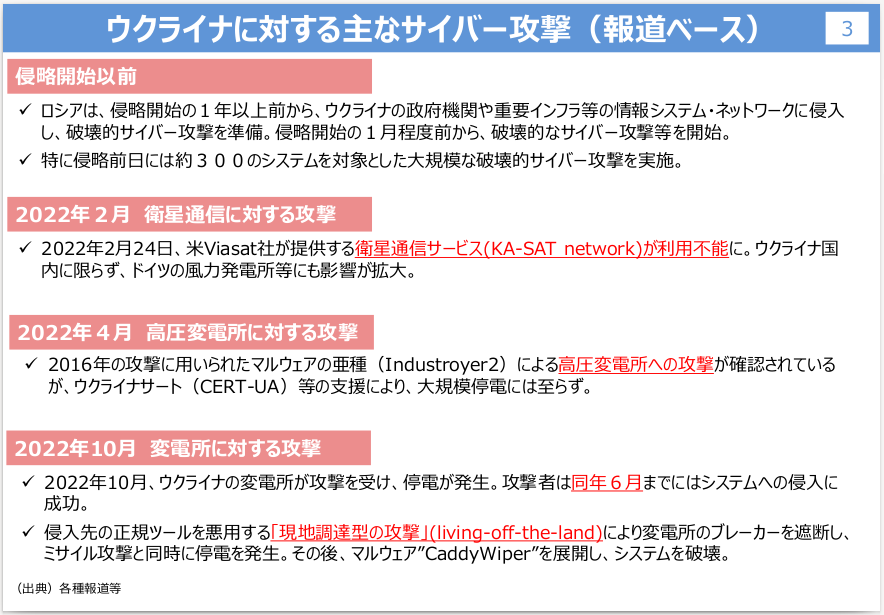

このスライドで語られていない重要な問題がひとつある。それは、ここでは「サイバー攻撃」の「おそれ」のみが対象であるかのように語られているために、サイバーと実空間(キネティック)における「攻撃」がサイバー領域の行動においてどのような関係をもっているのかが、全く語られていない点だ。後述するスライド7の想定でもこの点が抜けている。その結果、能動的サイバー防御などサイバー領域での「戦争」が実空間での「戦争」と切り離されているかのような印象を与えている。サイバー領域での軍事作戦は実空間における武力行使と密接に関わる。サイバー領域で完結することはまずない、といっていい。この認識は防衛省の制服組は明確にもっている4。しかし、実空間との関連が問われることになると、該当する領域は極めて広範囲にわたり総力戦体制そのものとならざるをえず、当然憲法9条の制約問題が意識されるだろう。この問題化を回避する意図もあるのか、あえてサイバーと実空間とを横断する作戦の具体的な構造をあいまいにして、軍事安全保障の対処領域を意図的に狭くみせようとしている印象がある。現実の戦争では、こうしたことはありえない。戦争の攻撃目標が敵の社会インフラにある場合、これをサイバー領域を通じてサイバーの武器によって実現するのか、それ以外の方法で実現するのかは、戦略・戦術上の選択の問題でしかないはずだ。

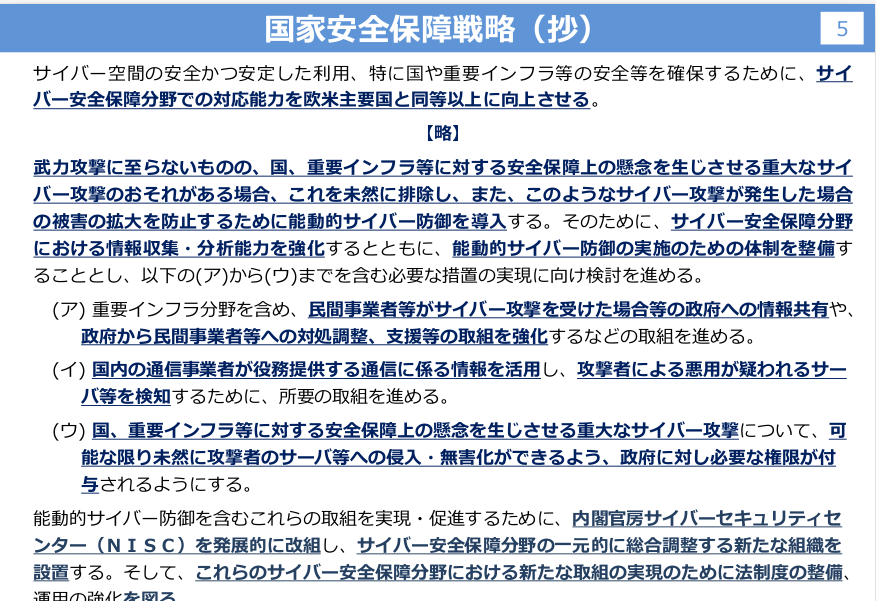

1.2. (スライド6) 内閣サイバーセキュリティセンター(NISC)の強化

内閣サイバーセキュリティセンターを政府全体のサイバー領域における司令塔にしようというのが国家安全保障戦略の思惑だろう。しかし、これらの内容の具体について公表されないなかで予算、人員の強化だけが先行している。

1.2.1. 莫大な経費?

上記のスライドでいう「「四経費」のうちサイバー安全保障に関する経費」という文言にある「四経費」が何なのか明記がないが、主計局主計官、渡辺公徳は「新たな国家安全保障戦略等の策定と 令和5年度防衛関係予算について」のなかで以下のように述べている。

「三文書」の検討の中で、整備計画の対象となる経費に加え、安保戦略において総合的な防衛体制を強化するための取組とした、(1)研究開発、(2)公共インフラ、(3)サイバー安全保障、(4)我が国及び同志国の抑止力の向上等のための国際協力の四つの分野を、防衛力の抜本的強化を補完する取組の中核をなすものとして新たに位置づけることとなった。その上で、歴代の政権で、これまでNATO定義を参考にしつつ、安全保障に関連する経費として仮に試算してきた際に含めてきたSACO・米軍再編関係経費、海上保安庁予算、PKO関連経費等に加え、四つの分野に関する経費についても、「補完する取組」として計上されることとなった。」(主計局主計官、渡辺公徳「新たな国家安全保障戦略等の策定と 令和5年度防衛関係予算について」、財務省『ファイナンス』、2023年4月号。

予算についても、スライドでは「サイバー安全保障に関する経費は 124.5億円 (他省庁計上分を含む)」とあるが、主計局主計官 後藤武志「令和6年度防衛関係予算について」(財務省『ファイナンス』、2024年4月号)の解説では2024年度防衛予算のうちサイバー関係は以下のように説明されている。

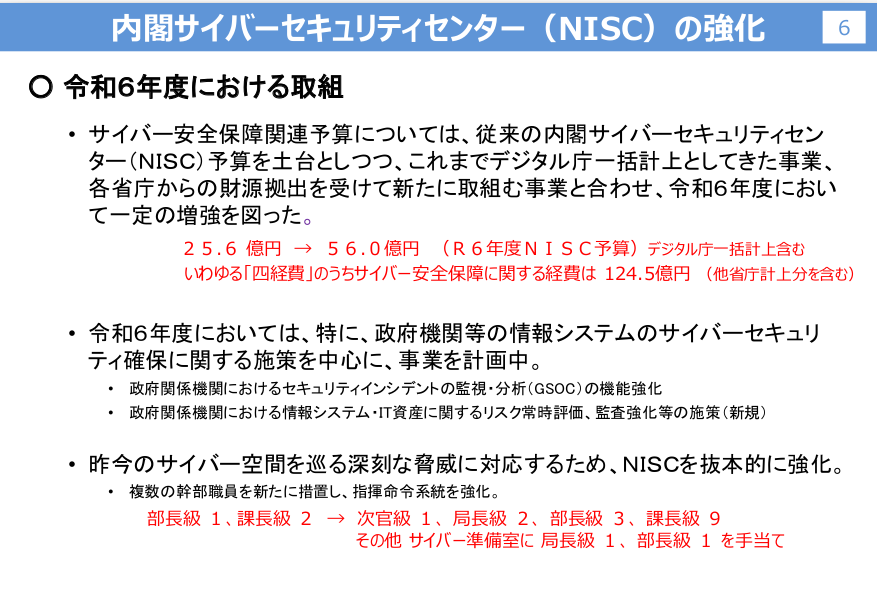

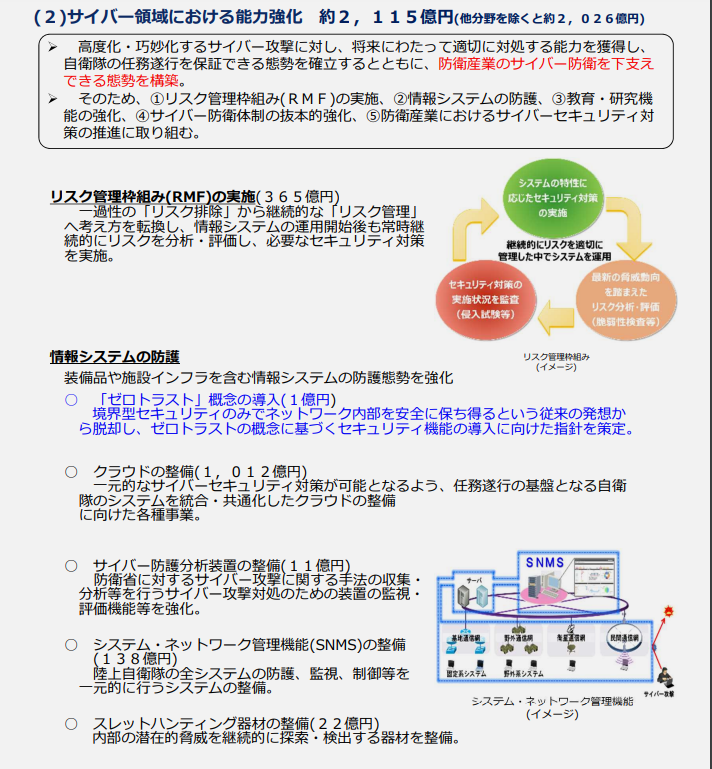

サイバー領域における能力強化

○ 防衛省・自衛隊全体の情報システムの合理化(クラウド化等)やセキュリティ強化に向け、必要なシステム経費(1,012億円)を措置。

○ 防衛省・自衛隊のサイバー分野における教育・研究機能の強化に向け、陸上自衛隊システム通信・サイバー学校や陸上自衛隊高等工科学校におけるサイバー教育基盤の拡充のための経費(20億円)、部外力を活用したサイバー教育のための経費(16億円)を措置

上にあるシステム、セキュリティ強化経費の1012億円は、戦闘機であれば10機近く購入できる莫大な金額5だ。しかし、更に、防衛省の資料ではサイバー領域における能力強化として2024年度予算は約2115億円という数字が示されている。

このようにサイバー関連の国家安全保障の予算は、それ自体が領域横断的で戦時と非戦時を包含する漠然とした領域に関わるので算定の詳細を開示されない限り、よくわからないというしかない。こうした予算の問題は、実体としてのサイバー領域の戦争と不可分である以上、詳細の開示は安全保障などを口実に非公開にされてはならないし、有識者会議に提出された予算など財政関連の数字は鵜呑みにできない。

1.2.2. 戦時と非戦時という漠然として領域

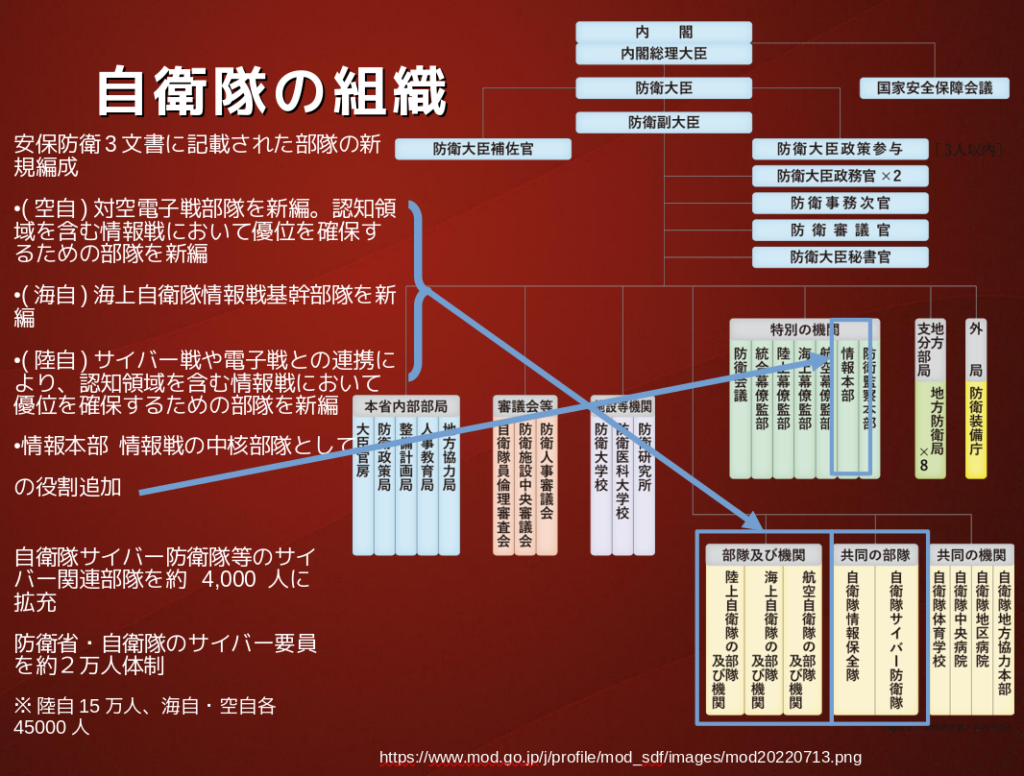

他方で、自衛隊の組織再編は、戦略の文書を踏まえると以下のようになるだろうか。この組織再編も名称や系統図のような組織の枠組だけではその実態はわかったとはいえない。

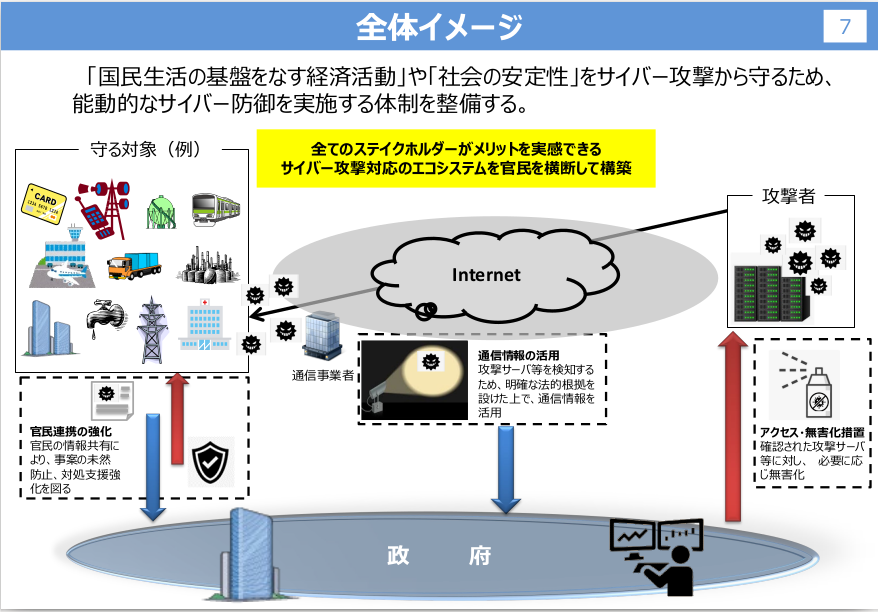

1.3. (スライド7) 全体イメージ

この「全体イメージ」では、通信情報の活用として「攻撃サーバ等を検知するため、明確な法的根拠を設けた上で、通信情報を活用」とある。つまり、現行法では違法とされるような手段で「敵」とみなされるサーバーを検知するなど、本来であればハッキング行為や違法行為とされる活動を合法化する内容を含んでいる。

1.3.1. 「社会の安定性」とは何なのか

サイバー攻撃の範囲は、従来の刑事司法が担当してきたサイバー犯罪をほぼ網羅している。スライドの見出しは、「国民生活の基盤をなす経済活動」や「社会の安定性」とされているが、これが文字通りの「全体イメージ」とはいえない。隠された領域がある。この全体イメージに決定的に欠落しているのが、いわゆる情報戦の領域だ。情報操作や偽情報など、情報戦は安全保障戦略のなかでも重要な領域とされているが、ここには描かれていない。例示されている「守る対象」は実空間の重要インフラだけだ。「国民生活の基盤をなす経済活動」はこれである程度カバーできているとしても「社会の安定性」の方は世論操作などプロパガンダ領域を含まないわけにはいかないはずだ。様々な紛争事態で、サイバー領域において、ほぼ共通して起きていることは、インターネットへのアクセスの遮断6、SNSなど情報発信のプラットフォーム企業を巻き込んだ検閲7、SNSのインフルエンサーを利用したプロパガンダ(偽情報や一方的な国威発揚)8、選挙への介入9などにおける国家における組織的な介入だ。

ある種の戦時態勢では「社会の安定性」とは国内の反政府運動を不安定要因として抑制することが一般的に行なわれる。したがって、国内の反政府運動もまた、サイバー防御の潜在的にターゲットになるという観点を持つ必要がある。というのも、スライド1で事例として挙げられている「他国の選挙への干渉」は、実際には自国政府による反体制派への弾圧の手段として用いられているケースが極めて多い。また、「偽情報の拡散」についてもガザ戦争で典型的に示されているように、イスラエル政府が国内世論を操作する意図をもって自国民に対して行なう情報戦となっている。このように、「社会の安定性」のターゲットの少なくない部分は自国の内部に向けられている。こうした現実に起きている事態について全くといっていいほど言及がない。

1.3.2. 無害化という名の攻撃

このスライドには「アクセス・無害化措置確認された攻撃サーバ等に対し、 必要に応じ無害化」という記述があるが、誰が無害化、つまり攻撃サーバへの攻撃の主体となるのかが曖昧にされている。全体イメージといいながら、ここでは領域横断的な対応については言及がないこととも相俟って全体の構造をはぐらかすかのような印象操作を感じざるをえない。

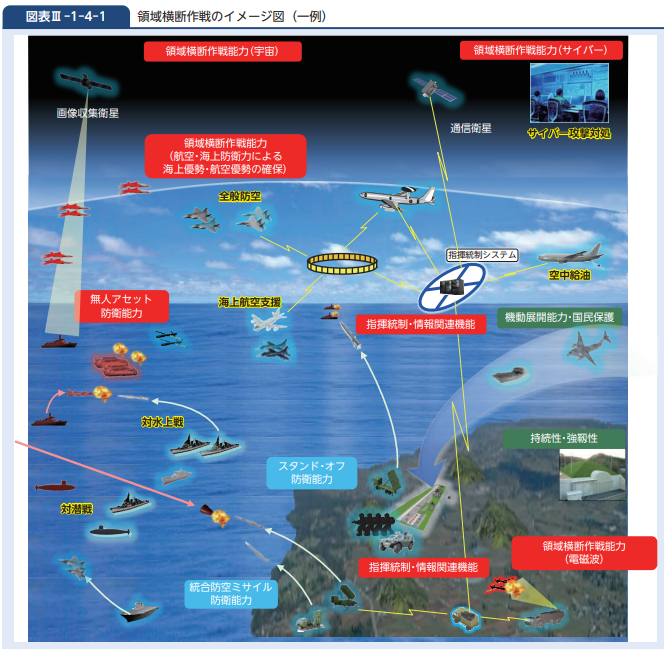

「全体」についてのイメージは、防衛白書(2023年)の次のような記述と比較するとかなりの違いがみられる。

万が一、抑止が破られ、わが国への侵攻が生起した場 合には、わが国の領域に対する侵害を排除するため、宇 宙・サイバー・電磁波の領域及び陸・海・空の領域にお ける能力を有機的に融合し、相乗効果によって全体の能 力を増幅させる領域横断作戦により、個別の領域が劣勢 である場合にもこれを克服しつつ、統合運用により機動 的・持続的な活動を行い、迅速かつ粘り強く活動し続け て領域を確保し、相手方の侵攻意図を断念させる。

ここでは実空間での陸海空の作戦との融合が明確に述べられている。以下のイラストを上の有識者会議に提出されたスライドのイラストと比較すれば一目瞭然だ。

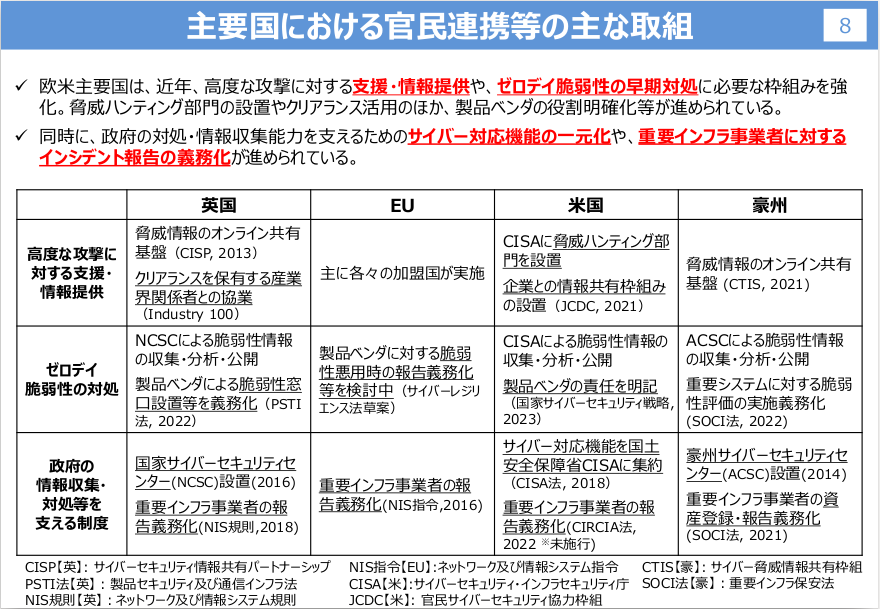

1.4. (スライド8) 主要国における官民連携等の主な取組

高度な攻撃に対する支援・情報提供、ゼロデイ脆弱性の対処、政府の情報収集・対処等を支える制度の三項目について、英国、EU、米国、オーストラリアについて表で示している。

1.4.1. ゼロデイ攻撃

ゼロデイ脆弱性とは、何らかのプログラムのバグその他の脆弱性が存在していることが開発者にもセキュリティ企業にも知られていないときに、これに気づいた攻撃者が、このババクなどを利用しうる状態をいう。開発者側ではこの脆弱性に気づいていないか未だ対処がされていないために、対処のための修正がなされるまでは無防備となる。この脆弱性は、システムやプログラムを開発した企業がいずれは発見する確率が高いし、オープンソースであれば、コミュニティが発見する可能性がある。政府やサイバー軍などだけに発見の任務を担わせることは現実的ではない。このスライドでゼロデイを取り上げているのは、民間のIT企業を取り込むことが国家の防衛や重要インフラにおけるサイバー上の脆弱性の把握には欠かせない。

この点を踏まえて、この表が目論んでいるのは民間企業をいかにして巻き込むか、巻き込みの制度化(強制)をどのように構築するか、といったことにある。

- 恒常的な情報共有基盤の構築

- セロデイのような緊急に対応が必要な場合への対処

- 製品の脆弱性についての企業責任の明確化

- 「重要インフラ事業者の報告義務化」がどこの国でも記載されている。

民間を巻き込む構造を前提として、国家安全保障を理由としたハッキングなどを不正アクセスから除外する法制化が必要になる。その上で以下のような制度の枠組を構築することになるだろう。

- 民間事業者等がサイバー攻撃を受けた場合等の政府への情報共有→民間の通信事業者が保有する個人情報を政府(自衛隊)に提供する

- 民間事業者の情報を活用し攻撃者の利用が疑われるサーバ等を検知→監視と情報収集。民間事業者に協力させてサーバのデータに国の機関がアクセス。

- 攻撃者のサーバ等への侵入・無害化。「検知」にとど まらず標的に対して攻撃を行なう。

こうした国策への強制的な協力の体制は、民間事業者のサービスに依存して私たちのコミュニケーションの権利が現実の土台を何とか確保できている現状を根底から脅かすことになる。民間事業者は私たち一般のユーザーのプライバシーや人権、自由の権利を侵害したとしても免責され、逆にこうした侵害行為を強制する国家の法によって、私たちの権利を防衛しようとする民間事業者や組織の行動や対処を犯罪化してしまう。メールやSNSのプライベートなメッセージ、暗号の使用など様々な領域のサービスが国策への強制的な協力によって突き崩される。それだけでなく、日本の国内に居住する外国籍のマノリティへの選択的な監視に民間事業者が加担させられ、結果として監視の強化にも繋がることになる。この点で有識者会議には民間事業者が何人か参加しているが、彼らがこうした政府の方針に明確に反対できるかどうかが問われている。

1.4.2. 脅威ハンティングとは

有識者会議に提出された資料には「脅威ハンティング」という概念が登場する。これは、あまり聞かない言葉かもしれないので、少し補足したい。脅威ハンティングについて、IBMのサイトでは以下のように説明されている。

脅威ハンティングは、サイバー脅威ハンティングとも呼ばれ、組織のネットワーク内に存在するこれまで知られていなかった脅威、あるいは現在進行中の未解決の脅威を特定するためのプロアクティブなアプローチです。 https://www.ibm.com/jp-ja/topics/threat-hunting

脅威ハンティングは組織内監視という性格が強くなり、労働者への監視強化になりかねない。目的は脅威への対処だとしても、何を脅威とみなすのか、脅威監視のためには、脅威ではないような事柄についても網羅的に監視することが必要になり、こうして収集されたデータが別の目的で転用されたり政権の政策や法制度の改悪によって権利侵害的な利用に転用される危険性がつきまとう。10

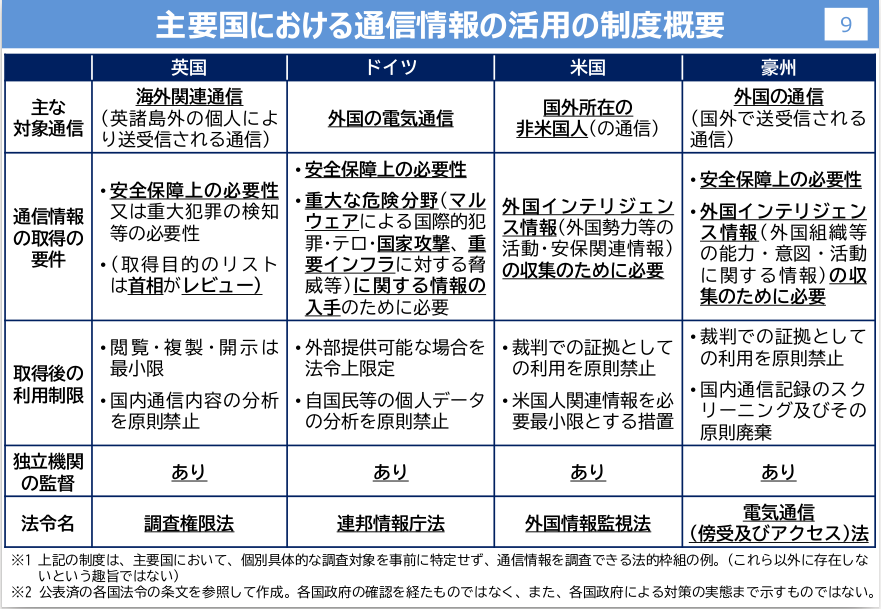

1.5. (スライド9) 主要国における通信情報の活用の制度概要

ここでいう通信情報とは、プライバシーに関わるような「通信の秘密」に該当する内容とみていい。いずれの国も国家安全保障の必要があれば通信の秘密を侵害していい、という法制度があることを強調している。これに加えて外国へのスパイ行為(米、オーストラリア)、ドイツは重大な危険分野に関する情報入手に必要であればよい、という記述だ。ただし、英国は「国内通信内容の分析を原則禁止」、ドイツは「自国民等の個人データの分析を原則禁止」とある。また米、豪は裁判での証拠としての利用禁止とある。これをどう理解すべきか。

この整理が妥当かどうかは精査が必要である。

ここでは通信の秘密に関する政府側の憲法21条についての見解だけを紹介しておく。憲法21条は以下だ。

第二十一条 集会、結社及び言論、出版その他一切の表現の自由は、これを保障する。

② 検閲は、これをしてはならない。通信の秘密は、これを侵してはならない。

これに対して、近藤正春内閣法制局長官は2月5日の衆院予算委員会で以下のように述べた。

近藤政府特別補佐人 今お尋ねは、憲法第二十一条二項に規定する通信の秘密ということが中心かと思いますけれども、通信の秘密はいわゆる自由権的、自然的権利に属するものであるということから最大限に尊重されなければならないものであるということでございますけれども、その上で、通信の秘密につきましても、憲法第十二条、第十三条の規定からして、 公共の福祉の観点から必要やむを得ない限度 において一定の制約に服すべき場合があるというふうに考えております。

公共の福祉を持ち出して通信の秘密を制約する考え方に私は強く反対したい。後程スライド11について検討するところで詳しく述べる。

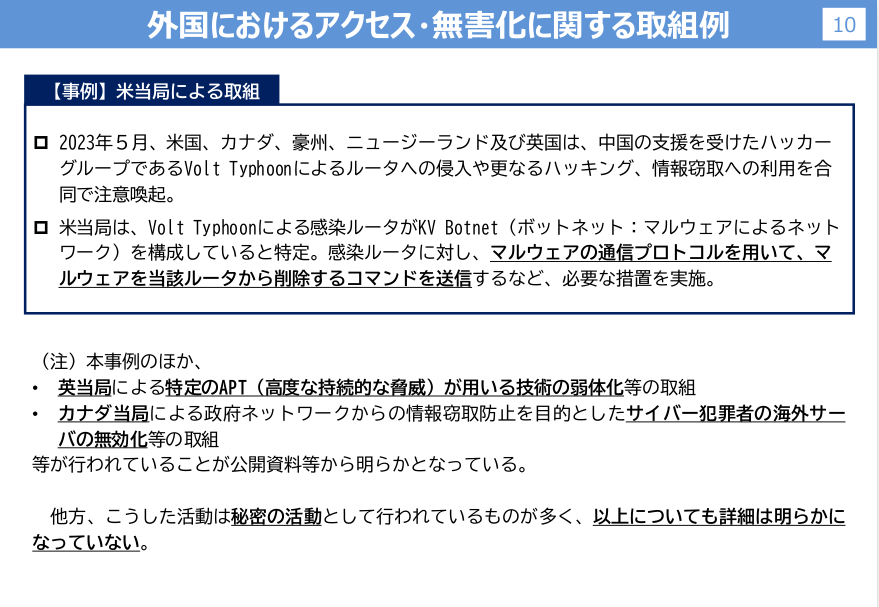

1.6. (スライド10) 外国におけるアクセス・無害化に関する取組例

ここでも再度、Volt Typhoonを例に、その無害化についてとりあげられている。Volt Typhoonについては本稿の前編でも無害化のプロセスについて若干言及したが、ここでも更に追加の議論をしておきたい。

1.6.1. FBIによるハッキング捜査

無害化のプロセスについて、米国司法省は、2024年1月31日にプレスリリースを発表し、同日テキサス州南部地区連邦検事局が連邦地方裁判所に捜索、差し押さえ令状発付の申請書を出す。この申請書には次のように書かれている。

- FBIは、この地区およびその他の地域のSOHO(スモールオフィス/ホームオフィス)ルーターに侵入し、マルウェアに感染させた外国政府支援のハッカー(以下「ハッカー」)を捜査している。このマルウェアは、SOHOルーターをノードのネットワーク、すなわちボットネットにリンクさせる。ハッカーは、このボットネットをプロキシとして使用し、身元を隠しながら、米国の別の被害者に対してさらなるコンピュータ侵入を行う。

- FBIは、添付資料Aに記載されているように、マルウェアに感染した米国ベースのルーターのリストを特定する予定である。FBIは、添付資料Bに記載されているように、連邦刑事訴訟規則41条(b)(6)(B)に基づき、これらのルーターを遠隔操作で捜索し、ハッカーの犯罪行為の証拠および手段を押収する許可を申請する。この捜索および差し押さえの一環として、FBIは感染したルーターからマルウェアを削除し、再感染を防ぐために限定的かつ可逆的な措置を講じる。

ここに述べられているFBIの令状申請の趣旨は、リモートからルータ(大半はサポート期間が過ぎたCiscoおよびNetGearのルーター)を捜索11し、マルウェアを削除するとともに、再度の感染を防ぐ措置をとる、というものだ。また、対象となるルータの数が数百(あるいはそれ以上)になるため、これらひとうひとつについて個別に令状を発付することを求めるのではなく、一括してたぶん単一の令状によってすべてのルーターへの捜索を可能にすることを求めている。

このVolt Typhoonについてのメディアの各種報道も、この令状申請書に記載されている以上の事実を報じているものはないように思う。

1.6.2. 中国犯人説をめぐる攻防

Volt Typhoonとは誰なのかについては、欧米や日本のメディア報道や今回の内閣官房のスライドの記述では、中国の国策ハッカー集団であるという判断がほぼ確定しているとしており、この犯人については疑問の余地がないような印象が与えられている。しかし、中国側は、この指摘を受け入れていない。それだけでなく、反論のレポート12まで公表している。タイトルがプロパガンダ色が強いので内容の信憑性に欠けるかのような印象をもつが、文面はいたって冷静ともいえるものだ。

この中国の報告書では、サイバー領域の「戦争」の難しさのひとつに、攻撃の責任主体を明確にすること――アトリビューションと呼ばれる――自体の困難さがある、と指摘している。この問題は立場の違いを越えてサイバー戦争に固有のリクスの大きな課題だとも指摘されている。そして、この報告書では、アトリビューションの難問が、Volt Typhoonでも生じていると指摘している。中国側の主張は、マイクロソフトや米国側が公表した資料を使いながら、IPアドレスを分析するなかで、Dark Powerというランサムウェアグループとの関わりがあるのではないかと指摘する。そして、分析結果として、国家を後ろ盾とはしない「サイバー犯罪グループである可能性が高い」と結論づけた。では、なぜマイクロソフトはじめ米国政府などが中国犯人説をとったのか、という理由として、IT産業や情報機関による国家予算獲得作戦の一環として、アトリビューションの決定的な証拠を掴む努力をせず拙速に走った結果だとした。この報告書の結論で以下のように述べている。

我々は、サイバー攻撃の帰属は国際的な難題であることを認識した。サイバー兵器の流出と攻撃・防御技術の急速な普及により、サイバー犯罪者の技術レベルは大幅に上昇している。2016年には、IoTボットネットの第1世代であるMiraiが米国で広範囲にわたるインターネット障害を引き起こし、また、ランサムウェアに感染したコロニアル・パイプラインが米国の一部で非常事態を招く事態となった また、ロシアとウクライナの紛争における親ロシア派と親ウクライナ派のハッカーグループの争いは、一部のランサムウェアグループやボットネット運営者が、一般的な国家よりも多くのリソースと技術的能力を持ち、サイバー戦争のレベルにまで達していることをはっきりと示している。同時に、ランサムウェア組織やボットネット運営者は、利益に駆り立てられ、成熟したアンダーグラウンドエコシステムを長年にわたって確立しており、これらのサイバー犯罪集団はますます横行している。 これらのインターネット上の脅威は、中国や米国を含む世界のすべての国にとって共通の脅威である。しかし、米国政府と政治家は常に「少数の結束」と「小さな庭と高い塀」政策を堅持し、サイバー攻撃の起源追跡を政治化し、マイクロソフト社やその他の企業を操って中国に対するメディア中傷キャンペーンを行い、ただ自分たちの懐を肥やすことしか考えていない。このような「Volt Typhoon」の物語は、国際的な公共のサイバー空間の正常な秩序に何の利益ももたらさず、米中関係を損なうだけであり、最終的には自らの苦い果実を食らうことになるだろう。

では、この中国のレポートは反論に成功しているのか。この点になると私のレベルの技術的な知識ではその判断がつかない。一般論としていえばIPアドレスだけからDark Powerという別の「犯人」を特定することには疑問がある。またIPアドレスの絞り込みの手続きが妥当かどうかも私には検証する技術がない。とはいえ、私が接した情報に限っていえば、マイクロソフトのレポートも含めて、中国がVolt Typhoonの後ろ盾となっているということを立証した資料をみていないと思う。マイクロソフトはアトリビューションの難しさがあるにもかかわらずハッカーなどの命名に国別分類を導入するなど、誤認した場合に先入見や偏見を固定化して紛争リスクが大きくなる対応をとっているように思う。この問題は未だに収束していないようだ。13

1.6.3. なぜVolt Typhoonにこだわるのか

Volt Typhoonが有識者会議の政府側資料のなかでかなりの比重を占めていることをどう判断したらいいだろうか。あるいはどのような点に注意すべきだろうか。

第一に、Volt Typhoonのアトリビューション問題は決着がついていない、ということだ。日本政府が中国犯人説を支持するのであれば、それなりの根拠と中国側の反論への反論くらいは公表する必要がある。サイバー領域の安全保障にとって最重要の課題がアトリビューション問題、つまり敵の誤認の回避といってもいいくらいセンシティブになるべき問題だ。サイバー領域では、お互いに攻撃の主体であることを偽装しながら作戦を展開する極めてリスクの大きな領域であるにもかかわらず、米国が言うことだから間違いないといった対応はすべきではない。イラクの大量破壊兵器をめぐる米国の情報戦を忘れてはならない。米国の思惑や戦略から導かれた行動に引きまわされる危険性がこの国の政府にはある。アトリビューションを確定できない場合に、サイバー領域も含めて軍事的な対処を回避することが何よりも重要な立ち位置になる。こうした態度がどうしたらとれるのか。その重要な条件は、そもそもサイバーを含めて武力行使の手段を保持しないことなのだ。つまり、武力ではない別の選択肢がいくらでもありうること、逆に軍事的な選択肢への依存はサイバー領域における私たちの権利を突き崩すことになることを忘れてはならない。

第二に、Volt Typhoonが無害化のひとつのモデルとして提示されているということであり、同じことを日本も実行できる法制度の条件が目論まれている、ということ。Volt TyphoonではFBIが取り組んだということの含意は、捜査対象が、国外ではなくグアムを含む米国内であった、ということとも関連している。つまり、国内であってもまた様々な手法による権力による私たちのコミュニケーション・インフラへの侵害行為がありうる、ということだ。サイバー戦争では、戦争=国外の「敵」との戦争という既成概念に囚われるべきではない、ということだ。この間もっぱら防衛省や自衛隊と安保3文書の関連に焦点が当てられてきた感があり(私の関心もそのような傾向があった)、法執行機関の軍事化が戦争と不可分であることを自覚する必要がある。これはいわゆる戦争に伴う治安弾圧という問題だけでなく、法執行機関自身が戦争に主体になる、ということでもある。言い換えれば、サイバー領域に関していえば9条問題=戦争放棄の問題であっても、司法警察組織も視野に入れる必要がある、ということだ。

第三に、FBIがとったリモートからの侵入捜査と無害化の処理という手法には、今後の日本の捜査機関がサイバー安全保障の分野でとりうるであろういくつかの問題が示されている。ひとつは、多数の捜索対象に対して一つの令状で処理したこと。つまり令状主義が大きく後退していること。もうひとつは、リモートからの捜索とハッキングによる無害化という処理である。今回は、捜査機関による何らかのソフトウェアのインストールなどより侵襲性の大きい行為のための令状ではないとあえて限定する文言がFBIの令状請求にみられるが、このことは裏をかえせば標的となったシステムへの何らかのソフトウェアなどのインストール(合法マルウェアなど)といった行動も令状さえ取得できればありうる、ということを意味している。米国の法令上では、こうしたFBIの捜査は国外で行なうことも令状が発付されれば認められる。有識者会議にこうした資料が出されたということは、政府側はこうした米国の手法を日本にも導入しようとしていることを暗示している。

1.6.4. 日本でも米国のような捜査手法は可能か

では日本では、こうした米国の対応がどの程度可能といえるのか。私はかなりのところまで技術的に可能であり、また現行法でも可能ではないかと危惧している。実際に2019年、総務省は、国立研究開発法人情報通信研究機構(NICT)による「IoT機器調査」を実施している。これは、NICTが各家庭や企業に設置しているIoT機器のリスク調査という名目で、リモートで侵入調査を行なった。こうした行為がハッキングとして犯罪化されないよう法的な措置までとられた。これは、日本もまた、ある意味でいえばVolt TyphoonについてFBIがやったことと類似した行動をとれることを意味している。

もうひとつ、日本の私たちにとって危惧すべきことは、Volt Typhoonが標的としたグアムの通信システムはNTTDocomoが100パーセント出資している現地法人ドコモ・パシフィックが運営しているものだった、ということだ。14 この意味でVolt Typhoonの問題は日本企業をも巻き込んでいたことになる。有識者会議では、NTTも委員として参加しており、こうした事例が有識者会議で議論される可能性がある。グアムで日本の関連企業が受けた被害、という構図は、日米同盟によるサイバー戦争の作戦の舞台としては格好のケースモデルを提供しかねない。とすれば、国家間の対立や緊張を煽る方向でより一層軍事・国家安全保障に傾いた法制度に有利な材料として利用され、結果として、お国のために個人の自由やプライバシーを我慢するというこの国に根深いナショナリズムに人々の感情が動員されることになるかもしれない。

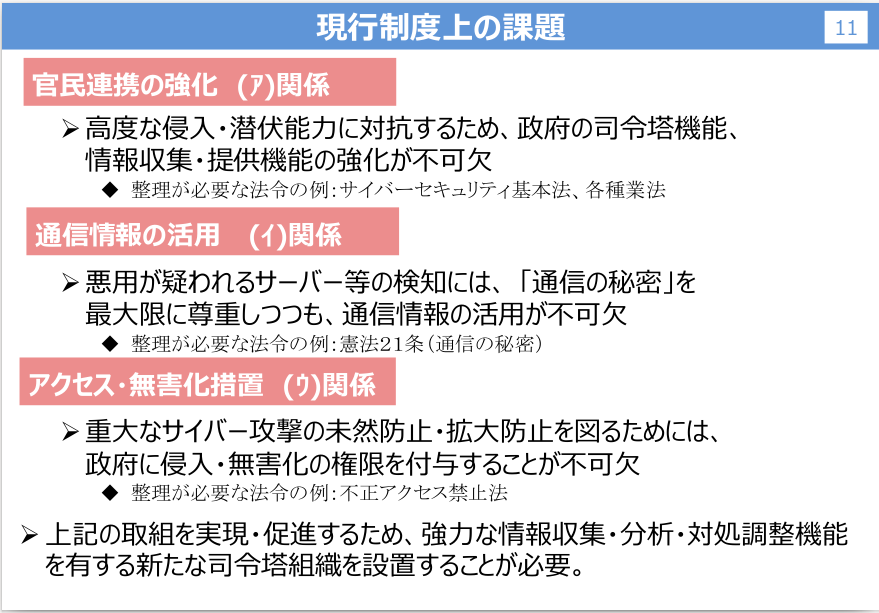

1.7. (スライド11) 現行制度上の課題

このスライドで有識者会議での検討課題が再度三点にわたって列記されている。

ここでは以下の論点をめぐっての法制度の改悪が重点課題になる。いずれも重大な法制度の改悪であり、戦後の自由をめぐる私たちの基本的な権利を根底から覆すことになりかねない。

- 政府による統制強化(サイバーセキュリティ基本法、各種業法)

- 通信傍受(憲法21条)

- 無害化などサイバー攻撃能力(不正アクセス禁止法)

この改悪を前提とした新たな「政府の司令塔機能」の構築が提案されている。しかし、現実には、内閣府と自衛隊との関連、あるいは司法警察やデジタル庁、総務省など電気通信関連省庁との関連をどう調整するのか、という問題が未解決の状態ではないかと思う。

1.7.1. 政府部内の思惑が統一されていない?

能動的サイバー防御を前提にして、民間企業が取得しているデータを政府に提供させるとともに、政府による命令権の強化が目指されていること、また政府が民間企業をまきこんでハッキングの手法をとることが可能なように不正アクセス禁止法など関連法において、国家安全保障を例外扱いするであろうことなどは想定できるが、実際に官僚機構がこうした構造に対応できているとは思えない。サイバーセキュリティに関連する分野について、各省庁の思惑や関心がバラバラであり、中核をなすデジタル庁はマイナンバーカード問題で忙殺状態のようにみえる。またサイバーセキュリティ戦略本部が2024年3月に改訂した「重要インフラのサイバーセキュリティに係る行動計画」においては、サイバー攻撃への言及は多くみられるにもかかわらず、自衛隊への言及はなく、防衛省については一箇所のみでほとんどその意義がみられない。これに対して警察への言及がかなり多くみられる。(だからVolt TyphoonのようなFBIが対処した事例が実は意味をもつのだと思う)。こうした事態に防衛省や軍事安全保障に関連する組織はある種の危機感をもっていてもおかしくない。

このようなちぐはぐな政府諸組織の連携の不十分さという現状は、組織再編のブレーキになるよりも、むしろ軍事安全保障に前のめりになる一部の政治家や官僚の独走=独裁を招く危険性の方が大きいのではないかと思う。既得権を保守しようとする官僚や政治家たちは世論からすれば評判はよくない。危機を煽り国家の体制を軍事安全保障の側に引き寄せて人々にありえない「夢」や「希望」を与えるようなポピュリズムの潮流は、国際的にも無視できない力をもちはじめている。日本も例外ではない。

1.7.2. 表現の自由、通信の秘密と公共の福祉

ここでは、スライドとの関連で、通信傍受に関わる憲法21条に関する事柄だけ簡単に述べておきたい。このスライドで、明確に憲法21条を改憲の柱のひとつに据えた。9条改憲とに比べて注目されてこなかった観点だ。これまで盗聴法の成立以降例外的に盗聴権限の拡大が進められてきたが、こうした小手先の対応ではなく、根本からの改正を検討するということだろう。

有識者会議の立ち上げによって、メディアも能動的サイバー防御について活発な報道をするようになった。そのなかで争点としてメディアが注目しているのは通信の秘密や透明性15 かもしれない。通信の秘密については、政府側は公共の福祉によって制約されるという立場を明かにしている。16 また、サイバー領域における日本の行動についてどこまで国会などがチェック機能を果たしうるのかも疑問点とされている。

自民党の改憲草案では21条の通信の秘密そのものに関しする条文特については明確な変更がない。ただし21条第1項が大幅に変更(2項が追加)されているので、事実上通信の秘密も明示的に公共の福祉によって制約されるものという位置づけになるのだろう。以下が自民党改憲草案21条である。

第21条(表現の自由)

1 集会、結社及び言論、出版その他一切の表現の自由は、保障する。

2 前項の規定にかかわらず、公益及び公の秩序を害することを目的とした活動を行い、並びにそれを目的として結社をすることは、認められない。

3 検閲は、してはならない。通信の秘密は、侵してはならない。

サイバー領域の戦争といった事態について改憲草案あるいは伝統的な自民党の改憲派の念頭にはなかったと思われるので、今後の改憲プロセスでは、サイバー領域に関しては特に想定外の改変を政権側が提起する可能性がある。

言い換えれば、能動的サイバー防御は、私たちの通信の秘密を侵害することなしには成立しない手法である、ということでもある。もし通信の秘密が厳格に、例外なしに権利として確立された場合は、能動的サイバー防御ハ機能しえない、ということでもある。

ここで現行憲法21条の表現の自由について私の考え方を補足しておきたい。憲法21条は、憲法12、13、22、29条のように「公共の福祉」を理由とした制限を明記していない。憲法には「公共の福祉」による制限を明記している条文と明記していない条文がはっきりと分れている。この違いは興味深いのだが、私は、21条は、公共の福祉に反することがあっても表現の自由や通信の秘密を保護していると解釈すべきだ、という立場をとる。単なる「表現の自由」ではなく「一切の」とあえて強調している点は、通信の秘密を理解する上でのポイントにもなる。通信はプライバシーに関わるコミュニケーションを含む。プライバシーの概念に複数の人間が相互に関わるコミュニケーションのどこまでを包摂できるのかは難しい問題だが、集団とは、多かれ少なかれその内部だけで閉じられている関係があり、外部に対しては秘匿すべきコミュニケーションがあるだろうということは容易に想像できる。とはいえ人間の社会集団が絶対的な自由を表現の領域で実現することは不可能でもある。一定の規範的な(道徳的倫理的)制約がありながら、逸脱する表現領域がある。この逸脱を法のみが定めるべき問題かどうかは議論の余地がありうる。私は、法によって網羅的に、誰に対しても適応される(法の下の平等)とは限らない錯綜した規範の領域があると思う。社会のなかの様々な下位集団が共有するこの集団に固有の規範や共同の誓約が構成メンバーのコミュニケーションを制約することがありうる。これが法の枠組とは乖離あるいは抵触することも、あるいは他の社会の下位集団とも対立したり差異があったりすることもある。もちろんこうした下位の文化的な共同性ガ支配的な社会の価値観などとも乖離することは普通にみられる。人々は法だけでなく、時には法を逸脱しても自らが帰属する社会集団の規範に従うことがある。こうした領域は公共の福祉というたったひとつのモノサシでは計りえない規範の重層的で相互に摩擦をもつ構造のなかにあることになる。通信の秘密が重要なのは、こうした複合的で錯綜し相互に対立しうる複数の文化が構築するある種の規範の多様性にかかわるからだ。ここには、私が容認できない規範による言動を駆使する集団もある一方で、私にとっては容認できるが違法あるいは適法とはいいがたい言動を肯定する集団もある。

通信の秘密が遵守できないから能動的サイバー防御には反対である、という主張には、通信の秘密が遵守できるなら能動的サイバー防御には賛成である、ということが含意されかねない、ということだ。通信の秘密を遵守しながら能動的サイバー防御を実現するということはありえない。私たちは二者択一を迫られているのだ、ということを強く自覚した上で、通信の秘密の権利こそが私たちの基本的人権と自由の権利の礎であるとして、能動的サイバー防御を否定する立場を明確にとることが必要だ。必要になってくるのが原則的な立場をきちんととれるかどうかである。このときに、戦争放棄や通信の秘密といった統治機構の基本的な理念に関わるところでの私たちの立ち位置がとても重要になってくる。

本稿では立ち入れないが、通信の秘密に関連して明示されていない重要な問題として、通信の暗号化に関する問題があることを指摘しておきたい。通信がエンド・ツー・エンドで暗号化されてしまうと、サーバーでも経路上でも盗聴や監視が不可能になる。復号化のための高度な技術を用いるか、さもなければ、ユーザーが復号化してデータを読む行為をしている最中にこれを窃取できる仕組みを導入する必要17がある。法制度としては、政府が解読できない暗号を原則禁止する、通信事業者に協力させるなどで暗号化を弱体化させることも可能である。

こうした弱体化は、軍事が絡む国家安全保障領域を聖域として暗号化を弱体化させる特権を与えるだけでは十分ではない。軍事と非軍事が絡みあうので、警察などもまたエンド・ツー・エンドの弱体化の重要なアクターとなる。18

2. スライドの検討のまとめ

前稿も含めて、スライドで言及されていないが、重要な観点についても何度か指摘してきた。これまで私が指摘してこなかったことを一つだけここで述べておく。それはAIについてである。スライドではAIへの言及が極めてわずかだ。これは安保3文書のAIへの言及の少なさを反映している。安全保障戦略ではたった一箇所だけだが「我が国の安全保障のための情報に関する能力の強化」の項目で「情報部門については、人工知能 (AI)等の新たな技術の活用も含め、政府が保有するあらゆる情報 手段を活用した総合的な分析(オール・ソース・アナリシス)」を進めるとのみ述べられている。国家防衛戦略では「AIや有人装備と組み合わせることにより、部隊の構造や戦い方を根 本的に一変させるゲーム・チェンジャーとなり得る」とか「AIの導入等を含め、リ アルタイム性・抗たん性・柔軟性のあるネットワークを構築し、迅速・確実なI SRTの実現を含む領域横断的な観点から、指揮統制・情報関連機能の強化を図 る」などの文言が散見されるが、まとまった記述はない。防衛力整備計画も同様だ。また、AIを軍事安全保障の領域で用いる場合にありうる危険性の問題への言及は皆無といっていい。最近のEUによるAI規制法19をめぐる議論での争点のひとつは、安全保障分野でのAI利用については、利用規制の対象から外す方向をとったために多くの批判を浴びている20。また、現在のガザ戦争におけるイスラエルによるAIの利用の現実からは、殺傷力のある兵器との関連でのAIの利用が重要な争点になっている。21 AIの人権侵害やプロパガンダ、大量監視などの問題は、安全保障分野においてAIを網羅的な監視の手段として用いようという意図をもつ安保防衛3文書のスタンスからみたとき、EUで起きていることの数倍も悪条件をもって人権への侵害を引き起しかねないのが日本の場合だということを自覚しなければならないだろう。

その上で、大枠として有識者会議の資料で述べられていない重要な観点として、以下の点を挙げておきたい。

- 政府は憲法9条を一切考慮していおらず、サイバー領域における武力行使の問題がほとんど論点としても考慮されていないが、領域横断的な作戦のなかで用いられるという現実を念頭に置けば、9条問題は無視できないだけでなく、むしろ9条の枠組では戦争を阻止するには不十分ですらある。

- サイバー領域における自衛隊や日本の関連する省庁、企業の現状についての言及は一切ない。

- 米軍など同盟国側のサイバー領域での作戦についての現状についての言及はなく、一方的にロシア、中国などから攻撃されるケースのみが取り上げられている。

一部のメディア22、財界23、右派野党24 は能動的サイバー防御に前向きである。他方で、慎重な姿勢を示すメディアは、通信の秘密への危惧を取り上げることが多いように思う。25 メディアの主張は、サイバー安全保障は必要であるという前提のもと、通信の秘密との兼ね合いで、どのようにバランスとるか、といったところに争点を設定しようとしている。これは政府の思う壺である。国家安全保障と私たち民衆の安全保障は両立しないのであって、妥協の余地はないが、これはサイバー安全保障においてもいえることであって、国家のサイバー安全保障と民衆のサイバー安全保障とは両立することはない。

3. 参考資料 (小倉のブログから)

https://www.alt-movements.org/no_more_capitalism

サイバー領域におけるNATOとの連携――能動的サイバー防御批判

https://www.alt-movements.org/no_more_capitalism/blog/2023/10/11/jieitai_nato_cyber/

能動的サイバー防御批判としてのサイバー平和の視点―東京新聞社説「サイバー防御 憲法論議を尽くさねば」を手掛かりに

https://www.alt-movements.org/no_more_capitalism/blog/2023/09/24/cyber_peace_against_active_defense/

能動的サイバー防御批判(「国家防衛戦略」と「防衛力整備計画」を中心に)

https://www.alt-movements.org/no_more_capitalism/blog/2023/09/06/noudouteki-saiba-bogyo-hihan2/

能動的サイバー防御批判(「国家安全保障戦略」における記述について)

https://www.alt-movements.org/no_more_capitalism/blog/2023/08/20/3410/ サイバー戦争放棄の観点から安保・防衛3文書の「サイバー」を批判する(3)――自由の権利を侵害する「認知領域」と「情報戦」

https://www.alt-movements.org/no_more_capitalism/blog/2023/02/17/anpo-bouei3bunsho-hihan2/

サイバー戦争放棄の観点から安保・防衛3文書の「サイバー」を批判する(1)――グレーゾーン事態が意味するもの https://www.alt-movements.org/no_more_capitalism/blog/2023/02/17/anpo-bouei3bunsho-hihan1/

Footnotes:

サイバー安全保障体制整備準備室が有識者会議の事務局をつとめているようだが、内閣官房のウエッブにも専用のウエッブページももたず、その業務内容についても説明がない。G-GOVポータルの行政機関横断検索 検索でも内閣官房のページ内検索でも該当するページは見当らないようだ。

民衆の安全保障は国家安全保障とは対立する概念であり、自国の軍隊であっても民衆を守らない、という歴史的な経験から提起された概念である。民衆の安全保障〉沖縄国際フォーラム宣言参照。https://www.jca.apc.org/ppsg/Doc/urasoede.htm

日本の民間企業は、すでに自衛隊などとともにNATOのサイバー軍事演習の正式に参加している。日本はNATOのサイバー防衛協力センター(CCDCOE)の正式メンバーでもある。小倉「サイバー領域におけるNATOとの連携――能動的サイバー防御批判」参照。https://www.alt-movements.org/no_more_capitalism/blog/2023/10/11/jieitai_nato_cyber/

「今後の戦いにおいては、従来のキネティック破壊が主流ではなく、宇宙 ドメインにおける衛星の無効化やサイバー及び電磁波を用いて武器の機能 を停止させるといったノンキネティックな戦いを組み合わせた作戦が主流 となってくるであろう。」中矢潤「領域横断作戦に必要な能力の発揮による海上自衛隊と しての多次元統合防衛力の構築について」海幹校戦略研究 2019年7月(9-1)https://www.mod.go.jp/msdf/navcol/assets/pdf/ssg2019_09_07.pdf ;「各国は今後、宇宙利用の拡大、通信技術の発展により多くの目標が探知でき るようになる。また、各国は AI 技術の発展に伴い、目標の存在だけでなく、活 動内容の類推、更には部隊等の練度が評価できるようになるだろう。さらに各 国は目標の特性に応じて、キネティック・ノンキネティック手段が複合された、 即時的で、連続的な打撃が可能となるだろう。よって、それに抗する防護 (protection)等のありようが変化するだろう。つまり、今後は全防護対象を防 護するには多大な部隊を要し、かつ彼の打撃手段の逐次の迎撃には多様な弾種 を実効的に発射する必要が出てくることから、より早く彼の企図を察知し、よ り効果的にその打撃の被害を局限するための新たな発想や手段が必要となるだ ろう。」陸上自衛隊の新たな戦い方検討チーム「陸上自衛隊の新たな戦い方コンセプトについて」https://www.mod.go.jp/gsdf/tercom/img/file2320.pdf 陸自のこのレポートでは次のようにも述べている。「陸上自衛隊はそれに適合するために、従前の役割に加え、今後は戦略レベル では有事以前や有事を問わず、非軍事分野を含め、より早期に、かつ積極的な 対処を実施する。また、作戦・戦術レベルを一体として捉えて、有事以前や有 事を問わず陸領域を基盤とし、警戒監視(situation awareness)、防護を行い ながら、陸領域から彼の重心を消滅させるよう役割を拡大させる必要がある。」

F35aは一機116億円といわれている。NHK「「F35A」は116億円 主要装備品の単価一覧公表」https://www.nhk.or.jp/politics/articles/lastweek/12870.html

紛争における政府などによるインターネット遮断について以下、いくつかの事例を挙げる。(Access Now, #KeepItOn)2023年の暴力とインターネット遮断:過去最悪の年となる https://www.jca.apc.org/jca-net/ja/node/359; #KeepItOn:戦時における スーダンの通信遮断を早急に撤回すべき https://www.jca.apc.org/jca-net/ja/node/340; すべての国際的なアクターへの呼びかけ:ミャンマーにおける放火と殺戮を覆い隠すインターネット遮断を止めるためにさらなる努力を https://www.jca.apc.org/jca-net/ja/node/200;Access Now、軍事クーデターによるミャンマーのインターネット停止を非難 https://www.jca.apc.org/jca-net/ja/node/101 ; (CNN、ICANN)ウクライナ政府、ロシアのインターネット遮断を要求 https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/1931/; (Access Now)パレスチナ・アンプラグド:イスラエルはどのようにしてガザのインターネットを妨害しているのか(レポート:抄訳) https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/access-now_palestine-unplugged_jp/ (SMEX)暗闇の中の虐殺―イスラエルによるガザの通信インフラ抹殺 https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/smex_massacres-in-the-dark/ #KeepItOn ガザ地区での通信途絶は人権への攻撃だ https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/keepiton-communications-blackout-gaza-strip_jp/

たとえば、2023年10月7日以降のイスラエルによるガザ戦争では、米国のプラットーマーを巻き込んでイスラエルが検閲や国策としてのヘイトスピーチを展開してきた。以下を参照。(smex.org)Meta、”シオニスト “という用語の使用禁止を検討する https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/smex-meta-contemplates-banning-the-use-of-the-term-zionist_jp/; (Human Rights Watch)Meta: パレスチナ・コンテンツへの組織的検閲 https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/human-rights-watch_meta-systemic-censorship-palestine-content_jp/; (7amleh)Metaは憎しみから利益を得るのをやめるべきだ https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/7amleh_meta-should-stop-profiting-from-hate_jp/; (7amleh)Palestinian Digital Rights Coalition、Metaにパレスチナ人の非人間化と声の封殺をやめるよう求める https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/7amleh_palestinian-digital-rights-coalition-calls-on-meta-to-stop-dehumanizing-palestinians-and-silencing-their-voices_jp/; (7amleh)Metaよ、パレスチナに語らせよ! https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/meta-7amleh-org_intro_jp/ ; (ARTICLE19)イスラエルと被占領パレスチナ地域: 言論の自由への攻撃を止め、市民を守れ https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/article19_israel-and-occupied-palestinian-territories-stop-the-assault-on-free-speech-and-protect-civilians_jp/; (EFF)プラットフォームはパレスチナ人による、あるいはパレスチナ人に関する投稿の不当な削除を止めなければならない https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/eff_platforms-must-stop-unjustified-takedowns-posts-and-about-palestinians_jp/ ; (Global Voices)デジタル・ブラックアウト:パレスチナの声を組織的に検閲する https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/global-voices_digital-blackout-systematic-censorship-of-palestinian-voices_jp/; 企業内部のパレスチナ支持者の声を弾圧する動きも無視できない影響を与えている。たとえば、以下を参照。(medium)イスラエルによるアパルトヘイトに加担するGoogle:Googleはいかにして「多様性」を武器にパレスチナ人とパレスチナ人権支援者を黙らせているのか?https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/medium_googles-complicity-in-israeli-apartheid-how-google-weaponizes-diversity-to-silence-palestinians_jp/ ; (wired)「ガザの投稿はSNSで“シャドーバンニング”されている」──パレスチナ人や支援者が訴え https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/wired_palestinians-claim-social-media-censorship-is-endangering-lives_jp/

例えば、以下を参照。 (Wired)Xはイスラエル・ハマス衝突の「偽情報」を溢れさせている https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/wired_x-israel-hamas-war-disinformation_jp/; 7amlehは12万件の投稿のうち、ヘブライ語によるヘイトスピーチや扇動が103,000件以上あったことを記録 https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/7amleh-s-violence-indicator-documents-103-000-instances-of-hate-speech-and-incitement-against-palestinians-on-social-media/ ; (7amleh)戦争におけるパレスチナのデジタル権利に対する侵害:声の封殺、偽情報、扇動 https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/7amleh_briefing-on-the-palestinian-digital-rights-situation-since-october-7th-2023_jp/ ;

インターネットと選挙への介入に関しては、2016年の米国大統領選挙におけるケンブリッジアナリティカのスキャンダルが有名。この事件については内部告発者のブリタニー・カイザー『告発 フェイスブックを揺るがした巨大スキャンダル』、染田屋茂他訳、ハーパーコリンズ・ ジャパン参照。また選挙への政府などの介入とこうした動きへの批判については以下を参照。(PI) データと選挙 https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/data-and-elections_jp/; #KeepItOn: インターネット遮断に立ち向かうための新しい選挙ハンドブック https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/keepiton-new-handbook/; (PI) 選挙におけるプロファイリングとマイクロターゲティングを懸念する理由 https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/pi-why-were-concerned-about-profiling-and-micro-targeting-elections_jp/; (#KeepOnItl/AccessNow)インターネット遮断と選挙ハンドブック https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/keeponitl-accessnow_internet-shutdowns-and-elections-handbook/; (#KeepItOn)全く不十分。アップルとグーグル、政府の圧力に屈し、ロシアの選挙期間中にコンテンツを検閲 https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/keepiton_apple-google-censor-russian-elections/; (Access Now) KeepItOn ロシアの選挙期間中にインターネットのオープン性と安全性を保つための公開書簡 https://www.alt-movements.org/no_more_capitalism/hankanshi-info/knowledge-base/russia-votes-bigh-tech-open-internet_jp/

脅威ハンティング関連資料 Threat Hunting Techniques: A Quick Guide

https://securityintelligence.com/posts/threat-hunting-guide/

Inside the DHS’s AI security guidelines for critical infrastructure

https://securityintelligence.com/news/dhs-ai-security-guidelines-critical-infrastructure/

DHS Publishes Guidelines and Report to Secure Critical Infrastructure and Weapons of Mass Destruction from AI-Related Threats

Release Date: April 29, 2024

https://www.dhs.gov/news/2024/04/29/dhs-publishes-guidelines-and-report-secure-critical-infrastructure-and-weapons-mass

FACT SHEET: DHS Advances Efforts to Reduce the Risks at the Intersection of Artificial Intelligence and Chemical, Biological, Radiological, and Nuclear (CBRN) Threats

https://www.dhs.gov/sites/default/files/2024-04/24_0429_cwmd-dhs-fact-sheet-ai-cbrn.pdf

MITIGATING ARTIFICIAL INTELLIGENCE (AI) RISK: Safety and Security Guidelines for Critical Infrastructure Owners and Operators

https://www.dhs.gov/sites/default/files/2024-04/24_0426_dhs_ai-ci-safety-security-guidelines-508c.pdf

この令状発付の申請書によると、米国のばあい、5つ以上の地区にまたがる捜索のばあいにはリモートによる捜索が認められるとの記述がある。(パラ7)

“<Lie to me/>、Volt Typhoon:Volt Typhoon:A Conspiratorial Swindling CampaigntargetswithU.S. Congress and Taxpayers conductedbyU.S.Intelligence Community”, https://www.cverc.org.cn/head/zhaiyao/futetaifengEN.pdf 以下の記事も参照。”GT exclusive: Volt Typhoon false narrative a collusion among US politicians, intelligence community and companies to cheat funding, defame China: report” https://www.globaltimes.cn/page/202404/1310584.shtml

最近、NATTO ThoughtsというサイトにWho is Volt Typhoon? A State-sponsored Actor? Or Dark Power?という記事が掲載され、これまでの経緯を検証しているが、この記事でもアトリビューションの問題は未解決だとしている。https://nattothoughts.substack.com/p/who-is-volt-typhoon-a-state-sponsored なお、このサイトの主宰者など背景譲歩を私は持ち合わせていない。

Press Releases, DOCOMO PACIFIC responds to multiple service outage https://bettertogether.pr.co/224192-docomo-pacific-responds-to-multiple-service-outage

毎日 2024/6/7 能動的サイバー防御、「通信の秘密」制約容認の局面か 透明性課 題https://mainichi.jp/articles/20240607/k00/00m/010/306000c

2024年2月5日衆議院予算委員会 内閣法制局長官内閣法制局長官の自民党、長島昭久委員への答弁。

ここが、能動的サイバー防御を可能にする法改正の肝の肝です。今、河野大臣がまさに言われたように、いや、これは憲法二十一条、通信の秘密の保障があるから、能動的サイバー防御の法制化、つまりは電気通信事業法や不正アクセス禁止法の改正はなかなか難しいんだ、こういう声が政府内からも実は聞こえてくるんですね。

では、ここで、そもそも通信の秘密の保障とは何ぞやということで、内閣法制局長官に今日は来ていただいていると思いますので答弁をお願いしたいと思いますが、私から、一応、憲法学界多数説じゃなくて通説を御紹介申し上げますが、二十一条の一項はもちろん表現の自由ですけれども、二項は「検閲は、これをしてはならない。通信の秘密は、これを侵してはならない。」。非常に端的な文章でありますけれども、「検閲は、これをしてはならない。」というのは、これは絶対的禁止。どんな理由があろうとも検閲は駄目だと。しかし、通信の秘密につきましては、憲法十二条、十三条に明記された公共の福祉による必要最少限度の制約を受ける、この解釈でよろしいですね、政府も。

○近藤政府特別補佐人 今お尋ねは、憲法第二十一条二項に規定する通信の秘密ということが中心かと思いますけれども、通信の秘密はいわゆる自由権的、自然的権利に属するものであるということから最大限に尊重されなければならないものであるということでございますけれども、その上で、通信の秘密につきましても、憲法第十二条、第十三条の規定からして、公共の福祉の観点から必要やむを得ない限度において一定の制約に服すべき場合があるというふうに考えております。

○長島委員 これは非常に大事な答弁だというふうに思います。通信の秘密は絶対無制限なものではないと。したがって、憲法に規定された公共の福祉による必要最少限度の制約を受けるということであります。

実際、これはまさに常識でありまして、ほかの先進国、先進立憲民主主義国家でも、成文憲法があるなしにかかわらず、我が国と同様、通信の秘密あるいはプライバシーというのは憲法で保障されているわけです。それでも、ほかの国は、国家の安全と重要インフラを守るという公益の観点から、パブリックインタレストの観点から、つまり公共の福祉の観点から一定の制約を認めて、アクティブサイバーディフェンス、能動的サイバー防御が行われている、こういうことなんですね。

私は今日二十一条を見せましたけれども、この二十一条は、特に日本に特有の条文でも何でもないんですね。日本国憲法の中で比較憲法学上特別な条文があるとしたら、憲法九条二項ぐらいですよ。しかし、憲法九条二項でも「陸海空軍その他の戦力は、これを保持しない。」と書いてありながら、陸海空自衛隊の存在を合憲としているわけですね。したがって、解釈の余地はあるということなんです。もっと柔軟に解釈してほしいというのが私の要望です。

以下を参照。

(プレスリリース)EUROPOLの報告書:セキュリティとプライバシーの均衡:暗号化に関する新しい報告書 2024年6月

https://www.europol.europa.eu/media-press/newsroom/news/equilibrium-between-security-and-privacy-new-report-encryption

(機械翻訳)

https://cryptpad.fr/pad/#/2/pad/view/8f5qn5o9TN4PvO7jrG9aKnI41zMenH5XRXV12v7GD-Y/

欧州警察本部長、エンド・ツー・エンドの暗号化に反対する措置を講じるよう業界と政府に要請

https://www.europol.europa.eu/media-press/newsroom/news/european-police-chiefs-call-for-industry-and-governments-to-take-action-against-end-to-end-encryption-roll-out

(機械翻訳)

https://cryptpad.fr/pad/#/2/pad/view/Y+Fz+IMqRtbcDdAOSAzrtaj0K8yPSE3JVo-iPGdGWFE/

政府などによる暗号化の弱体化という目論見は、インターネットやコンピュータ・ネットワークの草創期から現在まで絶えることなく続いている対立である。インターネット初期のころの米国政府による暗号規制との闘いについては、シムソン・ガーフィンケル『PGP 暗号メールと電子署名』、ユニテック訳、オライリージャパン。最近の状況については以下を参照。なぜ暗号化が必要なのか? https://www.jca.apc.org/jca-net/ja/node/143; (共同声明)大量監視と暗号化の脆弱化の問題の議論がEU理事会に依然として残されている https://www.jca.apc.org/jca-net/ja/node/350; 暗号規制に反対します―日本政府は「エンドツーエンド暗号化及び公共の安全に関するインターナショナル・ステートメント」から撤退を!! https://www.jca.apc.org/jca-net/ja/node/104; 暗号をめぐる基本的な仕組みと社会運動への応用については、グレンコラ・ボラダイル『反対派を防衛する――社会運動のデジタル弾圧と暗号による防御』、JCA-NET訳、https://www.jca.apc.org/jca-net/sites/default/files/2021-11/%E5%8F%8D%E5%AF%BE%E6%B4%BE%E3%82%92%E9%98%B2%E8%A1%9B%E3%81%99%E3%82%8B(%E7%B5%B1%E5%90%88%E7%89%88).pdf

P9TA(2024)0138 Artificial Intelligence Act https://www.europarl.europa.eu/doceo/document/TA-9-2024-0138_EN.pdf

以下を参照。EDRi and et.al., AI Act fails to set gold standard for human rights, https://edri.org/wp-content/uploads/2024/04/EUs-AI-Act-fails-to-set-gold-standard-for-human-rights.pdf ; Access Now, The EU AI Act: a failure for human rights, a victory for industry and law enforcement, https://www.accessnow.org/press-release/ai-act-failure-for-human-rights-victory-for-industry-and-law-enforcement/; Amnesty International, EU: Artificial Intelligence rulebook fails to stop proliferation of abusive technologies, https://www.amnesty.org/en/latest/news/2024/03/eu-artificial-intelligence-rulebook-fails-to-stop-proliferation-of-abusive-technologies/; Article 19, EU: AI Act passed in Parliament fails to ban harmful biometric technologies, https://www.article19.org/resources/eu-ai-act-passed-in-parliament-fails-to-ban-harmful-biometric-technologies/;

(Common Dream)イスラエルのAIによる爆撃ターゲットが、ガザに大量虐殺の ” 工場 ” を生み出した https://www.alt-movements.org/no_more_capitalism/blog/2023/12/03/common-dream_gaza-civilian-casualties_jp/; (+972)破壊を引き起こす口実「大量殺戮工場」: イスラエルの計算されたガザ空爆の内幕 https://www.alt-movements.org/no_more_capitalism/blog/2023/12/04/972_mass-assassination-factory-israel-calculated-bombing-gaza_jp/;

能動的サイバー防御を推進する主張として、例えば日本経済新聞社説2024年1月21日「能動的サイバー防御の始動を遅らせるな」 、読売新聞社説2024年1月21日「サイバー防衛 脆弱な体制をどう改めるか」 、読売新聞社説2024年6月9日「サイバー防御 インフラを守る体制整えたい」など。

経団連は2023年4月に安保3文書のサイバー安全保障に関連して内閣官房の担当者を招いて説明会を開催している。「改定安保3文書に関する説明会を開催-サイバー安全保障の今後について聴く/サイバーセキュリティ委員会」経団連タイムス、2023年4月20日。また経団連は2023年5月に開催した「サイバー安全保障に関する意見交換会」の記事で次のように述べている。

経団連として、当該組織の新設に向けた法制度整備の方向性や「能動的サイバー防御」のあり方など、政府の動向を注視することに加え、民間としていかに取り組むべきか実務的な検討を重ねていくことは、極めて重要な課題である。

以下も参照のこと。「国家安全保障におけるサイバー防御のあり方」経団連タイムス、2023年11月30日。

能動的サイバー防御やサイバー安全保障について、野党の一部がすでに法案を提出している。日本維新の会「サイバー安全保障態勢の整備の推進に関する法律案」国民民主の浜口誠「サイバー安全保障を確保するための能動的サイバー防御等に係る態勢の整備の推進に関する法律案」 https://www.shugiin.go.jp/internet/itdb_gian.nsf/html/gian/kaiji213.htm

毎日新聞2024年6月7日「能動的サイバー防御、秋にも法案提出 「通信の秘密」整合性が課題」(Yahoo経由) 、朝日新聞「通信を監視する「能動的サイバー防御」は必要か 専門家の見方」 日経2024年6月4日「能動的サイバー防御、問われる「通信の秘密」との整合性」毎日新聞2024年6月7日「能動的サイバー防御、秋にも法案提出 「通信の秘密」整合性が課題」

Date: 2024年6月22日

Author: toshi

Created: 2024-06-20 木 21:48