『サイバースパイ・サイバー攻撃法案批判』を出版しました

以下プレスリリースを転載します。

2025年3月19日

国会に上程されたいわゆるサイバー安全保障法案等の名称で呼ばれている法案について、その経緯のなかで議論されてきた事柄や現在の世界情勢なども視野に入れた廃案一択のための法案批判の書です。ぜひ法案反対の活動に活用してください。本書はPDFで提供しています。

https://dararevo.wordpress.com/

紙版は3月末に発行予定。紙版の注文は下記で受け付けています。書店での販売予定はありません。

https://cryptpad.fr/form/#/2/form/view/Zf9aZ6eVuNWFqAZsznqkBSJu+woSoeQqc309NlV42fc/

著者について

小倉利丸(おぐらとしまる) 30年ほど富山大学で政治経済学、現代資本主義論、情報資本主義論などを教えてきた。現在JCA-NET理事として月例のセミナーを主催している。著書に『絶望のユートピア』(桂書房) など。ブログ https://www.alt-movements.org/no_more_capitalism/ および https://www.alt-movements.org/no_more_capitalism/hankanshi-info/ SNS(mastodon) https://mastodon.social/@toshimaru

目次

1. (序文)日本政府のサイバースパイ・サイバー攻撃を合法化する法律はいらない 8

サイバースパイを取り締ることは必要ではないか? 8

1.1.政府に依存することの危険性 8

1.2.政府によるスパイ活動の最近の例(英国がアップル社に出した命令) 9

「増加するサイバー攻撃への対処には新法も必要ではないか?」という疑問の罠 10

2.1 警察や自衛隊に私たちのサイバーセキュリティを守らせてはいけない 10

2.2.官民連携によるスパイ事件を暴露したのは軍でも警察でもなかった 11

2.3..電子フロンティア財団の市民のための自衛マニュアル 12

2.立法事実への批判 14

立法事実の問題点 14

1.1. サイバー攻撃の深刻度のデータについて 14

1.2. 実際の被害件数とその原因 19

1.3. 民間と自治体の被害の具体例からわかること 22

1.4. 地政学的脅威について 24

立法事実は改変されたり意図的に誇張されており、現実問題としては立法事実は存在しないといっていい 26

3.サイバー領域におけるスパイ行為――サイバー安保法案批判として 28

はじめに 28

そもそもスパイとは 30

2.1.定義 30

2.2. スパイ行為の国際法上の位置付け 32

2.3. 米国防総省の戦争法マニュアル 32

法案におけるスパイ行為の合法化 33

3.1. 提言・法案の意図 33

3.2. 令状主義を否定するサイバー通信情報監理委員会の新設 35

3.3. 情報収集の対象が国外であることの意味 38

3.4.官民連携によるサイバースパイ――日本国内の場合 40

サイバースパイ合法化の背景 43

4.1. 参照されている諸外国の法制度は情報機関関連の法制度だ 43

4.2. 欧州のGDPRの歯止めがかからない領域 46

4.3. 法案の背景説明にある海外の「アクセス・無害化」事例について 47

サイバー領域におけるスパイ行為は武力行使全般への入口になる 49

サイバースパイ行為もまたサイバー攻撃である 50

最後に 52

4.「無害化」という名のサイバー攻撃批判 53

はじめに 53

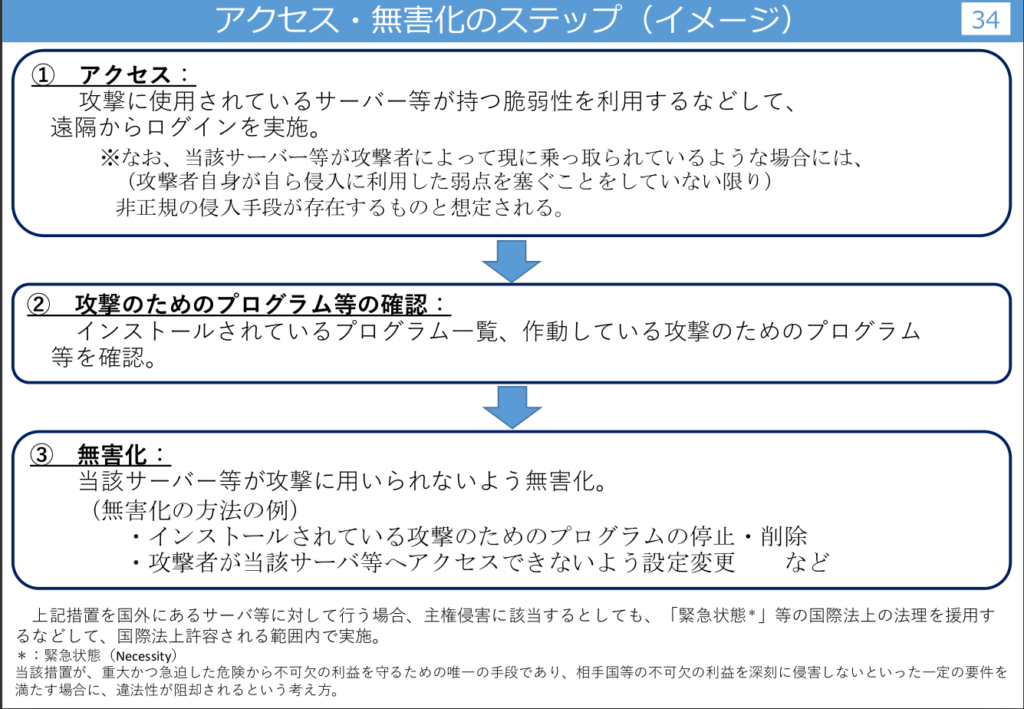

「無害化」=サイバー攻撃についての法案の基本的な考え方 54

2.1. 現行法での違法行為 57

2.2. 日本政府が「無害化」を行なうことの意味 59

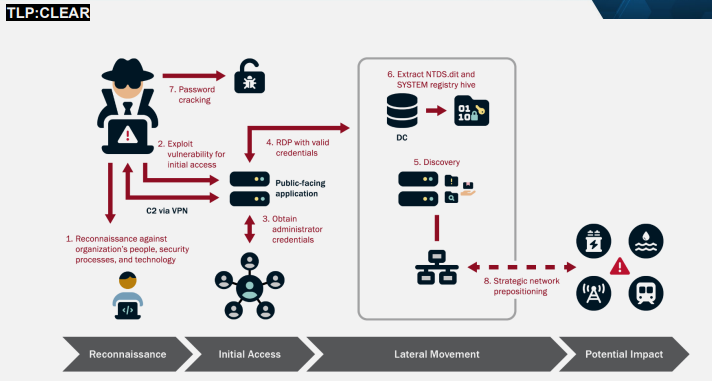

Volt Typhoonの場合 59

3.1. マイクロソフトの報告 60

3.2. 長期・広範囲の潜伏活動 61

3.3. 「無害化」措置 62

3.4. ファイブアイズとの連携 64

3.5. 日本もVolt Tyhoonのような攻撃手法をとるようになる 66

3.6. 「無害化」措置でVolt Typhoonは駆逐されたのか 67

3.7. アトリビューションと国家間の敵視政策の問題 68

3.8. 教訓 71

地政学的な国家間の紛争から、国境を越えて繋りあう私たちの権利を切り離すべきだ 73

5.サイバー領域を戦場にしないために――サイバー安全保障「提言」批判 75

はじめに 75

「提言」の盗聴あるいは情報収集について 77

憲法21条と「公共の福祉」 78

通信の秘密は国外に及ぶのだろうか 80

「サイバー戦争」の四つのケース 82

5.1. サイバー領域で完結する場合 82

5.2. 情報戦 85

5.3. 自衛隊の陸海空などの戦力と直接連動したサイバー領域 86

5.4. アクセス・無害化攻撃が実空間における武力行使のための露払いとなる場合 86

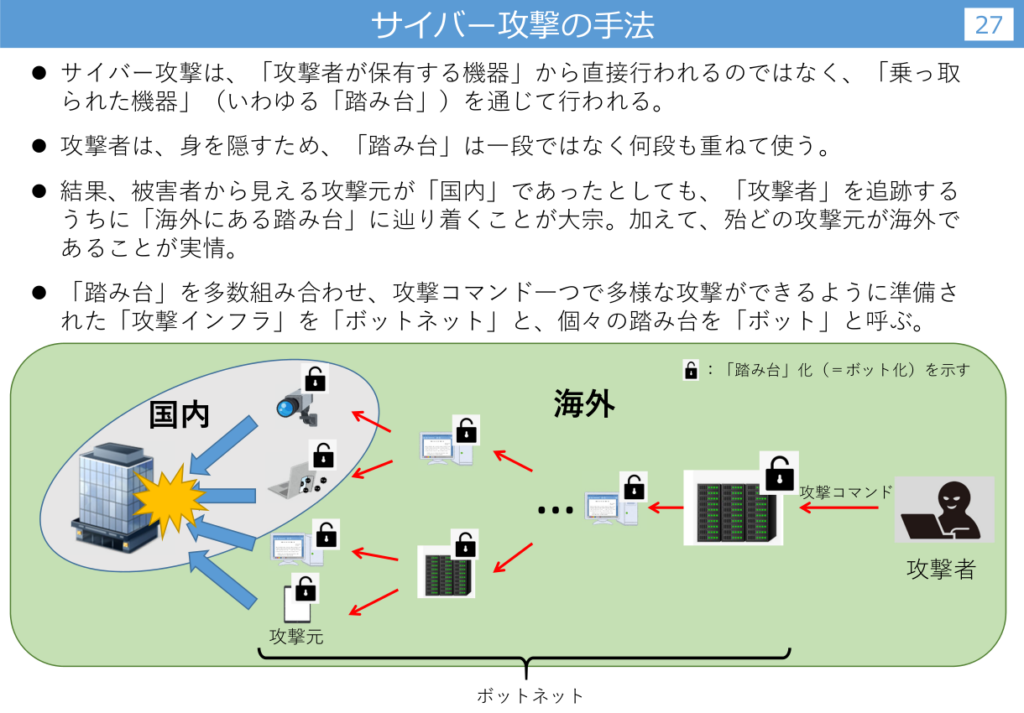

アクセス・無害化攻撃と攻撃元の特定問題 87

日本が攻撃元であることは秘匿されるに違いない――独立機関による事前承認などありえない 89

アクセス・無害化攻撃と民間の役割 90

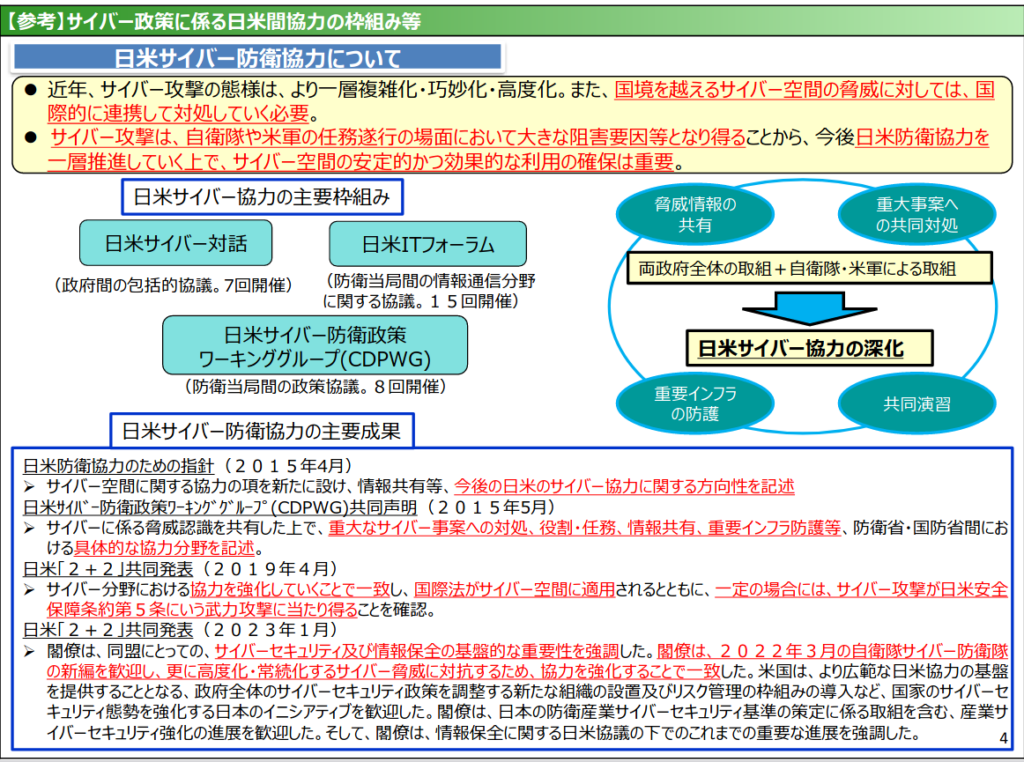

日米同盟のなかでのサイバー攻撃への加担と責任 92

憲法9条と国際法――サイバー戦争の枠組そのものの脆さ 95

6.能動的サイバー防御批判(有識者会議資料に関して)その1 97

官民の情報共有、通信情報活用そしてサイバー攻撃の未然防御 97

対応能力向上の意味すること 99

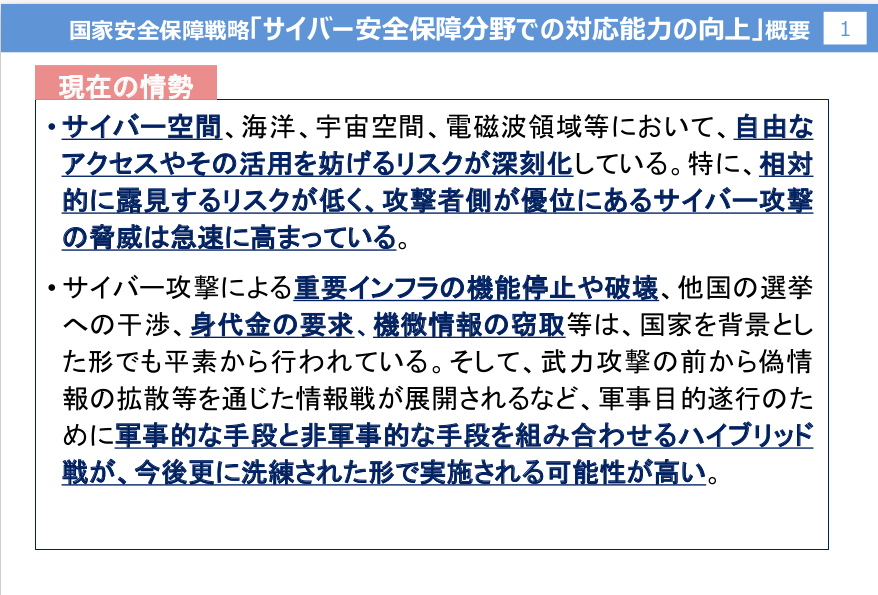

2.1. (スライド1)国家安全保障戦略「サイバー安全保障分野での対応能力の向上」概要――政府の現状認識 99

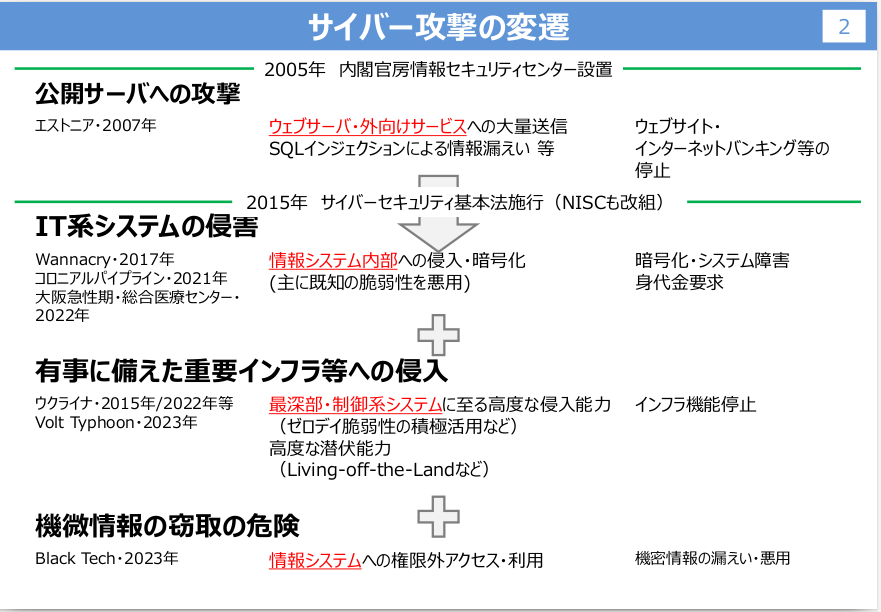

2.2. (スライド2) サイバー攻撃の変遷――米軍のサイバー・コマンド 103

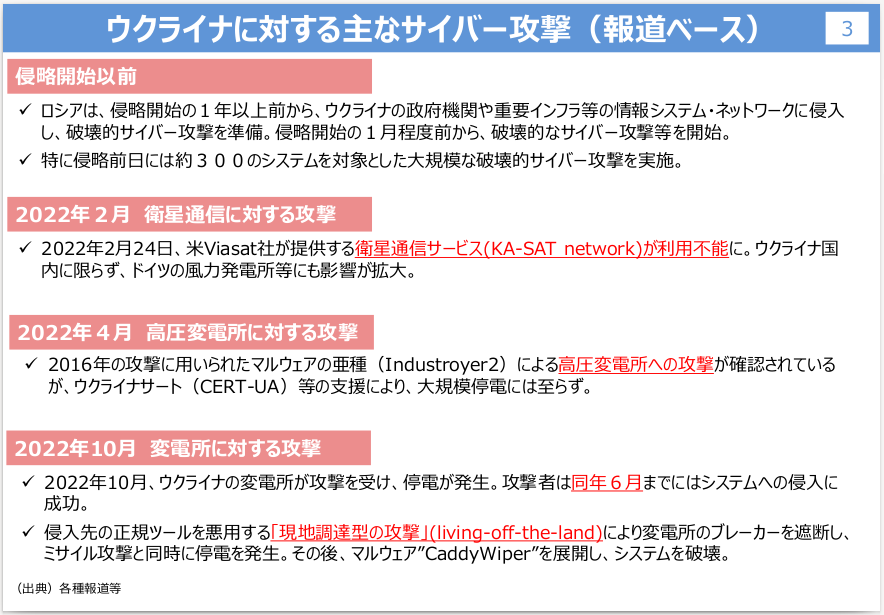

2.3. (スライド3) ウクライナに対する主なサイバー攻撃(報道ベース)――米国防総省の2023年のサイバー戦略 107

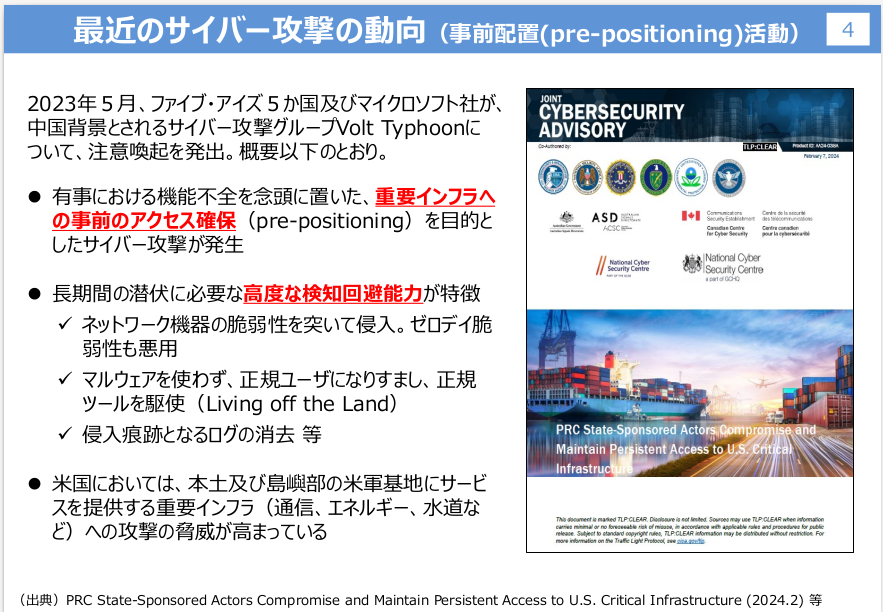

2.4. (スライド4) 最近のサイバー攻撃の動向(事前配置(pre-positioning)活動)――なぜVolt Typhoonなのか? 109

私たちが考えるべきことは何か 113

7.能動的サイバー防御批判(有識者会議資料に関して)その2(終) 117

(承前)サイバー安全保障分野での対応能力の向上に向けた有識者会議 117

1.1. (スライド5) 国家安全保障戦略(抄)――先制攻撃と民間企業 118

1.2. (スライド6) 内閣サイバーセキュリティセンター(NISC)の強化――経費の問題 122

1.3. (スライド7) 全体イメージ――「社会の安定性」と「無害化」攻撃 125

131

1.4. (スライド8) 主要国における官民連携等の主な取組――ゼロデイ攻撃と脅威ハンティング 131

1.5. (スライド9) 主要国における通信情報の活用の制度概要 134

1.6. (スライド10) 外国におけるアクセス・無害化に関する取組例――FBIによるハッキング捜査とVolt Typhoon 136

1.7. (スライド11) 現行制度上の課題――表現の自由、通信の秘密と公共の福祉 142

スライドの検討のまとめ 148

8.能動的サイバー防御批判(「国家安全保障戦略」における記述について) 152

はじめに 152

安防防衛三文書における記述 153

2.1. 巧妙な9条外し 153

2.2. 「武力攻撃に至らないものの、国、重要インフラ等に対する安全保障上の懸念を生じさせる重大なサイバー攻撃のおそれがある場合、これを未然に排除」とは、どのようなことか。 154

2.3. 軍事安全保障状況の客観的な判断の難しさ 158

能動的サイバー防御の登場 159

9.能動的サイバー防御批判(「国家防衛戦略」と「防衛力整備計画」を中心に) 163

はじめに 163

国家防衛戦略における現状認識 163

戦い方の変化 166

従来の重要インフラ防御とサイバーセキュリティ戦略から軍事突出へ 170

組織再編 172

防衛力整備計画 174

6.1. 境界型セキュリティからネットワーク総体の監視へ 175

6.2. 性悪説に立ち、誰もを疑うことを前提に組織を構築 177

6.3. 統合運用体制―組織再編 179

おわりに―サイバー領域の軍事化を突破口に統治機構の軍事化が進む 182

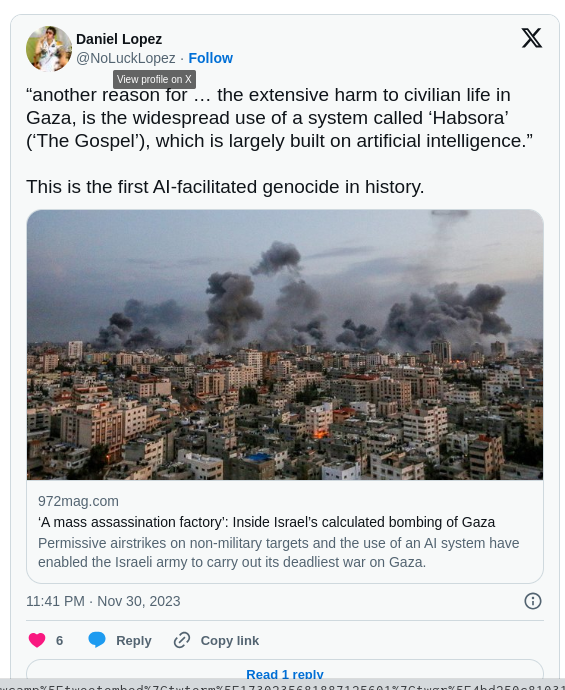

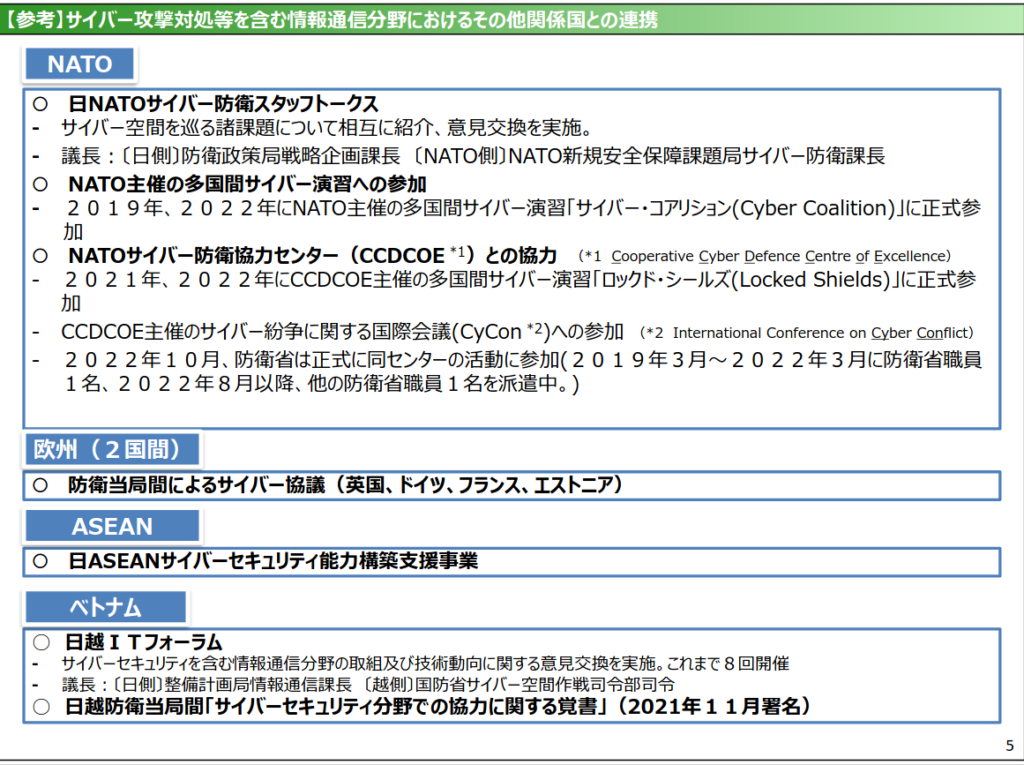

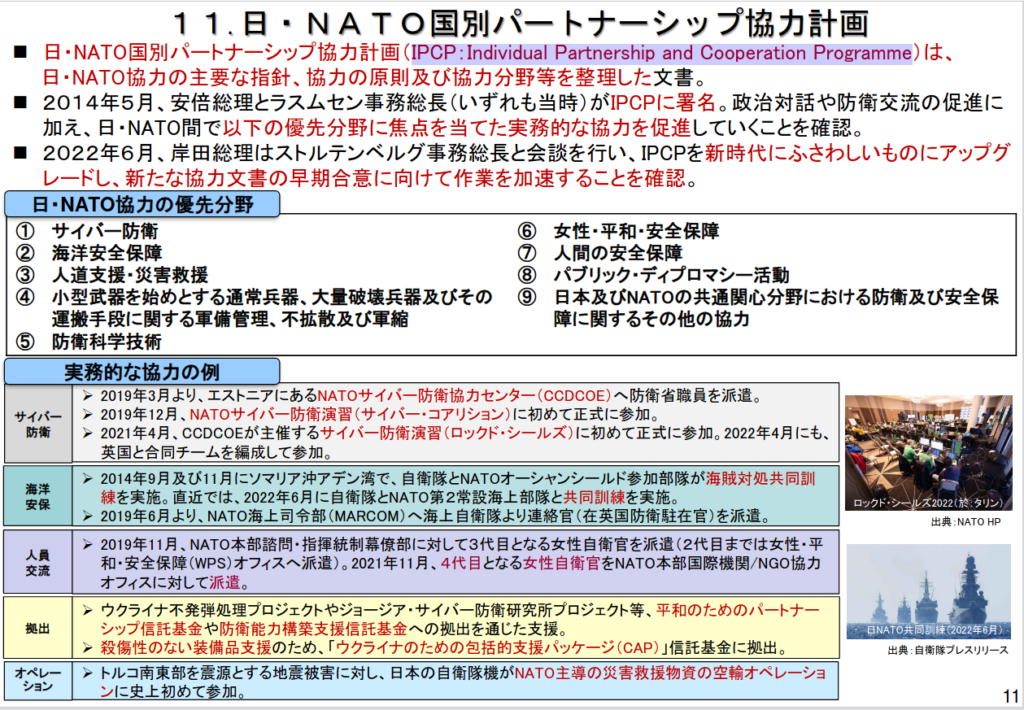

10.サイバー領域におけるNATOとの連携――能動的サイバー防御批判 187

はじめに 187

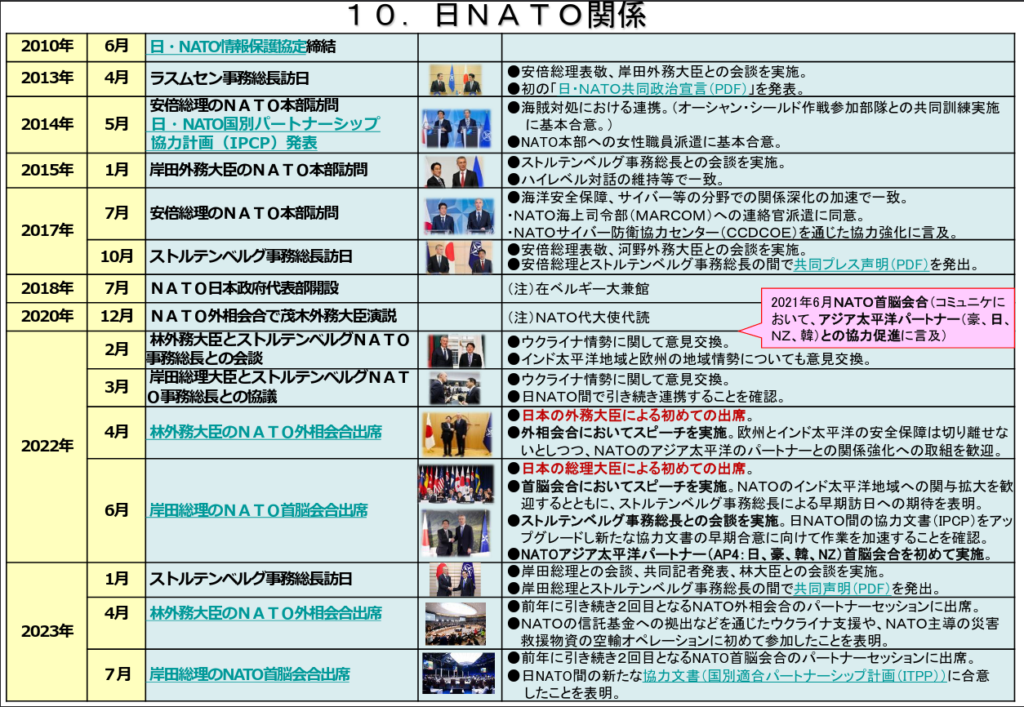

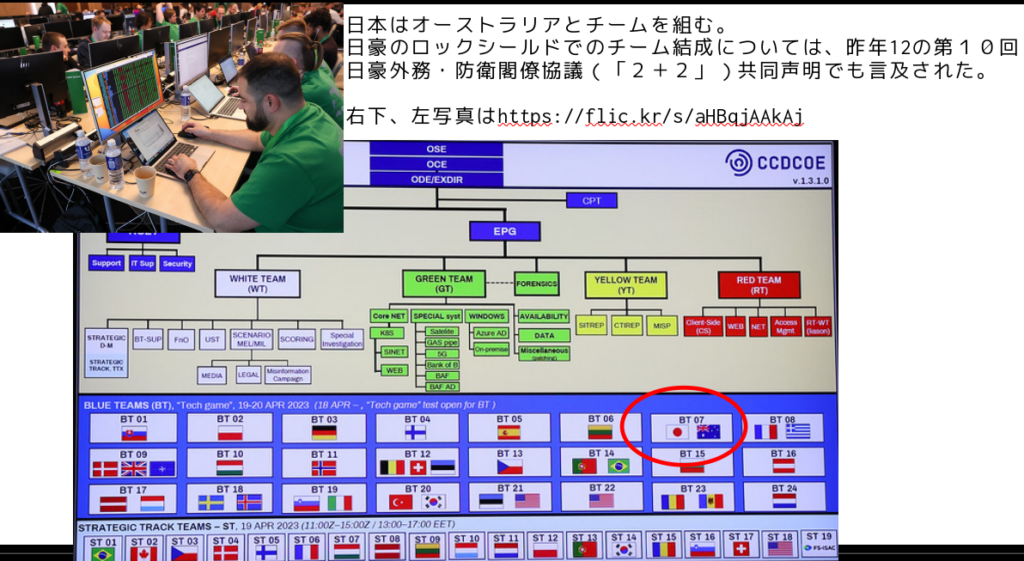

NATOの軍事演習、ロックド・シールズとは 189

ロックド・シールズの軍事演習への日本の正式参加 194

自衛隊以外からの軍事演習への参加 195

4.1. 政府および外郭団体 195

4.2. NTTなど情報通信インフラ企業 198

軍事の非軍事領域への浸透が意味するもの 200

武器・兵器の再定義 203

11.私たちはハイブリッド戦争の渦中にいる――防衛省の世論誘導から戦争放棄概念の拡張を考える 206

1.戦争に前のめりになる「世論」 206

2.防衛省の次年度概算要求にすでに盛り込まれている 207

3.法的規制は容易ではないかもしれない:反戦平和運動のサイバー領域での取り組みが必須と思う 208

4.これまでの防衛省のAIへの関わり:ヒューマン・デジタル・ツイン 209

5.海外でのAIの軍事利用批判 211

6.自民党「新たな国家安全保障戦略等の策定に向けた提言」は偽旗作戦もフェイクも否定しない 212

7.ハイブリッド戦争と戦争放棄 213

12.ガザのジェノサイド:ビッグテックとサイバー戦争 215

戦争の枠組が変ってきた 215

標的の生産とAI 216

ガザ攻撃に加担するビッグテック 217

情報戦とビッグテックの検閲と拡散 218

監視と情報戦には停戦はない 219

13.インターネットと戦争―自民党「新たな国家安全保障戦略等の策定に向けた提言」批判を中心に 221

1 はじめに 221

2 政府の「次期サイバーセキュリティ戦略」 221

3 自民党「新たな国家安全保障戦略等の策定に向けた提言」について 225

4 サイバー領域で先行する軍事連携 229

5 武力行使、武力による威嚇 231

6 「グレーゾーン」と「ハイブリッド」への関心の高まり 232

7 憲法9条が想定している「戦争」の枠を越えている 236

8 何をすべきなのか 238

14.法・民主主義を凌駕する監視の権力と闘うための私たちの原則 241

プライバシーの権利は100年の権利だ 241

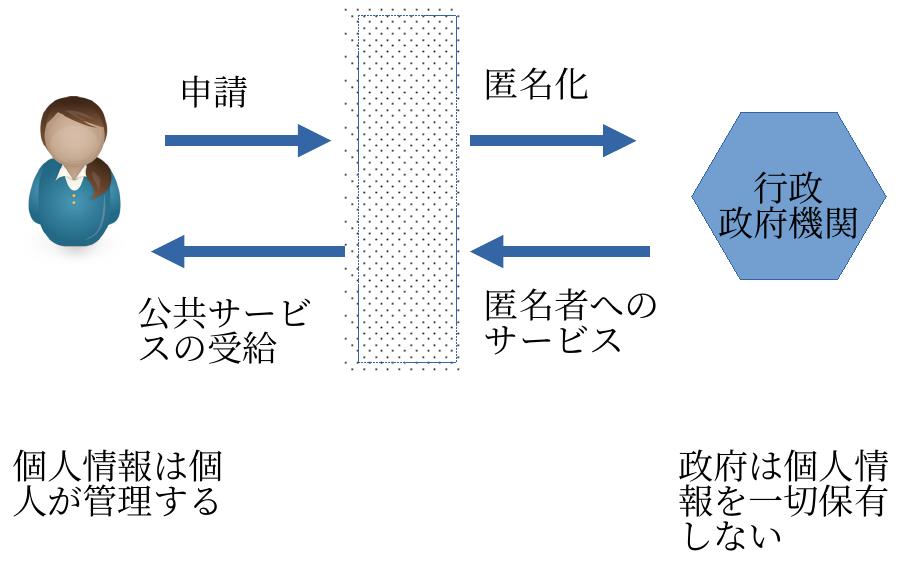

「デジタル」をめぐる三つの原則 242

2.1. 原則その1、技術の公開性―技術情報へのアクセスの権利 243

2.2. 個人情報を提供しない権利―匿名の権利 244

2.3. 例外なき暗号化の権利―通信の秘密の権利 246

3原則を無視したデジタル社会はどうなるか 249

3.1. ビッグデータ選挙―個人情報の奪い合いで勝敗が決まる 249

3.2. プライバシー空間が消滅する―IoTとテレワークが生み出すアブノーマルなニューノーマル 251

3.3. 現状の環境では、政府と資本によるデジタル化は権利侵害にしかならない 253

3.4. 現行の民主主義の限界という問題 254

三つの原則を維持するための方法はまだある 255

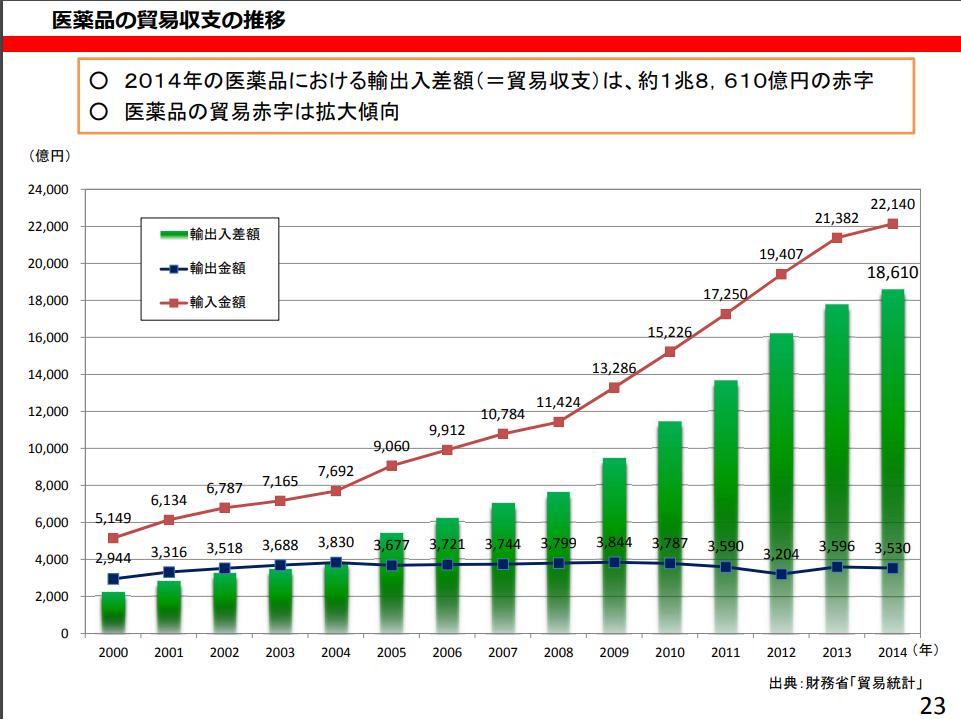

日本企業の海外売上高も年々拡大しており、国内売上高は頭打ちだ。つまり、日本の製薬大手は世界市場を獲得しなければ生き延びられず、国内市場をこれ以上外国資本に支配されないような戦略をとらなければならないところにきている。

日本企業の海外売上高も年々拡大しており、国内売上高は頭打ちだ。つまり、日本の製薬大手は世界市場を獲得しなければ生き延びられず、国内市場をこれ以上外国資本に支配されないような戦略をとらなければならないところにきている。 Facebook、Twitter、YouTubeへの公開書簡。中東・北アフリカの批判的な声を黙らせるのはやめなさい。

Facebook、Twitter、YouTubeへの公開書簡。中東・北アフリカの批判的な声を黙らせるのはやめなさい。