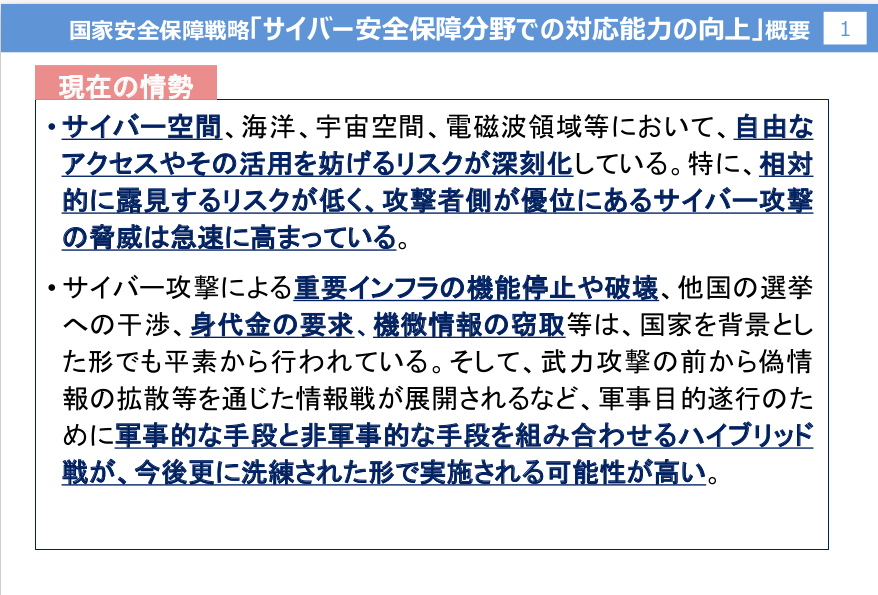

サイバースパイ・サイバー攻撃法案における「無害化」という名のサイバー攻撃への批判

目次

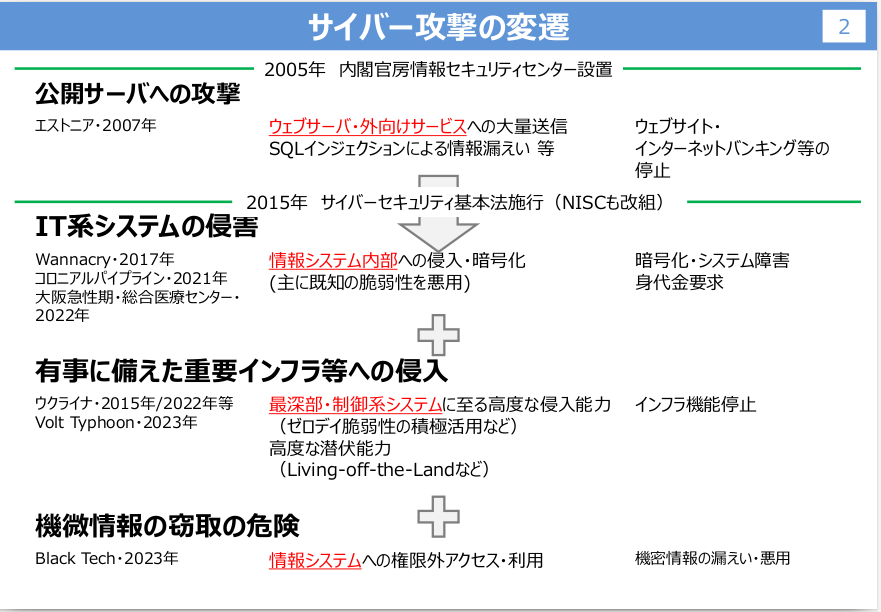

1. はじめに

前々回のブログ記事でサイバースパイの問題をとりあげた。今回は、「アクセス・無害化」のなかの「無害化」に焦点を当てて検討してみたい。1

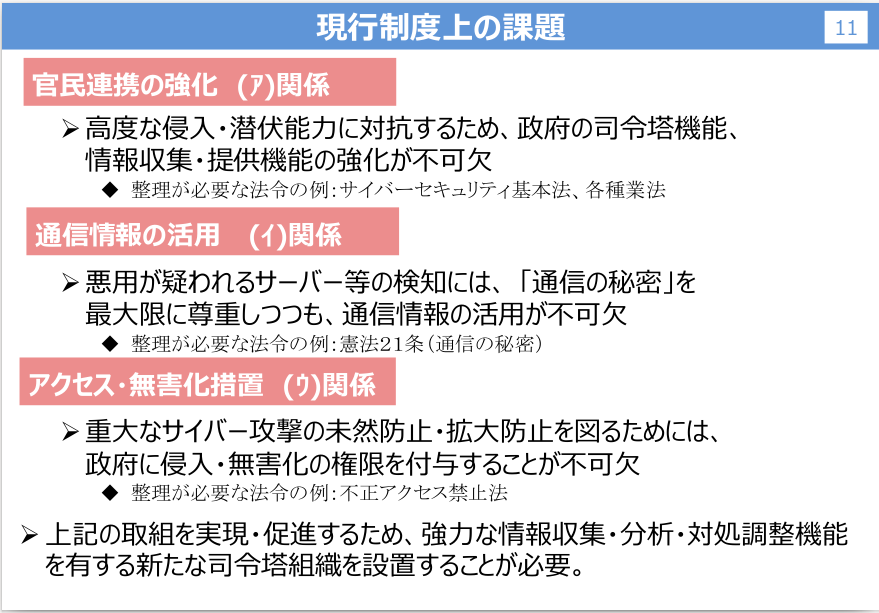

「無害化」措置をとるためには、標的のネットワークなどに不法に侵入する場合、つまりハッキング行為が含まれる。警察や自衛隊の部隊などがハッキングと「無害化」措置をとるとしても、こうした行為がこれまで日本では前例があるかどうか私は十分把握できていない。

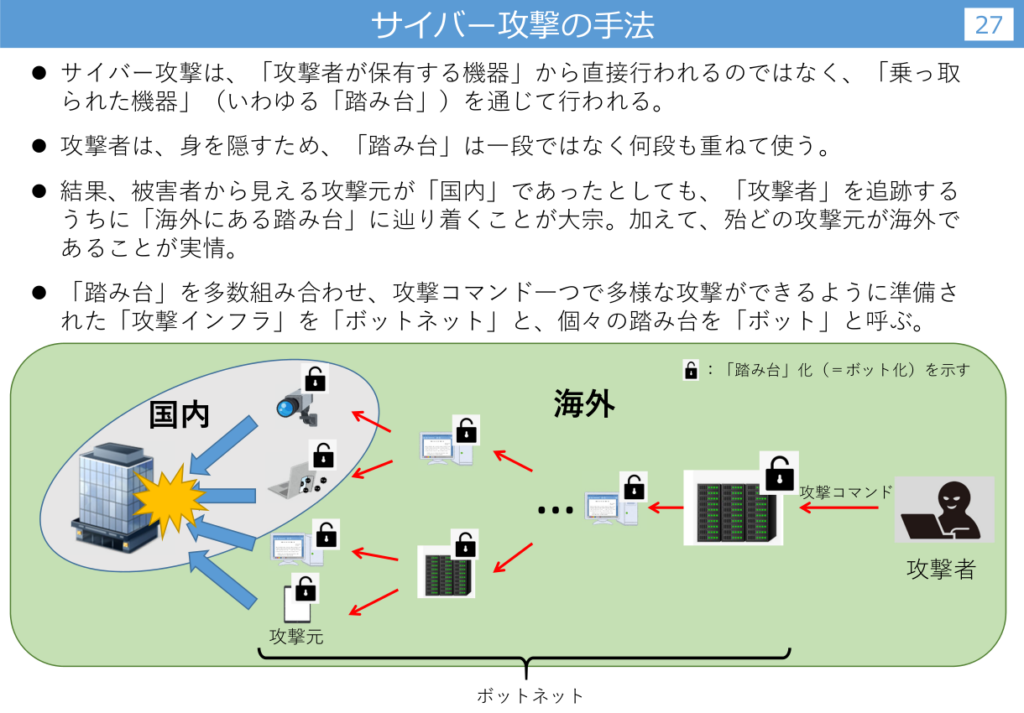

法案のサイバースパイについては、その主要な標的が国外にあると想定されているので、外外通信や送受信の一方が国外にある場合を前提とした国外での情報収集だったが、サイバー攻撃については事情が異なる。サイバー攻撃においては、国外も国内もともに日本政府(警察や自衛隊)のサイバー攻撃の対象になる。なぜそうなのか。日本国内のコンピュータ関連のシステムが攻撃を受けた場合、攻撃する側の体制は、最終的に攻撃の責任を負うべき大元が国外にあったとしてもほぼ確実に国内に攻撃の拠点を構築する。従って、この攻撃に対して日本側が行なう「無害化」と呼ばれる攻撃は、国内の攻撃拠点への攻撃の場合もあれば、その拠点に対して指示や命令を行なう国外の拠点への攻撃になる場合もある。多分国内の拠点への日本側のサイバー攻撃は警察が担う可能性が高いが、在日米軍や自衛隊関連のシステムは自衛隊になるだろう。他方で、国外の場合は、自衛隊の役割が大きくなるとともに、事案によっては警察の国際的な協力関係が利用されるかもしれない。

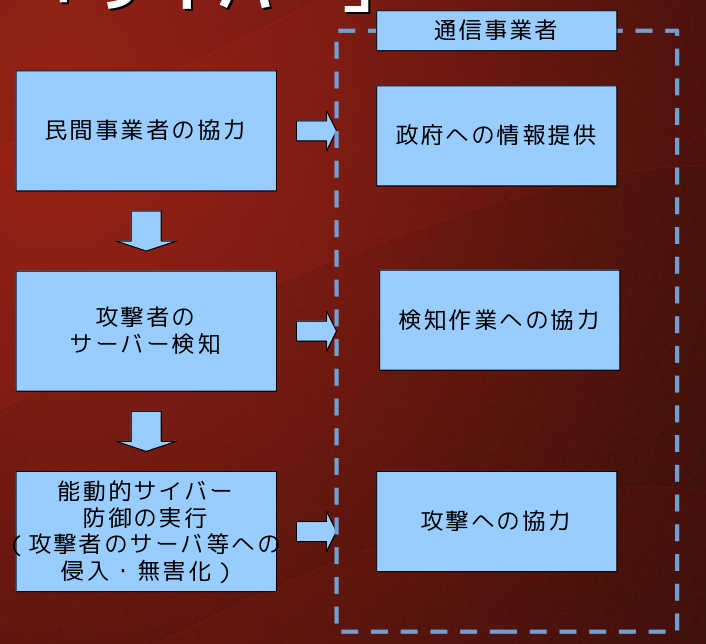

サイバースパイとの関連でいうと、一般的な攻撃手法としては、国内にボットネットと呼ばれるような攻撃拠点を構築することになる。このような攻撃拠点を把握するには、国内での情報収集が必要になる。この情報収集のひとつの手段が民間の事業者からの情報提供である。これは隠密に行なわれることではないので、スパイ行為ではなく、法案のなかの官民連携に基づく情報提供・共有の枠組で可能になる。その他に、この枠組外で同意によらない通信情報の取得があると政府は認めており、場合によっては国内でのスパイ活動になりうる余地も残している。

2. 「無害化」=サイバー攻撃についての法案の基本的な考え方

「無害化」と呼ばれる措置は、法案では警職法の改正と、これに連動した自衛隊法の改正として提案されている。警職法の場合は、その第六条に以下のような条文を追加することが提案されている。

サイバー危害防止措置執行官は、サイバーセキュリティを害することその他情報技術を用いた不正な行為に用いられる電気通信若しくはその疑いがある電気通信又は情報技術利用不正行為に用いられる電磁的記録若しくはその疑いがある電磁的記録を認めた場合であつて、そのまま放置すれば人の生命、身体又は財産に対する重大な危害が発生するおそれがあるため緊急の必要があるときは、加害関係電気通信の送信元若しくは送信先である電子計算機又は加害関係電磁的記録が記録された電子計算機の管理者その他関係者に対し、加害関係電子計算機に記録されている加害関係電磁的記録の消去その他の危害防止のため通常必要と認められる措置であつて電気通信回線を介して行う加害関係電子計算機の動作に係るものをとることを命じ、又は自らその措置をとることができる。(文言の定義、参照条文などの括弧書きを省略)

いわゆる「無害化」とは、不正行為があり放置すると重大な危害が及ぶおそれがあれば、通信事業者などに危害防止の措置を命令するか警察官(サイバー危害防止措置執行官)自らがその措置をリモートで実行できる、というものだ。

自衛隊法は第八十一条に以下を追加する。

第八十一条の三 内閣総理大臣は、重要電子計算機に対する特定不正行為であつて、本邦外にある者による特に高度に組織的かつ計画的な行為と認められるものが行われた場合において、次の各号のいずれにも該当することにより自衛隊が対処を行う特別の必要があると認めるときは、部隊等に当該特定不正行為による当該重要電子計算機への被害を防止するために必要な電子計算機の動作に係る措置であつて電気通信回線を介して行うものをとるべき旨を命ずることができる。(文言の定義、参照条文などの括弧書きを省略)

上の引用にある「次の各号のいずれにも該当すること」とは以下を指す。

一 当該特定不正行為により重要電子計算機に特定重大支障(重要電子計算機の機能 の停止又は低下であつて、当該機能の停止又は低下が生じた場合に、当該重要電子 計算機に係る事務又は事業の安定的な遂行に容易に回復することができない支障が 生じ、これによつて国家及び国民の安全を著しく損なう事態が生ずるものをいう。 次号において同じ。)が生ずるおそれが大きいと認めること。

二 特定重大支障の発生を防止するために自衛隊が有する特別の技術又は情報が必要 不可欠であること。

三 国家公安委員会からの要請又はその同意があること。

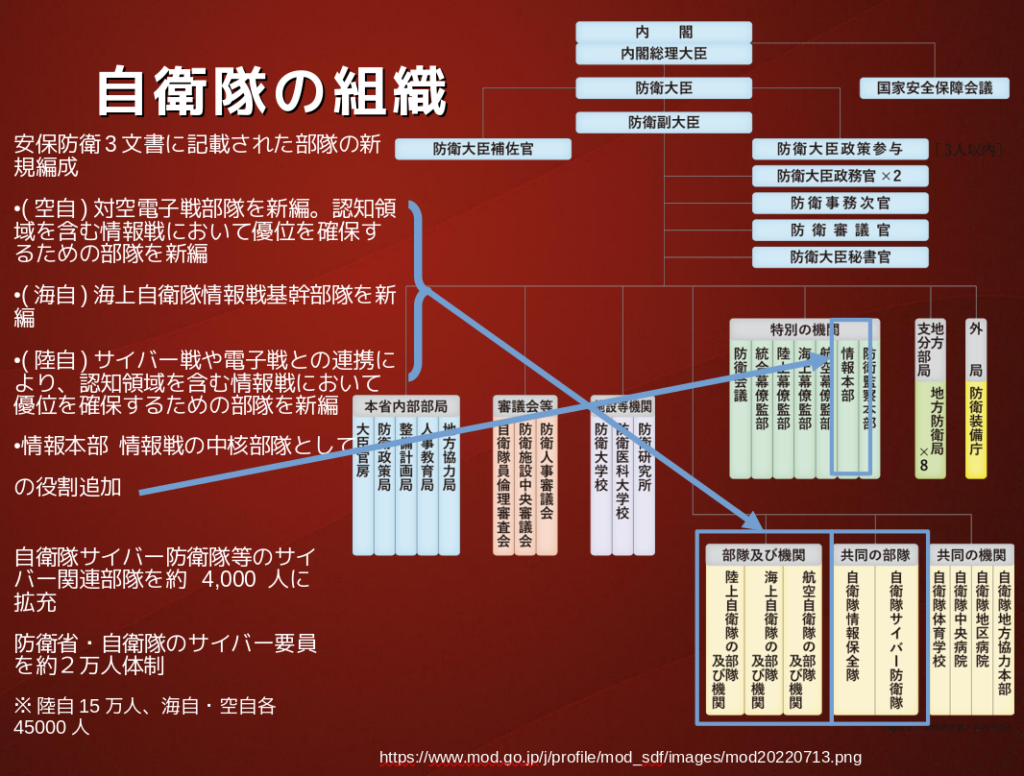

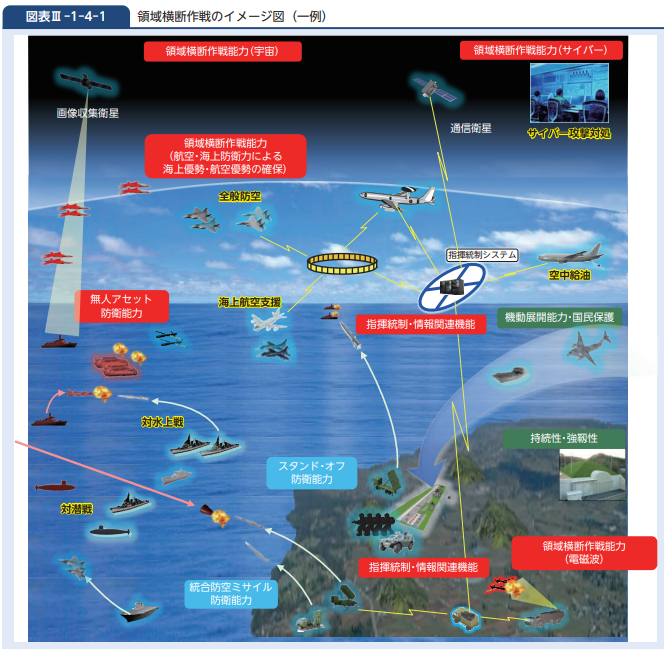

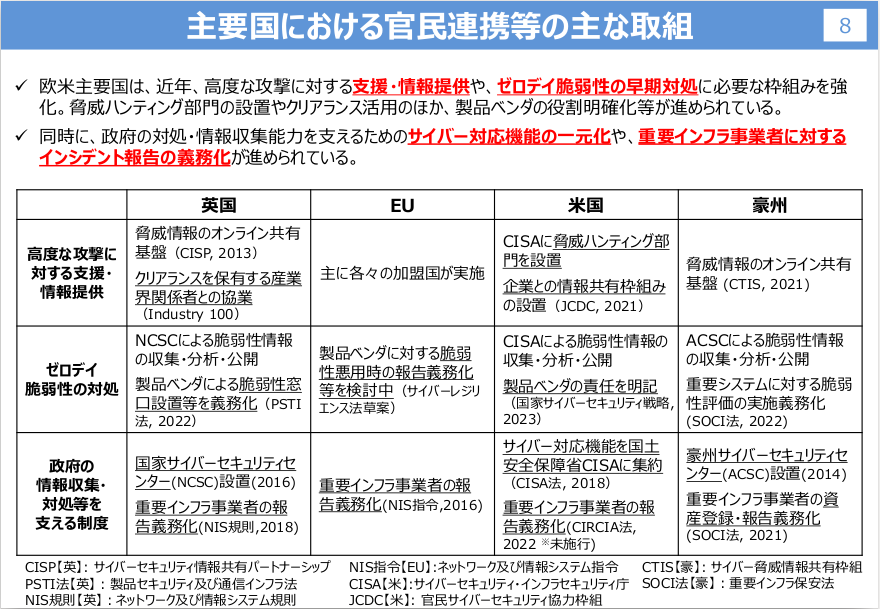

自衛隊は「特定重大支障」であり「本邦外にある者による特に高度に組織的かつ計画的な行為」に対して対処する。警察は国内及びいわゆる国際的な犯罪に関連する事案に対処し、自衛隊は国外で国家安全保障に関連するような重大な事案に対処する、という分担をとりあえずは決めている。たぶん、自衛隊は日米同盟や最近のオーストラリアあるいはNATOなどとのサイバー軍事作戦関連で共同展開するような場合に関与することになることは確実だ。この軍事安全保障の分野については、安保防衛3文書との関連も含めて非常に重要な領域である。他方で、サイバー攻撃は国外と国内とを跨ぐ場合がほとんどなので、軍事領域以外のところでの自衛隊と警察の分担や両組織の調整が必要になるだろう。この調整は相互の縄張りや利権が絡みそうで、容易ではないかもしれない。

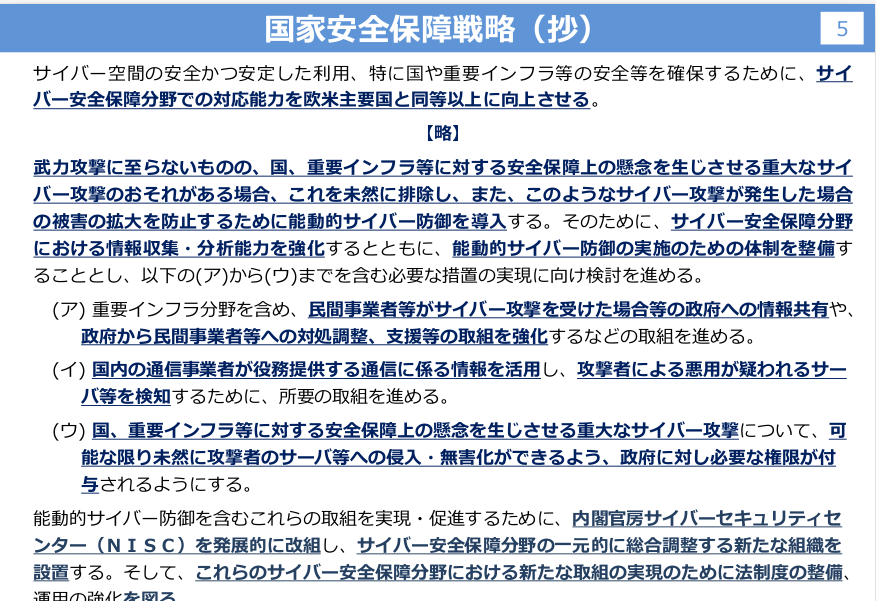

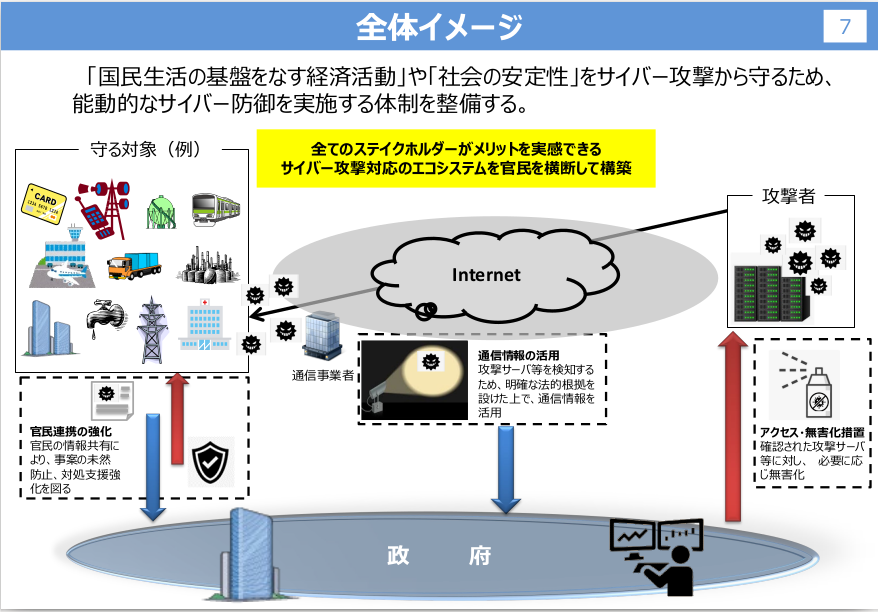

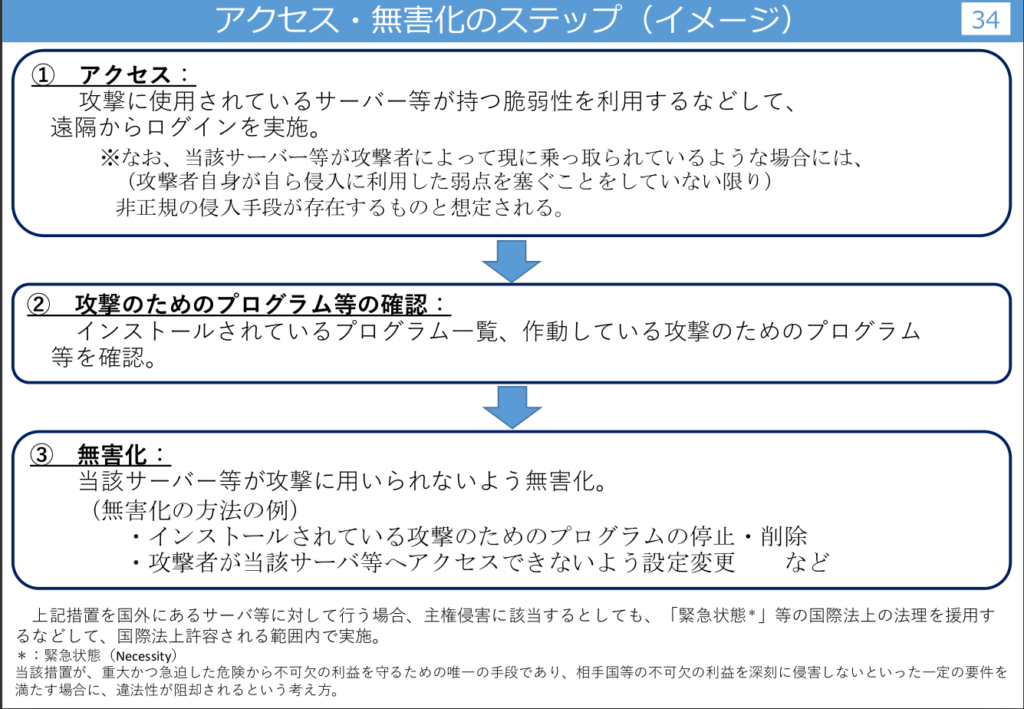

法案はかなり複雑な構成をとっているのでわかりづらいが、内閣官房が作成した説明資料には端的に次のように記載している。

法案が暗黙の前提にしているのは、法案の説明資料にある参考イラストに記載されているようなボットや不正プログラムを組み込まれた機器に対する「無害化」措置をひとつの典型とみなしているように思う。

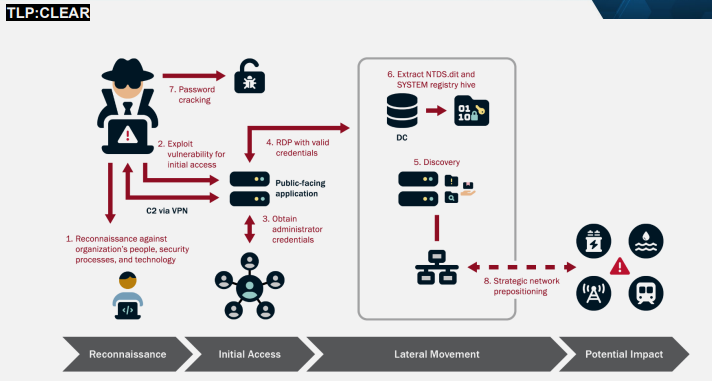

「攻撃」全体は、攻撃元を秘匿して乗っ取ったコマンド&コントール(C&CまたはC2と表記される)コンピュータと呼ばれる指令用のコンピュータを通じて、標的の国などに仕掛けたマルウェアに感染させたコンピュータ(ゾンビコンピュータとも呼ぶ)を多数ネットワーク化したボットネットを制御する。身元を幾重にも秘匿する攻撃なので、誰に加害責任があるのか(アトリビューションという)を解明することが難問になると言われている。法案では、ボットネットを構成している不正プログラムなどを仕込まれたボットの「無害化」が中心になっている。これは後述するVolt Typhoonのケースとよく似ている。場合によってはC&Cコンピュータが国内にあるならば(大抵は国外だろう)、これも視野には入れているかもしれないが、これらに指示を与える更に大元の組織への侵入攻撃と「無害化」は想定していないように思う。

法案はこの「無害化」攻撃が、緊急を要するような印象を与えており、相手のシステムへの侵入から無害化措置まで短期間で実施されると想定し、裁判所の令状取得ですら時間的に間に合わないとして監理委員会制度を新設することを正当化しようとしているように思う。しかし、裁判所の令状によらない理由は説明資料では何らの言及がない。しかし令状は憲法が定めた基本的な手続きであり、この点への説明を欠いているのは重大な問題である。

他方で、「無害化」攻撃の実行に先立って、標的となる加害者側のボットネット全体の実態を把握するには相当の時間がかかる可能性がある。これは、サイバースパイ行為に分類することができるかもしれない。長期にわたるスパイ行為による情報収集を経て「無害化」攻撃を実施するとすれば、取り組みに要する期間はかなり長期になるかもしれない。

2.1. 現行法での違法行為

上記(1)で端的に記述されているように、日本側が相手のサーバーなどの「脆弱性を利用」して不正侵入することを通じて、無害化のための措置をとる。不正侵入する段階で、すでに、違法行為となる。サイバースパイ・サイバー攻撃法案は、こうした行為の実行犯となる警察や自衛隊の部隊などの侵入行為を法律上は適法とみなせるように法律を改正することを意図したものだ。

不正侵入行為は既存の日本のいくつかの法律に抵触する。

警察庁のウエッブでは、不正アクセス禁止法で禁止されている行為として以下を列挙している。

不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)では、ネットワークを利用した

- なりすまし(他人のID・パスワード等を不正に利用する)行為

- セキュリティ・ホール(プログラムの不備等)を攻撃して侵入する行為

が禁止されています。

具体的には

- オンラインゲーム上で、他人のIDとパスワードでログインし、他人のキャラクターの装備品やアイテムを自分のキャラクターに移し替える

- SNSに他人のIDとパスワードでログインし、本人になりすまして書き込む

- セキュリティ・ホールを攻撃し、企業のホームページを書き換える

などが挙げられます。

また、

- 他人のID・パスワードを不正に取得する行為及び不正に保管する行為

- 他人のID・パスワードを第三者に提供する行為(業務その他正当な理由による場合を除く)

- 他人のID・パスワードの入力を不正に要求する行為(いわゆるフィッシング行為)

についても、禁止されています。

これに対して本法案では、標的となるサーバーに侵入して必要な無害化措置をとる上で有効な手段であれば上記のどれを使ってもよいことになる。

たとえば、標的となるサーバーに侵入するために、サーバーの管理者や組織の関係者のIDとパスワードを用いてなりすまして侵入する場合には、そもそも侵入行為以前に、IDとパスワードを何らかの不正な方法で入手する必要がある。上の警察庁の説明ではセキュリティ・ホール(プログラムの不備等)を攻撃して侵入する場合が例示されているが、法案の説明書には「脆弱性」という言葉が使われている。セキュリティ・ホールはプログラムのバグなどを指すが、脆弱性はより幅広くシステムの様々な弱点を指す。政府の説明書にいう脆弱性にはセキュリティ・ホールを含み、それ以外のあらゆるシステムに不正に侵入しうる可能性のある弱点全体を指しているのだと思う。

様々な弱点のなかには、標的となっている組織の構成員の弱味の把握(いわゆるソーシャル・エンジニアリング)とか、標的のサーバーだけでなく、このサーバーが接続されているネットワーク全体のなかに、プログラムは正常だがそれを間違った設定で利用するなどの多くの弱点になるポイントがある。これらを虱潰しにチェックして弱点を洗い出して標的のサーバーへの侵入手段を探すことになる。しかも、こうした行為を相手に察知されずに行なうことになる。

標的が規模の大きなシステムであり、セキュリティ対策が堅固であればあるほど脆弱性の発見には時間がかかる。もしかしたら発見できないかもしれない。あるいは発見できても、その侵入経路では標的のサーバーには到達できないかもしれない。

2.2. 日本政府が「無害化」を行なうことの意味

以上は、「無害化」が日本国内で行なわれた場合を想定したが、もしこれが国外で行なわれるとなるとどのような問題を引き起すだろうか。「無害化」措置は、実際には非常に複雑な作業を経た後に初めて実行可能になる場合が多く、サイバースパイ行為を必須の前提条件にしているとみていい。「無害化」に至る過程全体を鳥瞰したとき、日本政府の行動はどのような意味をもつことになるのだろうか。

第一に、相手のシステムについて可能な限り多くの情報を収集することが、脆弱性の発見にとって有利に働く。日本国内では日本の民間事業者を協力させる枠組が使えるが国外では使えないのでスパイ行為に頼ることになる。日本政府が窃取する通信情報は、当該サーバーに直接関係しないものも含む膨大な情報になり、この情報は、無害化措置によって所期の目的が達成されるまでは廃棄されない可能性が高い。

第二に、長期にわたる可能性が高い。標的が「敵国」であれば、脆弱性を発見して侵入して更に可能な限り情報を収集しようとするだろう。外国の政府機関が標的の場合、相手組織は膨大であり構成員もまた多数である。本法案はこうした対象を念頭に置いたものとはいいがたいが、将来的にはこうした方向を狙うことになりかねない。

3. Volt Typhoonの場合

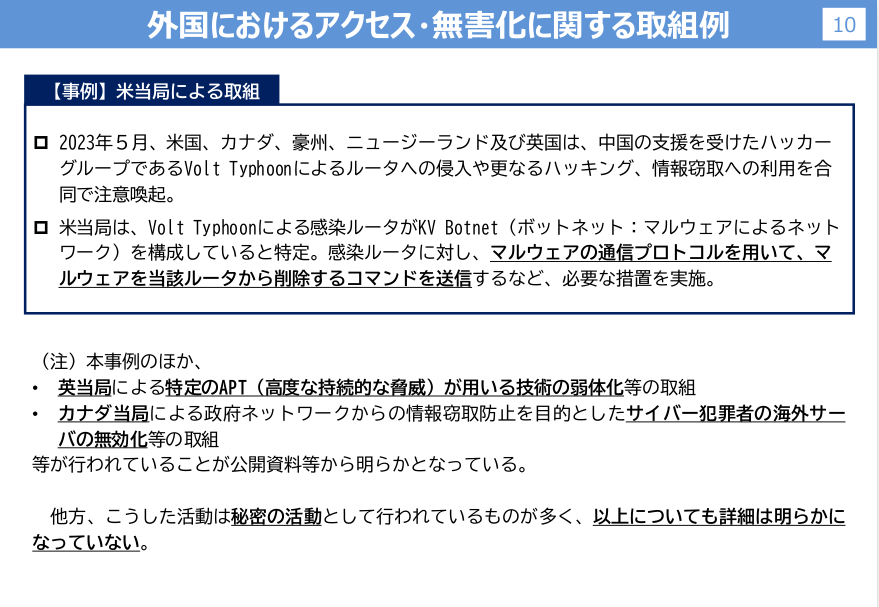

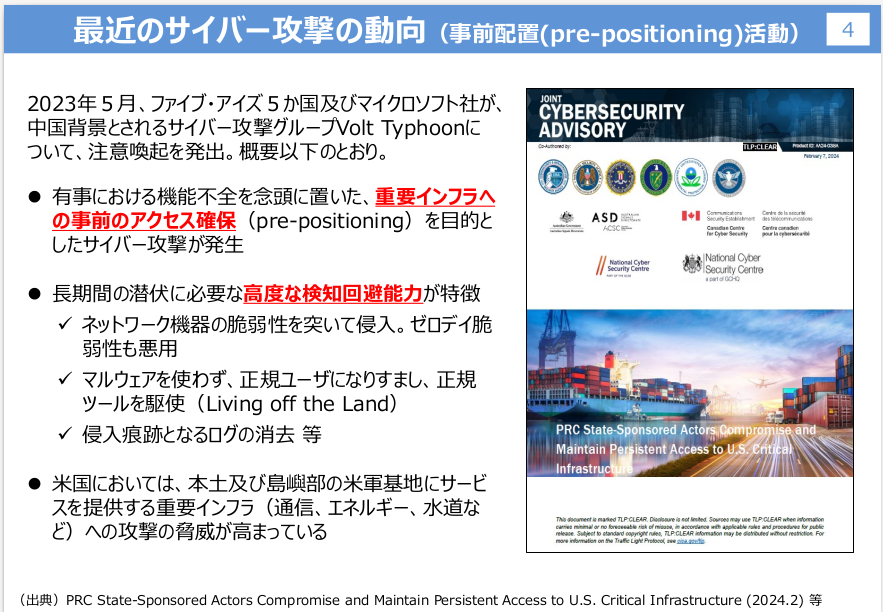

サイバースパイ・サイバー攻撃法案の内閣官房サイバー安全保障体制整備準備室が作成した説明資料のなかで「無害化」の事例として米国を中心に近年実際に実施されたVolt Typhoonと呼ばれるハッカー集団によるマルウェアへの措置が挙げられている。これ以外にもVolt Typhoonが例示されるケースは比較的目にする機会が多い事例であり、情報も比較的多いケースである。2 以下Volt Typhoonの事例を取り上げながら、「無害化」措置について、どのような問題が生じうるのか、とりわけ、私たちの通信の秘密や言論・表現の自由などの基本的人権にどのような悪影響が考えられるのかについて、検討したい。

3.1. マイクロソフトの報告

Volt Typhoonとは何であり、どのような無害化が行なわれたのかをみてみよう。 早い段階でVolt Typhoonの活動を発見したマイクロソフト社は、2023年5月に公表した報告書3の冒頭で次のように述べている。

Microsoftは、米国の重要インフラ組織を標的とした、侵害後の認証情報へのアクセスとネットワークシステムの検出を目的とした、隠密かつ標的を絞った悪意のある活動を明らかにした。この攻撃は、中国を拠点とする国家支援の攻撃者「Volt Typhoon」によって行われており、通常、スパイ活動や情報収集に重点を置いている。

認証情報とは、IDとパスワードで本人であることを確認するなどのような場合に用いられる情報だ。ID/パスワードは認証情報のごく一部であって、もっと多岐にわたる。認証情報を収集することによって、ネットワークのなかの認証を必要とする様々な部署への侵入を可能にする準備作業を行なっていたのだろうと推測される。しかしこれらの窃取した情報を利用してマルウエアなどを仕込むというスパイ行為の範囲を越えた破壊工作までは実施されていなかったが、将来そうした可能性があるという判断がなされて「無害化」が実行されたものと思われる。4

マイクロソフト社は、ここで「中国を拠点とする国家支援の攻撃者」と明言し、中国政府を後ろ盾とした攻撃であると断定しているが、この報告書には中国政府を攻撃元と判断した根拠については示されていない。その理由を私なりに推測しているが、これについては後述する。上の引用箇所に続いて、更に次のように述べている。

Volt Typhoonは2021年半ばから活動しており、グアムやその他の米国の重要インフラ組織を標的にしている。この作戦では、被害を受けた組織は通信、製造、公益事業、運輸、建設、海運、政府、情報テクノロジー、教育などの分野にわたっている。観測された行動から、脅威の実行者はできるだけ長く気づかれないようにスパイ行為を行い、アクセスを維持しようとしていることがうかがえる。

Volt Typhoonが標的とした重要インフラは法案が念頭に置く日本の重要インフラのケースにそのまま当て嵌めてイメージしやすい。このことも法案の立法事実に関連するすでに起こされた事例として取り上げられた理由の一部かもしれない。

3.2. 長期・広範囲の潜伏活動

注目すべきなのは、Volt Typhoonの活動時期だ。上にあるように活動は2021年頃からだという。報告書が公表されたのは2023年春なので2年近くが経過している。そして更に実際にこのVolt Typhoonが用いたと呼ばれるボットネットに対する「無害化」措置は、米国司法省のプレスリリース5によれば23年12月に実施されたという。数年にわたり活動が維持されていただけでなく、マイクロソフトの報告から「無害化」までの時間経過をとっても半年が経過している。上の引用にもあるように、ルーターなどのエッジデバイスと呼ばれる機器のセキュリティサポートが終了している古いモデルが大規模に狙われたことから、まず最初にユーザーへの注意喚起を通じて対処が呼びかけられ、これによっても対処できないケースについて強制的な「無害化」のための侵入措置がとられたと思われる。

民間のサイバーセキュリティ企業Security Scorecardは次のように報じている。6

Volt Typhoonを含む脅威行為者がデータを秘密裏に転送するために使用しているボットネットを構成していると思われる侵害されたSOHOデバイスのグループが特定されている。ボットネットが使用する侵害されたデバイスには、Cisco や DrayTek のルーター、NETGEAR のファイアウォール、AxisのIP カメラが含まれる。

またこの報告書は次のようにも指摘した。

明らかになったのは、ヨーロッパ、北米、およびアジア太平洋地域で活動する秘密のインフラネットワークで、侵害されたルーターやその他のネットワークエッジデバイスで構成されていると思われる。(略)Volt Typhoonはこれらの侵害されたデバイスを使用して盗んだデータを転送したり、標的となる組織のネットワークに接続しようとしている可能性がある。

Security Scorecardは、C2ルーターノードへの接続数別に見た感染の可能性があるCisco RV325デバイスの地理的分布などのデータを示して、侵害された機器と同じ種類のものが世界中で利用されていたことから、侵害が米国以外にも拡散していた疑いを指摘している。いわゆるファイブアイズを中心とするJoint Cyber Securityが公表した報告書では、米国外への広がりについては重視していない。7 実際にはどうなのか、全体像はまだはっきりしていないと思う。米国がとった措置は、こうした国外への広がりの可能性があるとはいえ、国内においてマルウェアなどが仕込まれた機器を対象に「無害化」を実行したケースだけが公表され、国外での「無害化」については明言していない。

3.3. 「無害化」措置

Volt Typhoonは、インターネットに接続されているルーターなどの末端のデバイスのセキュリティホールや脆弱性を突いてKV Botnetと呼ばれるマルウェアを用いて活動してきたといわれ、数百、あるいは数千台のデバイスが被害を受けたとも報じらている。では、この侵害を受けたデバイスの「無害化」はどのようにして実施されたのだろうか。

司法省はこのVolt TyphoonによるマルウェアKV Botnetを破壊する措置について、「2023年12月に裁判所が承認した効力のある行為により、中華人民共和国(PRC)国家支援を受けたハッカー集団にハイジャックされた米国を拠点とする数百台の小規模オフィス/ホームオフィス(SOHO)ルーターのボットネットが破壊された。」8と述べた。司法省は、この脅威の除去のためにFBIと司法省は裁判所の令状を取得して措置にあたったと報じた。請求された令状には、FBIはマルウェアに感染している米国にあるルーターを特定しており、リモートでこれらのルーターを捜索し証拠を押収するとともに、マルウェアを感染したルーターから除去し、再感染を防止する措置をとるための裁判所の令状を請求した。9

令状では、この事案の原因と思われるものとして、背後に中国がいることをマイクロソフトとファイブアイズの報告書などで主張し、FBIが把握したこととして、令状申請書では以下のような説明をしている。

FBIの捜査で、KV Botnetと知られるマルウェアにSOHOネットワークのルーターが感染していることを確認している。ボットネットは、あるサイバーアクターが犯罪目的で制御し利用することができるインターネットと接続している感染したデバイスのネットワークである。KV Botnetのひとつの機能は感染したSOHOルーター間の暗号化されたトラフィックを、ハッカーが彼らの活動を匿名化することを許すように伝送することである(つまり、ハッカーがSOHOルーターからオペレートしているように見せかけるが、本当は彼らの実際のコンピュータは中国にある)。KV Botnetは感染したルーター(“ノード”)、親ノード、C2ノードからなる。この親ノードとC2ノードはボットネット内の他のノードにコマンドをリレーしたり発行するコンピュータである。

この引用のなかで「FBIの捜査で、KV Botnetと知られるマルウェアにSOHOネットワークのルーターが感染していることを確認している」と述べられているが、どのような方法で多数に及ぶ感染を確認したのかについては言及がない。このKV Botnetというマルウェアに感染するのはサポート期限が切れた古いルーターなどの機器である。セキュリティのパッチやソフトのアップデートアなどが提供されていないものだ。KV Botnetは再起動すると除去されるが、所有者や管理者は気づきにくく、長期にわたり再起動されずに利用されてきた。たとえルーターを再起動したとしても脆弱性はそのまま残され、再度の感染がありうる。FBIが行なったのは再度の感染を防ぐ措置も含めたものだった。

裁判所の令状が必要なのは、FBIの措置が、通信機器に対する侵害とプログラムの破壊を伴うかために、令状なしであれば、米国刑法の違法行為となると判断されたためだ。

3.4. ファイブアイズとの連携

他方で、このVolt Typhoonへの対処は、米国の捜査機関だけで取り組まれたものでもなければ、米国一国だけで取り組まれたものでもないようだ。10 いわゆるファイブ・アイズの関係機関などが共同報告書「中国の国家支援組織が米国の重要インフラを侵害し、持続的なアクセスを維持している」11 を出しており、そのなかでは次のように述べられている。

Volt Typhoonがグアムを含む米国本土および米国本土以外の領土にある複数の重要インフラ組織(主に通信、エネルギー、輸送システム、上下水道システム部門)のIT侵害したことを確認している。Volt Typhoonの標的の選択と行動パターンは、伝統的なサイバー諜報活動や情報収集作戦とは一致せず、米国報告作成機関は、Volt Typhoonのアクターは機能を混乱させるためにOT資産へのラテラル・ムーブメント(水平移動)を可能にするために、ITネットワーク上にあらかじめ配置されていると高い確信をもって評価している。(略)地政学的緊張や軍事衝突が起こりうる場合に、これらの行為ネットワークアクセスを破壊的効果のために使用する可能性を懸念している。

ここで指摘されている「伝統的なサイバー諜報活動や情報収集作戦とは一致せず」として、特に注目している。攻撃者の目的は、発見されずに移動・拡散し、情報を収集することにあるともいわれている。上の引用にある「ラテラル・ムーブメント」は、水平移動、あるいは水平展開などと訳されるが、これがひとつのキーワードになる。攻撃者は、セキュリティ・ホールや脆弱な箇所から侵入した後で、侵入に成功した機器を利用して、繋っているネットワークの他の部分へと展開していく。様々な手法を駆使してネットワーク内部を探索し情報を収集したり、当初の標的へと辿りつくことを試みたりする。12

「無害化」としての措置は、裁判所の令状を取得した上での、遠隔地からのリモートによる侵入措置であった。この限りでは米国内だけの取り組みになり、FBIが関与する枠組になるが、同時に攻撃者が中国であるという断定によって、問題は国境を越えた取り組みともなり、ここにファイブアイズに関係する情報機関などが関わることになるのだろう。

「無害化」措置をめぐる全体の構図を理解するためには、直接の「無害化」措置を担う機関だけに注目するのでは十分ではない、ということがわかる。問題が、国際的な戦争や武力紛争未満の平時のなかに潜り込んだようなサイバー領域における「攻撃」であるために、国際的な情報機関相互の連携が関与することになる。実空間の武力攻撃や威嚇と比べて、サイバー領域における攻撃は実感されにくいために、その利用のハードルは低く、スパイ行為が同時に容易に破壊工作へと転じることにもなりうるために、サイバー領域は実空間以上に国際的な緊張を高める要因になりやすい。結果として、私たちが日常生活で必須のコミュニケーション手段としているサイバー領域が、同時に「攻撃」の回路としても利用される結果として、私たちをより不安全なものにしかねないことがわかる。

ただし、Volt Typhoonに侵入されたかどうかのチェックをどのようにして行なったのかなど、「無害化」に先行する事前の調査なども含めると、かなりの時間を要したに違いないが、この点については、私自身が十分に調べきれていない。

サイバースパイ・サイバー攻撃法案の趣旨や説明資料などによる「無害化」のプロセスとVolt Typhoonにおける「無害化」とでは幾つかの点で違いがある。注目されるのは、Volt Typhoonでは令状を取得しての「無害化」であるのに対して法案は、監理委員会の承認としている点だ。この違いは、法案が前提にしている状況が「緊急の必要があるとき」(整備法案、警職法第六条の二の2)とされ、かなり切迫した状況を想定しているような印象を与える記述によって正当化しようとしている。警職法を転用しているのも令状なしの捜索と深く関わるだろう。

しかし米国の取り組み事例をみたとき、Volt Typhoonのような攻撃を受けた場合に、令状に基づく従来のような捜索で十分対処できるのではないか、なぜ令状主義をも否定するような法改正をあえて試みようとしたのか。

3.5. 日本もVolt Tyhoonのような攻撃手法をとるようになる

むしろ、私たちが最も真剣に検討すべきなのは、Volt Typhoonのような攻撃を受ける場合ではなく、逆に、同種の攻撃の主体に日本がなることを法案が正当化する可能性がある、という点だ。法案は、同意のない侵入行為を合法化している。法案説明資料では「攻撃に使⽤されているサーバー等が持つ脆弱性を利⽤するなどして、遠隔からログインを実施」と率直に記述している。日本が「敵国」視している国のサーバーは「攻撃に使用されているサーバー」という理由づけをすることはいくらでも可能だ。侵入してから情報を収集する期間は半年と定められているが延長が可能であるから事実上期限なし、とみていい。長期にわたるスパイ活動を合法化する基本的な枠組を法案は提供していると解釈することも可能だ。その後、いわゆる「無害化」へと展開するかどうかは、状況次第、ということになるかもしれない。「敵国」のサイバー領域における攻撃能力全体を無害化するということも無害化に含まれうる。こうした極端な解釈をとるかどうかは状況次第だろう。

3.6. 「無害化」措置でVolt Typhoonは駆逐されたのか

さて、このFBIによるVolt Typhoonへのサイバー攻撃は成功したのだろうか。確かに多くの感染したルーターからマルウェアは駆除され再感染しない措置はほどこされたようだ。

しかし、これで問題は解決しなかったようにもみえる。というのは、Volt Typhoonは、このFBIによる攻撃を察知して対抗措置をとるようになったといわれているからだ。Volt Typhoonが利用したのは世界中に存在するサポート期限が切れセキュリティのアップデートができない膨大な通信機器を利用したものであるため、感染した機器の「無害化」をほどこしても、ボットネットの再構築を通じてこれまで感染していなかった機器を狙うことが可能であるために、「旧式の Cisco および Netgear ルーターを標的とした KV-Botnet マルウェア・ボットネットの再構築に成功した」とすら報じられてしまった。13 FBIなどとの攻防戦は「無害化」措置をとりはじめた直後から顕著に示されてきたとも報じられている。14 実際のところについて私は確信をもった判断ができないが、サイバー攻撃に関連する「無害化」は、KV-Botnetのように、膨大な数の機器が世界中で長期にわたってセキュリティホールが放置されて利用されているケースに対しては十分な効果を挙げることができない、ということだ。もしこうしたセキュリティホールが全て完璧に塞がれたとすれば、攻撃は収束するだろうか。技術的にいえば収束するだろうが、同様の別のセキュリティホールが狙われる可能性は排除できない。

攻撃の標的となった米国の反撃の選択肢として、国内の感染した機器への対処だけではなく国外にあるC2コンピュータや、更には米国が想定する中国の攻撃元そのものを叩くことで、問題を解決することが可能だろうか。これはサイバー攻撃の大幅な拡大であり文字どおりのサイバー戦争を入口にしたリアルな戦争への道となる危険性が大きい。他方で、米国を攻撃してきた側にとっては、攻撃の手段はKV-Botnetだけではなく様々な別の手段もある。攻撃側に攻撃の動機が存在する限り攻撃は収束することはない。この構図は、米国がサイバー攻撃の主体となって、ボットネットを構築して中国などを攻撃する場合にも同様の事態を想定することができる。技術的なことでいえば、相手にできることはこちら側でも可能であるはずのことだ。

「無害化」と呼ばれるサイバー攻撃の教訓は、この手法はサイバー攻撃を解決する手段にはなりえない、ということである。むしろ攻撃の応酬を招くことになるのは、実空間における武力による応酬の場合と同様である。こうした攻撃の応酬はネットワーク全体の安全を高めるどころかむしろ弱体化させる原因を作り出していることになる。しかし、こうした攻撃の応酬は、攻撃という権力の力の主体をなす警察や自衛隊といった組織にとってはその存在感を増す格好の状況を提供することになり、逆に私たちのコミュニケーションの権利は益々脆弱なものになる。

3.7. アトリビューションと国家間の敵視政策の問題

このVolt Typhoonによる不正アクセスと、疑いとしての情報窃取について、その元凶が中国であるという断定は欧米の政府とメディアでは繰り返されてはいるものの、この行為の責任の帰属先が中国であるということを証明するようなデータが公開されてはいないように思う。マイクロソフトの報告でも米国政府のドキュメントでも中国を犯人と断定する言及はあるが、その根拠は示されていない。メディアもこの点について深く追求しているようにも思えない。他方で中国は自らの行為であることをはっきりと否定している。15 米国がアトリビューションで明確な証拠を示せてはいない一方で、中国側が説得力のある反論ができているかというとそうとも言いきれない。私の技術的な知識では判断しえない部分が多々あることを差し引いても、この事象を中国によるものと私は断定できない。アトリビューションの問題は未解決である、というのが私の判断だ。従って、中国に対してサイバー領域での対抗措置としての報復攻撃を現段階では正当化できるとも思わない。

西側のメディアの論調や米国の報告書などでは報復攻撃をも肯定しかねないような激しい断定が散見されるのだが、政府当局はサイバー領域における報復といっていいような目にみえる行動はとっていない。何もしていないのか、何かをしていても秘匿しているのか、それすらわからない。中国を名指しで犯人扱いしてはいるものの、実際にはアトリビューションとしての信頼に足る証拠がないために、実際は対抗措置をとっていないかもしれない。ちなみに、国際法上合意されたアトリビューションに必須とされる証拠の基準などは未だに未確立である。16

上で「無害化」措置でVolt Typhoonは駆逐されるどころかより厄介な拡大の危険に道を開いたのではないか、と述べた。同様に、アトリビューションの観点からみたときも、Volt Typhoonの「無害化」措置は、実は何ひとつ問題の解決には至っていないことに気づく必要がある。つまり、米国内で侵害されたデバイスからマルウェアなどの駆除と防護措置をほどこしただけであって、この侵害行為の責任を負うべき加害者そのものの攻撃システムを破壊したわけではないからだ。帰責を証明する客観的な証拠を公表できていないために、加害者に対して国際法上の要請も配慮してバランスのとれた手段によって報復するということも行なわれた形跡はない。中国を名指ししながらもアトリビューションの観点からすると、この名指しは言葉の上だけのものになっている。

これは、アトリビューションを装いながらのある種の情報戦になってしまっており、最も懸念するのは、この結果が米国や日本を含む同盟国のなかに暮す人々の間に差別や憎悪の感情を醸成するきっかけになることだ。政府と一人ひとりの個人とは別であるにもかかわらず、である。米国の思惑としては、国家安全保障の主敵の基軸を中国に合わせる観点からすれば、自国民の大半が中国を犯人として信じて敵意の感情を醸成することに繋がればナショナリズムの感情動員にとってマイナスになることはない、とみているようにもみえる。しかし、これは人々の冷静で合理的な判断を阻害しかねない。米国や同盟国がやったことは、一方でセキュリティ・ホールや脆弱性への対応をとりながら、他方で、サイバースパイ・サイバー攻撃の動機を形成する国家間の敵対関係を醸成したにすぎない。つまり攻撃の動機そのものに対処できていないのだ。これでは国家が果たすべき人々の安全な環境を保障することにはならない。

実は、これ以外にもアトリビューションに関連して考えておくべきことがある。それは、米国による根拠を示すことのない断固たる断定の背景には、証拠として示すことができない何らかの手段によって中国に帰責させるだけの根拠を把握していた可能性も否定できないという疑念だ。たとえばソーシャル・エンジニアリングやHUMINTなど伝統的なスパイ活動を通じて把握した表には出すことのできない証拠などがあるのかもしれない。

もうひとつは、Volt Typhoonのような手法を米国など他の国の諜報機関もまた実行していた場合には、アトリビューションの問題を根本的に解決するように証拠を公開することは、自国の同種の攻撃に関してもパブリック・アトリビューションに直面しかねず、直接の実害に関わる問題だけを技術的に排除することでよしとする判断もありうる。国内法上不正アクセスなどとして捜査機関が強制捜査の権限を行使する一方で、国際法上は国家のスパイ行為そのものは違法とはされていないことから、アトリビューションの問題は不問に付す、という選択だ。米国など他の国――ここには日本も含まれる――もまた同種のスパイ行為を行う主体でもあるというところから、こうした不条理な選択に合理性が与えられてしまうかもしれない。とはいえ、いつも中国やロシアなどのサイバー攻撃ばかりが注目され、欧米や日本などの同様の攻撃はあたかも存在しないかの報道が繰り返されてきていることには、一般のマスメディアもようやくその奇妙な非対称性に注目しはじめた。17

3.8. 教訓

Volt Typhoonに関しては、この事案を法案の説明文書で例示として挙げていることを念頭に置くと、以下のような教訓を導くことができると思う。

第一に、米国はVolt Typhoonの「無害化」措置において裁判所の令状を取得して対処した点だ。これはサイバースパイ・サイバ攻撃法案と決定的に異なる手続きである。令状主義は、憲法に明記された政府が守るべき義務である。令状なしの緊急逮捕のような前例を口実としたいのかもしれないが、米国ですら令状を請求して「無害化」に対処できており、政府の令状回避の主張は、政府自らが法案を正当化しようとして持ち出した事例によって否定されている。

第二に、もし日本がVolt Typhoonのような攻撃を受けたばあい、警察、自衛隊、その他の政府機関、重要インフラ民間事業者などがどのように連携し、対処することになりそうなのか、その結果として私たちの通信の秘密など基本的人権がどれほど侵害されることになるのかということを判断するための参考例になる。「無害化」措置は、その準備も含めて、私たちの通信の秘密が侵害されないで済むとはいえないことは明らかであり、だからこそ米国では裁判所の令状を必要としたのだ。とくに、捜査機関による侵入と無害化のためには、その前提として網羅的にデバイスの状況を調査するなどの監視が行なわれることを軽視してはならないだろう。メールやウエッブ経由でマルウェアなどを仕込むのであれば、監視の範囲は更に拡がる。

第三に、私たちのネットの環境に対する侵入者は、日本政府が想定しているような外国の政府を後ろ盾とした者や営利目的の犯罪者だけではない。これまでの歴史的な経験からすれば、こうした者を排除する意図をもちつつ、公共の福祉や犯罪や脅威の抑止といった大義名分を掲げながら、サイバースパイ・サイバー攻撃の手法を自国内の反政府運動などの政治・社会運動を監視するために転用・流用しようとする権力者の行動が繰り返されてきてもいることを忘れてはならないだろう。私たちのネットを監視する日本政府もまたサイバー攻撃の加害者になるために、法案を提出したことを忘れるべきではない。自国も含めて、いかなる国家であれ、またいかなるアクターであれ私たちのコミュニケーションの権利を侵害することは許されない。こうした人権侵害行為を排除するための唯一の方法は、私たち自身が少なくとも、自分と仲間のプライバシーやコミュニケーションの権利を防衛するために必要なセキュリティを安易に国家に委ねるのではなく、自ら確保できるような取り組みを確立することこそが重要になる。

第四に、法案の説明資料で無害化として挙げられている具体例にVolt Typhoonが選ばれていることの意味は軽視すべきではないと思う。日本政府もまたVolt Typhoonのように、長期にわたり「敵」のネットワークに潜伏して情報収集するという攻撃の手段をとる可能性を否定できない、ということだ。自国政府の加害行為への責任を私たちは自覚しなければならない。自国政府の加害を阻止できるのは日本にいる私たちだからだ。

最後に、サイバー攻撃には先制攻撃を含むサイバー攻撃で対処する、という考え方はうまくいかない、ということだ。多くの場合、「無害化」は相手の更なる巧妙な攻撃を招きかねず、こうした報復攻撃や先制攻撃は、サイバー領域における戦争を拡大するだけでなく、実空間での戦争へのきっかけにすらなる。

4. 地政学的な国家間の紛争から、国境を越えて繋りあう私たちの権利を切り離すべきだ

ボットネットを背後で操っている大元の「攻撃者」そのものを攻撃することもまた能動的サイバー防御の課題とされているのかどうか。Volt Typhoonの場合もFBIによる米国内の対処だけが公開されているに過ぎず、国外での軍や諜報機関が関係するであろう対処についてはどうなっているのかはわかっていない。しかし、先にも述べたように、もし実際にどこかの国のサイバー部隊を脅威の元凶とみなして攻撃することになれば、非常に深刻な武力紛争に発展する可能性がある。実際にどこまで脅威の根源にまで遡って対処するのかは、日本が関係する軍事安全保障の同盟の戦略なかで決まるといっていい問題になる。

最後に、前稿でも結論で述べた事を再度繰り返しておきたい。少なくとも現在の米国の国際政治における主要な敵は中国であり、中国への敵意の世論を繰り返し喚起することは米国の安全保障政策の重要な情報戦の一角をなしており18、日本の政府もメディアもこの基本的な敵と味方の国家関係のなかに私たちを囲い込もうとしているように思う。こうした国家間の対立関係が世論のレベルでは感情的な敵意の醸成となる。この国家対立と感情の動員の罠に嵌るべきではない。

だからこそ私たちは、この感情の政治に巻き込まれない工夫に迫られている。この感情的な雰囲気からいかにして身を引き剥がし、同時に、国家間の紛争圏から距離をとって国境を越えた人々のコミュニケーションと相互の議論や理解を構築できるかという問題が、サイバー領域の紛争と表裏一体として問われる。国家がサイバー領域を戦争に引き寄せれば寄せるほど、私たちはいかにして、この諍いの構図を拒否できるかが問われることになる。もし米国がVolt Typhoonへの報復として中国へのサイバー攻撃を実行していなかったのであれば、それは好ましい選択だと思う。他方で、Volt Typhoonへの対処として裁判所の令状を取得して強制的な侵入と「無害化」を実行したことは、それが被害の阻止として機能したとしても、手放しでは肯定できない。令状の内容や、無害化の実際の措置、当事者による解決に委ねられなかった事情の詳細などは慎重に見極めるべきであり、その副作用としていったいどれだけの通信の秘密やプライバシーの権利への侵害があったのかが明かでない以上、人権のリスクを軽視することはできないからだ。

Footnotes:

今国会に上程されているいわゆる能動的サイバー防御法案などと呼ばれている法案については、以下敢えて「サイバースパイ・サイバー攻撃法案」と呼びたいと思う。

もうひとつカナダの事例も挙げられているが、こちらについては私はまだ批判的に検討できるだけの材料を持ち合わせていない

根拠

2024年1月31日付司法省プレスリリース https://www.justice.gov/usao-sdtx/pr/us-government-disrupts-botnet-peoples-republic-china-used-conceal-hacking-critical

(securityscorecard.com)”Threat Intelligence Research: Volt Typhoon Compromises 30% of Cisco RV320/325 Devices in 37 Days,” https://securityscorecard.com/blog/threat-intelligence-research-volt-typhoon/

https://www.justice.gov/archives/opa/pr/us-government-disrupts-botnet-peoples-republic-china-used-conceal-hacking-critical ここには裁判所の令状関連のドキュメントの写しも掲載されている。

2023年12月の令状 https://www.justice.gov/archives/opa/media/1336411/dl?inline 2024年1月の令状 https://www.justice.gov/archives/opa/media/1336421/dl?inline

米国の組織としては、The Cybersecurity and Infrastructure Security Agency (CISA)、National Security Agency (NSA)、そしてFederal Bureau of Investigation (FBI)といった捜査機関に加えて、U.S. Department of Energy (DOE)、U.S. Environmental Protection Agency (EPA)、U.S. Transportation Security Administration (TSA)といった軍事諜報機関以外の政府組織も名前を列ねている。この他に、米国以外の機関として、Australian Signals Directorate’s (ASD’s) Australian Cyber Security Centre (ACSC)、 カナダのthe Communications Security Establishment (CSE)の一部門であるCanadian Centre for Cyber Security (CCCS)、英国のNational Cyber Security Centre (NCSC-UK)、ニュージーランドのCyber Security Centre (NCSC-NZ)が揃って参加している。

PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure https://www.cisa.gov/sites/default/files/2024-03/aa24-038a_csa_prc_state_sponsored_actors_compromise_us_critical_infrastructure_3.pdf

ラテラルムーブメントのついてはたとえば、下記を参照。Cloudflare 「ラテラルムーブメント(水平移動)とは?」https://www.cloudflare.com/ja-jp/learning/security/glossary/what-is-lateral-movement/

https://blog.lumen.com/kv-botnet-dont-call-it-a-comeback/

中国側からの反論記事やレポートとして以下を参照。”US side ‘silent’ on report of Volt Typhoon falsehood; analysts urge US to refrain from arbitrarily fabricating evidence to frame China By GT staff reporters,” https://www.globaltimes.cn/page/202404/1310679.shtml ,”GT exclusive: Volt Typhoon false narrative a collusion among US politicians, intelligence community and companies to cheat funding, defame China,”report By Yuan Hong https://www.globaltimes.cn/page/202404/1310584.shtml, 中国のコンピュータ・ウィルス緊急対応センターは下記の三つの報告を出している。(IIの英語版は未見) Volt Typhoon:A Conspiratorial Swindling Campaign targets with U.S. Congress and Taxpayers conducted by U.S.Intelligence Community https://www.cverc.org.cn/head/zhaiyao/futetaifengEN.pdf “伏特台风II”——揭密美国政府机构针对美国国会和纳税人的虚假信息行动 https://www.cverc.org.cn/head/zhaiyao/news20240708-FTTFER.htm, Volt TyphoonIII https://www.chinadaily.com.cn/pdf/2024/20241014.pdf

たとえば以下を参照。Kristen Eichensehr、”The Law & Politics of Cyberattack Attribution、” 67 UCLA L. Rev. 520 (2020). UCLA School of Law, Public Law Research Paper No. 19-36 Posted: 23 Sep 2019 Last revised: 1 Oct 2020 https://papers.ssrn.com/sol3/papers.cfm?abstract_id=3453804%E3%80%81eremy K. Davis,”Developing Applicable Standards of Proof for Peacetime Cyber Attribution,” Tallinn Paper No. 13 2022 https://ccdcoe.org/uploads/2022/03/Jeremy-K.-Davis-Standards_of_Attribution.pdf

Joe Tidy,”Why is it so rare to hear about Western cyber-attacks?” 23 June 2023, https://www.bbc.com/news/technology-65977742

例えば以下を参照。”U.S. Can Respond Decisively to Cyber Threat Posed by China,” https://www.defense.gov/News/News-Stories/Article/Article/3663799/us-can-respond-decisively-to-cyber-threat-posed-by-china/