2025年3月5日 不正確な記述を修正しました。まだ不十分な記述があり、改訂を予定しています。

目次

1. 立法事実の問題点

本稿では、今国会に上程されているサイバースパイ・サイバー攻撃法案1として新規の立法と既存の法律の改正を必要とする事態そのものについて、政府側が提出した資料などを基にして、データの呈示方法の(作為的とも思える)間違いや、事実認識の誤りを指摘し、立法事実に重大な誤りがあることを指摘する。

1.1. サイバー攻撃の深刻度のデータについて

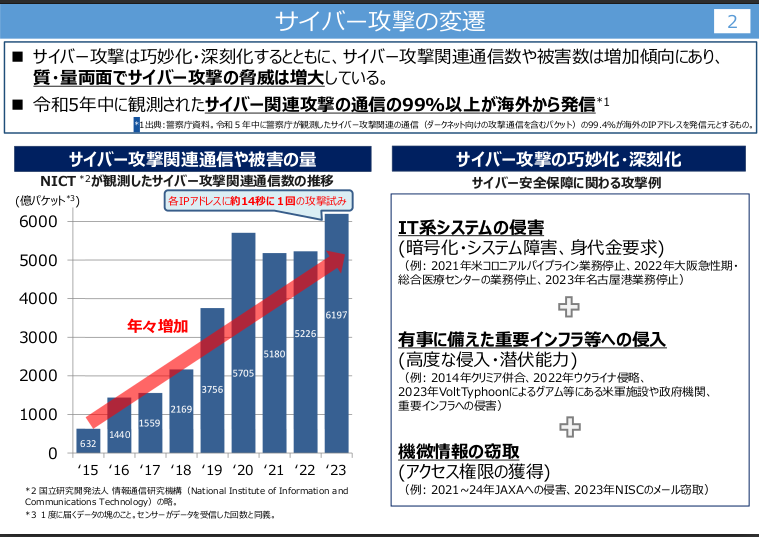

法案について内閣官房サイバー安全保障体制整備準備室が作成した説明文書2のなかの「検討の背景」説明として、以下のスライドが掲載されている。3

この左の棒グラフは、「サイバー攻撃関連通信や被害の量」と題されており、国の情報通信研究機構サイバーセキュリティ研究所サイバーセキュリティネクサスNICTERが観測した「サイバー攻撃関連通信数の推移」という副題が付されている。数値は「年々増加」しており2023年には「各IPアドレスに約14秒1回の攻撃試み」という吹き出しの赤字の文字が目立つように配置されている。この棒グラフの縦軸には億パケットを単位として2023年には6197億パケット(パケットは通信データの単位)がサイバー攻撃関連通信であるという表示になっている。この説明資料は国会議員にも配布されており、また一般にも公開されている法案の政府による説明文書としては最もよく参照されるもののひとつだろうと推測される。

このグラフにはいくつか疑問がある。

第一に、「各IPアドレスに約14秒に1回の攻撃」という表現は、「サイバー攻撃」について専門的な知識のない議員や一般の市民からすると、あたかも14秒に1回ミサイル攻撃を受けているかのような誤った印象を与える巧妙な記述だ。23年のNICTER報告書では「2023 年は 1 IP アドレスあたりで約 226 万のパケットが観測されました」とあるが、法案説明文章のような各IPアドレスあたりで何秒に一回の攻撃があったのかを算出していない。単純に1IPアドレス当たり攻撃数などとすることはできないか、意味のある数値ではないからだろう。情報通信ネットワーク上にあるIPアドレスと接続されているコンピュータや通信機器(以下デバイスとも呼ぶ)の数は同じではなく、各デバイスが「14秒に1回」攻撃されているというようには単純に計算できないと思う。「14秒に1回」を強調した説明文書では、あえて日本国内にある通信デバイスの数とIPアドレス数などデータの基準を明示せずに、攻撃の頻度だけを強調した。私は、こうした記述は意図的に攻撃への不安感を煽りサイバー攻撃=ミサイル攻撃のような間違った印象を与えることをあえて意図した表現ではないか、と疑っている。

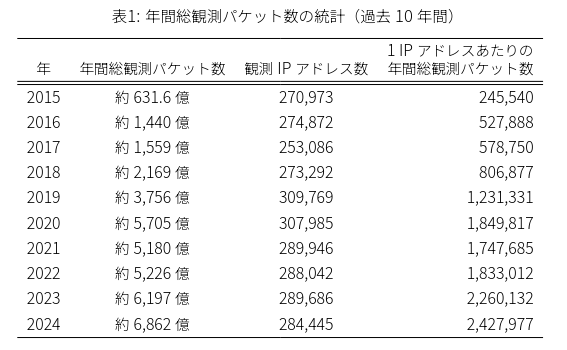

第二に、以下でみるように「攻撃」という言葉にもごまかしがある。 上の左グラフのタイトルはサイバー攻撃関連通信などと書かれているが、出典となっているNICTの報告書4では「年間総観測パケット数の統計」と記載されている。(下表は報告書の該当データのスクリーンショット)

この表と法案の説明文書の棒グラフとは数値が一致する。NICTERの表には「年間総観測パケット数の統計」とあり「サイバー攻撃」とは明記されていない。ここでいう調査は、NICTERによるダークネット観測に基づいて把握されたものである。説明文書にある棒グラフの数値、2023年では6316億パケットについては、その内訳が以下のように分けられるとの解説がある。

これら二つがサイバー攻撃とは関係ないパケットとみられるもので全体の60.2%を占める。つまり、ダークネットの年間総観測パケット数全体のうちサイバー攻撃に関係する可能性があるのは4割ほどになる。ところが、法案の説明文書はこのパケット数すべてを「サイバー攻撃関連通信」と呼んだ。

なぜこのような明らかに誤解を招くようなデータの読み替えをしたのだろうか。原因は二つあると思う。ひとつは、NICTがそもそもダークネットをサイバー攻撃に関連するデータ収集の場所として選んだ前提に、ダークネットがサイバー攻撃に利用されていることから、ダークネットにおける通信量の増加がサイバー攻撃の増加の指標になる、という仮定を置いていることによる。これが安直にダークネット=サイバー犯罪というような誤読を招いたのかもしれない。

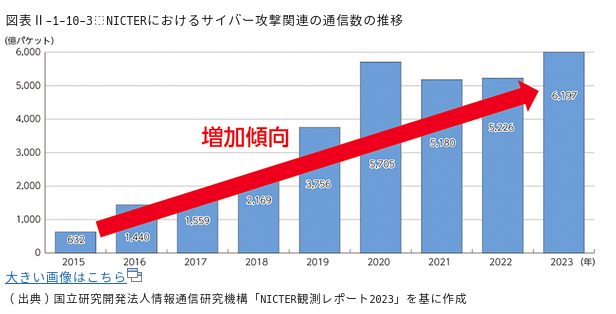

もうひとつの推測できる理由は、この説明文書の棒グラフは、NICTのオリジナルの報告書から作成されたものではなく、総務省の「情報通信白書」からの孫引きで作成されたのではないか、ということだ。白書も棒グラフで表示されており表題も「NICTERにおけるサイバー攻撃関連の通信数の推移」7とある。

白書本文では「国立研究開発法人情報通信研究機構(NICT)が運用している大規模サイバー攻撃観測網(NICTER)のダークネット観測で確認された2023年の総観測」といった表現になっており、この白書がサイバー攻撃とダークネットをほぼ同じものと誤解している可能性がある。

ダークネット自身は、犯罪者のネットを意味するものではないが、名前がダークとあるために非合法の地下ネットのような印象で受けとられやすいかもしれない。また定義によって意味内容に若干の違いもありそうだ。8匿名性が高いので、プライバシーに配慮する人たちや政府によるネットへの規制や弾圧が世界的にも増える傾向にあることを考えれば犯罪目的以外で利用する人たちが増えるのは当然のことであり、この点への配慮を十分にすべきだ。敢えて言葉の正確な定義を与えずに、こうした印象を政府側は巧妙に世論操作の手段に使っていると批判されかねないものだ。9

もし私のこの解釈が正しければ説明文書のデータの表題をはじめとする一連の指摘は全て削除して正確に書き直す必要がある。このままでは著しい誤解を国会の審議に与えかねない。敢て「偽情報」の類とまでは言わないが、そう言いたくなる類いの悪意を感じてしまう。しかし、NICTERの報告書を読めば誰でもわかることなので、このようなデータの悪用はあまりに杜撰すぎるので、私の理解が間違っている可能性がある。他の方達にもぜひきちんと確認をしてもらえると有り難い。

1.2. 実際の被害件数とその原因

では、サイバー攻撃の実際の被害状況はどうなのか。14秒に1回のミサイル攻撃でもあるかのような不安感情に見合う実態があるのか。IPAの「コンピュータウイルス・不正アクセスの届出状況2024 年(1 月~12 月)」10の報告書によると以下のような実被害が報告されている。

- ウィルス感染:2024年のデータでは、ウイルス届出 260 件の届出。ウイルス感染被害(実被害)15 件(ウイルス等検出数 215662)

- 不正アクセス: 2024年の不正アクセス届出は、166 件。23年の243 件より 77 件(約 31.7%)少ない。実被害があった届出は 132 件(全体の約 79.5%)。

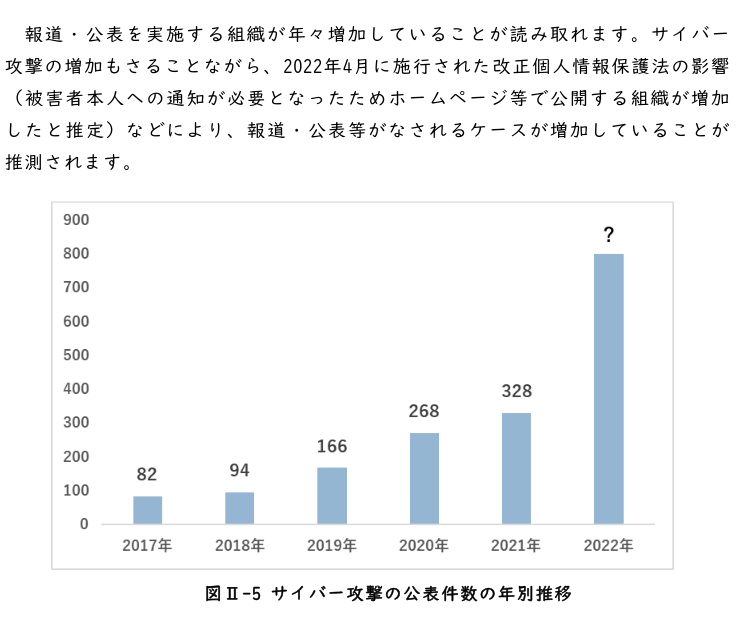

日本ネットワークセキュリティ協会「インシデント損害額調査レポート」 の別のデータ11でみても、サイバー攻撃として公表されている件数は2021年で328件(2022年は推計でこの倍以上と予測)となっている。億単位の攻撃という数字から受け取る印象とは非常に異なったものだ。(下図はレポートからのキャプチャ)

ただし、これらは届け出の件数であって、実際に感染したホスト数はこの数字よりもずっと多くなる。詳細はNICTERの報告書に詳しい。サイバー攻撃やその被害については、かなり複雑な事象であり、私は技術者ではないので、分析と判断には限界もあり、本稿ではその一部について、とくに法案の説明文書への疑問点という観点からのみ言及したものであり、サイバー攻撃の全体像を把握する上では十分なものではない。

法案の説明文書では、攻撃の数値だけが示されるので、あたかも攻撃=攻撃の成功=被害の発生というように推測されてしまう。しかし、法案説明文書で攻撃として数値化されているものは明示されていても、攻撃を防御したケースについての数値が示されていない。なぜ示さないのだろうか。法案の立法事実との関連でいえば、攻撃に対してほとんど防御ができておらず、現状では対処が極めて困難であることを説明できてはじめて立法措置の理由を説明したことになる。しかし、こうした防御のデータはまったくといっていいほど示されていない。

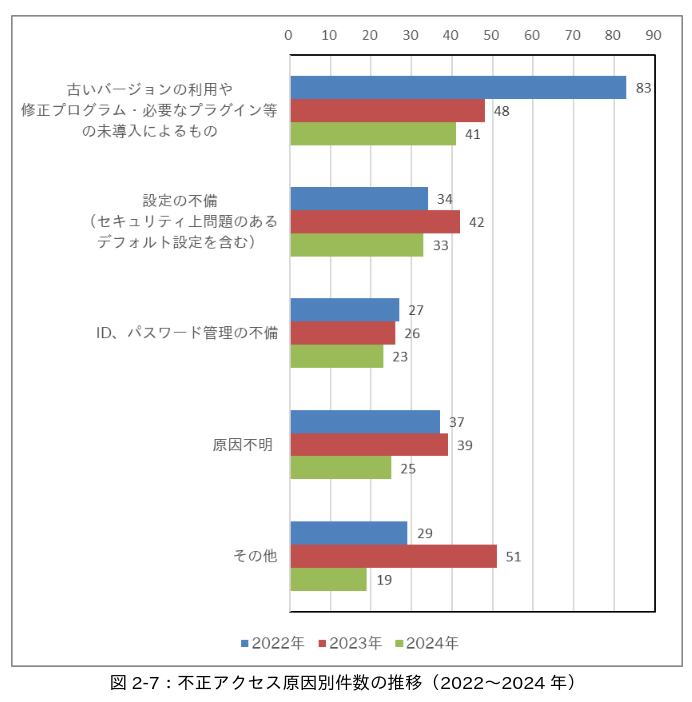

独立行政法人情報処理推進機構(IPA)による不正アクセスの原因別のデータは以下のようになっている。

原因の多くは、被害を受けた側が適切なセキュリティ対策の基本的な措置をとっていなかったために被害が現実のものになったケースが目立つ。当事者がシステムをきちんとバージョンアップする、修正プログラムを適用する、セキュリティの設定を正しく行なう、パスワード設定の基本を守る、などということができてれば防げるケースが多くあると思われる。この点について、法案の説明文書ではほとんど言及がない。

1.3. 民間と自治体の被害の具体例からわかること

JNSAの損害調査レポートでは実害にあった民間企業へのアンケート調査がある。このなかには以下のような感想が書かれている。(アルファベットの会社名は筆者が便宜上追加した)

(A社) 実はVPN機器の保守サービスを途中解約してしまったことに起因している。目先の利益に捉われ、セキュリティ対策にかけるコストを削った場合のリスクについて想定が十分でなかった。指揮官がいないのもそういうジャッジになった。

-—

(B社) 本件インシデント発生以降、専門組織が設置されるなど、セキュリティ対策の重要性を鑑みた対応が継続されているが、インシデント発生を契機とするものではなく、平常時においても経営者等が関心を持ったうえで各種対応が図られるような啓発活 動の必要性を実感。

-—

(C社) うちは大丈夫という思いが少なからずあった。しかし、被害に遭ってしまうと対応も大変で精神的な苦痛も大きいので、今後はセキュリティ対策のしっかりしたサービスへの変更ほか、サイバー保険も検討したい。 (対応完了後、セキュリティ対策 の強化を実施し、サイバー保険にも加入)

また、2024年に公表された民間のセキュリティ企業ACTの報告書「官公庁・自治体で実際に起きたサイバー攻撃・インシデント事例」12では以下の具体的な事例(サイトからキャプチャ)が示されている。

この表の概要をみても、インシデントの多くが、組織内の人的なミスなどに原因があるものであり、組織が警察や自衛隊などの助けを借りずにセキュリティ対策をとりことができるものばかりだ。

上記でみたように、不正アクセスやは当事者のセキュリティ対策によって防御できている。警察や自衛隊が、当事者になりかわって、たとえばバージョンアップをしたりパスワードを設定するなどの作業を代行することは技術的にもできないし、プライバシーや通信の秘密の観点からもすべきではない。本法案においてもそのような対処は想定されていない。

つまり、法案が成立しても、被害への対処はネットを利用する当事者が自ら行なうことに変わりはなく、警察も自衛隊も被害者に代わってセキュリティ対策の主体になることはできない。しかし、あたかも法案が成立すれば警察や自衛隊がサイバー攻撃の被害を解決してくれるかのような印象操作が行なわれているように感じる。

1.4. 地政学的脅威について

本法案では、警察と自衛隊が一体となって行動できる組織体制を構築すること、また脅威の大部分が国外に原因があるものとしていることなどから、いわゆる国家あるいは国家を後ろ盾としたアクターを主に念頭に置いている側面がある。立法事実としてこうした国家関連アクターはどれほど深刻といえるのか。

IPAが毎年公表している10大脅威のランキング13では、2025年に、はじめて「地政学的リスクに起因するサイバー攻撃」が7位にランキングされた。このランキングは客観的なデータに基くものではなく、「情報セキュリティ専門家を中心に構成する『10 大脅威選考会』の協力により、2024 年に発生したセキュリティ事故や攻撃の状況等から脅威を選出し、投票により順位付け」したものだ。主観的な評価であることもまたサイバー領域の現状を把握する上で重要である。以下はランキング表(画面キャプチャ)である。

とはいえこのランキングは、攻撃の動機に基づくもの、システムの脆弱性を原因とするもの、攻撃手法に基づくものなどが混在しており一貫性に欠けるように思う。この地政学的サイバー攻撃にはランサム攻撃やDDoD攻撃など他でランクインしている攻撃も含まれており、他のランキングと重複するようにもみえる。ランキングの組み立てそのものがわかりづらいが、このレポートに挙げられている「対応と対策」14は、そのほとんどが標的となった組織が対処可能なことがらであり、警察あるいは自衛隊が対処しなければならないような事態とはいえない。唯一可能性があるのはいわゆるLiving off the Landと呼ばれて発見が難しいとされるケース(Volt Typhonnが例示されることが多い)かもしれないが、これもまたサポート期間が終了したデバイスを使い続けた結果であって、セキュリティの基本をきちんと遵守していればほぼ防御可能ともいえる。15

2. 立法事実は改変されたり意図的に誇張されており、現実問題としては立法事実は存在しないといっていい

以上のように、政府の法案説明の文書に掲載されているサイバー攻撃の事実関係のデータについては、攻撃数そのものが水増しされており、あたかも14秒に1回は攻撃の被害を受けているような印象を与えているが、実際に攻撃の被害を受けた数は、これよりも極めて少ない数字である。

しかも、実害を受けたケースの大半は、常識とされているセキュリティ対策をほどこしていれば回避できたケースが極めて多い。

以上を総合的にみたばあい、本法案についての立法事実は極めて希薄であって、立法を必要とする切実な状況は存在しない。

むしろこの法案の目的は、国家安全保障上の要請として、防衛や治安維持という観点から警察や自衛隊のサイバー領域における行動範囲の拡大を狙うものであって、私たちのネットのセキュリティに寄与するものではない。

逆に、サイバー攻撃の現実は存在し、私たちもまた被害に遭遇もする。多くのサイバーセキュリティの専門家のアドバイスでは、私たち自身のセキュリティ対策にはすべきことができていないという極めて基本的な対応ミスが指摘される場合が多く、警察や自衛隊に委ねるべき事案はほとんどみあたらない。「攻撃」という恐しげな言葉に不安を煽られる以前に、セキュリティの基本をきちんと確保するような取り組みを市民や民間の企業、団体がみずから実践することが何よりも大切であり、唯一の解決策でもある。逆に、こうしたセキュリティを国家安全保障を口実に警察や自衛隊に委ねて(そうすればセキュリティの経費を節約できると勘違いする経営者もいそうだ)自分たちでできるはずのことまで自ら断念してしまうことによって、リスクを高めてしまう可能性がある。こうした権力頼みが文化になると、コミュニケーションの権利は自分たちで闘いとり守るのだ、という民衆のサイバーセキュリティへの関心すら希薄化させてしまう恐れがある。政府がすべきことは地政学的な脅威を煽るようなサイバー攻撃に前のめりになるサイバー安全保障から方針を転換することだ。これこそが、基本的人権の保障を基盤とする安全の保障につながる。

Footnotes:

重要電子計算機に対する不正な行為による被害の防止に関する法律案および重要電子計算機に対する不正な行為による被害の防止に関する法律の施行に伴う関係法律の整備等に関する法律案である。

この長い名前について、反対運動の側でも通称名の合意がない。ここでは「サイバースパイ・サイバー攻撃法案」(あるいはサイバースパイ・攻撃法案)と呼ぶ。理由は、本法案の目的が、サイバー領域における違法な侵入行為(サイバースパイ)を合法化すること、及び違法なコンピュータのプログラム等の破壊行為(サイバー攻撃)を国の機関に限って合法化することにあることによる。

https://www.cas.go.jp/jp/seisaku/cyber_anzen_hosyo_torikumi/pdf/setsumei.pdf

法案提出理由は以下である。

インターネットその他の高度情報通信ネットワークの整備、情報通信技術の活用の進展、国際情勢の複雑化等に伴い、そのサイバーセキュリティが害された場合に国家及び国民の安全を害し、又は国民生活若しくは経済活動に多大な影響を及ぼすおそれのある国等の重要な電子計算機のサイバーセキュリティを確保する重要性が増大していることに鑑み、重要電子計算機に対する不正な行為による被害の防止を図るため、重要電子計算機に対する特定不正行為による被害の防止のための基本的な方針の策定、特別社会基盤事業者による特定侵害事象等の報告の制度、重要電子計算機に対する国外通信特定不正行為による被害の防止のための通信情報の取得、当該通信情報の取扱いに関するサイバー通信情報監理委員会による審査及び検査、当該通信情報等を分析した結果の提供等について定める必要がある。これが、この法律案を提出する理由である。https://www.shugiin.go.jp/internet/itdb_gian.nsf/html/gian/honbun/houan/g21709004.htm

file:///home/toshi/%E3%83%80%E3%82%A6%E3%83%B3%E3%83%AD%E3%83%BC%E3%83%89/NICTER_report_2024.pdf

大量のパケットを送信する IP アドレスについては例年 通り,DNS の逆引き,Whois 情報,AS 情報等に加えて, GreyNoise [1] ,SANS Internet Storm Center [2] 等のセ キュリティ関連組織が公開する情報を参照しつつ,その 送信元の組織を調査しました.大学や調査機関等,調査 や研究を目的としてスキャンを行っていることが明らか で,スキャン元の IP アドレスが公開されている,あるい は,送信元 IP アドレスの逆引き等で送信元の組織を確認 できる場合に,この IP アドレスからのパケットを調査目 的のスキャン(以降「既知組織の調査スキャン」と呼ぶ) と判定しました.その結果,2024 年は 1.5 万の IP アド レスからの約 2,029 億パケットが既知組織の調査スキャ ンとして判定されました.これは 2024 年に観測された全 パケット数の約 29.6% にあたります.

送信元の組織を特定できないものの,調査目 的と思われるパケットが 2018 年以降多く観測されてい ます.これらのパケットは攻撃の傾向を分析する際のノ イズとなるため,昨年までと同様に一定の判定ルール*7を 設けて,送信元の組織を特定できない調査目的のスキャ ン(以降「未知組織の調査スキャン」と呼ぶ)の判定と除 去を行いました.その結果,4,570 の IP アドレスからの 約 2,102 億パケットが未知組織の調査スキャンとして判 定されました.これは 2024 年に観測された全パケット数 の約 30.6% にあたります.

情報通信白書2024年。https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r06/html/nd21a210.html

ダークネット:知られざるインターネットの深層 https://secure.stylemap.co.jp/network/darknet-unveiling-the-hidden-depths-of-the-internet/

ダークネットについては以下の記事を参照。Wikipedia https://ja.wikipedia.org/wiki/%E3%83%80%E3%83%BC%E3%82%AF%E3%83%8D%E3%83%83%E3%83%88 Andreas Zaunseder,”The darknet is not a hellhole, it’s an answer to internet privacy,” https://theconversation.com/the-darknet-is-not-a-hellhole-its-an-answer-to-internet-privacy-101420

https://www.ipa.go.jp/security/todokede/crack-virus/ug65p9000000nnpa-att/2024-report.pdf

サイバー攻撃に関する被害の公表または報道等がなされた国内の約1,300組織の調査 https://www.jnsa.org/result/incidentdamage/data/2024-2.pdf

「官公庁・自治体で発生したサイバー攻撃/インシデント事例とその原因」 https://act1.co.jp/column/0095-2/

https://www.ipa.go.jp/security/10threats/10threats2025.html 報告本文 https://www.ipa.go.jp/security/10threats/eid2eo0000005231-att/kaisetsu_2025_soshiki.pdf

「対策と対応」として挙げられている項目は下記である。

組織(経営者層)

● 組織としての体制の確立 ・地政学的リスクにおける情報収集をする ・自社事業に関する地政学的リスクの影響調査 ・インシデント対応体制を整備する組織(システム管理者)

● DDoS への対策 「8 位 分散型サービス妨害攻撃(DDoS 攻撃)」の「対策と対応」を参照すること。

● 被害の予防および被害に備えた対策 ・インシデント対応体制を整備する ・多要素認証等の強い認証方式の利用 ・サーバーや PC、ネットワークに適切なセキュリティ対策を行う ・Web サイト停止時のマニュアル作成、代替サーバーの用意、および告知手段の整備 ・適切なバックアップを行う

●被害に遭った後の対応 ・適切な報告/連絡/相談を行う ・インシデント対応を行う ・Web サイトの停止および代替サーバーの稼働と告知 ・バックアップからのリストアを行う

組織(従業員)

● 被害の予防および被害に備えた対策 ・パスワードの適切な運用を実施する。 ・添付ファイルの開封やリンク・URL のクリックを安易にしない ・サーバーや PC、ネットワークに適切なセキュリティ対策を行う ・組織外で開発されたプログラムは、業務端末ではない仮想環境等で開く

● 被害の早期検知 ・不審なログイン履歴の確認

● 被害に遭った後の対策 ・適切な報告/連絡/相談を行う ・インシデント対応をする

内閣官房内閣サイバーセキュリティセンター「Living Off The Land 戦術等を含む最近のサイバー攻撃に関する注意喚起」https://www.nisc.go.jp/pdf/news/press/240625NISC_press.pdf ただしこの注意喚起には具体的な対策などの記述はなく、下記を参照するようにとの注記がある。JPCERT/CC「Operation Blotless攻撃キャンペーンに関する注意喚起」https://www.jpcert.or.jp/at/2024/at240013.html