Howdy! How can we help you?

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ10

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー3

-

国家安全保障13

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール39

-

国内の監視社会化と反監視運動9

-

VPN12

-

GIFCT2

-

政府・国際機関の動向74

-

スパイウェア23

-

OS関係7

-

教育・学校9

-

監視カメラ16

-

労働現場の監視9

-

プライバシー211

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲111

-

海外動向423

-

オンライン会議システム7

-

暗号化97

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視240

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

Torプロジェクト解説

以下は、Torプロジェクトのページの解説を訳したものだ。 https://www.torproject.org/about/overview.html.en

概観

Torネットワークは、インターネットのユーザがプライバシーと安全を図れるようにサーバを運用しているボランティアグループである。Torのユーザは、ネットワークに直接接続せずに、一連の仮想トンネルを通って接続する。こうすることで、組織も個人も公共のネットワーク上でプライバシーを侵害されずに情報をシェアすることができる。同様に、Torは、ブロックされたサイトやコンテンツにユーザがブロックを回避する別の方法でアクセスできるようにすることで、効果的に検閲を回避するツールにもなる。Torは、また、ソフトウェアの開発者がプライバシー保護を特徴とする新たなコミュニケーションツールを開発するための場所を作り出すことにも用いることができる。

個人は、Torを、自分達や家族を追跡させないようにウエッブサイトを守ったり、ニュースサイト、インスタントメッセージサービスへのアクセス、あるい はこれらが地域のインターネットプロバイダーによってブロックされているといった場合に、接続を維持するために用いることもできる。Torの隠されたサービス[1]は、サイトの場所を明かすことなくユーザがウエッブサイトなどのサービスを行なえるようにする。個人はまた、Torを社会的に慎重な取り扱いが必要なコミュニケーション、たとえば、レイプや虐待の被害者(サバイバー)たちや、病いをかかえた人たちのチャットルームやウエッブフォーラムとして用いることができる。

ジャーナリストはTorを、内部告発者や異議申し立て者との間でより安全にコミュニケーションすることを可能にする。NGOは、Torによって、国外で自分達の組織で働く者たちが、周囲に当の組織で働いていることを誰にも知られることなく、本国のウエッブサイトにアクセスすることを可能にする。

Indymediaのような組織はTorを、自分達のメンバーのオンラインプライバシーとセキュリティを守るものとして推奨している。電子フロンティア財団(EFF)のようなアクティビストグループもTorを市民的自由のオンラインのメカニズムとして推奨している。企業もまたTorを競合分析[2]を行なったり、機微に関わる調達を盗聴から防衛する安全な方法として用いている。彼らはまたこれを伝統的なVPNに代替するものとして用いている。というのもVPNでは正確なコミュニケーションの量やタイミングがわかってしまうからだ。どの場所で従業員が深夜まで働いているのか、どの場所で、求職ウエッブサイトを従業員が閲覧しているか、どの調査部門が会社の著作権弁護士とコミュニケーションしているかはわかってしまう。

米国海軍のある部門はTorをオープンソースの情報収集のためにい利用している。そしてこうしたチームのひとつは、中東に派遣されている最中にTorを利 用した。法執行機関は、政府のIPアドレスが相手のウェッブのログに記録されずにアクセスし監視したりおとり捜査の安全を確保するために、Torを使って いる。

Torを利用している様々な人々は実際に、Torの安全性を確保する一部をなしている。[3]Torはネットワークの他のユーザ[4]のなかにいるあなたを隠す。従って、Torのユーザがよりポピュラーになり多様になればなるほど、それだけあなたの匿名性は保護されることになるだろう。

なぜ必要か

Torを用いることは、「トラフィック分析」[5]と呼ばれるインターネット監視のよく知られた方法からあなたを守る。トラフィック分析は,公共のネットワークを用いて誰が誰と話しているのかを推測するために用いられる。あなたのインターネットのトラフィックの発信源と相手先を知ることは、第三者にあなたの振舞いや関心を追跡可能にする。これは、もしたとえば、eコマースサイトがあなたの国や所属組織に基いて価格を差別化するために用いるとすれば、あなたの家計に影響することになる。あなたが誰でどこにいるのかを知られれば、あなたの仕事や物理的な安全の脅威にすらなりうる。たとえば、あなたが外国に旅行してあなたの会社のコンピュータにアクセスしてメールをチェックしたり送ったりすれば、あなたの国籍や職業関係をネット監視している誰かに知られる可能性がある。たとえ接続が暗号化されていても、である。

どのようにトラフィック分析は機能するのか。インターネットのデータのパケット[6]は二つの部分に分かれている。データそのもの[7]と通信経路に用いられるヘッダである。データそのものは、電子メールなのか、ウエッブページなのか、あるいはオーディオファイルであるのか、何であれ、相手に送られる通信内容そのものである。あなたのコミュニケーションのデータそのものが暗号化されていたとしても、それでもトラフィック分析は、あなたがなにをしているのか、あなたが語っていることについても多分判明できる。というのも、トラフィック分析はヘッダをターゲットにして、発信源、宛先、データの大きさ、計時(タイミング)などに焦点をあてるからだ。[8]

プライバシーの考え方の基本問題は、あなたのコミュニケーションの受け手は、送り主があなただということをヘッダを見ることでわかるというところにある。 だから、インターネット・サービスプロバイダーなど正規の継者は送り主が誰であるかを知ることが可能であり、時には不正な中継者でも可能な場合がある。トラフィック分析の極めて単純な形態は、ネットワークの送り手と受け手のあいだのどこかにじっと潜んでいて、ヘッダを見ているということもありえるのだ。

しかし、もっと強力なトラフィック分析もある。ある種の攻撃者はインターネットの複数の場所をスパイし、洗練された統計技術を用い、多くの様々な組織や個 人のコミュニケーションパターンを追跡する。暗号はこうした攻撃に対抗する手立てにはならない。というのも、暗号はインターネットのトラフィック内容を隠すだけで、そのヘッダは隠せないからだ。

図:ソリューション:分散匿名ネットワーク

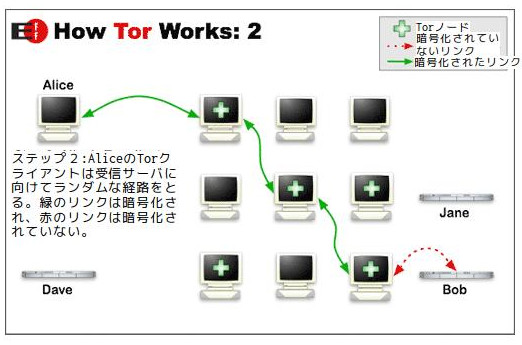

Torは、あなたのインターネット上の複数の場所との通信を分散させることによって単純なトラフィック分析も洗練されたものも、そのリスクを軽減するの に役立つ。だから、単一の接続ポイントがあなたの送信先とリンクするわけではない。この考え方は、あなたを追跡する誰かを巻くために、追跡しにくい曲りくねった道を利用するのと似ている。そしてそのあとで、あなたの足跡を定期的に消す。発信元から宛先まで直行するかわりにTorネットワーク上のデータパケットは、あなたを保護するいくつかのリレーサーバを経由してランダムな経路をとる。こうして誰もあなたのデータの送受信を見張ることのできるどこか特定のポイントをとることができなくなる。

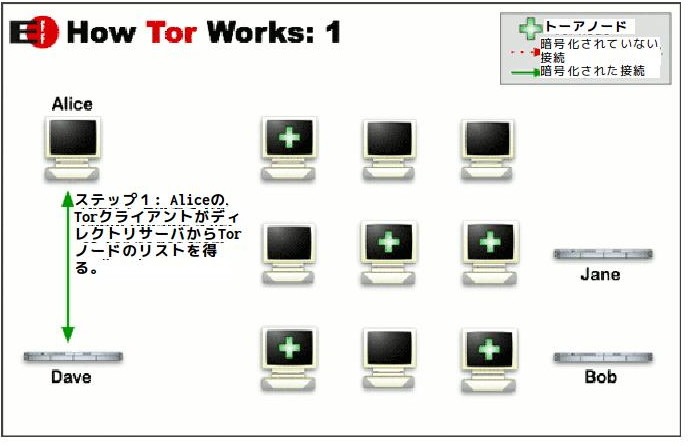

Torにおいてプライベートなネットワーク経路を形成するために、ユーザのソフトウェアやクライアントは徐々に追加的にネットワークのリレーサーバを介し た暗号化された接続回路を構築する。この回路は一度に一つの経路(ホップ)を伸ばす。この経路上にある各々のリレーは、どのリレーが自分にデータを送り、どのリレーにそのデータを送るのかだけしかわからない。どの個々のリレーもデータパケットの経路全体を完全に知ることはない。クライアントは、各ホップが そこを通過する接続を確実に追跡できないように、この回路上のひとつひとつのホップごとに別々の暗号化を行なう。

いったん接続が確立されると、多くの種類のデータがやりとりされ、幾つかの異ったソフトウェア・アプリケーションがTorネットワーク上で作動する。各々のリレーは回路上の一つのホップしか見えないので、盗聴者も危険に晒されているリレーもこの接続の発信源と宛先を繋ぐトラフィック分析を用いることができ ない。TorだけがTCP[9]のストリームのために作動し、SOCKS[10]をサポートしている何らかのアプリケーションによって利用することができる。

効率性のために、Torのソフトウェアは、10分以内に繰り返される接続に対しては同じ回路を用いる。それ以上の時間が経ったあとでの接続要求には、以前の接続から新しい接続を分けて、新たな回路で繋ぐ。

匿名性を維持する

Torは全ての匿名性の問題を解決できるわけではない。Torは、データの配送を保護するということだけに焦点を当てている。あなたは、もしアクセスしているサイトがあなたを特定できるような情報を得てほしくないのであれば、特別なプロトコルをサポートしているソフトウェアを用いる必要がある。たとえば、Torブラウザ[11]がそれである。このブラウザは、あなたのコンピュータの環境設定についてのいくつかの情報を相手に与えずにウエッブをブラウズできるものだ。

また、あなたは自分の匿名性を保護するために、利口に振る舞うことが必要だ。ウエッブのフォームであなたの名前その他あなたを特定できる情報を与えないこ とだ。ウエッブブラウシングを十分高速に保っている他のすべての匿名化ネットワークと同様、Torもエンド・トゥ・エンド(end-to-end)のタイミング攻撃[12]に対する保 護を提供していない。もしあなたへの攻撃者があなたのコンピュータからのトラフィックを監視できるのであれば、そしてまた、そのトラフィックがあなたが選 択した宛先に到達するのであれば、攻撃者は、それらが同じ回路の一部であることを発見できる統計分析を用いることが可能だ。

Torの将来

今日のインターネット上で利用可能な匿名化ネットワークを提供することは、現在進行形のチャレンジである。我々はユーザのニーズを満たすソフトウェアを必 要としている。我々はまた、できる限り多くのユーザが利用できるようにネットワークを維持したい。セキュリティとユーザビリティは相反するものであっては ならない。Torのユーザビリティが向上すればするほど、より多くのユーザの関心を引き、これが各々のコミュニケーションの発信と受信を増加させることに なるだろう。こうして皆のセキュリティが向上するのである。我々は進歩している。しかし、我々はあなたの支援を必要としている。どうか、リレーを稼動させるとか開発者としてボランティアで協力してほしい。 法律、政策、テクノロジーの現状の傾向は、私たちがオンラインで自由に話したり読んだりする能力を削ぎ、今までになかったほど匿名性を脅威にさらす方向にある。こうした傾向はまた、国家安全保障をもい損ない、個人、組織、企業、そし政府の間でなされるコミュニケーションの重要なインフラが、ネットワーク分析によってより脆弱になっている。新規のユーザやリレーはいずれも、あなたのセキュリティとプライバシーのコントロールをあなたの手にとりもどすように Torの能力を高める更なる多様性を提供しているのである。

注

1 https://www.torproject.org/docs/hidden-services.html.en Torの “rendezvous points”を用いたウエッブやインスタントメッセージのサービス。

2 ライバル企業を調査、分析すること。

3 Alessandro Acquisti, Roger Dingledine, and Paul Syverson “On the Economics of Anonymity” https://www.freehaven.net/doc/fc03/econymics.pdf

4 https://www.torproject.org/about/torusers.html.en Torの来歴(英語)

5 (訳注)トラフィック、通信回線やネットワーク上で送受信される信号やデータを指す。Webの分野では、WebサーバやWebサイトへの外部からの接続要 求数、アクセス数、送信データ量などのことや、サイトやページの間を行き来する閲覧者の流れのことをトラフィックということが多い。(IT用語辞典、e- wordsのサイトより)

6 パケット(訳注)データ通信ネットワークを流れるデータの単位で、伝送されるデータ本体に送信先の所在データなど制御情報を付加した小さなまとまりのこと。大きなデータを複数のパケットに分解して送受信することで、一本の回線や伝送路を複数の通信主体で共有して効率よく利用することができる。一般的には 末端から末端まで(大本の送信元から最終的な宛先まで)運ばれるデータの単位のことを指し、通信経路が複数の通信媒体やネットワークにまたがる場合も、それらの間を転送されて送り届けられるようなものを意味することが多い。(IT用語辞典、e-wordsのサイトより)

7 (訳注)原語は、data payload。payloadは、ロケットの燃料などの部分を除いた実際の積載物の量などを意味する。ここでは、配送に必要な情報を収めたヘッダを除いたデータの本体を指す。

8 (訳注)暗号化によるデータの送受信の場合でも、ヘッダ(メタデータともいう)の部分は暗号化できない。

9 (訳注)TCP。インターネットなどの通信における技術的な規約(プロトコルという)のひとつ。通信相手の状況を確認して接続を確立し、データの伝送が終わると切断するという手順などが定められている。(IT用語辞典、e-wordsのサイトより)

10 (訳注)SOCKS。インターネットと組織内部の間を繋ぐ通信のプロトコルのひとつ。

11 (訳注) https://www.torproject.org/projects/torbrowser.html.en Torにはブラウザの他に以下のような複数のプロジェクトがある。Googleアンドロイド用のOrbot、TorをプレインストールしてあるLinux ベースのLive CD(USB)、Tails、ネットワークの検閲状況をモニアーするOONIなど。いずれも上記のURLからアクセスできる。

12 (訳注)タイミング攻撃、様々な入力を与えた時の処理時間の違いを統計的に処理して 内部の秘密鍵を推測すること。(IT用語辞典、e-wordsのサイトより)