Howdy! How can we help you?

Categories

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ10

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー3

-

国家安全保障13

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール39

-

国内の監視社会化と反監視運動9

-

VPN12

-

GIFCT2

-

政府・国際機関の動向74

-

スパイウェア23

-

OS関係7

-

教育・学校9

-

監視カメラ16

-

労働現場の監視9

-

プライバシー211

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲111

-

海外動向423

-

オンライン会議システム7

-

暗号化97

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視240

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

< Back

You are here:

Print

(反対派を防衛する)Part2:社会運動へのデジタルな抑圧 社会運動へのデジタルな抑圧(アメリカ編)

Created On

Last Updated On

bytoshi

Views42

(反対派を防衛する)

Part2:社会運動へのデジタルな抑圧 社会運動へのデジタルな抑圧(アメリカ編)

社会運動抑圧のメカニズム

本章を読む前に、序章の「なぜデジタル・セキュリティなのか」をお読みください。ここでは米国の社会運動に焦点を当てていることに注意してください。

この章で学ぶこと

1. 米国政府はどのようにして社会運動を抑圧しているのか

2. コインテルプロ(対敵諜報プログラム)とは何だったのか、そして当時の社会運動を抑圧するために用いられたメカニズムはどのようなものだったのか

米国には、自国を含めて社会運動、特にリベラルや左翼的な社会運動を抑圧するという形で干渉してきた長い歴史があります。労働者の組織化、独立運動、公民権運動、環境保護運動などが、しばしば大企業の要請や協力を受けた米国政府の敵視政策に遭ってきました。

社会運動がデジタル・セキュリティに無頓着だったらどのようなリスクがあるのでしょうか。ここでは過去に国家がどのように社会運動を妨害してきたかを見ると役に立ちます。このような歴史を知るととき

には圧倒され、過去に起こったことで今は起こっていないと片付けたくなることもあります。あるいはこのような歴史を振り返ることで敗北主義につながる恐れさえあります。特に敵対者とみなされたり、実際に敵対している人々に対して国家が使用できるデジタル的に強化されたツールが増えていることを考えるとなおさらです。

しかし、過去の過ちを繰り返すべきではないので、十分に歴史を学び、適切な教訓を得て、私たちの運動が今後も成功するようにしなければなりません。歴史の教科書に敗北の事例を増やさないために、20世紀に米国政府が社会運動を混乱させた方法を分類したジュールズ・ボイコフJules Boykoffの研究を参考にします。ボイコフは抑圧の手口として12種類を列挙していますが、ここでは7種類に絞ります。

これらの歴史的なありさまを理解することで、「社会運動へのデジタルな抑圧」の章で説明するように、現代のデジタル監視がこれらの抑圧をどのように支え、強化していくるかを予測することができます。しかし、より重要なのは、本書の第3部で取り上げるように、暗号化やデジタル予防策に気を配ることで、これらの抑圧勢力(の少なくとも一部)から社会運動をどのように守れるかを知ることができるのです。

抑圧の手口

米国政府が社会運動を抑圧してきた、そして今も抑圧し続けている7つの方法を、それぞれの使用例を交えて紹介します。残念ながら、これらの例だけですべてを網羅できるわけではありません。

1. 直接的な暴力

殴打、爆破、銃撃、その他の形態の暴力が、国家やその他の機関、権力側組織によって反体制市民に対して行われます。

このような直接暴力には、大きな集団に対する制圧(オハイオ州兵の警備隊がケント州立大学での反戦抗議活動中の学生に発砲し、4人が死亡、9人が負傷した事件など)や、標的を絞った暗殺(FBIが計画した夜襲でブラックパンサー党のリーダー、フレッド・ハンプトンが射殺された事件など)の例があります。控えめに言っても、これらの行為は、生命や身体への恐れを生じさせ、社会運動への参加を妨げるものです。

2. 法制度

嫌がらせ目的の逮捕、訴追、尋問、あるいは特別な法律を使って偏見のあるやり口で個人に干渉する、といった法制度が存在します。国家は、しばしば虚偽の微罪で活動家を逮捕したり、長い間適用されたこともないあいまいな法律を根拠にしたして活動家を逮捕したりしており、差別的な法的迫害の枠組を悪用しています。訴追や尋問によって、反体制派の人々は刑務所に入れられたり、法的手続きに労力を費やされたりして、活動が妨げられ、運動を停滞させられてしまいます。支持者や潜在的な仲間となりうる人たちが、反体制的な意見を述べることを躊躇するように仕向けているのです。マスメディアで訴追や尋問が公表されると、一般の人々にまで波及します。もうひとつの法的抑圧は、国家が例外的な法律や規則を公布・施行して、活動家を刑事司法の迷宮に縛り付けることです。このようにして、反対意見を封じ込めるために法制度が使われているのです。

物議を醸している「ストップ&フリスク」(訳注:警察官が路上で明らかに不審な人物を制止して行う職務質問および所持品検査)プログラムは、警察官が正当な理由なしに人々を短時間にせよ拘束し、時には捜索することを可能にしています。“言論の自由の区域”を狭く設定すれば、抗議活動の時間、場所、方法が大幅に制限されます。ドナルド・トランプ大統領の就任式の際、米国憲法修正第1条で保護されている抗議活動を行ったことで逮捕された人々は、ほとんど有罪判決の可能性がないのに起訴されました。また、放火や器物損壊などの特定類型の犯罪は、政治的な動機を伴うと“テロリズム“に昇格し、国が科す罰を大幅に重罰化させることができます。他にも、(動物虐待を暴露するために行われる)飼育現場の撮影を犯罪とする「ag-gag法」(訳注:畜産分野での内部告発などを違法化する米国の法律)など、社会運動のための活動を阻止するためにわざわざ作られた法律もあります。

3.雇用の剥奪

政治的信念や活動が原因で、雇用を脅かされたり、実際に失ったりすることがあります。反体制派の中には、政治的信条を理由に、そもそも雇用に至らない人もいます。雇用の妨害は一般的には雇用主が行うものですが、国が直接・間接的に強力な影響力を持つこともあります。

最近では、大学教授が職を追われたり、採用が取り消されたりするケースも見られます。スティーブン・サライタはイスラエルやシオニズムを批判する一連のツイートを行ったために、大学の寄付者が反対を表明してアメリカ・インディアン研究の教授への採用が取り消されました。テキサス州では政府・自治体の契約職員となるために、数年前から、パレスチナ人のBDS運動に参加しないという誓約書の署名を求められ、そうしなければ契約を取り消されることになっていました(連邦裁判所によってこの措置は取り消されました)。この制度のために、署名を断ったパレスチナ系米国人の言語療法士が解雇される事件がありました。

(訳注)BDS運動は、イスラエルが、①パレスチナ占領の終結、②イスラエルにおけるアパルトヘイト政策の中止、③パレスチナ難民の帰還権の承認という、3つの国際法上の義務を履行するまで、同国に対するボイコット(Boycott)、資本引き揚げ(Divestment)、制裁(Sanctions)を市民・企業・政府に対して呼びかける国際運動。https://bdsjapan.wordpress.com/aboutus/

4.あからさまな監視

あからさまな監視をする目的は、情報収集ではなく、威嚇です。(情報収集なら秘密裏にするほうが効果的ですから。)これは、報復を恐れて言論を控えるという萎縮効果をもたらすことを目的としています。これにより、活動をしている人たちが離れていったり、新しい活動家を得ることが難しくなったりする可能性があります。このような萎縮効果をねらうことは米国で違憲とされていますが、裁判所で被害を証明することが難しいため、(監視する側からすれば)やりやすい弾圧手段といえます。

FBIは、反体制派や活動家の家(およびその家族や雇用者の家)を訪問して「ノック・アンド・トーク」や単純に「おしゃべり」をすることで近隣住民にこの家が警察に監視されていることを知らせるというやり方を長いことやってきた歴史があります。

5.秘密の監視

標的を絞った監視の手段には、スパイの侵入、特定対象の盗聴、データ提出命令や令状などが使われます。潜入者(対象グループのメンバーになりすました隠密エージェント)、情報提供者(グループのメンバーから金銭や脅迫で情報を引き出す)の利用などもあります。また、インターネットの監視や郵便の開封など、大量監視技術によって得られた個人や集団の情報を収集し、保存し、分析するなどによっても監視対象が広範に及ぶことがあります。

FBIの情報提供プログラムは大規模なもので、2008年には1万5千人以上の情報提供者がいました。9.11の後、FBIやニューヨーク市警などの大規模な法執行機関は、情報プログラムをイスラム系アメリカ人コミュニティに向けて展開しました。その中には、弁護士や教授、アメリカ最大のイスラム系市民権団体(アメリカ・イスラム関係評議会)の事務局長をFBIが監視するということも含まれていました。ニューヨーク市警は情報提供者や潜入者、監視技術を使って、モスクやイスラム教徒の学生団体、組織、企業などを狙って監視しました。潜在的な「テロリスト」を特定するためと称して市警は「過激化の兆候」に目を光らせたのですが、それは憲法修正第1条で保護されているような「イスラムの伝統的な服を着てひげを生やしている」「社会活動に参加する」といった活動が含まれていました。

6. 騙し

“濡れ衣”密告者ジャケッティングSnitch jacketingとは、多くの場合潜入者の工作によって、本物の活動家を政府への密告者だとかグループに悪意を抱いているといった疑念を組織内部に植え付けることをいいます。単にグループの活動を当局へ報告するのではなく、グループに暴力や違法な活動・戦術を促す役割を持った潜入者はかく乱工作員と呼ばれ、グループを法的危機に陥れたり、グループの信用を失墜させたりする活動を行います。“虚偽のプロパガンダ“とは、活動家の組織間に分裂を誘発させたり、連帯を損なったりする目的で文書をでっちあげることを意味します。このような、対立を作りだしたり、不快感を与えたり、時に悪質な文書で、グループ内やグループ間の不和を煽るのです。

FBIの潜入者も撹乱工作を行い、違法行為を誘導したりします。FBIの潜入捜査官はオレゴン州立大学の学生だったモハメド・モハムドに接触し、2010年11月26日のポートランドのクリスマスツリー点灯式で爆弾を仕掛けるように5ヶ月間にわたって促し、資材も提供していたのです。爆弾は偽物でしたが、モハムドは懲役30年の判決を受けました。

FBIの別の情報提供者は撹乱工作として、エリック・マクデイビッドのグループに企業や政府の施設破壊を唆すとともに、爆弾製造の情報、必要な原材料を購入するための資金、輸送手段、作業用の小屋を提供しました。マクデイビッド企業や政府の資産を破壊することを共謀した罪で約9年間の刑期を過ごしましたが、FBIが彼の無罪につながる証拠を弁護側に開示しなかったため、マクディビッドの有罪判決は取り消されました。

7.マスメディアの影響

マスメディアへの影響には、大きく分けて2種類あります。1)政府が作成した記事をそのまま、あるいは若干の修正を加えだだけで掲載する政府寄りの報道関係者を利用する「ストーリー・インプラント(記事注入)」と、(2)ジャーナリストや編集者を脅して不要な情報が掲載されないよう圧力をかける「ストロング・アーミング(力づく)」です。これらに加えて、マスメディアは反体制派を、非常識だ、尋常ではない、危険だなど、社会の主流から外れたものとして描かれます。これは陰謀によるよりも、ジャーナリズムの規範や価値観を映していることが多いのです。抗議活動やデモ行進などの際に、活動家と国が参加人数の見積もりに違いがでたときに、マスメディアが国の低い数字を受け入れ、運動を過小評価する傾向にもみられます。また、マスメディアは、反体制派の主張と体制派のそれを表面的にバランスさせてしまうこともあります。反体制派の活動の多くは、マスメディアの掲載方針に合わなかったり、新聞の小記事として埋もれてしまいます。こうして国家だけでなく、強力なメディア組織やメディアの個人オーナーもこのようなして弾圧を行うことができます。

9.11の後のイラク侵攻の頃には、反戦感情が一貫して過小評価されてきました。例えば、2006年9月に全米で20万人以上が参加した反戦デモについて、オレゴニアン紙はワシントンDCで行われた10万人規模の反戦デモをポートランドで行われたデモの記事と一緒にして10面に掲載するという扱いをしました。ポートランドのデモ参加者は100人ほどだったと報じましたが、ヘリからの映像を見れば3000人以上だったことがわかります。その一方でワシントンDCで行われた反戦デモへのカウンターデモには400人しか参加しなかったにもかかわらず、2ページ目に大きな写真と長い文章で紹介したのです。

情報技術による妨害

検閲やその他の情報技術への干渉について語らなければ、ここでの議論は不十分でしょう。特に情報化時代に関連し、欺瞞やマスメディアの影響力とも結びついた抑圧が多発しています。例えば、抗議活動中にインターネットやモバイルネットワークへのアクセスを遮断したり、特定のサイトや特定の種類のインターネット通信だけを遮断したり、社会運動グループのウェブサイトを閉鎖したりすることなどです。

こういった手段はボイコフの “弾圧カタログ“ には含まれませんが、米国内では主に憲法で保護されているために、この方法が広まっていないのです。しかし、上述のようなやり口は世界中で広がっています。政府は、国レベルでインターネットへのアクセスを遮断したり(抗議活動を抑制する手段として、イランで1週間にわたってインターネットを全面的に遮断した例など)、特定サイトへのアクセスを制限したりすることで知られています(中国のグレートファイアウォールがGoogle、Facebook、Twitter、Wikipediaを遮断した例など)。米国の企業もこれに参加し、外国での検閲に「協力」しています。Zoom(ウェブ会議サービス)は、天安門事件のメモリアルとしてのオンラインイベントを計画していた3人の活動家のアカウントを、中国政府の要請に応じて停止しました。

コンテクスト COINTELPROの時代

1950年代から1970年代にかけて、FBIはエドガー・フーバー長官の指揮のもと、COINTELPRO(コインテル・プロ)と呼ばれる一連の国内防諜活動を秘密裏に行っていました。“赤狩り“ と呼ばれた米国政府の反共産主義プログラムに端を発したこの活動は、ブラックパワー、プエルトリコ独立運動、公民権運動などの組織化や活動を「必要であればあらゆる手段を講じて混乱させる」ことを目的としていました。公民権運動やブラックパワー運動(キング牧師の活動を含む)に関しては、黒人国家主義者やヘイトタイプの組織や団体、その指導者、スポークスマン、会員、支持者の活動を暴露し、混乱させ、誤った方向に導き、信用を失墜させ、その他の方法で無力化して、暴力や市民の混乱を引き起こす傾向に対抗する」ことがCOINTELPROの使命とされました。

COINTELPROは、1971年に発生した強盗事件で持ち出されていたたくさんの機密書類の箱が、当時活動中のFBIに対する市民調査委員会に渡ったことで発覚しました。ずっと後にエドワード・スノーデン氏の情報公開がきっかけになった情報公開法(Freedom of Information Act:FOIA)の請求によって、COINTELPROのメンバーが公開され、他のCOINTELPRO文書も明らかになりました。先のFBI調査委員会のリークにより、1975年に米国上院のチャーチ委員会が設立され、「個人のプライバシーを侵害し、合法的な集会や政治的表現の権利を侵害した国内諜報活動」であるとしてFBIを非難し、最終的にCOINTELPROを停止させることになりました。チャーチ委員会報告はその前文で次のように警告しています。

私たちは、政府の一部が、その態度や行動において、民主主義にふさわしくなく、ときには全体主義体制を連想させる戦術を採用してきたことを目にしてきた。犯罪行為の防止や外国人スパイの特定といった限定的な目的で始められたプログラムが、証人が「掃除機」と表現したように、アメリカ市民の合法的な活動に関する情報を吸い込むまでに拡大されるという一貫したパターンを目の当たりにしてきた。情報活動が当初の範囲を超えて拡大していく傾向は、我々の調査結果のあらゆる側面に共通するテーマである。情報収集プログラム自体が、当然のことながら、新しいデータに対する需要をますます高めていく。そして、いったん情報が収集されると、それを標的に対して利用しなければならないという強い圧力がかかる。

次にあげるの弾圧方法はすべて、FBIや支援組織がCOINTELPROの一環として、あるいはCOINTELPROの標的に対して使用したものです。

1. 直接暴力

前記のフレッド・ハンプトン殺害は、FBIとシカゴ警察の共同作戦でした。フレッド・ハンプトンは、1960年代後半から1970年代にかけて、黒人の保護と支援プログラム(無料の朝食や診療所など)の提供を目的とした革命的社会主義の政治組織、ブラック・パンサー党(BPP)の議長を務めていました。BPPには、FBIによって「黒人ナショナリストのヘイトグループ」というレッテルを貼られ、COINTELPROの対象に含まれていました。ハンプトンの暗殺は、以下のような他の弾圧方法に支えられていました。

- 秘密裏の監視 FBIから報酬を受けていた潜入者がもたらした情報によって、ハンプトンの襲撃と殺害が可能となった。

- 欺瞞 同じ潜入者がBPPの他のメンバに濡れ衣を着せることでBPP内に不信と疑惑の雰囲気を作り出した。

- マスメディアの影響 ハンプトンが暗殺された後、BPPのメンバーは「民衆の悪魔」として描かれるなど、メディアの表現はますます歪められていった。

2. 法制度

共産主義者でブラックパンサー党員であり、COINTELPROの標的となったアンジェラ・デイヴィスは、裁判所で判事が監禁・拉致され実行犯の逃走途中に警察との撃ち合いでその判事が死亡した事件について、デイヴィスが現場にいなかったにもかかわらず、カリフォルニア州で「加重誘拐および第1級殺人」の疑いで起訴されました。カリフォルニア州の検事は、誘拐犯らが使用した銃はデイビスの所有であり「犯罪を構成する行為を直接行ったかどうかにかかわらず、犯罪の実行に関与するすべての者は、犯罪の主犯格である」と主張しました。当時、デイビスは所在はわかっておらず、J.エドガー・フーバーによってFBIの「最重要指名手配犯10人」にリストアップされました。数ヶ月後にデイビスは逮捕され、無罪判決が出されるまでの16ヶ月間を拘置所で待つことになりました。

3. 雇用の剥奪

デイビスは、法制度との闘いに先立つ1969年の就職1年目に、共産党員であることを理由にカリフォルニア州立大学機構で教えるのは不適当だとして、哲学教授の職を解雇されました。この解雇は、当時のカリフォルニア州知事ロナルド・レーガンの要請によるもので、レーガンは1949年に制定されたカリフォルニア州立大学において共産主義者の雇用を違法とする法律を持ち出たのです。このような法律の適用は、1940年代から1950年代にかけての「赤狩り」や「マッカーシズム」時代が終わっていないことを明らかにしました。FBIは、COINTELPROの前身であるCOMINFIL(Communist Infiltration)というプログラムで、労働運動、社会正義運動、人種平等運動の活動を内偵、追跡することによって、共産主義を悪とすることに加担しました。

4. 露骨な監視

COINTELPROについて初期に明らかとなったFBI文書の中に、”New Left Notes” と呼ばれる文書がありました。新左翼とは、1960年代から70年代にかけての幅広い政治運動のことで、市民権、政治的権利、女性の権利、同性愛者の権利、中絶の権利などの社会的問題に取り組む多くのグループを指します。「新左翼問題」への対処法について、このFBIフィラデルフィア支局のメモは次のように述べています。「これらの対象者や関係者にもっと尋問すべきだというのが、かなり一般的なコンセンサスであった。その理由は、これらのグループのパラノイアを増大させ、“郵便受けの背後には必ずFBI捜査官がいる“ことをさらに印象づることになるからだ。さらに、担当捜査官が圧倒的な個性をもって接触すれば、自分からすべてを話そうとする者も出てくるだろうし、継続して答える者もいるだろう。」

5. 秘密裡の監視

チャーチ委員会の報告書では、秘密裡の監視について、「範囲が非常に広いだけでなく、違法または不適切な手段で行われていることが多い」と報告しています。特に、CIAとFBIにはともに「郵便開封プログラム」があり、米国内の手紙を無差別に開封し、コピーを取るという行為を大規模に行っていました。その数はCIAによって1953年から1973年までに20万通以上、またFBIによって1940年から1966年までさらに13万通に及びました。しかも、CIAとFBIは、これらのプログラムのが続いていることについて、ニクソン大統領に嘘もついていました。

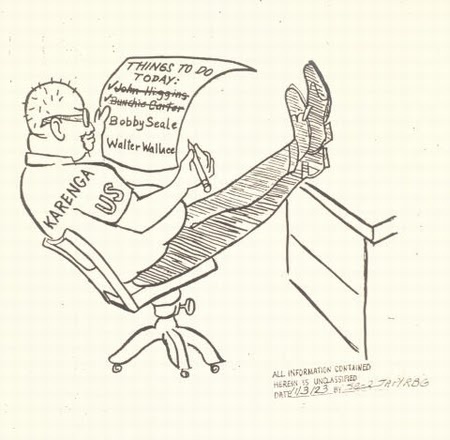

6. 偽装

FBIはしばしば偽の手紙やチラシを送り、グループの間で仲間割れをしかけました。下の写真はFBIが運動のメンバーをよそおって描いた漫画の一例で、黒人国家主義グループの「オーガニゼーション・アス」(マウラナ・カレンガが共同で設立)とブラックパンサー党(BPP、著名なメンバーにヒューイ・ニュートン、デビッド・ヒリアード、ボビー・シール、ジョン・ハギンズ、バンチー・カーターがいた)の間で暴力事件を挑発するためのものです。この漫画は、アスのカレンガがBPPを打ち負かしたことを示唆しています。後にFBIは、アスの何者かが2人のBPPメンバーを狙撃し殺害したことで、この作戦が成功だったと主張しています。

7.マスメディアの影響

マスメディアを操作することは、新左翼に対するFBIのCOINTELPROの明確な方針でした。チャーチ委員会によれば、「FBIのプロパガンダ活動の多くは、背後にいるFBIのことを確実に伏せておく “友好的な“メディアに情報提供することでした。FBIの犯罪記録部は、本部とメディアとの連絡を含む広報活動を担当していました。犯罪記録部は、その仕事(ほとんどがCOINTELPROとは無関係)の中で、“友好的な” 報道機関、つまりFBIに有利な記事を書いてくれるメディアのリストを作成しました。また各地の支局はメディアの中に「秘密の情報源」(無給のFBIの情報員)を持ち、その協力を得ることができました。

暴力を扇動するFBI漫画

次に学ぶこと

社会運動に対するデジタルの脅威 監視と弾圧からの防衛

外部リソース

ボイコフ、ジュールズ Beyond Bullets: The Suppression of dissent in the United States. AK, 2007. カリフォルニア州オークランド。

ウィキペディア. “2019年 イランのインターネット・ブラックアウト” 2020年12月18日.

Shieber, Jonathan. “Zoomは中国政府の要請で活動家のアカウントをシャットダウンしたことを認める。” TechCrunch, June 2020.

Duane de la Vega, Kelly, and Katie Galloway. “エリックと「アンナ」。” Field of Vision, November 19, 2015.

US Senate Select Committee to Study Governmental Operations with Respect to Intelligence Activities. Intelligence Activities and the Rights of Americans. Report No.94-755. Washington, DC: US Government Printing Office, 1976.

Churchill, Ward, and Jim Vander Wall. The COINTELPRO Papers: The COINTELPRO Papers: Documents from the FBI’s Secret Wars against Domestic Dissent. South End, 1990. Cambridge, MA.

図版の著作権者

暴力を扇動するFBI漫画 things-to-do 作成: Federal Bureau of Investigation、パブリックドメイン

社会運動に対するデジタルの脅威

「暗号化とは何か」 と 「メタデータ」の章を読んでおくことをお勧めします。本章と合わせて、「監視と抑圧から運動を守る」の章もお読みください。

この章で学ぶこと

1. 脅威モデルとは何か

2. 誰が監視を行っているのか、その戦略は何か

3. 監視に使われる手段やプログラムの例

社会運動が権力者、権力組織、あるいは社会構造に挑戦するとき、広範囲にわたる監視リスクに直面します。ひとくちに脅威といっても、それが技術的にどのくらい洗練されているのか、脅威の可能性がどのくらいあるのか、被害の可能性がどのくらいあるのかには大きな違いがあります。脅威のモデル化とは、運動組織や個人が敵対する相手の範囲を検討し、様々なデータやデバイスが攻撃の犠牲になる可能性を推定し、攻撃された場合の被害についても検討するというプロセスをいいます。(そして、最もリスクが高く、失なわれたり外部へコピーされたりした場合に最もダメージの大きいデータの保護に努めます)。

ここでは、自分の身を守るために、次のような順序で監視について考えていきます。

・あなたの敵は誰か。ブラック・ライヴズ・マターの看板を庭に掲げたことであなたに復讐する近所のネオナチでしょうか。パイプライン反対運動を抑えようとする石油会社でしょうか、内部告発を阻止しようとしている米国政府でしょうか。敵対者が誰であるかを理解することで、敵対者のリソースと能力を推測することが可能になります。

・敵対者は特にあなたを追っているのか、あなたの正体を突き止めようとしているのか、それとも大量の情報を集めてそこからあなたに関する情報を得ようとしているのか。敵対者はどのような監視戦略をとっているのでしょうか。このような考察から、どのようなデータが、どこで危険にさらされる可能性があるのかを理解することができます。

・目的のデータを得るために、敵対者はどのような監視手段を採用するでしょうか。このことを知っておくと、そのデータを保護するにはどうすればいいのかを理解するのに役立ちます。

私たちは敵対者による監視リスクから検討を始めますが、これは戦略的にそうすべきだからです。完璧なデジタルセキュリティを実現することはできませんが、監視から身を守るためにどこに労力を費やすべきかを賢く判断することならできます。組織や社会運動における実際の脅威モデルの議論では、誰が潜在的敵対者かということは、その敵対者がどのように攻撃してくるかよりもはっきりしていることが多いのです。敵対者が誰であるかによって、利用しうる技術の範囲(利用可能なリソースや法的権限に応じて)が決まり、その結果、組織がどのような防衛行動や技術を採用できるかが決まります。

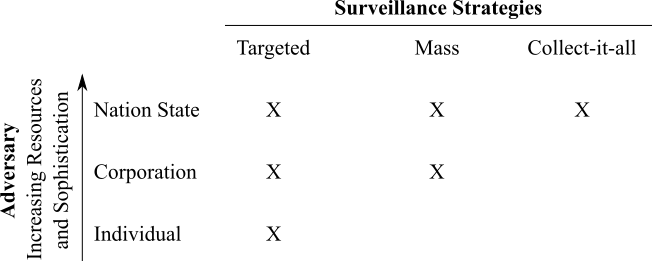

監視を仕掛けてくる敵対者

一般的に、敵対者はどのようなリソースを持っているかという観点から考えてみます。ここでは、敵対者を3つのカテゴリーに限定して考えます。

国民国家は、最も多くのリソースを持っているために監視能力が無限であるかのように見えます。それでも、強力な暗号を解読することはできないでしょう。ここでは、最も高度な監視能力を持つ組織として、米国家安全保障局(NSA)を考えてみます。2013年にエドワード・スノーデンが公開した情報は、国家レベルの能力を最も包括的に示すものであり、「スノーデン監視アーカイブ (Snowden Surveillance Archive)」で検索することができます。

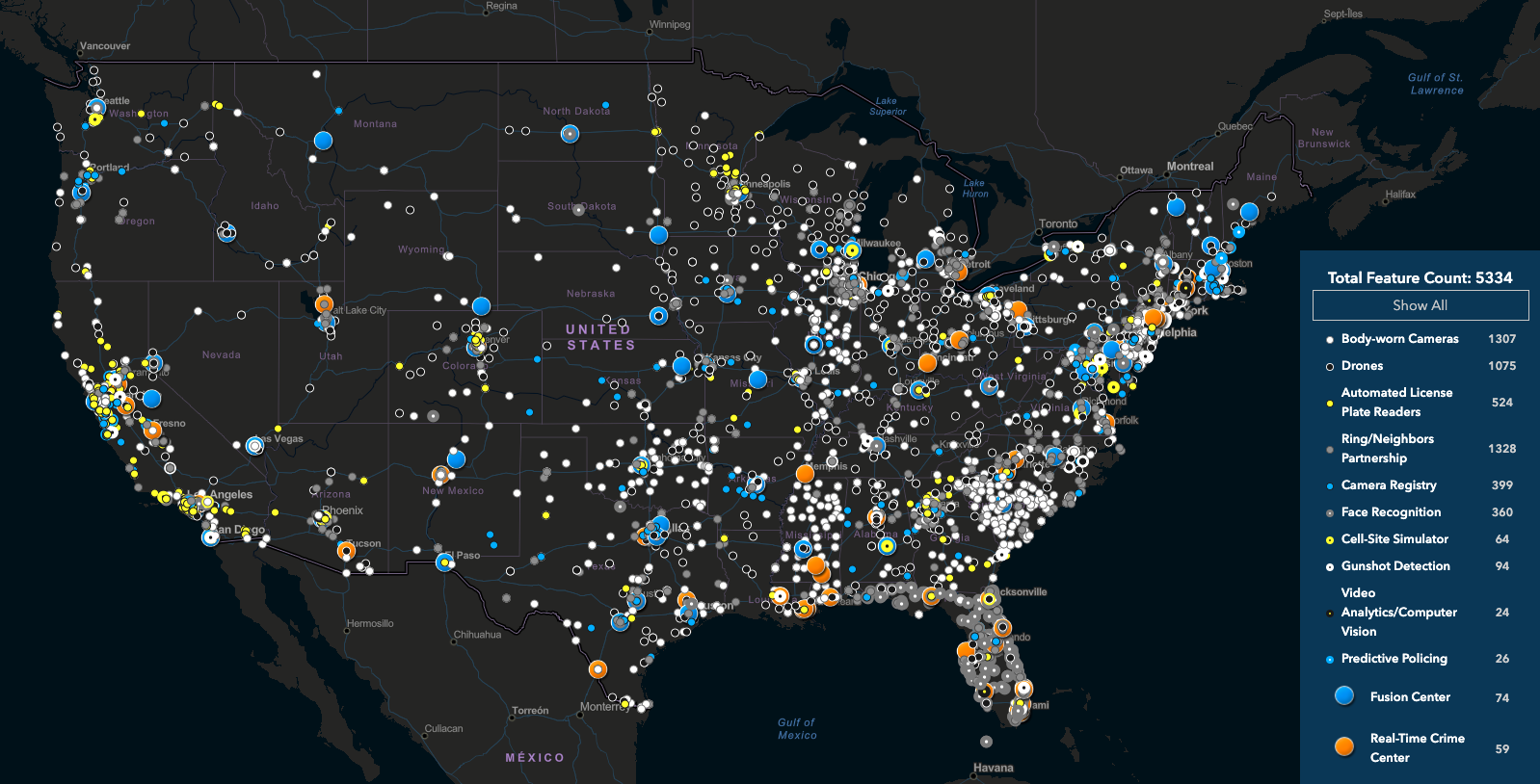

大企業や地域の警察は、多くのリソースを持ち、互いに情報を共有していますが、必ずしも国家クラスの監視能力が使えるわけではありません。しかし、電子フロンティア財団のAtlas of Surveillanceのスクリーンショットに示されているように、監視を支援するテクノロジーは警察などの司法機関では広く使われています。

警察の監視技術の地図

敵対者が個人の場合は、リソースは少ないものの、あなたのことを知っているので、ソーシャル・エンジニアリングを使ってより効果的にデータを取得できる可能性があります。

ただし、リソースの少ない敵対者が利用できる技術は、リソースの多い敵対者でも利用できます。例えば、企業や司法機関は、情報提供者や潜入者を雇っていますが、これらの情報提供者は、あなた個人を知っている人かもしれません。また、より高度な監視能力は、通常、リソースの乏しい敵対者には利用できませんが、常にそうだというわけではありません。大都市の警察署が国家レベルの資源にアクセスできる場合もありますし(統合センターfusion centerによるデータ共有など)、地元のネオナチが高度なハッキング技能を持っていて企業レベルの攻撃能力を発揮する場合もあります。

これらのカテゴリーは明確に分けられるものではありませんが、リスクを理解し、最も可能性の高い敵対者の戦略と、最も攻撃されやすいあなたの弱点を見つけるための出発点になります。

監視戦略

監視戦略には、大まかに分けて、「集団監視」と「標的監視」の2つがあります。

集団監視では、集団全体から情報を収集します。これは、その集団をよく知ることを目的として行われます。例えば、健康関連データを収集・分析することで、新たに発生した病気を特定したり監視したりすることができます。また、集団監視は、一群の監視対象者の中から対象となる人物を特定するための戦略として用いられることもあります。例えば、防犯カメラの映像を利用して、物的損害を与えた人を特定することができます。また、集団監視によって、特定の個人に関する情報を収集することもあります。例えば、ナンバープレート・カメラを大量に配置して収集した情報をもとに、特定の個人の動きを追跡することができます。

標的監視は、個人または少人数のグループに関する情報だけを収集します。例えば、盗聴は、特定の個人の通信を傍受するものです。もっとも、警察などが誰かのメールを傍受するときは事前に正当な理由に基づく令状を取得する必要があり、ある程度確実な容疑が存在するときに監視が限られるはずで、憲法違反が横行しないように抑制されることにはなっています。

歴史的には、集団監視と標的監視とは明確に区別されていました。しかし、デジタル時代においては、後述するように、標的監視の手法が大規模に展開されることが多いのです。このような古典的な監視戦略の区分に加えて、私たちはデジタル時代に特有の広範な戦略に注目します。

Collect-it-allは、単純には大量監視の強化版と言えるかもしれませんが、これまで大量監視と言われたものをはるかに超えています。監視カメラや銀行取引の監視、電子メールのスキャンなどの大量監視に比べて、Collect-it-allはあらゆるデジタル化情報を吸い上げることを目的としています。さらにCollect-it-allは、ネットには送信されていない情報(個別接続された監視カメラの映像など)もデジタル化して収集するのです。Collect-it-allは、NSAの元長官であるキース・アレグザンダー将軍が提唱したことで悪名高いものです。彼の大量監視戦略は、9.11以降にイラクで開始され、次のように説明されています。「干し草の山の中から一本の針を探すのではなく、彼のアプローチは『干し草の山全体を集める』というものでした。全部集めて、タグを付けて、保存して……そして欲しいものがあれば、それを探す」。エドワード・スノーデンが暴露したNSAのプログラムの多くは、このような発想から生まれたものと思われます。

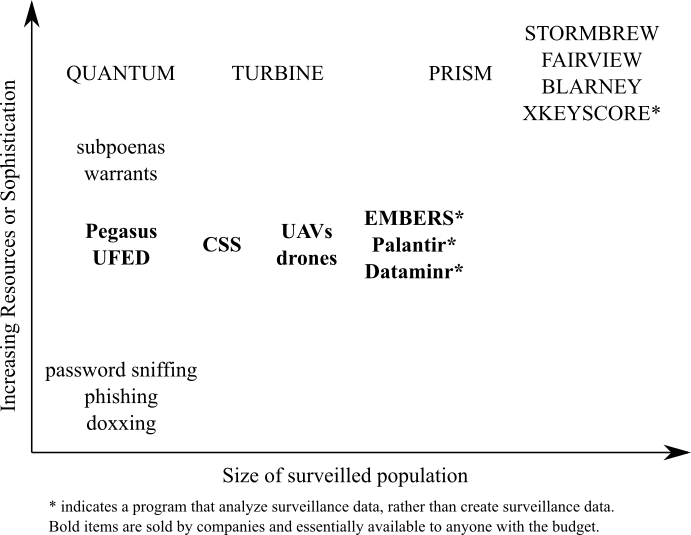

敵対者が展開する監視戦略には様々な傾向があり、図のように、リソースの乏しい敵対者ほど戦略が少なくなる傾向にあります。

キャプション:敵対者とその監視戦略

監視戦術

あらゆるレベルの敵対者が利用できる監視戦術をすべて紹介すると、百科事典くらいの規模になってしまいます。ここでは、上記の監視戦略を支える監視プログラムとその戦術の例をいくつか紹介するにとどめます。以下では、これらのプログラムを使用するために必要な最低限の技能レベルと、これらの手段で情報収集される人の数に応じて、監視戦術を説明します。

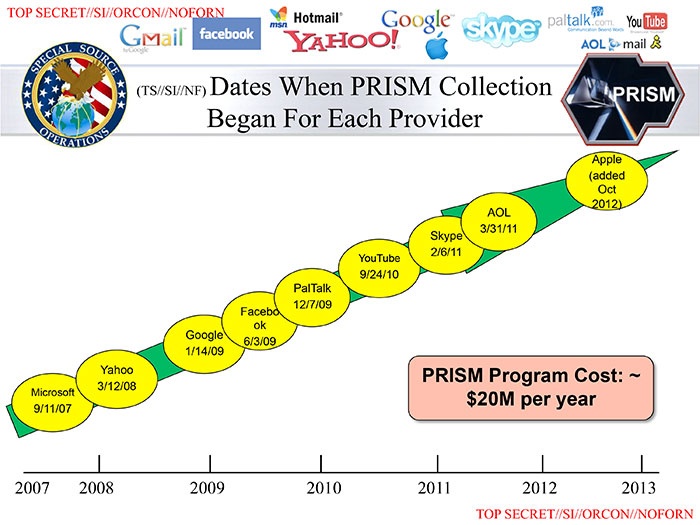

大規模な傍受とデータの収集

まず、多くの人が大規模監視と聞いて思い浮かべるのは、膨大な量の通信を傍受し、記録することではないでしょうか。2013年にエドワード・スノーデンが公開した情報の一部として、多くの大規模な傍受プログラムが明らかになりました。STORMBREW、FAIRVIEW、BLARNEYの3つのプログラムは、NSAが通信会社と提携し、海底ケーブルを通過するデータをすべて収集するものです。これにより、暗号化されていないコンテンツと、それに関連するすべてのメタデータを、送信元から受信先までの移動中に収集することができます。ただし、電子メールやクラウドストレージ内のファイルなど、通信途上で一般的に暗号化されるコンテンツについては、これらのプログラムでは見ることができません。PRISMプログラムは、NSAとさまざまなインターネット企業(下図のようにGoogle、Microsoft、Facebookなど)が提携し、企業のサーバーに保管されているデータへNSAがアクセスできるようにするものです。つまり、情報が送信中に暗号化されていて、STORMBREW、FAIRVIEW、BLARNEYで収集できない場合、NSAはPRISMを介して情報を入手することができます。ただし、協力企業のサーバー上でもユーザーが管理する鍵で情報が暗号化されている場合はこの限りではありません。

PRISMコレクション、米国家安全保障局

データの集約と分析

監視データを大量に手に入れたら、あなたならどうするでしょうか。巨大な干し草の山からちっぽけな針を見つけるなど、とてもできないでしょう。ここでデータマイニングが登場します。それには基本的な検索にとどまらず(怪しげな)機械学習予測モデルも含まれます。これによって敵対者は、膨大な量の大量監視データ(異なるソースからのものも含む)を役立てることができるのです。

最も基本的なのは検索機能です。つまり、大量のデータから、特定の人物に関連するデータなど、興味のあるデータを取り出すことができます。XKEYSCOREは、NSAが蓄えた大量監視データを対象としたGoogleふうの検索機能を備えています。機能は基本的なものですが、アクセスできる情報の量が非常に多く(上で紹介したNSAのプログラムからの情報も含む)、XKEYSCORE(および関連するプログラム)は最も強力な敵対者だけが利用していると考えてよいでしょう。

一方、Dataminr社は、一般に公開されているデータ(ソーシャルメディアの投稿など)を検索し、自動(ソフトウェア)および手動(人間による分析)の両方の手段を用いて、新たに発生した “危機” (COVID-19の最新情報やジョージ・フロイドの抗議活動など)の詳細を明らかにし、報道機関、警察、政府などの顧客に提供しています。Dataminr社をはじめ、数十から数百はあるとされるソーシャルメディア監視プラットフォームは、憲法修正第1条で保護されている言論、特にMovement for Black Lives連帯組織を監視していることで批判されています。TwitterやFacebookでは、不正使用に対する世論の高まりを受けて、監視会社へ自社のデータ提供を打ちきった例もあります。

また、Palantirは、特定の交差点、特定の地区、特定の個人など、どこで取り締まりすることが必要なのかを予測する多くの取り締まりプラットフォームの1つです。実際には、これらのプラットフォームはほとんど役に立たず、人種差別的な規範を強化するだけのものになっています。予測型取り締まりプラットフォームは、現在の警察データを出発点としており、過去に警察が取り締まりをした場所に警察官を派遣する傾向があります。しかし、有色人種のコミュニティや貧困地域は、特に過剰な警察活動が行われているため、予測モデルは、実際にそこで犯罪が発生しているかどうかと無関係に、単に警察を再びこれらの地域に送り込むことになります。

その上、2012年からEMBERS(Early Model Based Event Recognition Using Surrogates)が「進行中の組織活動を検出し、それに応じて警告を生成する」ことによって、「世界の複数の地域」の「抗議行動、ストライキ、“オキュパイ” などの社会不安事象」を予測するために使用されています。この警告は完全に自動化されており、平均9.76日のリードタイム(予測から実際の事象発生までの時間:訳注)で「いつ、どこで、どのような抗議活動が行われるのか(市の単位まで)」を予測することができます。ソーシャルメディアへの投稿、ニュース記事、食品価格、為替レートなど、一般に公開されているデータに全面的に依存しています。

標的を狙ったデータ収集

もう一つの監視手法として想起されるのは、盗聴です。しかし、現代の盗聴器は、昔のように電話線に取り付けるタイプよりも、はるかに簡単に使用できるようになっています。その一つがCSS(Cell Site Simulator)で、これは、小型の基地局(ワゴン車に搭載されているくらいの大きさ)で、周辺の携帯電話は、この基地局からの電波が最も強くなるので、ここに接続します。最も単純なCSSでも、その地域の携帯電話の識別情報が明らかになります。(抗議行動の現場で携帯電話を使用している場合を想像してみてください。)CSSにも様々あり、それぞれ機能が異なります。CSSの中には、携帯電話とネットワークとの間ので通信を単純に受け渡ししながらも、その間にメタデータを読み取るものもあります。あるいは、例えば3GからGSMへとサービスをダウングレードすることで、サービスプロバイダとの間で行われる携帯電話通信の暗号化を解除し、メッセージの内容にアクセスできるCSSもあります。さらに別のCSSは、携帯電話がCSSに接続してきたら、ネットワークには情報を渡さないようにすることで、携帯電話の通信をブロックすることができるものがあります。CSSは、冒頭の地図にあるように、警察などの機関はかなり多く保有しています。

また、CSSや高解像度ビデオカメラなどの監視機器は、監視用のドローンと呼ばれる無人航空機(UAV)に搭載することができ、監視範囲を数地区から街全体へと大幅に拡大することができます。これは、ターゲットを絞った監視の手法を、大規模の集団にまで拡大する一例です。Persistent Surveillance Systems社は、米国の多くの警察署にUAVの使用を提案しました。Persistent Surveillance社のUAVは、超高解像度のカメラを使用し、32平方マイルの範囲で個々の車や人の動きを追跡したうえ、履歴を保存できるので、過去にさかのぼって動きを追跡することができます。

もちろん、密かに情報を収集する必要がない場合もあります。丁寧にお願いすればそれで情報を収集できることもあります。米国では、民間のプロバイダーに情報を要求するために、召喚状や令状が用いられます。令状には(法的な意味での)正当な理由が必要ですが、召喚状には必要ありません。Googleは透明性報告書で公表しているように、毎年約4万件のデータ要求を受けており、そのうち約3分の1が召喚状によるものです。Googleは、データ要求の約80%でデータを渡しており、各要求では平均して2つのユーザーアカウントが影響を被っています(つまり、個々のデータ要求は高度に標的化されているということです)。注目すべきは、電子メールの内容が召喚状によって入手できるということです。召喚状や令状は技術的には単純なものですが、通常は敵対者の中でも政府レベルだけが使用できるものです。

デバイスへの攻撃

上記の手法は、通信途上またはクラウドに保持されているデータを収集しようとするものです。しかしデータを収集する最高の場所は、あなた自身のデバイス(携帯電話やコンピュータ)です。これは、勾留や捜索に際して警察があなたのデバイスを押収した場合に起こる可能性があります。この点については、「デバイスの保護」の章で詳しく説明しますが、ここでは、デバイスに保存されているデータを取り出すいくつかの手法を紹介します。

Cellebrite社はイスラエルの企業で、携帯電話その他のデバイスからデータを抽出するためのツールを専門に販売しています。UFED(Universal Forensic Extraction Device)は、ブリーフケースに入れて持ち運べるほど小型で、ほとんどの携帯電話から素早くデータを抽出することができます。ただし、これにはデバイスを物理的に管理下へ置くことが必要です。NSOグループ(これもイスラエルの企業)は、一部のiPhoneやアンドロイドにPegasusというスパイウェアを遠隔操作でインストールし、テキストメッセージや通話のメタデータ、パスワードなどのデータを抽出する機能を売りにしています。NSAは、データを収集したり、データがターゲットデバイスに到達するのをブロックしたりすることができるQUANTUMと呼ばれるマルウェア(悪意のあるソフトウェア)を一揃い保有しています。NSAは、自身のサーバーをFacebookサーバーなどに偽装し、ターゲットの端末にマルウェアを仕込む手段として利用するTURBINEシステムを用いて、この悪意のあるソフトウェアを大量にインストールすることができます。

PegasusとQUANTUMは広範に展開することが可能ですが、これらのプログラムは一般に世論の反発を招くため、政治的には危険な場合があります。侵入タイプの監視技術は広く展開するほど、Pegasusがそうであったように、発見され易くなるのです。

個人的な嫌がらせ

典型的な監視の領域とは異なりますが、デジタルセキュリティのリスクを考える際には、個人的な嫌がらせも念頭に置く必要があります。Doxxing、フィッシング、パスワード・スニッフィングは、リソースの乏しい敵でも利用可能な技術で、無視することはできません。「パスワード」の章で紹介したブラック・ライヴズ・マターの活動家デレイ・マッケソンは、2要素認証を採用していたにもかかわらず、Twitterのアカウントを侵害されたという話を思い出してください。その敵対者は何らかの個人情報を知りたがっていたのですが、公的な情報源や個人的な知識からわかったかもしれません。

Doxxingとは、標的となる人物の個人情報をディスカッションサイトなどで公開し、標的となる人物に危害を加えたり、困惑させたりすることを意味します。これはとても簡単にできることですが、一方であなた自身を守ることは非常に困難です。いったん自分に関する情報がオンラインで公開されると、それを削除することは困難または不可能です。

フィッシングとは、偽装された電子メールやWebサイトを通じて、パスワードなどの個人情報を入手する方法のことです。フィッシングは大規模に展開されることもありますが、最も成功しているタイプはスピアフィッシングです。これは標的の個人についてすでに知られている情報を利用し、成功率を高めるやりかたです。

パスワード・スニッフィングは、あなたがパスワードを入力するのを肩越しに見るようなローテクなものから、キー・ストローク・ロガーをインストールしてあなたがパスワードを入力するキーボード操作を記録するようなものまであります。キー・ストローク・ロガーをあなたのデバイスへインストールするためにはそれだけの技術力が必要ですが、さまざまなうまい方法があります。また従来タイプのパスワード・スニッフィングでは、ネットワークを通過中のパスワードをキャプチャします。これは通信が暗号化されていない場合に可能であり、これも様々なレベルの技術が必要ですが、熟練した個人であれば可能であることは間違いありません。

*印は、監視データを生成するというよりも監視データを分析するプログラムです。太字のアイテムは企業が販売しているもので、購入資金があればだれでも可能なものです。

キャプション 監視戦術

コンテクスト:スタンディングロック

2016年、石油を送るダコタ・アクセス・パイプライン(DAPL)の建設に反対する人々が、建設予定のミズーリ川とキャノンボール川の合流地点に抗議行動用の “ベースキャンプ” を設置しました。このパイプラインは、スタンディングロック・インディアン居留地をはじめとする多くのネイティブ・アメリカンのコミュニティを含む地域の飲料水の水質を脅かしていました。最終的にベースキャンプは数千人の規模になり、10ヶ月間にわたって活動を続けました。

DAPLを建設しているEnergy Transfer Partners社は、民間の警備部隊を雇い、抗議活動が開始されて数カ月後には、抗議者たちに攻撃犬を差し向けたりしています。さらに、Energy Transfer Partners社は、抗議運動が始まるとすぐにそれを鎮圧のためTigerSwan社を雇っていました。TigerSwan社は、対テロ戦争時に米国政府の委託を受けてアフガニスタンで活動を開始した民間の傭兵会社です。それだけにTigerSwan社は軍隊式のテロ対策を採用しており、抗議するネイティブ・アメリカンの人々や彼ら支援者たちを反乱分子と呼び、TigerSwan社設立時の相手であったジハード主義者の戦闘員とみなすという明らさまな態度を示しました。TigerSwan社の監視活動は、ソーシャルメディアの監視、空中からのビデオ撮影、無線の盗聴、潜入者や情報提供者の利用など多岐にわたっていました。

抗議に対して州当政府や連邦政府の治安組織が呼び込まれる段階になると、TigerSwan社はFBI、米国国土安全保障省、米国司法省、米国連邦保安局、インディアン局(the Bureau of Indian Affairs)と定期的に連絡を取りながら、州や地方の警察に状況報告を行っていました。TigerSwan社が採用している戦術の多く(すべてではないですが)は、政府の法執行機関が採用すれば違法なものですが、州は民間企業から最新情報を受け取るという方法で法の網の目をくぐっています。これは、法執行機関の多くが一般的に行っていることで、警察は、国が直接収集した場合には修正第4条に違反するようなデータを民間保有データとして購入しています。

州の法執行機関、Energy Transfer Partners社、それにTigerSwan社の “官民協同事業” は、抗議活動のベースキャンプを終息させるのに効を奏しました。最終的に州政府は、催涙ガス、震盪手榴弾、放水(氷点下の天候で)を使って抗議する人々を暴力的に排除した結果、約300人が負傷しました(片腕を失いそうになった女性をいます)。

ベースキャンプは排除され パイプラインが完成に向かう一方で、反対運動は続き、最終的には裁判所から「新しい環境影響評価を行うために、パイプラインは停止し、石油を抜かなければならない」という判決が出されました。

集団監視は、ほとんどすべての人の情報を集めるにもかかわらず、それがもたらす害には差があることを覚えておく必要があります。特定のグループがより厳密に監視されたり、特定のグループに関しての監視情報がとても頻繁に利用されたりします。アメリカで国や企業の監視によって不均衡な被害を受けているグループの例としては、イスラム系アメリカ人、黒人(アフリカ系アメリカ人)、アメリカ先住民、そして 「社会運動抑圧のメカニズム」の章で説明したように、社会運動の参加者が挙げられます。

次に学ぶこと

あなたのデータがどのように収集されるかという説明が続いたので気分が下がってしまったでしょう。すぐに「監視と抑圧からの防衛」の章をお読みください。

出典

電子フロンティア財団. “Atlas of Surveillance“. Accessed February 9, 2021.

国土安全保障省. “Fusion Centers” アクセスは2021年2月9日。

Google. “Transparency Report” Accessed February 9, 2021.

Nakashima, Ellen, and Joby Warrick. “For NSA Chief, Terrorist Threat Drives Passion to ‘Collect It All’.” Washington Post, July 14, 2013.

Greenwald, Glenn. No Place to Hide: Edward Snowden, the NSA and the Surveillance State. London: Hamish Hamilton, 2015.

N, Yomna. “Gotta Catch ‘Em All: Understanding How IMSI-Catcher Exploit Cell Networks“. 電子フロンティア財団、2019年6月28日。

Stanley, Jay. “ACLU Lawsuit over Baltimore Spy Planes Sets Up Historic Surveillance Battle.” American Civil Liberties Union, April 9, 2020.

Biddle, Sam. “Police Surveilled George Floyd Protests with Help from Twitter-Affiliated Startup Dataminr.” Intercept, July 9, 2020.

Ahmed, Maha. “Aided by Palantir, the LAPD Uses Predictive Policing to Monitor Specific People and Neighborhoods.” Intercept, May 11, 2018.

Muthiah, Sathappan, Anil Vullikanti, Achla Marathe, Kristen Summers, Graham Katz, Andy Doyle, Jaime Arredondo, et al. “EMBERS at 4 Years: Experiences Operating an Open Source Indicators Forecasting System.” In Proceedings of the 22nd ACM SIGKDD International Conference on Knowledge Discovery and Data Mining-KDD ’16, 205-14. San Francisco: ACM, 2016.

Boot, Max. “Opinion: An Israeli Tech Firm Is Selling Spy Software to Dictators, Betraying the country’s ideals.”. Washington Post, December 5, 2018.

Intercept, “Oil and Water.” 2016-17.

Fortin, Jacey, and Lisa Friedman. “Dakota Access Pipeline to Shut Down Pending Review, Federal Judge Rules.” New York Times, July 6, 2020.

図版の著作権者

警察の監視技術の地図 atlas-of-surveillance © Electronic Frontier Foundation is licensed under a CC BY (Attribution) license

敵対者とその監視戦略 surveillance-strategies © OSU OERU is licensed under a CC BY-NC (Attribution NonCommercial) license

PRISMコレクション、米国家安全保障局 prism_slide_5 © JSvEIHmpPE は,Public Domain ライセンスの下で提供されています。

監視戦術 surveillance-tactics © OSU OERU is licensed under a CC BY-NC (Attribution NonCommercial) license

Table of Contents