Howdy! How can we help you?

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ11

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー4

-

国家安全保障16

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール40

-

国内の監視社会化と反監視運動14

-

VPN13

-

GIFCT2

-

政府・国際機関の動向77

-

スパイウェア23

-

OS関係8

-

教育・学校9

-

監視カメラ17

-

労働現場の監視9

-

プライバシー214

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲114

-

海外動向432

-

オンライン会議システム7

-

暗号化98

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視247

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

クッキーとは何か

以下はCookie Privacyのサイトの翻訳です。(注意:機械翻訳のままです。校正を経ていません)

クッキーの定義

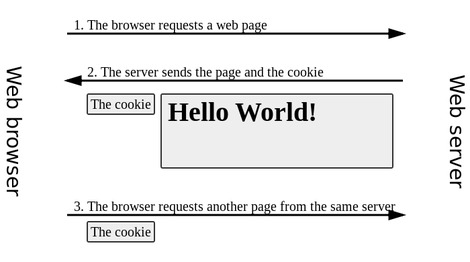

クッキーとは、あなたが初めてサイトにアクセスしたときに、サーバーからWebブラウザに送信される小さなテキストデータです。これらのテキストファイルは、クライアントのブラウザにローカルに保存されます。2回目以降のサイト訪問時には、サーバーへのHTTPリクエストと一緒にクッキーが送信されます。テキストファイルには、クッキーのID、ウェブサイトのドメイン、使用期限、セキュリティ仕様が含まれています。ここでは、それぞれの構成要素について詳しく見ていきましょう。

IDは、サーバーがランダムに生成したユニークな文字と数字の列で、将来、サーバーに対してブラウザを一意に識別するためのものです。IDは、特定のウェブサイトに「ログイン」した状態を維持することができるという点で、非常に便利です。

ドメインは、どのウェブページがクッキーに関連するかを確立します。ブラウザが指定されたWebサイトのいずれかを訪問した場合は、クッキーをサーバーに送信します。そうでなければ、送信されません。

MaxAgeやExpiration Dateとも呼ばれるlifetime属性は、cookieが有効である期間を設定します。その期間が終了すると、クッキーは失効し、削除されます。後述するように、一部のクッキーは他のものよりも長い寿命を持っています。

最後の属性であるセキュリティ要件は、クッキーがどのようにアクセスするのかを設定します。いくつかのクッキーは、正式な HTTP リクエストを通じてのみアクセスされます。他のクッキーは、Javascript のコードで安全にアクセスできます。これは、クッキーが何のために使われるかによります。例えば、銀行のウェブサイトでは、敵意あるJavascriptを警戒している可能性が高いので、すべてのJavascriptのアクセスからクッキーを保護することができます。

クッキーの種類

クッキーの世界は、セッション・クッキーとパーシステント・クッキーという2つのカテゴリーに分けることができます。セッション・クッキーは、ユーザーが特定のウェブサイトを閲覧している間だけ存在します。これらは通常、ブラウザを閉じると削除されます。一方、パーシステント・クッキーは、ユーザーが手動で削除しない限り、より長く、時には無期限に存在します。これらのクッキーは、長期間にわたって閲覧履歴を追跡し、その情報をサーバーに送信します。非常に多くのデータを記録するため、パーシステントクッキーはトラッキングクッキーとも呼ばれます。

また、Cookieは、セキュアCookieとHttpOnly Cookieに分けることができます。セキュア・クッキーは、Httpsを通じてのみアクセスできます。データは送信中に暗号化され、より安全です。HttpOnlyクッキーは、HttpまたはHttpsリクエストでのみ使用され、Javascriptでアクセスすることはできません。このスタイルは、クロスサイトスクリプティングなどの特定のクラスのセキュリティ攻撃を防ぎます。これらのタイプのクッキーは、いずれも主要な最新ブラウザでサポートされています。

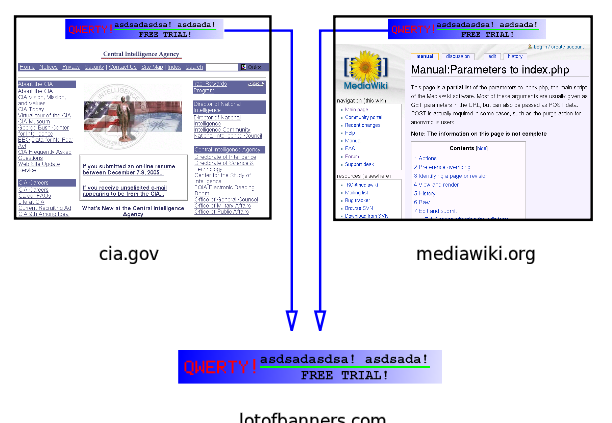

もうひとつのクッキーのカテゴリーは、サードパーティークッキーです。サードパーティークッキーは、通常、あなたがアクセスしているウェブページとは別の何らかの組織によって投入されます。例えば、特定のWebサイトに掲載されている広告の1つがクッキーを投入することがあります。広告主は、このクッキーを利用してあなたの閲覧傾向をモニターし、将来、より効果的でパーソナライズされた広告をあなたに届ることができます。サードパーティークッキーの数には制限がないため、広告主が消費者に関する情報を収集する手段として、サードパーティークッキーの利用が増えています。

サードパーティークッキーの一例です。このQWERTY!は、cia.govとmediawiki.orgの両方で使用されている広告です。ユーザーが再びページを読み込むと、本家サイトとQWERTY!の両方にクッキーが送信されます。

クッキーの用途

クッキーは、もはやショッピングカートのためだけのものではありません。クッキーは、セッションマネージャーとして機能し、特定のユーザーに代わって設定をカスタマイズします。ユーザーがウェブサイトにログオンすると、サーバーは、進行中のセッションを識別する固有のトークンを持つクッキーをユーザーに送信します。ユーザーがそのサイトのタブを閉じて後で戻ってくると、クッキーはサーバーに送り返され、ユーザーはログインプロセスを回避することができます。このように、クッキーはユーザーの生活を便利にします。

また、クッキーは、ユーザーの閲覧行動に関する情報を保存し、ユーザーの体験をパーソナライズするのに役立ちます。アマゾンでは、パーシステント・クッキーを使用して、サイト上でのあなたの好みの商品を追跡しています。この情報は、あなたの興味に対応した特定の広告に変換されます。ユーザーは、関連商品を探すという面倒なプロセスを省略して、購入候補の分析に直接進むことができる。このように、体験をカスタマイズするクッキーには、さまざまな用途があります。例えばGoogleは、検索結果をユーザーごとに分類するためにこのCookieを使用しています。

クッキーの危険性

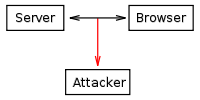

クッキーの危険性として、悪意のある攻撃者に乗っ取られることが挙げられます。中間者攻撃とは、サーバーとユーザーの間の通信チャネルを攻撃者が盗聴することです。この攻撃者は、クライアントに送信されたクッキーを傍受し、クッキーとともに偽のリクエストをサーバーに返信することができます。クッキーはユーザーの識別を確認するために使用されるので、サーバーは偽のリクエストを正当なものと解釈してしまいます。銀行のウェブサイトを訪れたユーザーがこの攻撃の犠牲になった場合、攻撃者は傍受したクッキーとともにリクエストを送信し、ユーザーの口座からお金を引き出すことができます。攻撃者の位置情報は保存されておらず、ユーザーの位置情報のみが保存されているため、ハイジャッカーを追跡することはほとんど不可能です。現在では、この攻撃は HTTPS プロトコルの適用によって抑制されています。特に銀行は、データを暗号化して送信する安全なSSL接続でのみリクエストを送受信します。

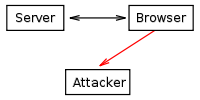

もうひとつの攻撃形態として、クロスサイトスクリプティング攻撃があります。クロスサイト・スクリプティング攻撃では、攻撃者が悪意のあるJavascriptを使って、ユーザー側に保存されているクッキーのドメインを変更します。ユーザーがリロードしたり、別のリクエストを送信したりすると、クッキーはJavascriptのコードによって設定された新しいドメインに送信されます。このようにして、攻撃者はユーザーのクッキーを受け取り、盗んだIDで様々なウェブサイトにアクセスできるようになります。クロスサイトスクリプティングは、現在でも大きな脅威であり、Web管理者は、どのコードスニペットが悪意のあるもので、どのスニペットが無害なものかを常に意識する必要があります。この脅威は、クッキーの値へのスクリプトによるアクセスを許可しないHttpOnlyクッキーを利用することで防ぐことができます。

クッキーの欠点

クッキーのセキュリティ上の危険性以外にも、クッキーの使用にはいくつかの欠点があります。一般的な懸念としては、クッキーが同じコンピュータ上の異なるウェブ・ブラウザやセッションを識別できないことが挙げられます。例えば、ユーザーがFirefoxとChromeの両方を起動し、両方でGmailにアクセスした場合、2つのブラウザは現在のセッションに対して別々のクッキーセットを保存します。ユーザーが一方のブラウザでログアウトしても、もう一方のブラウザのセッションには影響しませんが、これはユーザーが望んでいる結果ではないかもしれません。

クッキー使用のもう一つの落とし穴は、ユーザーの各アクションにおける状態の確認ができないことです。ショッピングカートの例では、ユーザーが商品の「カートに入れる」をクリックした後にバックボタンを押しても、サーバーにリクエストが送信されていないため、クッキーはカートの変更を登録しないかもしれません。しかし、あなたはこの操作によって商品がカートから削除されたと思ってしまい、不正確な情報が保存されてしまうことがあります。

参考文献

“HTTP State Management Mechanism – Overview“. IETF. April 2011.

Penenberg, Adam; Cookie Monsters, Slate, November 7, 2005. 「クッキーはソフトウェアではありません。クッキーはソフトウェアではありません。プログラムすることはできませんし、ウイルスを運ぶこともできませんし、マルウェアを放ってあなたのハードドライブを荒らしまわることもできません。”

Peng, Weihong; Cisna, Jennifer (2000). “HTTP cookie – a promising technology“. Proquest. Online Information Review. 2013年3月29日に取得しました。

Kristol, David; HTTP Cookies: Standards, privacy, and politics, ACM Transactions on Internet Technology, 1(2), 151-198, 2001 doi:10.1145/502152.502153

Mayer, Jonathan. “Tracking the Trackers: Microsoft Advertising”. The Center for Internet and Society. 2011年9月28日取得。

写真: http://upload.wikimedia.org/wikipedia/commons/5/50/Third_party_cookie.svg

写真: http://upload.wikimedia.org/wikipedia/commons/e/e5/Cookie-sniffing.svg

写真: http://upload.wikimedia.org/wikipedia/commons/7/7a/Cookie-theft.svg

出典:https://cookie-privacy.weebly.com/technical-details.html