Howdy! How can we help you?

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ10

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー3

-

国家安全保障13

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール40

-

国内の監視社会化と反監視運動10

-

VPN13

-

GIFCT2

-

政府・国際機関の動向74

-

スパイウェア23

-

OS関係8

-

教育・学校9

-

監視カメラ17

-

労働現場の監視9

-

プライバシー212

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲112

-

海外動向425

-

オンライン会議システム7

-

暗号化97

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視242

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

(EFF)暗号化について知っておくべきことは?

最終レビュー日:2025年1月1日

おそらく「暗号化」という言葉を耳にしたことがあるかもしれませんが、さまざまな文脈で使用されるため、混乱を招くことがあります。皆さんは、ラップトップの保護、チャットアプリのセキュリティ、オンラインショッピングの保護など、さまざまなことに言及しているのを目にしたことがあるかもしれません。いつ使用されるかに関わらず、私たちが暗号化について話すとき、私たちが言及しているのは同じことなのです。つまり、メッセージを「復号化」するための「鍵」を持つ人以外には読めないようにする数学的なプロセスです。ここから先は、さらに複雑になります。

人々はこれまで、暗号化を使用して、意図した受信者以外には(できれば)解読できないメッセージを互いに送信してきました。今日では、暗号化を実行してくれるコンピュータが存在します。今日では、デジタル暗号化テクノロジーは単純な秘密のメッセージの域を超えて拡大しており、メッセージの内容を第三者の目から隠すだけでなく、メッセージの作成者を認証するなど、より複雑な目的で暗号化を使用することができます。

暗号化は、悪意のある人物、政府、サービスプロバイダーから情報を保護するために私たちが使用できる最善のテクノロジーです。正しく使用すれば、解読は事実上不可能です。

このガイドでは、暗号化の2つの主な用途、すなわち、保存中のデータと転送中のデータのスクランブル化について説明します。

保存中のデータの暗号化

「保存中」のデータとは、モバイルデバイス、ラップトップ、サーバー、外付けハードドライブなど、どこかに保存されているデータのことです。データが保存中である場合、それはある場所から別の場所へと移動しているわけではありません。

保存中のデータを保護する暗号化の形式の例としては、「フルディスク」暗号化(「デバイス暗号化」と呼ばれることもあります)があります。フルディスク暗号化を有効にすると、デバイスに保存されているすべての情報を暗号化し、パスフレーズまたはその他の認証方法で保護します。モバイルデバイスやラップトップでは、通常、パスコード、パスフレーズ、または指紋認証が必要なデバイスのロック画面が表示されます。ただし、デバイスをロックする(つまり、デバイスの「ロック解除」にパスワードを必要とする)ことは、必ずしもフルディスク暗号化が有効になっていることを意味するわけではありません。

パスワードで保護された「ロック」画面を持つスマートフォンとラップトップ。

お使いのオペレーティング・システムがどのようにしてフルディスク暗号化を有効化し、管理しているかを確認してください。一部のオペレーティング・システムでは、デフォルトでフルディスク暗号化が有効になっていますが、そうでないものもあります。つまり、デバイスのロックを迂回してハードドライブに直接アクセスすれば、暗号化キーを破る必要もなく、あなたのデバイスのデータにアクセスできてしまうのです。なぜなら、デバイス自体は暗号化されていないからです。一部のシステムでは、フルディスク暗号化を使用している場合でも、暗号化されていない平文がRAMに保存されます。RAMは一時的なストレージであるため、デバイスの電源が切られた後は通常、メモリを読み取ることができませんが、高度な技術を持つ攻撃者は、コールドブート攻撃を試み、RAMの内容を取得できる可能性があります。

フルディスク暗号化は、物理的にアクセスできる人々からデバイスを保護することができます。これは、同居人、同僚、雇用主、学校関係者、家族、パートナー、警察官、その他の法執行機関からあなたのデータを保護したい場合に役立ちます。また、デバイスが盗難や紛失に遭った場合にもデータを保護します。例えば、バスやレストランに携帯電話を置き忘れてしまった場合などです。

データを暗号化する方法は他にもあります。「ファイル暗号化」と呼ばれる方法では、コンピュータやその他のストレージデバイス上の個々のファイルのみを暗号化します。もう一つの方法として、「ドライブ暗号化」(「ディスク暗号化」とも呼ばれる)という、デバイス上の特定のストレージ領域にあるすべてのデータを暗号化する方法があります。

これらの異なる種類の暗号化を組み合わせて使用することができます。例えば、医療文書上の機密情報を保護したいとします。ファイル暗号化を使用して、デバイスに保存されている個々の医療ファイルを暗号化することができます。次に、ドライブ暗号化を使用して、医療情報が保存されているデバイスの一部を暗号化することができます。最後に、デバイスのフルディスク暗号化を有効にすると、医療情報だけでなく、オペレーティング・システム用のファイルなど、ドライブ上のすべてのファイルが暗号化されます。そのため、たとえ誰かがあなたのコンピューターのログインパスワードを解読したとしても、医療情報を含むファイルを暗号化する際に使用したパスワードを知らなければ、そのデータにアクセスすることはできません。

フルディスク暗号化をコンピューター、iPhone、またはAndroidで有効にするためのガイドをご覧ください。

転送中のデータの暗号化

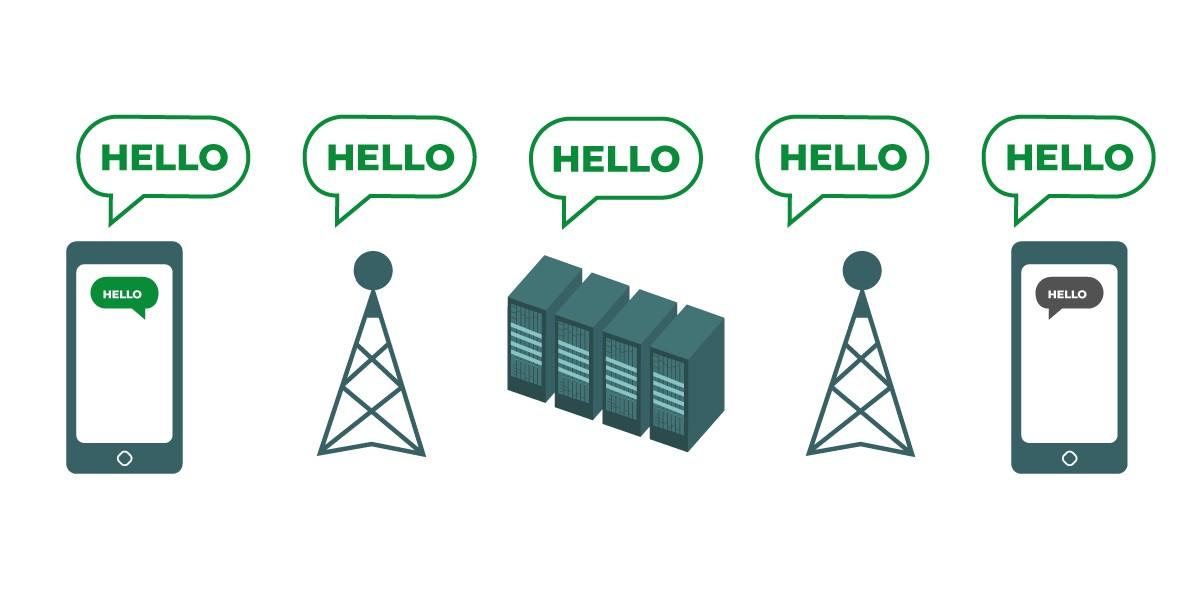

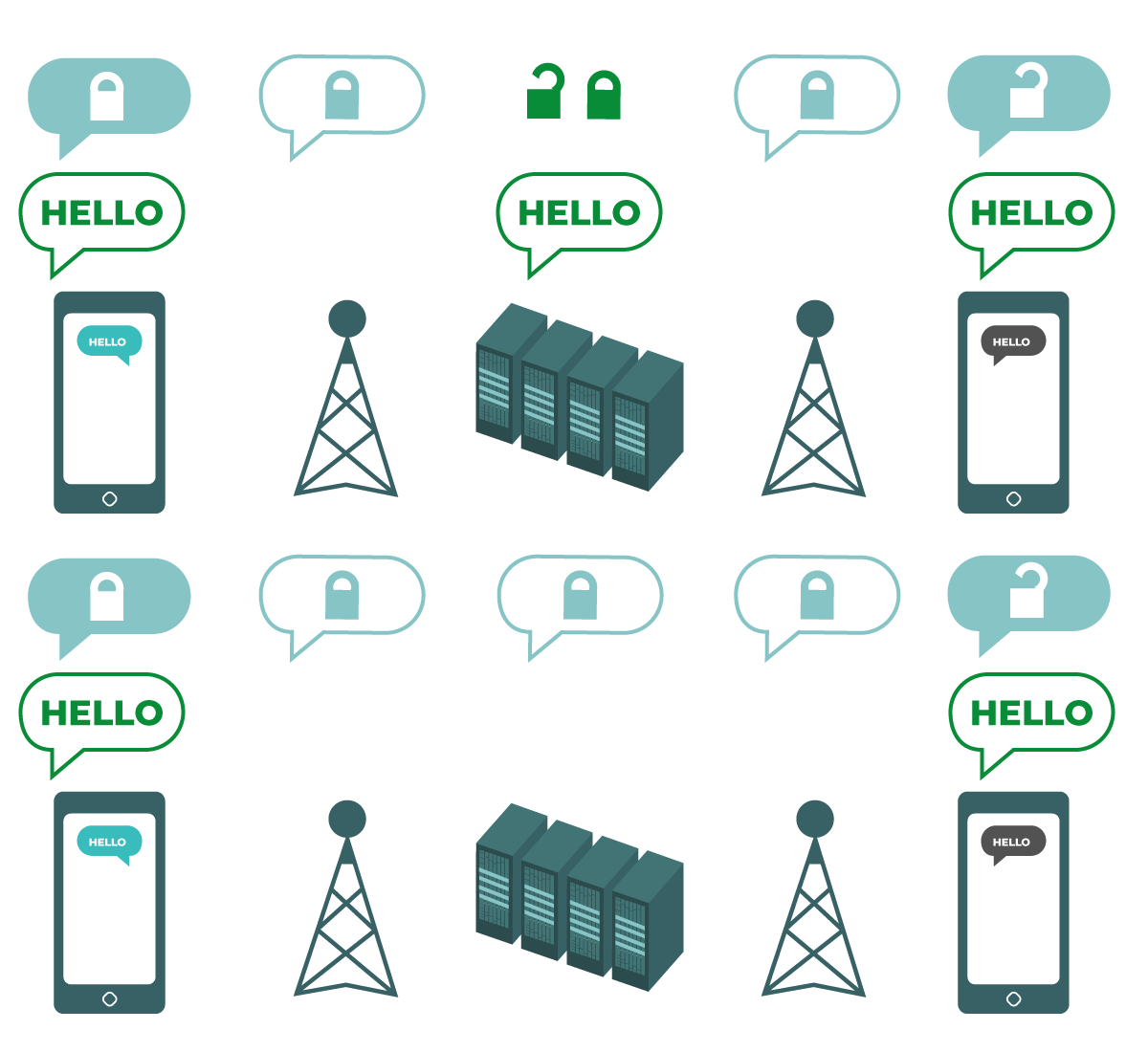

この図は、転送中の暗号化されていないデータを示しています。左側では、スマートフォンが右端の別のスマートフォンに緑色の暗号化されていないメッセージを送信しています。途中で、携帯電話の塔がこのメッセージを企業のサーバーに転送し、さらに別の携帯電話の塔に転送します。暗号化されていない「Hello」というメッセージは、それぞれが確認することができます。暗号化されていないメッセージを転送するすべてのコンピュータとネットワークは、このメッセージを確認することができます。最後に、もう一方のスマートフォンが暗号化されていない「Hello」というメッセージを受信します。

「転送中」のデータとは、ネットワーク上のある場所から別の場所へと移動中の情報です。例えば、メッセージングアプリでメッセージを送信すると、そのメッセージはあなたのデバイスからアプリ提供企業のサーバー、そして受信者のデバイスへと移動します。もう一つの例として、ウェブブラウジングがあります。ウェブサイトにアクセスすると、そのウェブページのデータがウェブサイトのサーバーからあなたのブラウザへと移動します。

人気のアプリの中には、メッセージを保護する機能を備えているように見えるものもあります。例えば、メッセージを消去する機能などです。しかし、あなたのセキュリティプランによっては、必要なセキュリティ特性を提供できない場合があります。チャットやメッセージなどの通信が安全だと実感できるからと、安全であるとは限りません。メッセージを転送するコンピュータが、メッセージの内容を閲覧できる可能性もあります。

通信中のデータを暗号化する方法には、トランスポートレイヤー暗号化とエンド・ツー・エンド暗号化の2種類があります。 サービスプロバイダーがサポートしている暗号化の種類は、あなたに適したサービスを決定する上で重要な要素となります。 会話がトランスポートレイヤー暗号化またはエンド・ツー・エンド暗号化のいずれによって暗号化されているかを知っておくことは重要です。

トランスポートレイヤー暗号化

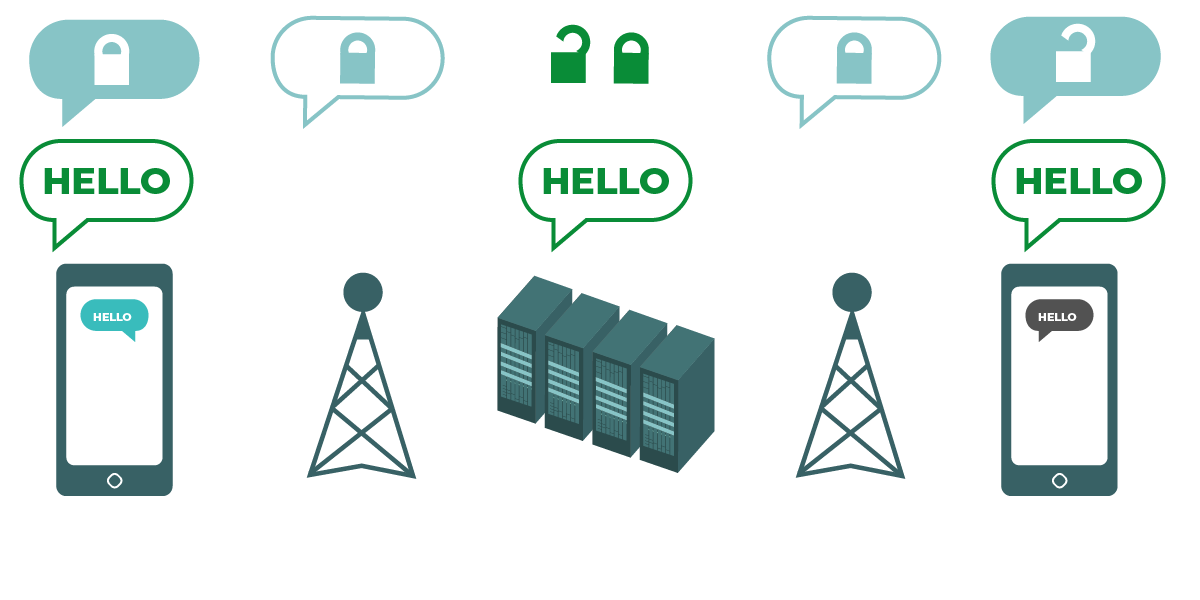

この図は、トランスポートレイヤー暗号化を示しています。左側では、スマートフォンが緑色の暗号化されていないメッセージ「Hello」を送信しています。このメッセージは暗号化され、携帯電話の基地局に転送されます。中央では、企業のサーバーがメッセージを解読し、再暗号化して次の携帯電話の基地局に転送します。最後に、もう一方のスマートフォンが暗号化されたメッセージを受信し、それを解読して「Hello」と表示します。

最も一般的に実装されているのは、トランスポートレイヤーセキュリティ(TLS)として知られるプロトコルを使用したトランスポートレイヤー暗号化で、メッセージは、あなたのデバイスからアプリのサーバーへ、そしてアプリのサーバーから受信者のデバイスへと移動する際に保護されます。ただし、中間にあるあなたのメッセージングサービスプロバイダー、またはあなたが閲覧しているウェブサイト、あるいはあなたが使用してアプリは、暗号化されていないメッセージのコピーを見ることができます。メッセージは企業のサーバーでも閲覧可能であり(また、多くの場合、そこに保存されます)、企業のサーバーが侵害された場合、法執行機関からの要請や情報漏洩の危険にさらされる可能性があります。

トランスポートレイヤー暗号化の例:HTTPS

あなたのブラウザのURLバーを調べると、鍵のアイコンが表示されているかもしれません。または、クリックすると「接続は安全です」といったメッセージとともに鍵のアイコンが表示されるドロップダウンメニューが表示されるメニューアイコンが表示されるかもしれません。これは、そのウェブサイトがHTTPSを使用していることを意味します。これは、私たちがウェブ上で頻繁に遭遇するトランスポートレイヤー暗号化の一例です。暗号化されていないHTTPよりもセキュリティが強化されています。

なぜでしょうか?

HTTPSウェブサイトのサーバーは、あなたがそのサイト上で入力したデータ(メッセージ、検索、クレジットカード番号、ログイン情報など)を見ることができますが、この情報はネットワーク上の盗聴者には読めません。

ネットワークを監視してユーザーがどのウェブサイトを閲覧しているかを見ようとしている者がいる場合、HTTP接続では保護がありません。一方、HTTPS接続では、ウェブサイト上のどの特定のページに移動したのかが隠されます。つまり、「スラッシュ以降」のすべての情報が隠されます。例えば、あなたたちがHTTPSを使用して「https://ssd.eff.org/en/module/what-encryption」に接続している場合、盗聴者は「https://ssd.eff.org」のみを見ることができます。

もしあなたがブラウザのURLを見て、なぜHTTPSやHTTPが表示されないのか疑問に思っているなら、それは最近ではHTTPSが一般的になっているためです。多くのブラウザでは、デフォルトではもはや完全なURLを表示しません。

サービスがHTTPSを使用しているからといって、そのサービスがウェブサイトを訪問するユーザーのプライバシーを完全に保護しているとは限りません。例えば、HTTPSで保護されたサイトでも、トラッキングクッキーを使用していたり、マルウェアをホストしている可能性があります。

トランスポートレイヤー暗号化の例:VPN

仮想プライベートネットワーク(VPN)もトランスポートレイヤー暗号化の例のひとつです。 VPNを使用しない場合、トラフィックはインターネットサービスプロバイダー(ISP)の接続を経由して送信されます。 VPNを使用する場合、トラフィックは依然としてISPの接続を経由して送信されますが、ユーザーとVPNプロバイダーの間では暗号化されます。もし誰かがローカルネットワークを監視して、あなたがどのウェブサイトを閲覧しているかを見ようとしている場合、その人物はあなたがVPNに接続しており、そのVPNプロバイダーが誰であるかを知ることはできますが、あなたがどのウェブサイトを閲覧しているかを見ることはできません。

VPNを使用すると、ISPからトラフィックを隠すことができますが、同時にすべてのトラフィックがVPNプロバイダーに公開されることになります。VPNプロバイダーは、あなたのトラフィックを閲覧、保存、変更することができます。VPNを使用すると、基本的にあなたの権利がISPからVPNに移行することになります。そのため、あなたのデータを保護してくれるVPNプロバイダーを信頼できるかどうかを確認することが重要です。

自分に合ったVPNを選択するためのアドバイスについては、VPNに関する当社のガイドをお読みください。

エンド・ツー・エンド暗号化

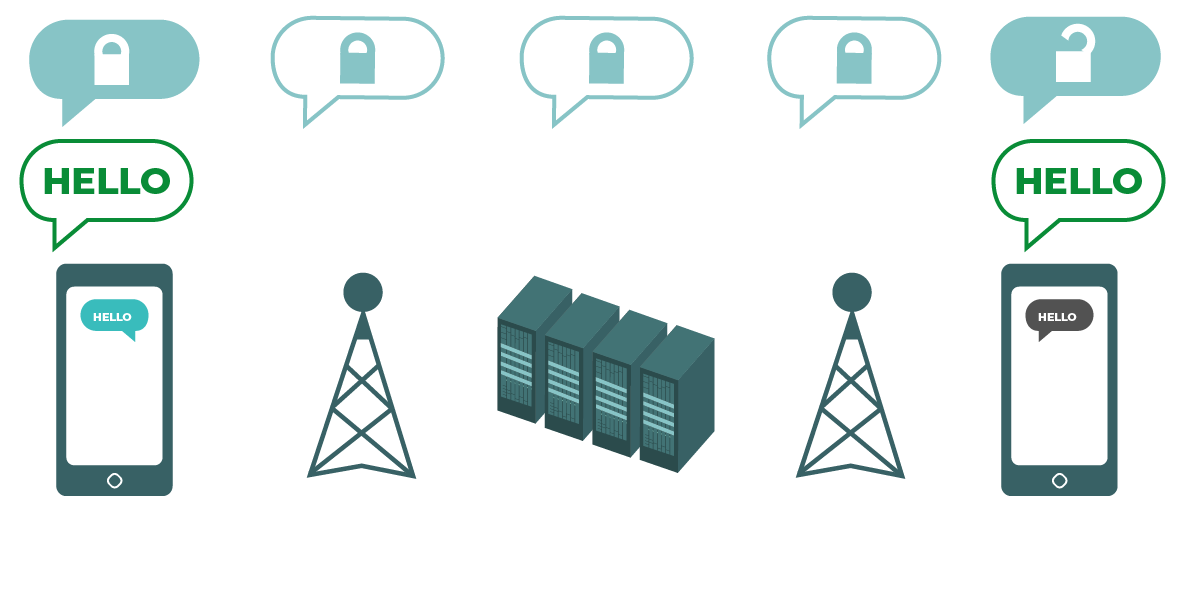

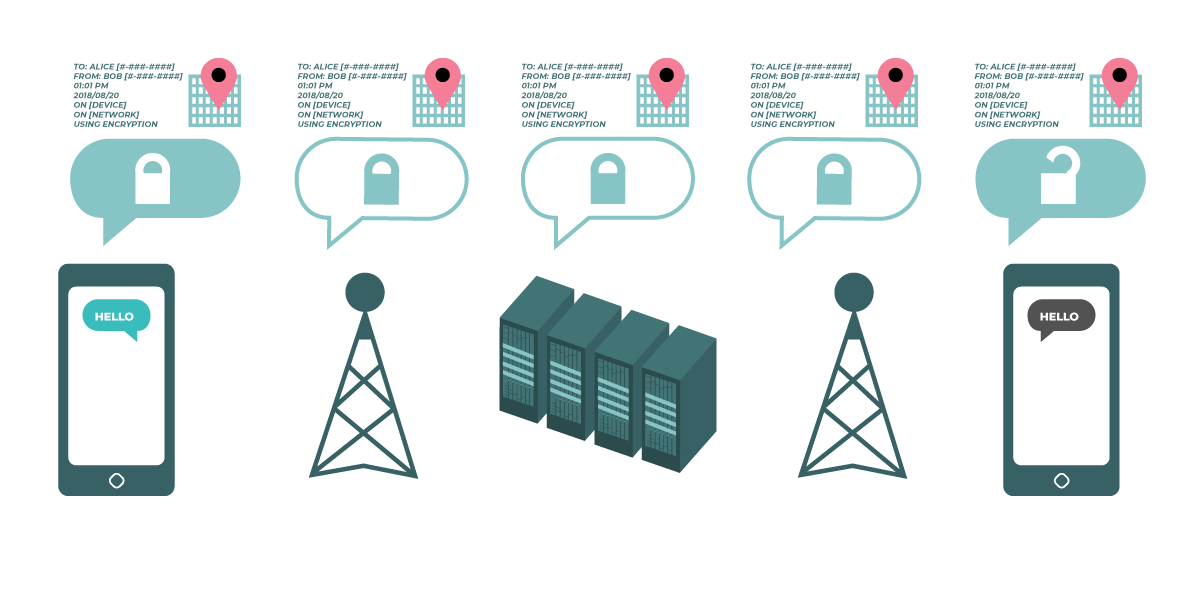

この図はエンド・ツー・エンド暗号化を示しています。 左側では、スマートフォンが緑色の暗号化されていないメッセージ「Hello」を送信しています。 このメッセージは暗号化され、携帯電話の塔と企業サーバーに転送されます。 最後に、もう一方のスマートフォンが暗号化されたメッセージを受信し、それを復号して「Hello」と読み取ります。トランスポートレイヤー暗号化とは異なり、ISPのサーバーはメッセージを復号化できません。メッセージを復号化できるのは、エンドポイント(暗号化メッセージの送受信を行う元のデバイス)だけです。

エンド・ツー・エンド暗号化は、送信者から受信者まで、移動中のメッセージを保護します。この暗号化により、情報は送信者(最初の「エンド」)によって秘密のメッセージに変換され、最終的な受信者(2番目の「エンド」)によってのみ復号化されます。あなたが使用しているアプリのサーバーを含め、誰にも「盗聴」や「傍受」されることはありません。

デバイス上のアプリでエンド・ツー・エンド暗号化されたメッセージにアクセスできるということは、そのアプリ企業自身もそのメッセージを読むことができないということです。ただし、エンド・ツー・エンド暗号化を使用しているアプリ開発者はメッセージの内容を見ることはできませんが、メッセージが送信された時間やあなたのIPアドレスなど、特定の種類のメタデータを収集することはできます。

私たちは、「他者とのコミュニケーション」ガイドでエンド・ツー・エンド暗号化ツールの使用に関するガイドを提供しており、詳細については、「エンド・ツー・エンド暗号化の徹底ガイド」で説明しています。また、エンド・ツー・エンド暗号化を使用する最も人気の高い2つのチャットアプリ、SignalとWhatsAppの使用ガイドも提供しています。

トランスポートレイヤー暗号化とエンド・ツー・エンド暗号化のどちらを使用すべきか?

トランスポートレイヤー暗号化とエンド・ツー・エンド暗号化のどちらが必要かを判断する上で、重要な疑問は次の通りです。使用しているアプリやサービスを信頼してよいか? その技術インフラを信頼してよいか? 法執行機関からの要請に対する保護ポリシーについてはどうだろうか?

これらの質問のいずれかに「いいえ」と答えた場合は、エンド・ツー・エンド暗号化が必要です。「はい」と答えた場合は、トランスポートレイヤー暗号化のみをサポートするサービスで十分かもしれませんが、可能であればエンド・ツー・エンド暗号化をサポートするサービスを利用する方が望ましいでしょう。

通信中の暗号化が行わないこと

暗号化は万能ではありません。暗号化されたメッセージを送信している場合でも、メッセージはコミュニケーションの相手によって復号化されます。エンドポイント(コミュニケーションに使用するデバイス)が侵害された場合、暗号化されたコミュニケーションも侵害される可能性があります。さらに、コミュニケーションの相手はスクリーンショットを撮影したり、コミュニケーションの記録(ログ)を保存することができます。

暗号化された会話のバックアップをクラウドに自動的に保存している場合は、バックアップも暗号化されていることを確認してください。これにより、会話は送信中だけでなく、保存中も暗号化されます。

送信中のデータを暗号化すると、通信内容が保護されますが、メタデータは暗号化されません。たとえば、暗号化を使用してあなたと友人の間のメッセージを意味不明な文字列に変換することはできますが、次のことは隠せません。

- あなたと友人がコミュニケーションを行っていること。

- あなたがコミュニケーションを行うために暗号化を使用していること。

- その他、コミュニケーションに関する情報(場所、時間、通信時間など)。

監視に対する懸念が強い人々(ネットワークのアクティブな監視を懸念する人々など)は、特に重要な時期や特定の活動の際にのみ暗号化を使用することで、リスクに晒される可能性があります。なぜでしょうか?時々しか暗号化を使用しない場合、そのメタデータが重要日時と関連付けられる可能性があります。また、その通信を特に機密性の高いものとみなしていることが明らかになる可能性もあります。そのため、ありふれた活動であっても、できる限り暗号化を使用してください。

ネットワーク上で暗号化を使用しているのが自分だけの場合、このメタデータが疑わしいとみなされる可能性があります。これが、暗号化の熱心な支持者の多くが、暗号化ツールを使用できる場合は常に使用するよう皆に推奨している理由です。本当に必要としている人々が暗号化を使用するのが当たり前になるようにするためです。

まとめ

移動中と静止中の両方のデータを暗号化することで、どちらか一方のみを使用するよりも包括的なセキュリティが実現します。 複数の方法でデータを保護することで、より高度な保護レベルを実現できます。 これが情報セキュリティの専門家が「多重防御」と呼ぶものです。

例えば、暗号化されていないメッセージ(転送中のデータを暗号化しない)を暗号化されたモバイルデバイス(保存中のデータを暗号化する)から送信した場合、これらのメッセージは、ネットワーク盗聴や政府、サービスプロバイダー、または技術的に熟練した敵対者による傍受に対して依然として脆弱です。しかし、モバイルデバイス上のメッセージの記録は、パスコードを知らない限り、モバイルデバイスに物理的にアクセスできる人物から保護されます。

逆に、暗号化されていないデバイス(保存中のデータを暗号化しない)でエンド・ツー・エンド暗号化メッセージ(送信中のデータを暗号化)を送信した場合、そのメッセージはネットワーク上の盗聴や傍受から保護されます。しかし、誰かがあなたのモバイルデバイスに物理的にアクセスすれば、そのメッセージにアクセスして読むことができます。

これらの例を念頭に置いて、ネットワーク上を転送中とデバイス上に保存されている間の両方であなたのデータを暗号化することは、より広範囲にわたる潜在的なリスクから身を守るのに理想的です。

暗号化の使用方法についてさらに詳しく知りたい方は、私たちのガイド「暗号化の主要コンセプト」をご覧ください。

https://ssd.eff.org/module/what-should-i-know-about-encryption