Howdy! How can we help you?

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ10

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー3

-

国家安全保障13

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール40

-

国内の監視社会化と反監視運動10

-

VPN13

-

GIFCT2

-

政府・国際機関の動向74

-

スパイウェア23

-

OS関係8

-

教育・学校9

-

監視カメラ17

-

労働現場の監視9

-

プライバシー212

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲112

-

海外動向425

-

オンライン会議システム7

-

暗号化97

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視242

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

(EFF)携帯電話:位置情報追跡

最終レビュー:2024年11月5日

位置情報追跡

携帯電話によるプライバシーの脅威の中で最も深刻でありながら、多くの場合まったく気付かないのが、携帯電話が発信する信号によってあなたの現在地が知られてしまうことです。 個人の携帯電話の位置情報が他者に追跡される方法は、少なくとも4つあります。

- 携帯電話の基地局からの信号追跡

- 携帯電話の基地局シミュレーターからの信号追跡

- Wi-FiおよびBluetoothによる追跡

- アプリやウェブ閲覧からの位置情報の漏洩

携帯電話の信号追跡 — 基地局

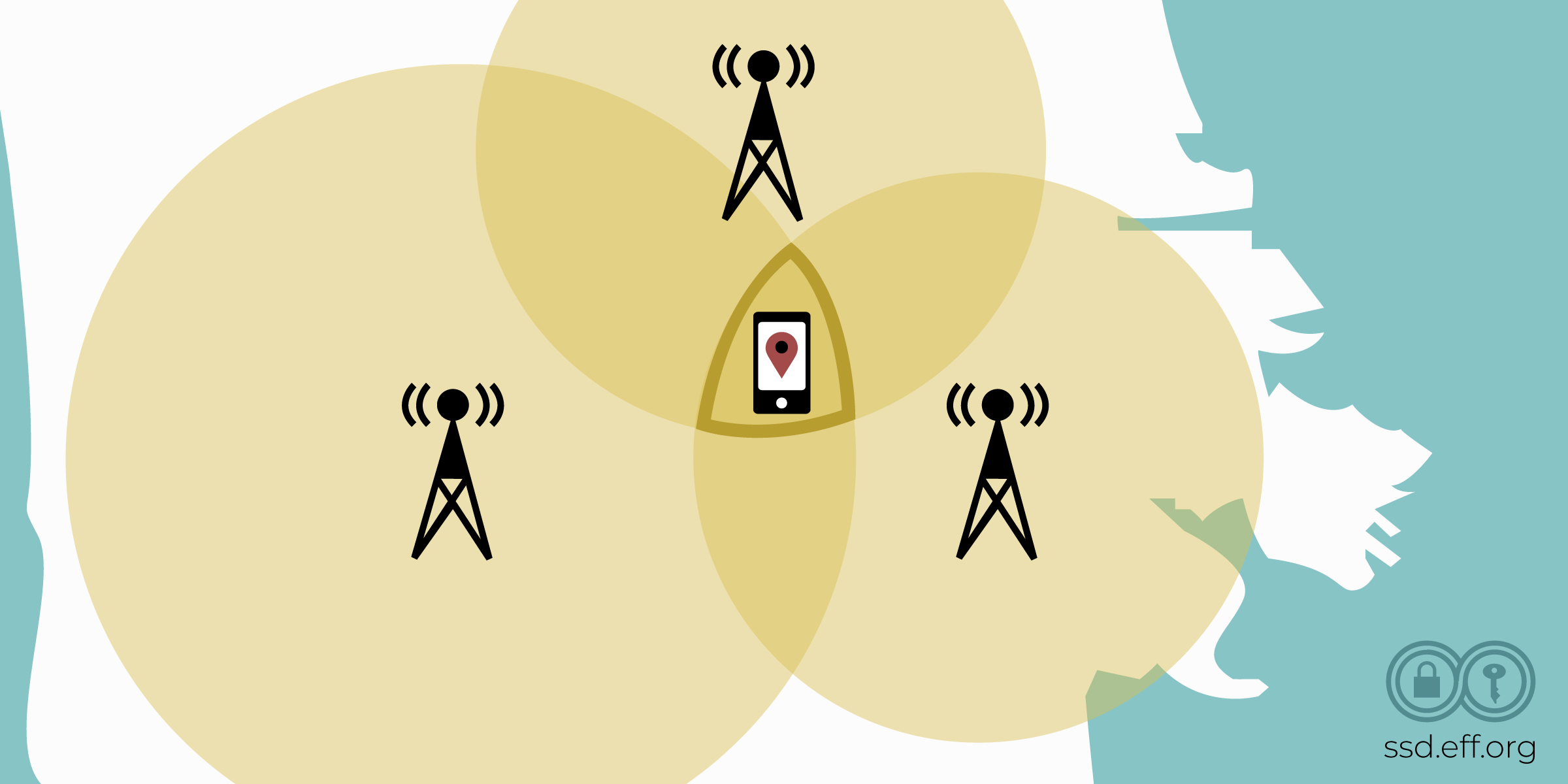

最近の携帯電話ネットワークでは、携帯電話の電源が入ってネットワークに登録されている限り、携帯電話会社は特定の加入者の携帯電話の位置を計算することができます。この機能は、携帯電話ネットワークが携帯電話の基地局で構築されていることから可能になっていて、一般に「三角測量」と呼ばれています。最近の犯罪スリラー映画をご覧になったことがある方は、三角測量という言葉を聞いたことがあるかもしれません。

携帯電話会社が三角測量を使う方法のひとつは、特定の加入者の携帯電話からいろんなタワーが受信する信号の強度を観察して、その携帯電話がどこにあるかを計算することです。これは「到着角度」の測定を使って行われる。

加入者の位置を特定するためのこの測定の精度は、プロバイダが使ってるテクノロジーや、そのエリアにある携帯電話のタワーの数など、いろんな要因によって変わります。通常、少なくとも 3 つの携帯電話の基地局があれば、プロバイダは 3/4 マイル(約 1 km)の精度で位置を特定することができます。最新の携帯電話やネットワークでは、「locationInfo-r10」という機能がサポートされている場合、三点測位も使用されます。この機能は、携帯電話の正確な GPS 座標を含むレポートを返します。これは、三角測量よりもはるかに正確です。

携帯電話の電源がオンで、登録済みの SIM カードが挿入され、通信事業者のネットワークに信号を送信している限り、この種の追跡から逃れることはできません。

通常、この種の追跡は携帯電話事業者自身しか実行できませんが、政府は事業者に、ユーザーの位置データ(リアルタイムまたは履歴)の提出を強制することができます。2010 年、マルテ・シュピッツというドイツのプライバシー活動家が、プライバシー保護法を利用して、自分の携帯電話会社に自分の位置情報に関する記録の開示を求めました。彼はまた、その記録を教育資料として公開し、携帯電話会社が顧客をこのように監視している実態を他の人々に理解してもらうようにしました。政府がこの種のデータにアクセスする可能性は、決して理論上の話ではありません。米国をはじめとする法執行機関では、この手法が広く利用されています。2018年、最高裁判所はカーペンター対アメリカ合衆国事件において、憲法修正第4条に基づき、警察は携帯電話会社から「携帯電話の位置情報」として知られる携帯電話の通信履歴データ(CSLI)を取得するには、令状を取得しなければならないとの判決を下しました。裁判所は、過去のCSLIは「何年にもわたる、毎日、毎瞬間、その人物の物理的な存在に関する詳細な記録」を作成するものだと述べています。

これと似たような政府からの要求は「タワーダンプ」と呼ばれています。これは、政府が携帯電話会社に、特定の時間に特定のエリアにいたすべてのモバイルデバイスのリストを要求するものです。これは、犯罪の捜査や、特定の抗議行動に参加した人物の特定に使われる可能性があります。EFF は、タワーダンプは範囲が広すぎて、憲法修正第 4 条に基づく「相当な理由」に欠けるとして、裁判所に対してその違憲性を判断するよう求めています。

通信事業者は、デバイスの位置情報についても相互にデータを交換しています。このデータは、複数のタワーの観測結果を統合した追跡データほど正確ではありませんが、個々のデバイスを追跡するサービスの基礎として使用することができます。これには、個々の携帯電話が現在モバイルネットワークに接続している場所を見つけるためにこれらの記録を照会する商用サービスも含まれます。この追跡では、通信事業者にユーザーデータの提出を強制することはありません。この手法では、商用ベースで入手可能な位置情報データを使用します。

あなたができること:これは携帯電話会社によって処理されるため、携帯電話を携帯しない以外、これを防ぐ方法はあまりありません。携帯電話会社から、法執行機関が裁判所命令または令状によってあなたのデータの提出を要求したと通知された場合は、EFF の法的支援窓口にお問い合わせください。

携帯電話の信号追跡 — 携帯電話基地局シミュレーター

政府や技術的に高度な組織は、IMSI キャッチャーやスティングレイとも呼ばれる携帯電話基地局シミュレーターなどを使って、位置情報を直接収集することもできます。これらは、特定のユーザーの携帯電話を「キャッチ」してその物理的な位置情報を検出し、通信を盗聴するために、本物の携帯電話基地局を装った携帯型の偽の携帯電話基地局です。IMSI とは、特定の加入者の SIM カードを識別する国際移動体加入者識別番号のことで、IMSI キャッチャーは、デバイスの他の特性も使ってデバイスをターゲットにすることもあります。

IMSI キャッチャーは、その場所にあるデバイスを見つけたり監視したりするために、特定の場所に設置する必要があります。法執行機関による IMSI トラフィックの傍受には、令状が必要です(多くの場合、追加のペンレジスタ命令やその他の保護措置も必要です)。ただし、法執行機関によって設置されていない「不正な」CSS は、これらの法的パラメータの範囲外で動作することになります。

あなたができること:現在、IMSI キャッチャーに対する防御策がいくつかあります。Android では、多くの IMSI キャッチャーが使用する 2G 接続を無効にすることができます。iPhone では、「ロックダウンモード」を有効にすることで 2G を無効にすることができますが、この設定では他の多くの機能も無効になります。さらに、Signal、WhatsApp、iMessage などの暗号化されたメッセージングを使用すると、通信内容が傍受されないようにすることができます。

Wi-Fi および Bluetooth による追跡

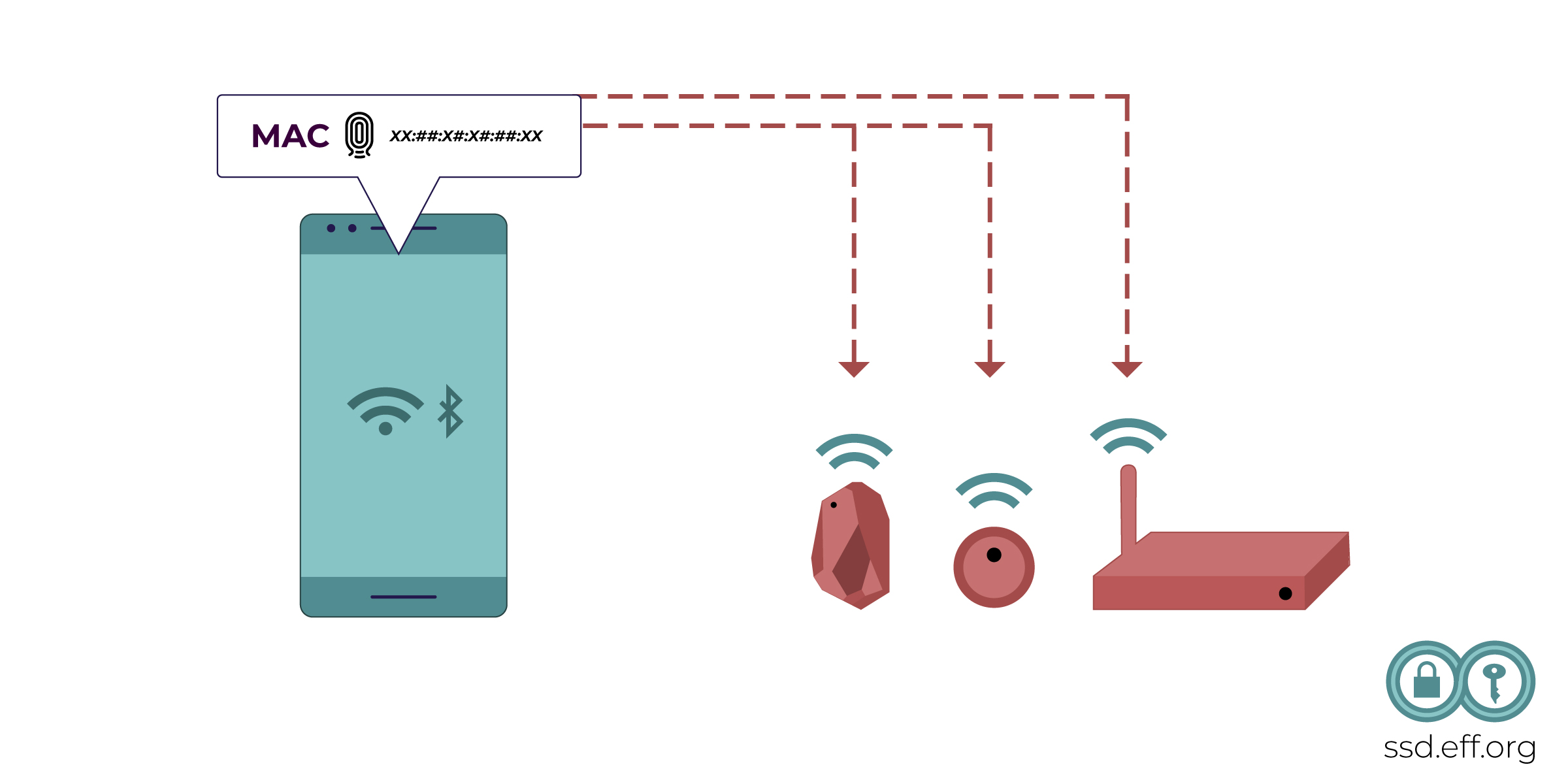

最近のスマートフォンには、モバイルネットワークインターフェースの他に、他の無線送信機も搭載されています。また、Wi-Fi および Bluetooth もサポートしています。これらの信号は、モバイル信号よりも低電力で送信され、通常は短距離(同じ部屋や同じ建物内など)でしか受信できませんが、高度なアンテナを使用すると、予想外に長い距離からこれらの信号を検出することができます。例えば、2007 年、ベネズエラの専門家は、電波干渉のほとんどない田舎で、382 km 離れた場所から Wi-Fi 信号を受信しました。しかし、このような広範囲での受信は、現実的にはあり得ないでしょう。

Bluetooth 信号と Wi-Fi 信号には、デバイスに固有のシリアル番号(MAC アドレス)が含まれており、この信号を受信できる人なら誰でも確認することができます。Wi-Fi がオンになっていると、一般的なスマートフォンは MAC アドレスを含む「プローブリクエスト」を時折送信し、近くにいる他のデバイスにこのデバイスの存在を認識させます。Bluetooth デバイスも同様の動作をします。これらの識別子は、従来、小売店やコーヒーショップなどのパッシブトラッカーが、デバイスや人々の動きに関するデータを収集するための貴重なツールとして活用されてきました。Bluetooth 監視は、Bluetooth MAC アドレスを取得できるとされるデバイスを使用して、米国の国境でも使用されています。

しかし、最新の iOS および Android では、プローブリクエストに含まれる MAC アドレスはデフォルトでランダム化されており、この種の追跡ははるかに困難になっています。MAC のランダム化はソフトウェアベースであるため、誤作動の可能性があり、デフォルトの MAC アドレスが漏洩する可能性があります。さらに、一部の Android デバイスでは、MAC のランダム化が正しく実装されていない場合があります。

最近の携帯電話は通常、プローブリクエストで共有するアドレスをランダム化していますが、多くの携帯電話は、ワイヤレスヘッドフォンに接続する場合など、実際に接続するネットワークには安定した MAC アドレスを共有しています。つまり、ネットワーク事業者は、時間の経過とともに特定のデバイスを認識し、そのデバイスが過去にネットワークに接続した人物と同じ人物であるかどうかを判別することができるのです。これは、名前やメールアドレスをどこにも入力したり、サービスにログインしたりしなくても発生します。

あなたができること:最近のモバイルオペレーティング・システムは、Wi-Fi でランダムな MAC アドレスを使用しています。しかし、多くのシステムでは安定した MAC アドレスが正当に必要であるため、これは複雑な問題です。たとえば、ホテルのネットワークにサインインすると、そのネットワークは MAC アドレスを介して認証情報を追跡します。新しい MAC アドレスを取得すると、そのネットワークはあなたのデバイスを新しいデバイスとして認識します。iOS 18 以降では、デバイスの MAC アドレスが約 2 週間ごとに変更されます。Android では、同様の機能が「ランダム化された MAC アドレス」と呼ばれています。 この種の監視が懸念される状況にある場合は、携帯電話の Wi-Fi または Bluetooth を一時的にオフにしてください。

アプリやウェブの閲覧による位置情報の漏洩

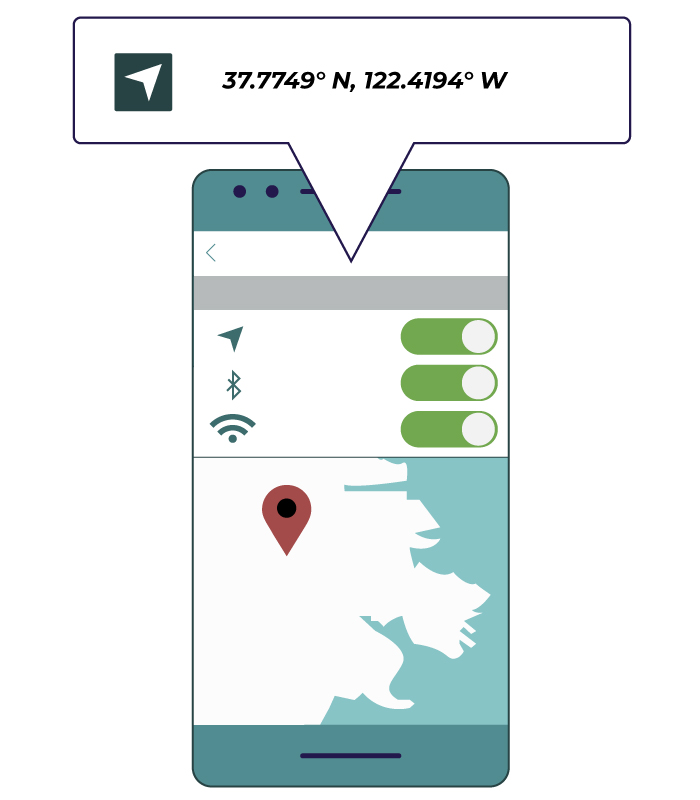

最近のスマートフォンには、GPS を使って、あるいは位置情報サービス会社(通常、携帯電話が現在地から認識できる携帯電話の基地局や Wi-Fi ネットワークのリストに基づいて携帯電話の位置を推測するよう企業に依頼する)が提供する他のサービスを使って、携帯電話の現在地を特定する方法が搭載されています。これは、Apple と Google が「位置情報サービス」と呼ぶ機能に組み込まれています。アプリケーションは、この位置情報を携帯電話に要求し、その情報を使用して、地図上に自分の位置を表示するなどの位置情報に基づくサービスを提供することができます。

これらのアプリケーションの中には、ネットワークを介して位置情報をサービスプロバイダーに送信するものもあります。これにより、アプリケーションや、サービスプロバイダーが情報を共有する第三者が、ユーザーを追跡する方法が提供される可能性があります。アプリ開発者はユーザーを追跡する意図はないかもしれませんが、結局その機能を持つことになり、ユーザーの場所情報を政府やデータ侵害者に開示してしまう可能性があります。

いずれの場合も、位置情報の追跡は、エージェントが街中で誰かを追跡するスリリングな映画の追跡シーンのように、その人が今どこにいるかを特定することだけではありません。過去の行動が明らかになり、その人の信念、イベントへの参加、個人的な関係に関する情報が推測される可能性もあります。例えば、位置情報の追跡は、ある時間帯に誰が誰の家を訪れたかを追跡して、その人たちが恋愛関係にあるかどうかを推測したり、特定の会議に出席した人、特定の抗議行動に参加した人を見つけ出したり、ジャーナリストの機密情報源を特定したりするために使用される可能性があります。

これまで何度も見てきたように、これらのアプリで収集された位置情報は、令状なしに法執行機関によって購入されています。これには、過去の位置情報とリアルタイムの位置情報の両方が含まれる可能性があります。

あなたができること:できるだけ多くのアプリで位置情報へのアクセスを拒否するか、可能な場合は「大まかな」位置情報または「おおよその」位置情報のみを提供するように設定してください。Android および iPhone では、アプリが位置情報にアクセスできるかどうか、アクセスできるデータ量を設定することができます。アプリが機能するために位置情報が必要かどうか考えてみてください。例えば、運転ルート案内アプリでは、アプリを使用しているときに正確な位置情報が必要になります。天気アプリはあなたの正確な位置を知る必要があるのでしょうか?郵便番号を手動で入力するだけで十分ではないでしょうか?ダウンロードしたゲームは、あなたの位置情報を本当に必要としているのでしょうか?不明な場合は、いつでもアクセスを拒否してください。決定はいつでも変更できます。

iPhone では、以下の手順に従って、位置情報へのアクセスを許可したアプリを確認してください。Android では、以下の手順に従って、位置情報へのアクセスを許可したアプリを確認してください。

行動データの収集とモバイル広告識別子

一部のアプリやウェブサイトが収集する位置情報に加えて、多くのアプリは、アプリのインストール、起動、使用状況、その他の活動など、より基本的な操作に関する情報を共有しています。この情報は、リアルタイム入札(RTB)によって可能になった広告エコシステムを通じて、多くの第三者企業に共有されることがよくあります。個々のデータポイントはごくありふれたものですが、これらの行動データは、集約されると非常に重要な情報となる可能性があります。

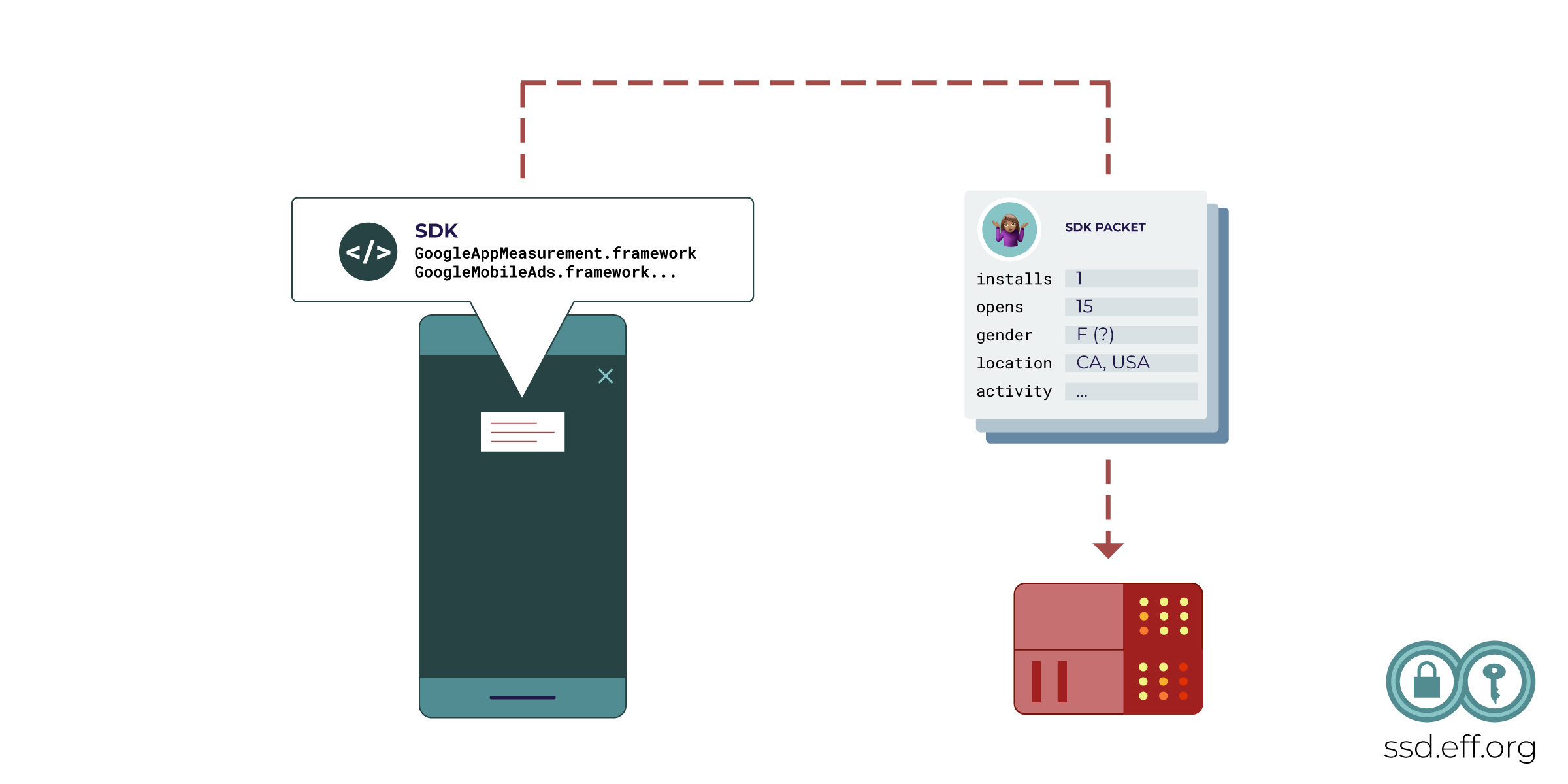

広告テクノロジー企業は、アプリ開発者に、アプリに広告を配信するために、ソフトウェア開発キット(SDK)のドキュメントにコードをインストールするよう説得しています。このコードは、各ユーザーがアプリとどのようにやり取りしたかに関するデータを収集し、そのデータを第三者の追跡企業と共有します。その後、追跡企業は、その情報を他の数十社の広告主、広告サービスプロバイダー、データブローカーと再共有する場合があります。このプロセス全体は、わずか数ミリ秒で完了します。

このデータは、単一のデバイスを識別する一意の乱数であるモバイル広告識別子(MAID)のおかげで意味のあるものになります。RTB オークションで共有される情報の各パケットは、通常、MAID に関連付けられています。広告主やデータブローカーは、MAID を使用してさまざまなアプリから収集したデータをプールし、MAID によって識別された各ユーザーの行動プロファイルを作成することができます。MAID 自体はユーザーの実際の身元に関する情報をエンコードしませんが、データブローカーや広告主が MAID を実際の身元に結び付けることは多くの場合、簡単なことです。これを行うために、アプリ内で名前やメールアドレスを収集するなど、いくつかの手法があります。

モバイル広告 ID は、Android と iOS の両方に組み込まれてるほか、ゲーム機、タブレット、テレビセットトップボックスなどの他の多くのデバイスにも組み込まれています。Android では、すべてのアプリと、それらのアプリにインストールされたすべての第三者が、デフォルトで MAID にアクセスできます。iOS の最新バージョンでは、アプリは携帯電話のモバイル広告 ID を収集して使用する前に、許可を求める必要があります。Android では、広告 ID を削除することはできますが、設定を詳しく調べる必要があります。

モバイルアプリから収集された行動データは、主に広告会社やデータブローカーによって、通常、商業的または政治的な広告の行動ターゲティングに使用されます。しかし、政府も民間企業による監視に便乗していることはよく知られています。

できること:iOS と Android の両方で、アプリが広告 ID にアクセスできないようにしたり、この機能を完全に無効にしたりする方法があるよ。Android では、Google の指示に従って設定してね。iPhone では、アプリに追跡の許可を与えないように設定してください。