Howdy! How can we help you?

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ10

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー4

-

国家安全保障14

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール40

-

国内の監視社会化と反監視運動11

-

VPN13

-

GIFCT2

-

政府・国際機関の動向76

-

スパイウェア23

-

OS関係8

-

教育・学校9

-

監視カメラ17

-

労働現場の監視9

-

プライバシー213

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲114

-

海外動向428

-

オンライン会議システム7

-

暗号化98

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視244

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

(反対派を防衛する)パート3:反対運動を防衛する 社会運動を守るために(アメリカ編)

監視と抑圧から身を守る

本章をお読みになる前に、「社会運動抑圧のメカニズム」と「社会運動に対するデジタルの脅威」の章をお読みになることをお勧めします。

この章で学ぶこと

1. 脅威モデルとは

2. デジタル・セキュリティへの脅威を減らすための戦略

完璧なデジタル・セキュリティは存在しないと言われていますし、私たちもそう思います。十分なリソースを持った敵の監視能力はほぼ無限であり、「社会運動に対するデジタルの脅威」で説明した現実も、ほんの一部を紹介しただけなのです。それでも、リスクがすべて同じわけではないし、あらゆる監視ツールも同じように使用されるわけではなく、個人やグループが監視による脅威を軽減するためにできることはたくさんあります。

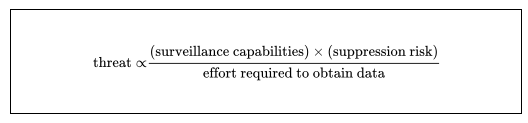

デジタル・セキュリティへの脅威は、次のような関係でモデル化できます。

このモデルでは、監視能力とは、「社会運動に対するデジタルの脅威」の章で説明したように、相手のリソースのレベルを指します。抑圧リスクとは、「社会運動抑圧のメカニズム」の章で述べたように、相手がどのようにしてあなたを弱体化させようとするかということです。

留意すべきは、監視が間接的にも直接的にも抑圧を支えるということです。「社会運動抑圧のメカニズム」の章で紹介した例の多くは、実際に監視によって支えられています。例えば、

– ブラックパンサー党のリーダーであるフレッド・ハンプトンを狙って暗殺という直接暴力が実行された前提には、彼のスケジュールやアパートの間取りについての詳細な情報がありました。

– 米国司法省は、ドナルド・トランプ大統領就任式への抗議行動を組織した者に対して、法的制裁を加えると脅し、行動組織のウェブページすべてのトラフィック情報の取得を要求しました(「アノニマス・ルーティング」の章の最後に記載)。

– スティーブン・サライタSteven Salaitaの雇用剥奪は、彼のTwitterでの活動の監視によるものでした。

– モハメド・モハムドMohamed Mohamudに対してFBIが行った謀略は、モハムドの電子メールを監視することから始まりました。

脅威を軽減すること

デジタル・セキュリティの脅威を減らすには、監視能力や抑圧のリスクを減らすか、★自分のデータを得るために敵側が費やす労力を増やすことが有効です。

監視能力を低下させる

活動家はふつう、監視機能をすぐにコントロールする手段を持ち合わせていません。しかし、一部の州や市で顔認識やCSSを禁止するなど、監視を規制する優れた取り組みがいくつかあり、一定の成果を上げています。とはいえ、社会運動の目的が監視の禁止や制限にあるのでなければ、このような取り組みは当初の運動の目的から外れてしまいます。

弾圧のリスクを減らす

同様に、活動家は弾圧のリスクもほとんどコントロールできません。運動が敵への圧力を減らせば弾圧リスクも最小限に抑えることはできますが、それでは萎縮効果に屈することになります。

データ取得にかかる労力を増やす

私たちに残されているのは、あなたのデータを取得するための労力を増やすことであり、これが本書が焦点にしている課題です。相手があなたのことを知れば知るほど、あなたを弱体化させることができるので、あらゆるデータを保護することは重要ですが、データを保護するために必要な努力は、最も保護が必要なデータに絞ることが戦略的には好ましいのです。そのためには、相手の監視能力と、相手があなたの努力を抑えようとする方法を念頭に置き、次のようなデータの保護に注力するのです。

1. あなたの活動を抑圧するために使用される可能性が高く、しかも、

2. 監視に対して最も脆弱なデータ

ポイント1を理解するには、個別の社会運動の取り組みとその敵を深く理解する必要があります。ポイント2を考えるためには、自分のデータがどこにあるのか(以下で説明)、それをどうやって保護するのか(この後の各章で説明)を理解する必要があります。

あなたのデータはどこに?

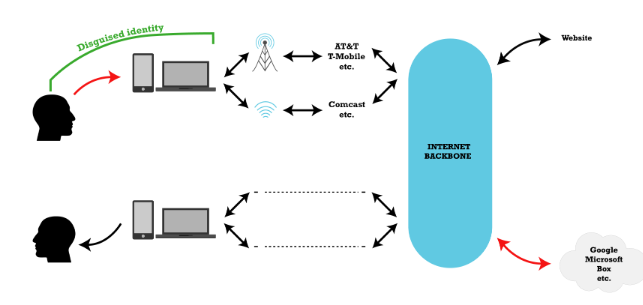

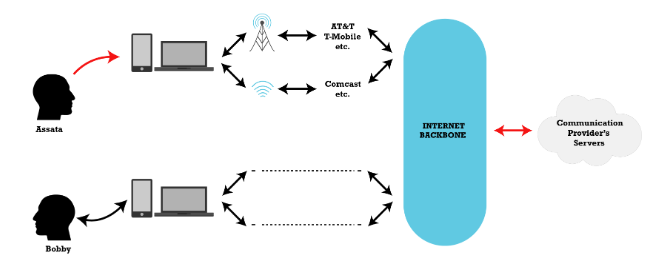

データの脆弱性がどこにあるかによって、あなたのデータ保護戦略が変わります。あなたの情報は、デバイス(携帯電話やノートパソコンなど)に入れられた時点でデータとなり、一部はその後、サービスプロバイダーを経由してインターネット上に送信されるでしょう。ここでは、あなたが閲覧するウェブサイトと、あなたのデータが保管される可能性のあるクラウドプロバイダー(GoogleやFacebookなど)とを区別しておきます。

以降の章で、あなたのデータが置いてある場所を保護する方法について説明していきます。まず「セキュリティ文化」の章では、自分の情報をデータにするかどうか(それを自分でコントロールできる場合)、データをクラウドに保存するかどうか、つまりデータを左の赤い矢印の方向に転送するのかについて決める方法を説明します。「デバイスを守る」の章では、自分が管理しているデバイス(ノートPCや携帯電話など)に保存されているデータを保護する方法について説明しています。「通信を守る」の章では、自分の手元からウェブサイトやクラウドプロバイダー、その他の通信相手にデータが送信される途中のデータを保護する方法について説明します。「リモートデータを守る」の章では、あなたがクラウドを利用することにした場合に、クラウドに保管されているデータを保護する方法について説明します。

さらに、「アイデンティティを守る」の章では、自分のアイデンティティを保護する方法、つまり、オンライン上で匿名または偽名を使い、検閲を突破する方法について説明します。最後に、結論として、デジタル・セキュリティ・ツールをどのように選択すべきかを述べ、私たちが実際に使っている推奨原則も紹介します。

インコンテクスト:エドワード・スノーデン

2013年までの数年間、エドワード・スノーデンは、システム管理者としてアクセスしていた職場(主にNSAの下請け企業)のデータを収集しました。スノーデンが大量の機密情報をリークしたことで、世界で多くの強力な政府が行っている監視戦術がいかに高度で広範囲に展開されているかが明らかになりました。しかし、このような情報を公開するために、スノーデンは国家安全保障局という強力な敵に立ち向かうことになりました。

スノーデンはずっと匿名でいられるなどと思っていませんでした。そこで彼は、自分の行動(情報収集)と目標(内部告発)をなるべく長い間知られないようにしながら、責任を持って報道してくれるジャーナリストに情報をリークし、できれば自由に暮らせる安全な場所にたどり着くのに十分な期間を確保することにしました。スノーデンは、グレン・グリーンウォルド(大胆不敵で徹底した取材で知られるジャーナリスト)と暗号化された通信チャネルを設定するのに数ヶ月を要しました。これはエンド・ツー・エンドで暗号化されたメッセージングアプリが「プラグ・アンド・プレイ」で使えるようになる前の時代でした。しかし、スノーデンの情報公開に関する報道が始まると、彼は自分の正体がバレることを知り、自ら仮面を外しました。スノーデンは、希望していた場所(ラテンアメリカ)にはたどり着けなませんでした。香港(グレン・グリーンウォルドにリードを開示した場所)からロシアへのフライト中にアメリカのパスポートが取り消され、それ以上の空の旅ができなくなってしまったのです。スノーデンはロシアに亡命することができました。

しかし、スノーデンの内部告発は非常に成功し、その報告はその後何年も続き、私たちのコミュニケーションに数々の変化をもたらしました。今では暗号化がより一般的になり、多くの人は自分の会話がエンド・ツー・エンドで暗号化されているときでさえ気づかないほどになっています。

次に学ぶこと

セキュリティ文化

外部リソース

AnarchoTechNYC. “Persona Based Training Matrix“.

2020年6月9日電子フロンティア財団. “Your Security Plan.” Surveillance Self-Defense, August 1, 2014.

Snowden, Edward J. Permanent Record, 2019. メトロポリタンブックス。

メディアへの帰属

あなたデータの保管場所 WHERE-YOUR-DATA-IS © OSU OERU is licensed under a CC BY-NC (Attribution NonCommercial) license

セキュリティ文化

本章を読む前に、「監視と抑圧から身を守る」の章を読むことをお勧めします。

この章で学ぶこと

1. 社会運動のセキュリティ文化とは何か

2. デジタル・セキュリティにセキュリティ文化が不可欠な理由

国家や民間の敵による密告者を使った弾圧の歴史を知っている社会運動では “セキュリティ文化” と呼ばれるものを発展しています。この言葉は、侵入や監視などの抑圧的な脅威によるグループとその活動、グループのメンバーや幅広い社会運動への悪影響を最小限に抑えることを目的として、情報共有の方法や行動上の注意事項を意味します。つまり、ここでの “セキュリティ” は、デジタル・セキュリティよりもはるかに広い意味を持ちます。文化という言葉は、セキュリティの原則と実践が即座の対応可能な直感的なものになることへの期待を示しています。理想的なセキュリティ文化とは、グループが安全で容易にコミュニケーションをとることができり、必要に応じて新しいメンバーを迎え入れることができる一方で、過剰な被害妄想や煩雑な手続きやポリシーを避けることを可能にするもです。

セキュリティ文化に対する考え方や実践方法は様々ですが、次の重要な原則は広く採用されていて、ぜひ守りたいものです。

1. 情報は知る必要があるものだけを共有する。

2. 一緒に組織を作る場合、できるだけグループのメンバーをよく知ること。

3. ゴシップやうわさ話を避ける。

セキュリティ文化とデジタル・セキュリティの接点

ここでは、これらの要素をデジタル・セキュリティとの関連性について詳しく見ていきましょう。

知る必要について:情報の共有とデジタル化を最小限に抑える

秘密を守るための第一の原則は、信頼しなければならない人の数を最小限にすることです。もちろん、情報の機密性には濃淡があり、公開ミーティングの告知や準備段階でのプレスリリースもあれば直接行動の具体的な場所と時間など、様々なものがあります。どのような情報を保護する必要があるかを決定し、それを守るために注意を払うことは、全体像の一部に過ぎず、それに加えて、仕事をする上で必要な場合でなけれは機密情報を知ってはいけないということを、だれもが理解する必要があります。

デジタル・セキュリティの観点からは、どのような情報をデジタル化するかを決めることも重要です。(本当に抗議活動に参加する予定の人たちをリストアップしたGoogleドキュメントが必要ですか。本当にデモに参加した人たちの写真を掲載する必要がありますか。本当にこれらの投稿が公開されるべきですか、公開すれば地理的な位置が特定されるでしょう。) 情報共有の量と範囲を制限することは、優れたデジタル・セキュリティ対策と密接に関係しています。なぜなら、完全に安全なプラットフォームやコミュニケーション手段は存在しないからです。

具体的なデジタル・セキュリティ対策(複雑なエンド・ツー・エンドの暗号化技術の使用など)を講じる前に、どのような情報を保存し、共有し、そもそもデジタルで保存する必要があるのかについても考えてみてください。たぶん、今のような世界的流行病でなければ、私たちは可能な限り直接会って私たちの考えていることを議論すべきでしょう。デジタル情報はとにかく、コピーするのが非常に簡単です。どれほど強力な暗号化を施しても、情報にアクセスする人を信頼できる程度までしか情報を保護できないことを覚えておいてください。たとえ完璧に設計された安全なアプリやデジタル・プラットフォームであっても、グループへの侵入者や離反者による情報の漏洩を防ぐことはできません。

知るということ:交流と信頼の構築

一緒に仕事をする人のことをよく知り、予測されるリスクにも共に立ち向かえる関係を築いていくことが理想的です。しかし、情報をデジタル化すると、組織の中枢により多くの「関係者」(それには企業や国家も含まれます)を迎え入れることにもなります。例えば、グループのメンバー間のコミュニケーションにGmailを使用している場合、Googleはそれらの電子メールをすべて保有しており、それらの電子メールは国家によって簡単に収集される可能性があります。このように、データが暗号化されていないときは、そこへアクセスできるのが人間であろうと、インターネット・サービス・プロバイダーであろうと、クラウド・ストレージ・プロバイダーであろうと、メールプロバイダーであろうと、すべての対象についての信頼性を確認しておく必要があります。

ゴシップやうわさ話をしない

これまでにいろいろな社会運動がゴシップや噂によって潰されてきました。「社会運動抑圧のメカニズム」の章で説明したように、ゴシップや噂に惹かれてしまう人間の弱点を国家は有利に利用してきました。濡れ衣・挑発者・虚偽プロパガンダといった騙し戦術が使われ、その情報を信じた社会運動のメンバーが情報拡散する、といったことが起きました。

デジタル・セキュリティという目的では、情報源の確認がよい指針となります。これが特に重要となる理由は、デジタルでは発信者の偽装がローテクな手段(偽アカウントやアカウントの盗用など)やハイテクな手段(ネットワークトラフィックのリダイレクトなど)を使って簡単にできるためです。デジタル情報源の確認については、「通信を守る」の章と、終章の「デジタル・セキュリティ・ツールの選択」で説明します。

ここでとても重要な注意点は、ソーシャルメディアの利用についてです。そこにはゴシップや噂が氾濫しており、個人の生活の詳細が知られ、弱点を探るためにわざわざプライバシーへ侵入する必要などないほどです。ソーシャルメディアのプラットフォームは情報を公開するためにのみ使用すべきであり、そこでの会話を決してプライベートなものと考えてはいけません。

これらの保護措置は、ソーシャルメディアの監視、捜査機関の召喚状や捜査令状、そしてdoxxing (晒し、バラし) [他人の個人情報をインターネット上にさらす行為訳注]からあなたを守る一歩となります。

コンテクスト: セントポール原則

ミネソタ州セントポールで開催された2008年の共和党全国大会に向けて、イラク戦争を支持する共和党への反対を中心に、さまざまな社会運動が集結しました。抗議団体の連合体では、大会に先立ち、各グループの見解や戦略の自由を守り、あるグループが直面しているリスクが他のグループに影響を与えるのを避けるために、次の4つの原則を採択しました。

1.私たちは連帯の基礎を、戦術の多様性と他団体の計画への尊重においている。

2.それぞれの行動や戦術は、時間的・空間的に分離されるように組織される。

3.議論や批判は運動の内部にとどめ、仲間の活動家やイベントを公開の場やメディアで非難しない。

4.私たちは、国家による監視、潜入、破壊、暴力など、反対意見の弾圧に反対する。私たちは、活動家やその他の人々に敵対する法執行機関の活動には協力しない。

これらのルールは、「セントポール原則」として知られており、これ以降、多くの連合体で採用されています。この原則によって、セキュリティ文化の概念はグループ内のものからグループ間のものへと拡大されたのです。この原則は、異なるグループが同じ目標を持っていながらそこに到達するための方法で意見が異なる場合であっても、これらのグループが一緒に活動することを支え、運動体が共通に掲げた全体的目的が達成に一層近づくことを目的としています。

次に学ぶこと

・デバイスを守る

・通信を守る

・アイデンティティを守る

外部リソース

ウィキペディア. “2008年共和党全国大会” 2021年1月11日

Activistsecurity.org. A Practical Security Handbook for Activists and Campaigns. Civil Liberties Defense Center, May 2007.

Sprout Anarchist Collective. “What Is Security Culture?” 2012.

デバイスを守る

本章の前に「パスワード」と「社会運動へのデジタル脅威」の章を読むことをお勧めします。

この章で学ぶこと

1.携帯電話やコンピューターが危険にさらされる一般的な状況

2.携帯電話やコンピューターを守るための戦略

携帯電話やノートパソコンに保存されているデータは膨大です。連絡先、電子メール、写真、文書、カレンダー、確定申告書、銀行口座情報、そしてスマホの場合は、携帯電話を持っている間の位置情報の詳細な履歴も含まれています。これらのデータの多くは、クラウドストレージプロバイダー(Apple、Google、Dropboxなど)とも共有されますが、これについては「リモートデータを守る」の章で説明します。ここでは、ラップトップや携帯電話に保存されているデータを、遠隔地からの攻撃や実体的な攻撃から守ることに焦点を当てます。

実体的攻撃

実体的な攻撃とは、紛失、盗難、没収などにより、敵対者がデバイスに直接にアクセスすることを意味します。善良な人ではなく敵の手に渡るかもしれないような場所で携帯電話を紛失したり、敵が携帯電話を盗んだりするかもしれません。さらに、国境を通るときや、逮捕された際に携帯電話が没収される(計画的かどうかを問わず)こともあるでしょう。

2017年1月20日のアメリカ大統領就任式への抗議活動(J20)で大量逮捕に巻き込まれた人たちはスマホを没収され、スマホはイスラエル企業Cellebrite社のツールによる検索の対象となりました。Cellebrite社のツールはデバイス(スマホやパソコン)の情報すべてと、そのデバイスがアクセスしているリモートアカウント(Google、Facebook、Dropboxなど)をすべて抽出します。How to Protect Yourself from the Snitch in Your Pocket(ポケットの中の密告者から身を守る方法)」という記事の中で、あるJ20の被告は、没収された携帯電話からCellebrite社のツールによって8,000ページにも及ぶデータが抽出されたと述べています。以下の情報は、弁護の準備中に弁護士から彼が得たものです。

●私に連絡してきた電話番号や電子メールを含むすべての連絡先のリストで携帯電話に保存されていなかったもの。私が彼らに電話をかけたり、メッセージを送ったり、電子メールを送ったり、彼らから電話をかけられたり、メッセージを送られたりした回数がカウントされている。

●特定のメールアドレスとの送受信メール、下書きメールの数と、それらのメールアドレスと共有していたカレンダー登録のイベントの数。それぞれの電話番号からの着信/発信/不在着信の数、相手が私の連絡先に登録されているかどうか、登録されている場合は携帯電話でどのようなニックネームで呼んでいるか。私と相手の間の総通話時間。

●ある番号との間の受信/送信/下書きされたSMSテキストの数。削除された場合でも、下書きを含むすべてのテキストの内容。

●Whatsappの連絡先、その「ユーザー名」(アカウントに登録されている電話番号)、および私とその人との間のチャットや通話の回数。

●すべてのアプリ、インストール/削除/最後に使用/購入した時期、およびそのアプリが持つ権限。

●Google Driveに保存されていたオーディオファイル、ポッドキャスト、ボイスメモ、着信音など。作成/削除/変更/最終アクセスのタイムスタンプ。

●すべてのカレンダーイベント、招待された参加者、位置タグなど。

●一般的な通話ログ情報・携帯電話が中継局に接続した日付/時刻/位置、Googleマップにリンク。携帯電話がアクセスしたすべての携帯基地局を示す世界地図。

●Signal、WhatsApp、SMS、Google ハングアウト、TextSecure、GroupMeなどでのチャット全部と、Google Docs、それらチャットの参加者全員のリスト、テキスト本文、既読か未読か、送信と既読のタイムスタンプ、スター付きかどうか、削除されたかどうか、すべての添付ファイル。これらのチャットには、スマホを使い始める前のものも含む。

●連絡先のすべての情報。削除されたかどうかも含めて。

●ウェブブラウザのクッキー。

●テキスト文書、添付ファイル、Googleドキュメント、アプリで作成されたものなど、スマホで開いたすべての文書。

●電子メールおよび電子メールの下書き(すべての送信情報、本文テキストの全部、16個までの添付ファイル、を含む)。

●画像/写真/動画、作成/アクセスされたタイムスタンプ、およびすべてのメタデータ。

●Twitterアカウントのひとつから、ランダムなツイート96件(古くは2013年のものを含む)

●携帯電話が接続したことのあるすべての無線LANネットワークのリスト、そのパスワード、ハードウェア識別子、接続した日時。

●携帯電話の電源を入れた直近の5回(没収されてから2ヶ月後の2回を含む)。

●ウェブ履歴とウェブおよびGoogle Playストアの検索履歴。

●携帯電話に入力されたすべての単語と、その単語が何回入力されたかのリスト(単語としてのメールアドレスや、自動修正されないように辞書に追加した単語も含む)。

●いわゆる「タイムライン」:メール、通話、電子メール、ウェブ履歴、地図検索を含むアプリの使用、無線LANネットワークへの接続や新しい中継局への接続など、すべての行動が順に並べられるようにタイムスタンプ付きで。

どうすべきか?

J20の裁判で証言した刑事は、暗号化を有効にしていた携帯電話でアクセスできたのは基本的なデバイス情報に限られ、携帯電話内の記憶装置の内容にはアクセスできなかったと述べています。最新のOSを搭載しているiPhoneやAndroid端末は、デフォルトで暗号化が有効になっていますが、AppleやMicrosoftのパソコンでは暗号化を有効にする設定が必要です。しかし、デバイスの暗号化は万能ではありません。そのデバイスで暗号化に設定されたパスワードの強さの程度まで保護されるだけなのです。

デバイスを暗号化するときのパスワードは、残念ながら利便性と安全性のトレードオフの関係にあります。パスフレーズ(「パスワードについて」の章に説明があります)は、実体的な攻撃に耐えるために6つ以上の単語でできたものがよいのですが、そのようなパスフレーズを頻繁に入力するのは面倒です。対策はいくつかありますが、いずれもトレードオフの関係があります。携帯電話やノートパソコンの場合は設定を変更すれば、パスワードやパスフレーズやロック解除コードを入力する頻度を変えることができます。(暗号化の効果があるのは、画面のロックが有効化されているときだけです。)また、パスワードやパスフレーズやロック解除コードの強さ(長さ)を使用する状況に応じて変えておくこともできます。ただし、これらの方法を実行するには、高いセキュリティが必要となる状況をいつも予測し、それに応じたセキュリティ対策をとり続けることが必要です。

携帯電話や一部のノートパソコンでは、パスフレーズの入力に代えて指紋などの生体情報を入力することができます。指紋はパスワードを入力するよりも便利です。ただし暗号化のためには指紋と結びつけたパスフレーズを使用することになります。(そのパスフレーズは実際的範囲でできるだけ強くしておくべきです)。しかし、法執行機関によってデバイスが没収された場合、指紋も強制的に取られる可能性があります。そのため、デバイスが没収されるリスクが高い場合は、やはりバイオメトリックによるロック解除機能はオフにしておくことを検討すべきでしょう。

また、実体的な介入に対する保護策の強化も考えられます。プライバシーフィルムを貼っておけば、入力したパスワードやその他の情報を盗聴者に見られないようにすることができます。ファラデーバッグ[電波遮断バッグ]は、携帯電話が情報を送受信するのを防ぐことができます。特に、携帯電話が位置情報を記録するのを防ぐことができます。携帯電話のリモート・ワイプ機能は、主要な携帯電話メーカーが提供しています。この機能は、あなたの情報を敵と共有する可能性のある企業にあなたのデバイスの情報や操作を委ねることになるかもしれませんが(「リモート・データを守る」の章に説明があります)、状況によっては有用なツールとなるかもしれません。

リモート攻撃

リモート攻撃とは、インターネットやデータ接続を介して携帯電話やノートパソコンのデータに敵対者がアクセスすることを意味します。デバイス(スマホを対象とすることが多い)にマルウェアを感染させる機能を設計・販売している企業があり、その顧客(つまりあなたの敵対者、それが企業や国家のエージェントであっても)があなたの情報の一部または全部にリモートアクセスできるようにします。

「社会運動に対するデジタルの脅威」で紹介したように、シチズン・ラボではイスラエルのNSOグループが開発・販売しているスパイウェア「Pegasus」が広範囲に渡って使用されていることを発見しました。このスパイウェアは、標的にされた人がリンクをクリックするように仕向けるソーシャル・エンジニアリングと組み合わせることで、携帯電話のカメラやマイクをオンにして録画・録音したり、通話やテキストメッセージ(エンド・ツー・エンド暗号化が施されているものも含む)を記録したり、GPSの位置情報を記録したり、これらの情報をターゲットの敵対者に送り返したりすることができます。シチズン・ラボは、アラブ首長国連邦の人権擁護者であるAhmed Mansoor氏が、またメキシコでは政府の汚職を告発している政治家や甘味飲料への課税を主張する科学者など22人がターゲットとなってPegasusが試みられたと報告しています。

何ができるのだろうか?

NSOグループが販売しているようなリモート攻撃は、ゼロデイと呼ばれるコンピュータソフトウェアの欠陥を利用しています。このような欠陥は、ソフトウェアの提供者(AppleやMicrosoftなど)が発見しておらず、それが判明するとき(0日目)まではソフトウェアの提供者がその脆弱性を修正したりパッチを当てたりすることがないため、被害者が自分自身を守ることはできません。コンピュータ・セキュリティは、しばしば「いたちごっこ」です。NSOグループのようなマルウェアやスパイウェア開発者の製品は、ターゲットが(より正確には、提供者であるApple、Google、Microsoftなどの企業が)マルウェアの開発を知らない間だけ有効です。なぜなら、マルウェア攻撃が判明すればすぐに製品を修正してマルウェアを無効化するからです。

しかし、そのような修正は、ターゲットとされるあなたがデバイスのソフトウェアを更新した場合にのみ、機能します。つまり、ここでの教訓は、セキュリティ更新がダウンロード可能になったら、すぐにもれなく更新をインストールすることです。残念ながら、スマホは無期限にセキュリティ更新が提供されるわけではなく、あるデバイス(例えばNokia 5.3)がOS(例えばAndroid)でサポートされる期間は数年に限られています。AppleやAndroidの携帯電話がセキュリティ更新されているかどうかは、“設定” で確認することができます。

マルウェアの多くはフィッシングによって、ターゲットのデバイスにインストールされます。つまり、メールかテキストメッセージをターゲットへ送りつけて “説得” し、リンクをクリックさせたり、ファイルを開かせたりします。そのため、次にできることは、クリックするときは十分に注意することです。差出人を知っていますか?その送信者から何が届くことになっていますか?何か怪しいことはないですか?実際にAhmed Mansoorがスパイウェアの感染を避けることができたのは、警戒心があったからです。彼がフィッシングメールをシチズン・ラボに送ったことから、NSO Groupがスパイウェアを悪用していることがわかったのです。

最後にひとこと、インストールするアプリと、そのアプリに与える権限とに注意してください。懐中電灯アプリが連絡先やカメラにアクセスする必要があるでしょうか。 また、無名のソフトウェア開発者が作成したゲームをインストールする必要があるでしょうか。インストールしたアプリはどれもがマルウェアを媒介する能力を持ちうるので、ミニマリズムを実践する良い機会となります。

コンテクスト:デモ参加者の携帯電話を危険にさらす

2020年9月、オレゴン州ポートランドで2020年夏に行われた大規模な抗議活動の際、国土安全保障省が「参加者の携帯電話から情報を抽出していた」ことが明らかになりました。政府は、携帯電話のクローンを作るという斬新な方法を用いて、デモ参加者の携帯電話への通信を傍受したとされています。これは危険な動きであり、おそらく違法でしょうが、この攻撃の詳細は秘密とされています。しかし攻撃方法を推測し防御を強めることはできます。

もしこういったクローン作成に実体的な攻撃が必要だった場合は、その夏の逮捕に際して没収されていた携帯電話を対象にした可能性が高いでしょう。しかしそれでは監視対象が逮捕者の携帯電話に限られる上、逮捕者は自分の携帯電話を信用しないことにしたり、工場出荷状態にリセットして潜んでいるかもしれないマルウェアを排除することもできます。

一方、遠隔操作だけでクローンを作ることができれば、侵害する携帯電話の数を大幅に増やすことができ、没収の必要もなく秘密裏に実行できます。

いずれの場合でも、「通信を守る」の章で説明したように、通信経路とエンド・ツー・エンドの暗号化を使用することで、携帯電話の通信を保護することができます(ただし、メタデータは必ずしも保護されません)。

次に学ぶこと

・通信を守る

・アイデンティティを守る

外部リソース

Earth First! The Journal of Ecological Resistance. “How to Protect Yourself from the Snitch in Your Pocket” (ポケットの中の密告者から身を守る方法) 2017-18年冬号。(この記事のデジタル版はprotestarchive.orgでご覧いただけます)

Marczak, Bill, and John Scott-Railton. “The Million Dollar Dissident: UAEの人権擁護活動家に対して使われたNSOグループのiPhoneゼロディ” Citizen Lab, August 24, 2016.

Schiano, Chris.”Criminalizing Dissent: J20裁判の証言で紹介された争点となる証拠”. ユニコーン・ライオット、2017年11月30日。

Klippenstein, Ken. “Federal Agencies Tapping Protesters’ Phones in Portland.” Nation, September 21, 2020.

Vice Media Group. “Phone Crackers“. 2021年2月9日に確認。

通信を守る

本章をお読みになる前に、「中間者」、「パスワードについて」、「社会運動に対するデジタルの脅威」の各章をお読みになることをお勧めします。

この章で学ぶこと

1.通信経路の暗号化とエンド・ツー・エンド暗号化の違い

2.暗号化しないと、誰があなたの情報にアクセスできるか

3.暗号化すると、誰があなたの情報にアクセスできるか

4.エンド・ツー・エンド暗号化した場合、誰があなたの情報にアクセスできるか

オンライン・コミュニケーションを保護する最善の方法は、暗号化です。しかし、どんな暗号化でも同じように保護できるわけではありません。ここでは、保護の度合いを区別する概念に焦点を当てます。

暗号化されているかどうか

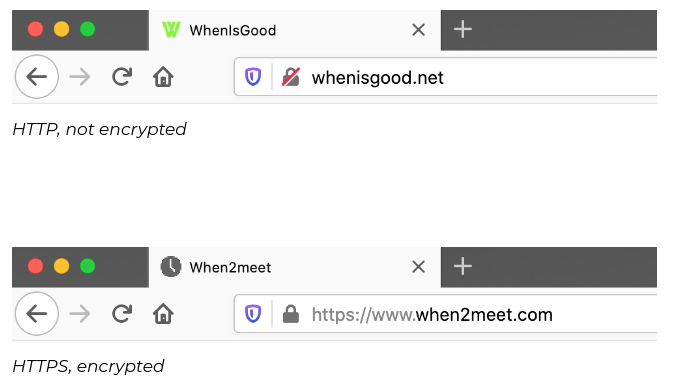

暗号化通信の最も基本的なバージョンは通信経路の暗号化です。このとき、あなたのコンピュータとサーバーの間であなたの情報が暗号化されています。ウェブを閲覧する場合、通信の内容を敵から保護するには、この方法が最も適しています(ただしメタデータは保護されません)。ほとんどのウェブブラウザでは、暗号化されているかどうかが以下のようにアドレスの枠のところへ示されています。

上の最初の例では、情報は暗号化されずに送信されています。この場合のURLの全体はhttp://whenisgood.net では、httpは暗号化されていないWebページへのアクセスを意味します。このブラウザ(Firefox)では、この点を強調するために、閉じた南京錠アイコンには取り消し線が表示されています。下側の例では、情報が暗号化されています。httpsは暗号化されたWebページへのアクセスを示し、末尾のsは “secure” を意味しています。この暗号化に使用される鍵は、「暗号化のための鍵の交換」の章で説明したように、ディフィー・ヘルマン鍵交換を使用して、あなたのコンピュータとwhen2meet のサーバーとの間で交換されます。

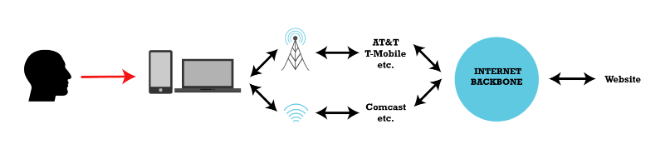

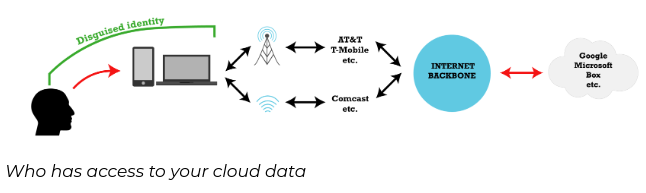

httpを使用すると、下図のようにあなたとウェブサイトの間の経路上にある者はだれでも、あなたが閲覧しているウェブのコンテンツ(読み込まれた画像やウェブフォームに入力された情報など)にアクセスできます。さらに、これらの経路上の機器間の通信(プロバイダのネットワークとインターネットバックボーン間の通信など)を盗み見している人も、あなたの閲覧内容にアクセスできる「可能性」があります。ここでの可能性の意味は、この経路上の2者間の通信が暗号化されている場合があるからです。例えば、携帯電話と基地局の間の通信は、ほとんどの場合、暗号化されています。

一方、httpsを利用した場合、あなたの閲覧コンテンツにアクセスできるのは、あなたとウェブサイト(厳密にはウェブサイトをホスティングしているサーバー)のみです。ここでコンテンツと表現したのは、あなたとウェブサイトの間の経路上にある者たちが、ウェブサイトの基本URL、あなたがウェブサイトを閲覧した時間、ウェブサイトからダウンロードした情報の量など、特定のメタデータを知りうるからです。

通信経路の暗号化

私たちが電子メール、インスタントメッセージ、ビデオチャットなどで他の人と通信するとき、これらのコミュニケーションは(ほとんどの場合)、以下の図のように、通信プロバイダー(例えば、電子メールの場合はGoogleのサーバー、Skype通話の場合はMicrosoftのサーバー)を経由して行われます。現在では、それらの通信は通常、暗号化されていますが、ほとんどの場合、あなたと通信プロバイダーの間でのみ暗号化されています。つまり、Assataと通信プロバイダーのサーバー(センター)の間や、通信プロバイダーのサーバーとBobbyの間の経路にある盗聴者や通信機器を運用する業者は、あなたの通信内容にはアクセスできませんが(ただし、メタデータは取得できます)、通信プロバイダーはあなたの通信内容にアクセスできるのです。

Assataと通信プロバイダー、通信プロバイダーとBobbyの間を行き来する間にコンテンツが暗号化されることから、これを通信経路の暗号化と呼んでいます。通信経路での暗号鍵は、下図のように、アサタとボビーの間の経路の各部分で別々に生成されます。通信プロバイダー(中央)は、アサタとの間でディフィー・ヘルマン鍵交換を行って共有鍵を生成し、ボビーとの間では別のディフィー・ヘルマン鍵交換を行って別の共有鍵を生成します。アサタがプロバイダを介してボビーにメッセージを送信する際には、まずアサタがプロバイダと共有する鍵でメッセージを暗号化し、その後プロバイダにメッセージを送信します。プロバイダは、アサタとプロバイダが共有する鍵でメッセージを復号化します。次に、プロバイダは、プロバイダがボビーと共有する鍵でメッセージを再暗号化してからボビーに送信します。ボビーはそのメッセージを解読することができます。したがって、メッセージが復号された状態で存在するのは、アサタとボビーのデバイスと通信プロバイダのサーバー上に限られており、ユーザーとサーバーなどの間を移動する際には、メッセージは暗号化されています。

エンド・ツー・エンドの暗号化

通信経路の暗号化は、インターネット・サービス・プロバイダ、Wi-Fiホットスポット、通信経路上の盗聴者など、多くの潜在的な敵から通信を保護しますが、通信プロバイダは依然としてすべての情報にアクセスすることができます。たとえプロバイダが直接の敵でなくても、召喚状や令状がある場合などに敵と情報を共有する可能性があります。エンド・ツー・エンドの暗号化(E2EE)は、通信事業者からも通信を保護します。

E2EE(下図)では、アサタとボビーが鍵を交換します(ディフィー・ヘルマン鍵交換などの手順を使用して)。二人の通信は通信プロバイダを経由しますが、通信プロバイダが中間者攻撃を行わない限り、通信プロバイダを経由した通信は、ボビーとアサタだけがアクセスできる鍵で暗号化されます。つまり、メッセージは、アサタとボビーのデバイス上でのみ、復号された状態で存在します。アサタとボビーのデバイスはそれぞれ通信のエンドポイント呼ばれます(そのため、エンド・ツー・エンドの暗号化が行われたことになります)。

認証

E2EEはとてもよい技法ですが、注意すべき点もあります。前述のように、エンド・ツー・エンドの暗号化は、通信事業者(または通信経路上の第三者)が、鍵交換の時点から中間者攻撃を受けていない場合にのみ成立します。しかし、「中間者」の章で説明したように、アサタとボビーが独立したルートで鍵を確認すれば、中間者攻撃を受けていたかどうか、つまり通信が本当にエンド・ツー・エンドで暗号化されているのかを判断することができます。

E2EEを謳うアプリやサービスの多くは鍵の検証機能を提供していると主張する一方で、検証機能を提供しないものも多く、E2EEという主張を信用できる保証はほとんどありません。さらに、鍵を検証する機能を提供しているE2EEアプリでも、ほとんどが新しい鍵をとりあえず信用するというTrust on First Use(TOFU)方式で動作しています。つまり、最初に鍵を検証せずに通信を開始できるのです。しかし、それでも広範囲で自動化された中間者攻撃に対する防御は可能です。それというのも、実際に鍵の検証を行うことがE2EEを保証する唯一の方法である一方で、鍵を検証する機能があれば、ほんの一部のユーザーが鍵を検証すれば広範囲に及ぶ中間者攻撃が発見されやすくなるためです。

また、当然のことながら、E2EEはデバイス間の通信を保護するだけで、デバイス上のデータを保護するものではありません。アカウントやデバイスを保護するために、E2EEアプリに加えて強力なパスワードを使う必要があります。

コンテクスト:多人数のビデオチャット

2人以上でビデオチャットをするためのアプリやサービスは数多くありますが、セキュリティの程度は様々です。ここでは、代表例を3つ紹介します。

●Wireは、E2EEの金字塔です。各ユーザーはアカウントを持ち、複数のデバイス(ノートパソコンとスマホなど)からアクセスできます。各デバイスごとに公開鍵があって、ビデオ通話などのセッションで暗号鍵を確立するために使用されます。これらの鍵のフィンガープリントを比較することで、真のE2EEを確認することができます。Wireは、12人までのグループでのE2EEビデオ通話が可能です。

●Zoomは、より大きなグループでのビデオ通話を可能にし、ユーザーが同じ鍵でビデオストリームを暗号化・復号化するという点でE2EEを提供します。しかし、この鍵はZoomのサーバーによって確立され、配布されます。Zoomは暗号化キーにアクセスできるため、これは真のE2EEとは言えません。さらに、ユーザーが暗号鍵を検証する仕組みもありません。2020年夏の時点で、Zoomは真のE2EEのための鍵を確立するための提案をしていますが、まだ実装されていません。

●Jitsi Meetも大人数でのビデオ会議を提供していますが、通信経路の暗号化のみを使用しています。しかし、Jitsi Meetはどのようなサーバーでも(その気になれば自分のサーバーで)ホストすることができます。社会運動に技術的なソリューションを提供し、多くのグループから信頼されている非営利団体、May FirstがホストしているJitsi Meetのインスタンスがあります。May Firstはそこを使ったビデオ会議にアクセスでるのですが、Zoomのような営利企業よりもMay Firstを信頼する人もいます。

次に学ぶこと

・デバイスを守る

・リモートデータを守る

・ユーザーのアイデンティティを守る

外部リソース

Blum, Josh, Simon Booth, Oded Gal, Maxwell Krohn, Julia Len, Karan Lyons, Antonio Marcedone, et al. “E2E Encryption for Zoom Meetings“. Zoom Video Communications, December 15, 2020.

図版の著作権者

HTTP、暗号化されていない http-example © OSU OERU is licensed under a CC BY-NC (Attribution NonCommercial) ライセンスの下に提供されています。

HTTPS、暗号化されている https-example © OSU OERU is licensed under a CC BY-NC (Attribution NonCommercial)ライセンスの下に提供されています。

誰があなたの閲覧データにアクセスできるのか who-has-access-to-your-data © OSU OERU is licensed under a CC BY-NC (Attribution NonCommercial)ライセンスの下に提供されています。

誰がユーザーの通信データにアクセスできるか data-access-communication © OSU OERU is licensed under a CC BY-NC (Attribution NonCommercial) ライセンスの下に提供されています。

通信経路の暗号化 notE2EE © OSU OERU is licensed under a CC BY-NC (Attribution NonCommercial) ライセンスの下に提供されています。

エンド・ツー・エンドの暗号化 E2EE © OSU OERU は,CC BY-NC (Attribution NonCommercial) ライセンスの下に提供されています。

リモートデータを守る

本章を読む前に、「通信を守る」の章を読むことをお勧めします。

この章で学ぶこと

1.だれがクラウド上のデータにアクセスできるのか

2.どのようなデータがクラウドにあるのか

クラウドはどこでも使われています。2000年代初頭から、データはあなたのデバイスだけでなく、デバイスやOSを管理している各企業のサーバーや、何かのサービス契約があればその会社のサーバーにも保存されるようになってきました(デバイス内にまったく保存しないこともあります)。このようなデータは、自分が管理する鍵で暗号化されていなければ、漏洩する危険があります。

クラウドに保存されたリモートデータへのアクセスは、以下の図のようにWebページへのアクセスに似ています。クラウドへのアクセス・モデルでは、ほとんどの場合、情報は通信経路の暗号化によって保護されており、デバイスからクラウド・ストレージ・プロバイダーのサーバーまでの経路で潜在的な敵からデータを保護します(下図)。

しかし、「社会運動に対するデジタルの脅威」の章で述べたように、リモートに保存されている(そして暗号化されていない)データは、政府など敵対者が召喚状や令状によってアクセスできるほか、単なる第三者とも共有される可能性さえあります。残念なことに、最も明らかな形のリモートデータ保存(DropboxやGoogle Driveなど)を避けたとしても、私たちのデバイスの多くは、内部データ全体のリモートバックアップを推奨しており(AppleデバイスのiCloudなど)、場合によってはそれを避けることが非常に困難です(AndroidデバイスのGoogleアカウントなど)。これらのデータには、アドレス、カレンダー、位置情報の履歴、閲覧情報など、あなたがコンピュータを使って行うあらゆる情報が含まれています。

コンテクスト:暗号化とクラウドストレージへの信頼

クラウドストレージには多くの選択肢があります。その例として以下のリストでは、暗号化されず信頼もできないもの、暗号化されていないが信頼してよいもの、暗号化されているものなど、オプションをいくつか説明します。

●Googleは、あなたのすべての情報(メール、ファイル、連絡先、デバイスのバックアップ)を喜んで無料で保存します。もちろん、彼らはあなたのデータを利用することでそこから価値を引き出しますが、もしそのデータがあなただけが管理する鍵で暗号化されていれば、それはできません(だから暗号化していないのです)。「社会運動に対するデジタルの脅威」の章で見たように、Googleは召喚状による請求のおよそ80%に応じてデータを提供しています。

●ownCloudは、Box.comやDropbox.comと似たクラウドストレージを提供するソフトウェアですが、Googleの製品と同様に、通信経路の暗号化しか使用していません。(企業向けのownCloudでは、エンド・ツー・エンドで暗号化されたファイルの保存・共有が可能です。) しかし、ownCloudは、ビデオ会議アプリJitsi Meetのように、自分のサーバーを含むあらゆるサーバーでホスティングすることができます。また、Jitsi Meetのように、多くの人に信頼されているサービスプロバイダーであるMay FirstによってホストされているownCloudのインスタンスがあります。May Firstがそこ保存されたデータへアクセスできるにもかかわらず、GoogleよりもMay Firstを信頼する人もいます。

●CryptPadは、エンド・ツー・エンドで暗号化されたGoogle Docsの代替となる共同編集プラットフォームです。ドキュメントは、復号化のための鍵を含むリンクによってアクセスできますが、その鍵はURLの#の後に表示されます。例えば、https://cryptpad.fr/pad/#/2/pad/edit/bpsky2zF5La8sZ_i-6r_cTj9fPL+ というURLの#の後の部分はフラグメント識別子と呼ばれ、サーバーには送信されず、ブラウザ内でのみ使用されます(この場合、特定のパッドを復号するために使用されます。暗号化キーはURLの一部であるため、このようなリンクを誰かに送る際には注意が必要です(例えば、Signalのような暗号化されたチャンネルでのみ共有する、など)。

●Keybaseには、ownCloudやDropboxのようなエンド・ツー・エンドの暗号化ストレージシステムをはじめとする様々な機能があります。CryptPadとは異なり、Keybaseは(ブラウザではなく)専用のスタンド・アローン・アプリを使用し、鍵の管理を行います。

次に学ぶこと

パート3の残りの章

図版の著作権者

誰がクラウドのデータへアクセスできるのか Where-your-cloud-data-is © OSU OERU is licensed under a CC BY-NC (Attribution NonCommercial) ライセンスの下に提供されています。

自分のアイデンティティを守るために

本章を読む前に、「公開鍵暗号方式」と「匿名ルーティング」の章を読むことをお勧めします。

この章で学ぶこと

1.匿名性と仮名性の違い

2.Torを利用する3つの方法

3.Torを使うときに、やってはいけないこと

「匿名ルーティング」の章では、オンライン上で自分のメタデータを隠すための2つの方法として、仮想プライベートネットワーク(VPN)とTorを紹介しました。これは、匿名性や仮名性を実現するのに役立ちますが、長期にわたって続けるのは難しいことです。本章では、VPNを介してTorを利用するためのスキルを中心に解説しますが、これらの知識はVPNだけを利用する際にも応用できます。しかし、VPNを使用する場合、VPNプロバイダーはあなたが誰であるか、あなたのインターネット通信のメタデータを(さらに暗号化されていない場合はコンテンツも)知っているということをはっきり覚えておく必要があります。ここでは、Torブラウザを使ったTorの利用方法を中心に説明しますが、他のアプリケーションの場合も(セキュア・メッセージング・アプリケーションやOS全体でさえも)、インターネットのリクエストをTorネットワーク経由で行うことができます。

匿名性と仮名性

Torのさまざまな使用方法を説明する前に、匿名性と仮名性の違いについて考えてみましょう。これらの用語は文脈によって異なる意味で使用されますが、ここではオンラインでのコミュニケーションや行動に限定して使用します。*

匿名性とは、名前がないこと、もっと一般的に言えば、自分に結びつく識別子がないことを指します。あなたが今日、匿名でウェブサイトを訪れ、明日も同じウェブサイトを匿名で訪れた場合、ウェブサイトにはそれが2回とも同じ人であることを知ることさえできないはずです。ウェブサイトにわかるのは、”昨日は誰かが匿名でここを訪れた”、”今日は誰かが匿名でここを訪れた “ということだけです。

仮名性とは、自分の正体をほとんど、あるいは全く知られていない状態で、別の名前を使うことです。例えば、サミュエル・クレメンズはマーク・トウェインというペンネームで出版しましたが、もちろん出版社や一部の人々は本当の著者が誰であるかを知っていました。エドワード・スノーデンは、シンシナタスというペンネームを使ってジャーナリストのグレン・グリーンウォルドに連絡を取りました。グリーンウォルドは、誰がシンシナタスを名乗って連絡しているのか知らなかったし、スノーデンが連絡するときはTorを使っていたので、グリーンウォルド以外の誰にも知られなかったのです。しかし、スノーデンがシンシナタスという別名を繰り返し使っていたことで、グリーンウォルドは(そしてジャーナリストのローラ・ポイトラスも)スノーデンから受け取ったさまざまな連絡を結びつけることができました。ここでは、仮名性とは、1つの人格のもとで、いくつもの、ときには匿名の通信セッションを結びつけることができることを指します。

Torの使用方法

Torはあなたの身元に関する情報(実際の場所など)を隠し、匿名性や仮名性を得るために使用することができます。初心者の場合、Tor BrowserなどTor方式に対応したアプリを使ってTorシステムを利用します。上級者では、TailsやWhonixなどのOSを使うとあらゆる通信がTor経由となり、もちろんウェブアクセスもすべてTor経由になります。

自分の位置を隠す

Torブラウザでは他のブラウザと同様に使用するだけで、あなたのユーザー名を使ったメールやソーシャルメディアへのアクセスを含め、あなたの物理的な位置をそれらのアカウントから隠すことができます。Torブラウザで新しいタブやウィンドウを開くたびに、そして一定の遅延の後に、Torはあなたのウェブリクエストを新しい場所を経由してルーティングします。しかし、Torを介してアクセスしているときがまさにそうなるのですが、異なる場所からアクセスされる場合、メールやソーシャルメディアのプラットフォームでは多くで、アカウントの挙動が疑わしいとしてフラグが立てられます。このように、Torを常時、すべての用途に使用することは可能ですが、現実的ではないかもしれません。このような困難を乗り越えることができたとしても、実際の場所を隠しつづけるためにはさらに注意が必要で、以下のような行動は避けるべきです。

●ウェブサイトに住所などの個人情報を入力する、

●Word文書やPDFなどをダウンロードし、Torブラウザの外で開く。Word文書やPDFなどを含む文書の中には、写真など内容の一部をウェブ経由でアクセスする場合があります。こういった可能性のある文書をを開く必要がある場合は、インターネットから切断したあとで開いてください。

匿名性の確保

Torを使えば匿名性が得られます。しかし、匿名性を損なうような情報を漏らさないように、注意して行動する必要があります。匿名性を維持するためには、実際の場所を隠す注意に加えて、匿名セッション中に以下のような行動を避ける必要があります。

●アカウントへのログイン(例:ソーシャルメディア、電子メール、銀行など)

●自分のウェブサイトを繰り返し表示する

仮名性の確立と維持

プレスリリースの投稿やフォーラムへの参加などのために、本名とは関係のないペンネームを作成した場合、ペンネームと本名とが関係ない状態を維持するためにTorが役立ちます。ただし、実名と仮名の区別を保つためには、以下のような行動を避ける必要があります。

●同じセッションで実名と仮名の、あるいは異なる仮名に対応するユーザー名にアクセスすること、これはこれらのアイデンティティを結びつけてしまうことがあります。

●Torの外で仮名のアカウントに一度でもアクセスすること、

●電話機を使う二要素認証の使用(たとえプリペイド携帯電話であっても、あなたの現実の位置を明らかにすることができるからです。

●位置情報などのメタデータを含むメディアを投稿すること、

仮名のアイデンティティを長く使うほどミスを犯す機会が増えることに注意してください。上のようなミスに加えて、あなたの文体を分析することであなたを特定することができます。あなたの文体の例が多ければ多いほど(それが実名でも仮名でも)、あなたを特定することが容易になります。

Torの警告

Torを使ってインターネットにアクセスする際には、いくつか注意すべき点があります。

保護技術には完璧なものはありません。敵対者(エドガー)がアサタからTorネットワークへ入る接続とTorネットワークの出口でボビーのウェブサイトへの接続を監視することができれば、エドガーはアサタがボビーのウェブサイトを見ていると判断することができます。これをエンド・ツー・エンドのタイミング攻撃または相関攻撃と呼びます。

Tor用に設計されていないアプリケーションをTorネットワーク上で使用しようとすると、画面の解像度や固有の設定などの識別情報が漏れる可能性があります。

最後に、Torは匿名性を提供するだけであり、プライバシーを守るためには、httpsによるエンド・ツー・エンドの暗号化を使用したウェブページにアクセスする必要があることを覚えておいてください(残念ながら、すべてのウェブサイトがこれに対応しているわけではありません)。

コンテクスト:本物のTorブラウザを手に入れる

オンラインで自分を守るために使うツールは、本物でなければ意味がありません。2019年、ビットコインを盗もうとしている(そして成功した)人たちによって、Torブラウザの偽バージョンが宣伝されていることが判明しました。彼らは悪意のある「Tor Browser」を、(正規のドメインであるtorproject.orgではなく)tor-browser[.]orgやtorproect[.]orgなどの不正なドメインで配布していたのです。誤ったサイトからダウンロードするようなミスや、悪意のあるアプリを提供する中間者攻撃から身を守るために、「Tor Browser」のようなアプリでは、「公開鍵暗号方式」の章で説明したように、ダウンロードの署名を確認することが可能です。

次に学ぶこと

パート3で未読の章があればお読みください。

外部リソース

Hancock, Alexis. “Phony HTTPS Everywhere Extension Used in Fake Tor Browser.” 電子フロンティア財団、2019年10月31日。

Tails. 2021年2月9日に確認。

Torプロジェクト. “Tor Project: Overview(概要)” 2021年2月9日に確認。

Whonix. “Tips on Remaining Anonymous.” December 26, 2020.

Whonix. “Whonix: Software That Can Anonymize Everything You Do Online.“. 2021年2月9日に確認。

結論 デジタルセキュリティツールの選択

この章は最後にお読みいただくことをお勧めします。

この章で学ぶこと

コミュニケーションツールの評価と選択の基準

デジタル・セキュリティ・ツールには様々なものがあり、その中から選択できます。どのツールを使うかを決めるのは、とても大変なことです。私たちがツールを推奨する際には、ツールの提供者への信頼が少なくて済むものを選ぶようにしています。以下に挙げる必須の基準は、この点を考慮しています。また、技術的な基準として、望ましいけれど必須ではないものを挙げています。最後に、ツールの提供者についての技術以外の基準もあり、無数の選択肢の中から決断を下す際に役立つでしょう。

例を挙げて説明するように、あるツールが完璧であることは稀です。それを使用するグループに適したツールを見つけることもまた選択過程の一部です。そのためには、たとえ必須の基準であっても、妥協しなければならないことがあります。また、すべての基準がすべてのツールに当てはまるわけでもないことにも注意してください。例えば、Tor Browserは匿名でインターネットを閲覧する機能を提供しますが、それだけではエンド・ツー・エンドの暗号化を目的としていないため、第一の基準に当てはまりません。

最後に、ツールは慎重に選択し、テストをしてから多くの人に採用を勧めてください。新しいものを使ったり、習慣を変えたりすることは社会的なコストといえますが、使い始めたツールがうまくいかないなど不要なコストは最小限に抑えたいものです。

必須の基準

1. エンド・ツー・エンドの暗号化(「通信を守る」の章で説明)により、信頼すべき当事者の数を最小限にするというセキュリティ文化の原則に従うことができます。エンド・ツー・エンドの暗号化により、ツール提供者からデータを守ることができます(ただし、メタデータについては必ずしもそうとは限りません)。エンド・ツー・エンドの暗号化を実装することは、社会運動の参加者に限らず、すべての人の権利を守るための、私たちの最優先の基準です。

2. ツールがフィンガープリンティングによって連絡先の鍵を認証する機能を提供している場合、「中間者」の章で説明したように、中間者攻撃を防ぐことができます。もしツールがこのフィンガープリンティング機能を提供していない場合、誰も知らないうちにツールの提供者が中間者攻撃を仕掛けている可能性もあります。

3. オープンソースのクライアントであれば、例えばエンド・ツー・エンドの暗号化が本当に強固に実装されているかどうかを、より広範なサイバーセキュリティの専門家コミュニティが検証することができます。ソースコードとオープンソースの意味については、「現代の暗号技術」の章で説明しています。クライアントとは、あなたのデバイス上で実行されるアプリのコードを意味し、プロバイダのサーバー上で実行されるソフトウェアとは別のものです。本来であればサーバーソフトもオープンソースが理想ですが、多くのサーバーアプリは製作者の知的財産権を口実に公開されていません。しかし暗号化は端末で行われるため、サーバーにどの程度の情報が見えているかは、クライアントのソースコードを確認すれば十分です。

4. アプリを認証するためには、アプリのソースコードがオープンにされている以上のものが必要です。つまり、ダウンロードしたアプリが本当にダウンロードされたソースコードに由来していることを検証できる必要があります。これには2つのステップが必要です。(1)デバイス上で動作するアプリが、公開された(オープンの)ソースコードから作られるアプリと同一であること、(2)アプリやソースコードが、提供者が公開している真正のものであると確認できること(「自分のアイデンティティを守るために」の章の最後にコンテクストで紹介したような詐欺や中間者攻撃を受けていないこと)です。前者は技術的に難しくて、ユーザーがだれでも検証できるようにはなっていません。しかし、後者は、「暗号化された署名による真正性」の章で説明しているように、暗号署名を使って検証することができます(多くのツールでそうなっています)。

5. アプリは、活発に開発されていて、開発者の反応が良いものでなければなりません。そうでなければ、オペレーティングシステム(Android、iOSなど)の変更など、最も基本的なアップデートにも対応できないし、アプリに問題が見つかった場合、アプリのユーザーの情報を安全に保つために、迅速に修正する必要があるのです。

望ましい技術的基準

1. デジタル・セキュリティ・ツールは、クロスプラットフォームが望ましく、広くアクセスできるものがよいのです。「クロスプラットフォーム」とはいろいろな動作環境で、たとえばLinux、Mac、Windowsの各OSや、Android、iOSのスマホで動作することを意味します。また、スクリーンリーダーなどのアクセシビリティに対応したツールであることも重要です。これらの点で安直な妥協はとても問題です。例えば、今はグループ全員がAndroid端末を持っているので、Android専用のコミュニケーションツールを使っても問題ないかもしれません。しかし、将来、Android端末を持っていない人がグループに参加することになったらどうでしょうか。

2. セキュリティ監査とは、能力があり、しかも信頼できる第三者があるツールのコードやサーバーの運用状況を検査して、そのツールのセキュリティを評価することです。ツールによっては、これが無理な期待となってしまうこともあります。例えば、匿名性とセキュリティを重視するためLinuxを元に作られたOSであるWhonixは、セキュリティ監査を受けていないのですが、実は完全なセキュリティ監査を受けたOSはひとつもありません。

3. 匿名性や仮名性を提供するツールがより望ましいと言えるでしょう。これは、Torと互換性があることも意味します。また、仮名のアカウントを簡単に作れるようになっているべきです(登録時に電話番号や電子メールアドレスを必要としない、など)。

4. ツールのデフォルトは、ユーザーにとって大きな影響があります。ここ数年、安全なメッセージングが可能なのにデフォルトでは暗号化を有効にしていないアプリを数多く見てきました。新しい会話を始めるときに、暗号化を有効にし忘れるユーザーはとても多いのです。

5. ツールの集中化の度合いによって、サービス品質に影響があるだけでなく、単一のエンティティが管理できるデータ量も変化します。例えば、ある通信アプリがプロバイダーのサーバーを経由してすべての通信を行う場合と、サーバーを使って通信を初期化したあとは、ユーザー間で直接データをやり取りする場合(プロバイダーのサーバーではない他のインターネットの経路を使う)があります。後者はピア・ツー・ピア通信と呼ばれ、ネットワーク内の経路が短縮されて通話品質が向上する、あるいは通話時間などプロバイダに残されるメタデータの量を減らすといったメリットが期待できます。さらに別の選択肢としてフェデレーションの可能性も考慮できます。フェデレーションの例としては電子メールがあり、GoogleからMicrosoftへというように異なる電子メール・プロバイダー間でメールを送信することができます。これに対してSignalでは、2人のユーザーがともにSignalを使用し、Signalのサーバーで通信を確立している場合にのみ通話が可能となります。

技術以外の基準

1. プロバイダが採用した財務モデルは、だれがツールへアクセスできるか(アクセス料が必要な場合など)、ツールの長期的な安定性(資金が尽きた場合はどうなるか)、プロバイダの動機(データやメタデータを収益化するのか)に影響を与えます。選択の範囲は、無料、フリーミアム(訳注:特定のサービスは無料提供し、それ以上のサービスに対してのみ課金するビジネスモデル)、有料など、多岐にわたります。あるツールが無料で使えるとしたら、その理由を知るべきです。メタデータさえも収益化できる大企業が運営しているのか(FacebookがWhatsAppの連絡先ネットワークにアクセスできるような場合)、それとも寄付や助成金で運営されているのか、調べてください。

2. ツールが[社会]運動志向の場合、それはプラスにもマイナスにもなり得ます。「通信を守る」の章の最後で述べたように、運動志向の「May First」によるビデオ会議はサーバー内では暗号化されていないのですが、検閲や当局とのデータ共有を行っていることで知られる「Zoom」よりも信頼できます。一方、VPNでは運動系のRiseupを使うとき、使用人口の多いVPNのユーザーの中に隠れるよりも、当局の目を引きやすくなります。

3. 事業者の透明性は、信頼の構築に役立ちます。「監視と抑圧から身を守る」の章で説明したように、ほとんどの主要企業は透明性レポートを公開しています。多くの場合、これらのレポートは、企業が敵とデータ共有を望んでいることを強調しているに過ぎません。また、「暗号化された署名による真正性」の章で紹介した令状のカナリアという方法もあります。

次に学ぶこと

ユーザーの特性や固有の側面について詳細に掘り下げたガイドや参考資料が多数あります。次のリストも利用してさらに検討を進めてください。

Digital Defenders Partnership. “Digital First Aid Kit” https://www.digitaldefenders.org/digital-first-aid-kit . 2021年2月9日に確認。

電子フロンティア財団. “Security Education Companion” https://sec.eff.org “. 2021年2月9日に確認。

電子フロンティア財団. “Surveillance Self-Defense” https://ssd.eff.org/en ” 2021年2月9日に確認。

Tactical Technology Collective. “The Holistic Security Manual” https://holistic-security.tacticaltech.org . Holistic Security. 2021年2月9日に確認。

Tactical Technology Collective and Frontline Defenders. “Digital Security Tools and Tactics” https://securityinabox.org . Security in a Box. 2021年2月9日に確認。