Howdy! How can we help you?

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ11

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー4

-

国家安全保障16

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール40

-

国内の監視社会化と反監視運動14

-

VPN13

-

GIFCT2

-

政府・国際機関の動向77

-

スパイウェア23

-

OS関係8

-

教育・学校9

-

監視カメラ17

-

労働現場の監視9

-

プライバシー214

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲114

-

海外動向432

-

オンライン会議システム7

-

暗号化98

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視247

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

(Motherboard) データブローカーがインターネットのバックボーンへのアクセスを売る方法

以下は、Motherboardの記事の翻訳です。内容は網羅的監視が、threat intelligence industry(脅威情報産業と訳した)の民間企業によってどこまで可能になっているのか、こうした情報がどのように利用されているのかなどについて報じられている。一般に、アクセスを秘匿する手法として用いられているVPNなどについても、以下の記事では、身元を把握可能な技術が存在するなどの指摘がある。また脅威情報企業の技術を利用して、政府による人権活動家の監視を阻止するための手段に利用可能であることも指摘されている。インターネットのバックボーンのデータを把握可能な企業がこうしたデータを誰のために利用あるいは提供するのか、という企業の倫理や戦略に私たちの政治的な権利や人権が深く依存せざるをえないところにきていることは憂慮すべきだろう。(小倉利丸)

—————————————————————————————————–

ISPは、VPN経由のトラフィックを追跡できる「ネットフロー」データをひそかに配信している。

ジョセフ・コックス

2021年8月24日午後10時31分

サイバアーセキュリティ業界には公然たる秘密がある。インターネット・サービス・プロバイダーは、どのコンピューターが他のコンピューターと通信しているかという詳細な情報を民間企業にひそかに提供しており、民間企業はそのデータへのアクセスをさまざまな第三者に販売している、と脅威情報業界の複数の情報筋が語っている。

ネットフローデータとして知られるこの情報は、デジタル調査員にとって便利なツールだ。ハッカーが使用しているサーバーを特定したり、盗まれたデータを追跡したりするのに利用できる。しかし、これらの情報が販売されると、誰の手に渡るのか不安になる人もいる。

「ネットフローデータが商業目的で提供されることは、暗いクソッタレの場所への道ではないかと懸念している」と、データに詳しいある関係者はマザーボードに語った。Motherboardは、業界の問題についてより率直に語ってもらうために、複数の情報源を匿名を保証している。

ネットフローデータは、ネットワーク上のトラフィックの流れと量を示すものだ。どのサーバーが他のサーバーと通信しているかなど、通常はサーバーの所有者やトラフィックを伝送しているISPしか知り得ない情報を得ることができる。また、このデータは、仮想プライベートネットワークを介したトラフィックの追跡などにも利用できる。仮想プライベートネットワークは、誰かがどこからサーバに接続しているか、ひいてはその人のおおよその物理的な位置を隠すために使用される。

脅威情報企業の1つであるTeam Cymruは、ISPと協力してネットフロー・データにアクセスしていると、3人の関係者が語っている。機密データの販売について独自の調査を行っているRon Wyden 上院議員事務所のコミュニケーション・ディレクター、Keith Chuは、Team Cymruが同事務所に対し、「脅威情報と引き換えに、第三者からネットフローデータを入手している」と語った。

あなたはネットフローデータを扱う会社で働いていますか?そのデータを配信しているISPにお勤めですか?あるいは、ネットフローデータの取引について何かご存知ですか?ぜひ、ご意見をお聞かせください。仕事以外の電話やコンピュータを使って、ジョセフ・コックスに安全に連絡するには、Signal(+44 20 8133 5190)、Wickr(josephcox)、またはEメール(joseph.cox@vice.com)をご利用ください。

Team Cymruのデータを入手する可能性がある企業には、データ侵害に対応したり、ハッカーを積極的に追い出したりするために雇われているサイバーセキュリティ企業が含まれる。Team Cymruのウェブサイトによると、官民両部門のチームと協力して、「サイバー空間と実空間の両方で、悪者を特定し、追跡し、阻止するのに役立つ」と述べている。

このデータに詳しいある関係者は、「私は、悪者のハッカーを心配するよりも、悪者の政府や企業、政治家を心配しています」と語っている。また、脅威情報業界のある関係者は、Team Cymruによるネットフローデータの販売について、「いつもちょっとおかしいと思っていた」と付け加えている。

今回のニュースでは、ISPがユーザーの同意を得ずにデータを大規模に第三者に提供していることが明らかになった。また、サイバーセキュリティ企業であるPalo Alto Networksなどの企業も、ネットフローデータにアクセスしている。

データに詳しい関係者は、自分のデータがTeam Cymruに提供され、そのTeam Cymruがデータへのアクセスを販売していることを「ユーザーはほぼ確実に知らない」と述べている。

Team Cymruの顧客は、データセットを調査し、「事実上あらゆるIPに対してクエリを実行して、ある時点でのそのIPとの間のネットフローを引き出すことができる」と情報源の1人は語っている。Chu は、Team Cymruは「返されるデータの量を制限しているため、1つのクライアントがアクセスできるのは、データベース内のネットフローデータのごく一部に限られる」と述べている。

Team Cymruは製品説明の中で、攻撃者が自分の痕跡を隠すために使用したり、一般の人がより私的にインターネットを閲覧するために使用する可能性のあるVPNを介したトラフィックを追跡する機能をユーザーに提供している。

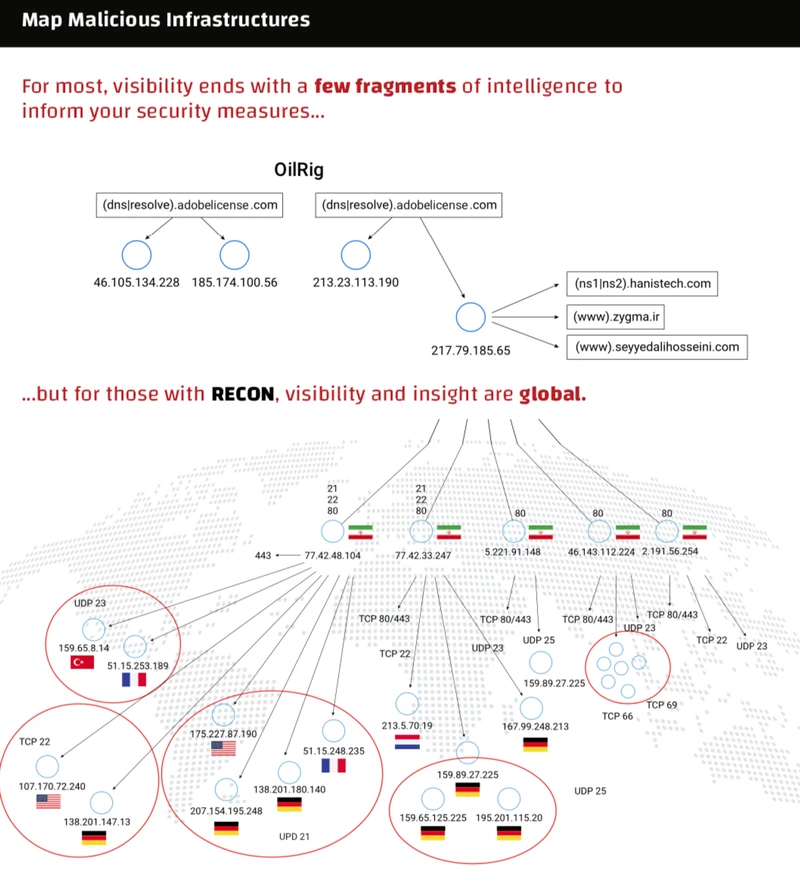

「Pure Signal Recon」と呼ばれるTeam Cymru社の製品のパンフレットには、「サイバー脅威の発生源を特定するために、十数台のプロキシやVPNを介して悪意のある活動を追跡する」と書かれている。要するに、ネットフローデータにアクセスすることで、セキュリティチームはより広いインターネット上で何が起こっているかを観察することができ、自分たちのネットワークや会社の境界を越えて、他の組織に何が起こっているかを示すことができる。ある情報提供者によると、以前、Team Cymruのデータセットの中に知り合いの組織からのトラフィックを見た時にはゾッとしたそうだ。

“Visibility and insight are global “と説明文には付け加えられている。パンフレットに掲載されている画像では、Team Cymruの製品により、イランのハッキンググループにリンクしているサーバーの活動を、DNSルックアップなどの他のデータセットよりもさらに詳細に追跡することができる。

イスラエルのCandiruというスパイウェアベンダーに関する最近の調査レポートの中で、Citizen LabはTeam Cymruに感謝している。

「Pure Signal Recon製品へのアクセスを提供してくれたTeam Cymruに感謝する。過去3ヶ月間のインターネット・トラフィック・テレメトリーを表示する彼らのツールの能力は、Candiruのインフラから最初の被害者を特定するために必要な突破口を提供してくれた」と報告書に書かれている。Citizen Labは、複数のコメントの要求に応じていない。

Team Cymruは、どのISPがデータを提供しているのか、そのようなデータの収集と配布に関してどのようなプライバシー保護が行われているのか、個々のISPユーザーがデータの共有に同意しているのか、などについての複数のコメントの要求に答えていない。

「基本的に、人々にはある程度の匿名性を確保する権利があり、通信事業者として、いかなる形であれ盗聴することは我々の仕事ではない」

パロアルトネットワークスのCortex Xpanse製品では、ネットフローデータへのアクセスも可能であることが、オンラインで公開されている製品ドキュメントに記載されている。

「Cortex® Xpanse™は、Tier 1 ISPとの複数の関係を通じてフローデータを取得する。これらの関係を通じて、Cortex Xpanseは世界のフローの約80%のサンプルにアクセスしている」と書かれている。

Palo Alto Networksの脅威コミュニケーション担当ディレクターであるJim Finkleは、電子メールによる声明の中で、「Palo Alto Networksは、セキュリティポリシーの違反、セキュリティモニタリングのギャップ、その他顧客のネットワーク上での高リスクな活動を特定するために、企業の顧客に自社のネットワークとの間のネットフローデータを提供している 」と述べている。Palo Alto Networksは、どのISPからデータを調達しているのか、あるいはISPからデータを直接購入しているのかについては言及を避けている。

世界のインターネット・トラフィックの約22%を扱っているというISP、Cogent CommunicationsのCEO、Dave Schaefferは、Motherboardに対し、ISPとして自社のネットフロー・データを誰にも提供していないと語った。

「基本的に、人々にはある程度の匿名性を確保する権利があり、通信事業者として、いかなる形であれ盗聴することは我々の仕事ではありません」と、彼は電話で語った。Schaefferによると、Cogentは、Vodafone、Cox、Spectrum、BTなどの大規模なホールセール顧客への販売により、トラフィックの96%を生み出しているという。Schaefferによると、CogentはTeam Cymruにサービスを提供しているが、同社とネットフローデータを共有していないという。

「ネットフローのデータを使って、本当に役に立つことがたくさんあるかどうかはわかりません。もしそのデータが利用可能であれば、おそらく悪いことも考えられるだろう」と語った。

複数の関係者がネットフローデータの販売を懸念していたが、何人かは、Team Cymruが責任ある組織であることを強調した。

脅威情報業界の関係者は、「かなり影が薄いですが、正直言って彼らは “グッドアクター “です」「誰がアクセスできるかについては非常に厳格な保護がなされていますが、それでも、うーん、うさんくさいですね」と語る。

データに詳しい関係者は、ネットフローデータの販売に懸念を抱いているとしながらも、Team Cymruは「セキュリティ組織を本当に素晴らしい仕事ができるものにしている。だから、私は葛藤しているんです」と言う。

「ネットフローデータが商業目的で提供されることは、暗いクソッタレな場所への道だと懸念している。」

5月にMotherboardは、ワイデン上院議員の事務所が国家安全保障局(NSA)や国防情報局(DIA)などさまざまな軍事・情報機関を含む国防総省(DoD)に対し、データの購入方法に関する詳細な情報を求めたことを報じた。Motherboardが入手したワイデン直筆の後続書簡によると、回答には、国防総省が米国人に対する令状なしの監視を実施していることが示されていた。

国防総省が提供した回答の中には、ワイデン事務所は監視の詳細を法的に公表できないことを意味する形式のものもあった。そこでワイデン事務所は、国防総省に情報の公開を求めた。その際、ワイデン事務所は、機密扱いとなっている回答のうち、具体的な内容をMotherboardに伝えることを拒否したが、ワイデン事務所の側近によると、その質問は国防総省がインターネットのメタデータを購入していることに関するものだったそうだ。

「国防総省の中には、裁判所の命令なしに、ネットフローやドメインネームシステム(DNS)の記録を含むインターネットのメタデータを購入して使用しているところがあるか」という質問があった。

サイバーセキュリティ企業の中には、問題となっているデータセットへのアクセスを販売している企業もある。9月にMotherboardは、「HYAS」という会社がスマートフォンの位置情報を入手して、人を “戸口 “まで追跡する様子を報じた。Motherboardが何度も紹介しているように、人々の携帯電話にインストールされた一般的なアプリケーションがこのような情報を収集し、それを第三者に販売またはその他の方法で提供することについては、インフォームド・コンセントを得ていないことが多い。

出典:https://www.vice.com/en/article/jg84yy/data-brokers-netflow-data-team-cymru