Howdy! How can we help you?

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ10

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー4

-

国家安全保障14

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール40

-

国内の監視社会化と反監視運動11

-

VPN13

-

GIFCT2

-

政府・国際機関の動向76

-

スパイウェア23

-

OS関係8

-

教育・学校9

-

監視カメラ17

-

労働現場の監視9

-

プライバシー213

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲114

-

海外動向428

-

オンライン会議システム7

-

暗号化98

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視244

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

(Citizen Lab)Graphite Caught Paragon の iOS 傭兵スパイウェアの最初のフォレンジック確認、ジャーナリストが標的だったことが判明

以下は、カナダのオロント大学、シチズン・ラボによるParagonの傭兵スパイウエア(標的の人物のスマホに侵入して様々なエエータを窃取するスフトウェア)についてのフォレンジック報告の日本語訳です。

なおAccess Nowのプレスリリースを下記で訳して掲載しています。

(としまる)

Bill Marczak および John Scott-Railton

2025年6月12日

はじめに

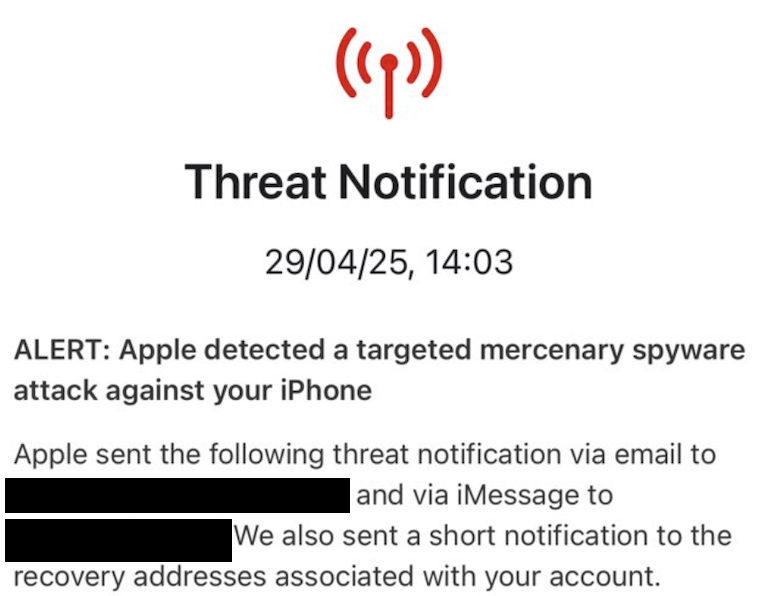

2025年4月29日、一部の iOS ユーザーに対して、Apple から、高度なスパイウェアの標的となっていることを通知するメッセージが送信された。この集団の中には、自分の事案の技術分析に同意した 2 人のジャーナリストもいた。彼らのデバイスをフォレンジック分析した結果、主な発見事項は次のとおりだ。

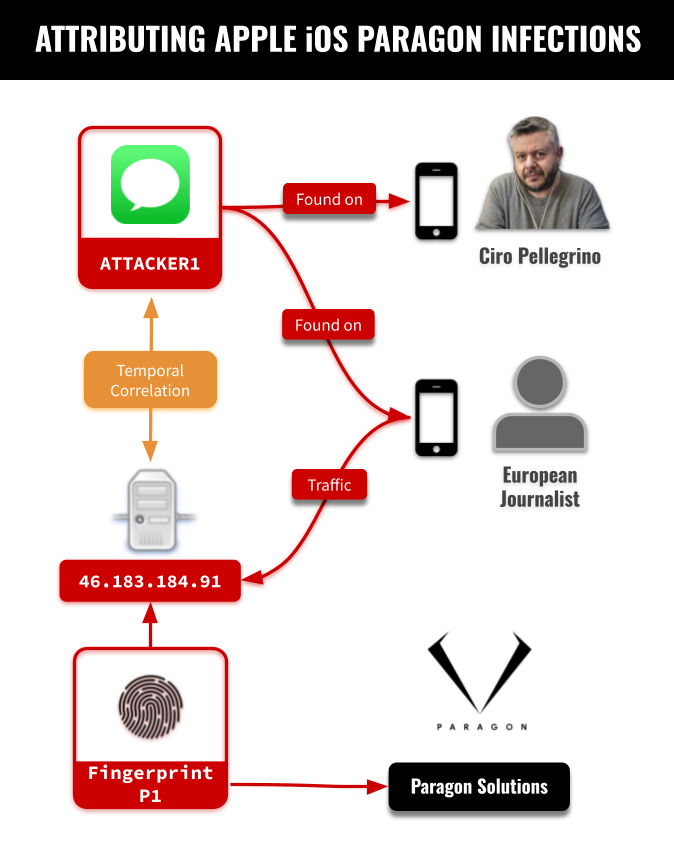

- 私たちの分析では、著名なヨーロッパのジャーナリスト(匿名希望)とイタリアのジャーナリスト、チロ・ペレグリーノ氏の両方が、Paragon の Graphite 傭兵スパイウェアの標的となっていたことを、高い確信を持って裏付けるフォレンジック証拠を発見した。

- 私たちは、2 件の事件を同じ Paragon オペレーターに結びつける指標を特定した。

- Apple は、これらの事件で仕掛けられたゼロクリック攻撃は iOS 18.3.1 で軽減されており、この脆弱性に CVE-2025-43200 を付番したことを確認した。

私たちの分析は現在も続いている。

事件 1:著名なヨーロッパ人ジャーナリスト

私たちは、匿名を希望するヨーロッパの著名ジャーナリストが所有する Apple デバイスを分析した。2025 年 4 月 29 日、このジャーナリストは Apple から通知を受け、技術サポートを要請した。

私たちのフォレンジック分析の結果、このジャーナリストのデバイスの 1 台が、2025 年 1 月から 2 月初旬にかけて、iOS 18.2.1 を実行中に Paragon の Graphite スパイウェアに感染していたと結論づけた。この感染は、デバイス上のログから、同期間に、私たちが公開したフィンガープリント P1 と一致するサーバーに対して一連のリクエストが送信されていたことが確認された。私たちは、このフィンガープリントを Paragon の Graphite スパイウェアと高い確信を持って関連付けました。

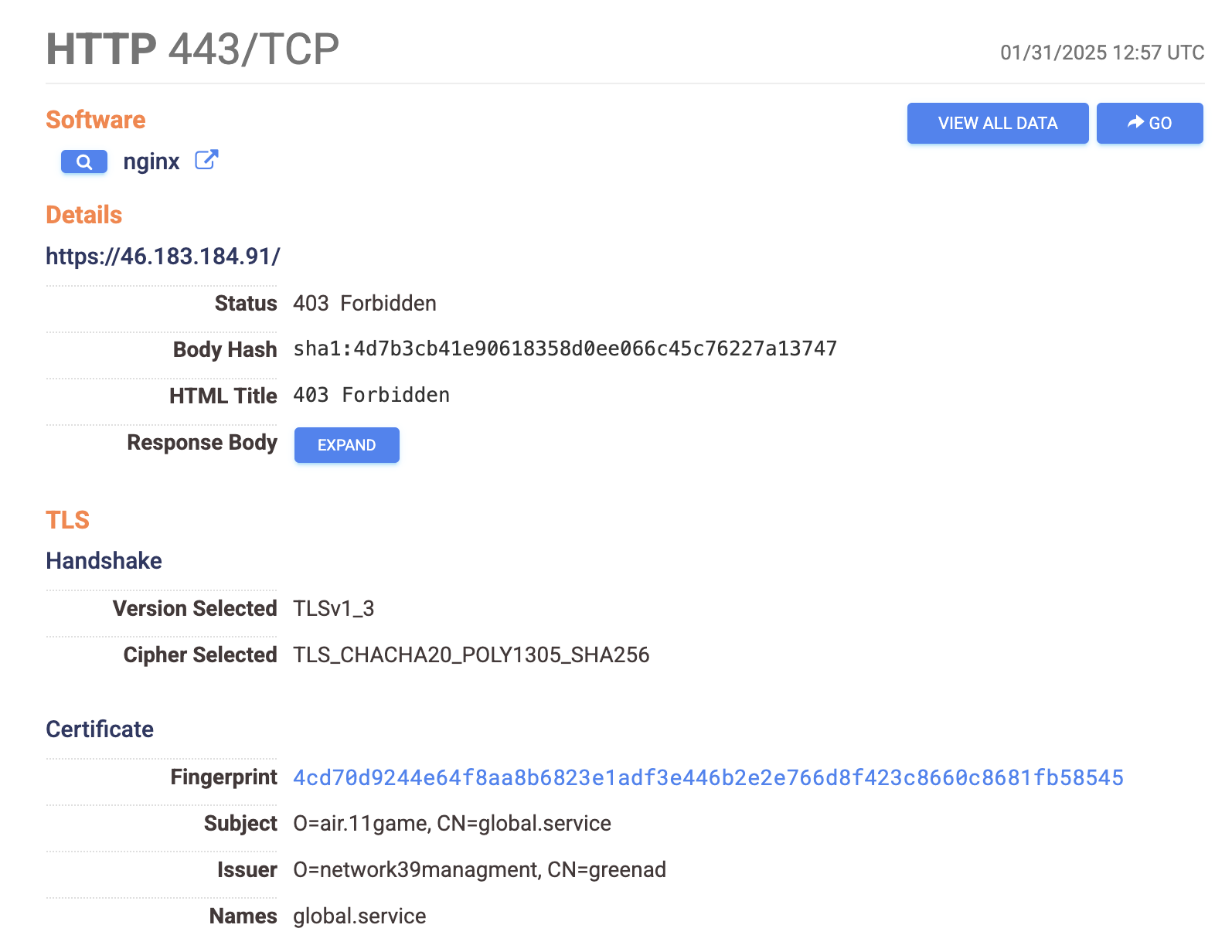

ジャーナリストのデバイスが接続した Graphite スパイウェアサーバー:

このサーバーは、VPS プロバイダ EDIS Global からレンタルされていたようだ。このサーバーはオンラインのままで、少なくとも 2025 年 4 月 12 日までフィンガープリント P1 との一致が続いた。

図 1. 感染期間中にジャーナリストの携帯電話が接続した IP アドレスに関する Censys の結果。

携帯電話が Paragon サーバー 46.183.184[.]91 と通信していたのとほぼ同時期に、デバイスのログに iMessage アカウントが存在していたことを確認した。私たちは、このアカウントを編集し、ATTACKER1 と名付けた。私たちのフォレンジック分析によると、このアカウントは、高度な iMessage ゼロクリック攻撃を使用して Paragon の Graphite スパイウェアを展開するために使用されたと結論づけた。この感染は、ターゲットには認識されなかったと私たちは考えている。Apple は、ここで実行されたゼロクリック攻撃は iOS 18.3.1 で軽減されており、このゼロデイ脆弱性に CVE-2025-43200 の番号を割り当てたことを確認している。

事例 2:Ciro Pellegrino

チノ・ペレグリーノ氏は、Fanpage.it のナポリ支局長を務めるジャーナリストで、数多くの注目事件を報道してきた。2025 年 4 月 29 日、ペレグリーノ氏は Apple から通知を受け、当社に技術支援を要請した。

私たちは、ペレグリーノ氏の iPhone から収集したアーティファクトを分析し、このデバイスが Paragon の Graphite スパイウェアの標的となっていると高い確信を持って判断した。デバイスのログを分析したところ、ケース 1 でジャーナリストを標的としたのと同じ ATTACKER1 iMessage アカウントが存在することが判明した。このアカウントは、Graphite のゼロクリック感染の試みに関連していると私たちは判断している。

図 2. チノ・ペレグリーノ氏および匿名の著名なヨーロッパ人ジャーナリストのデバイスから発見されたアーティファクトによる、Paragon の Graphite スパイウェアへの帰属。

傭兵スパイウェア企業の顧客は、それぞれ独自の専用インフラストラクチャを持つのが一般的だ。したがって、ATTACKER1 アカウントは、単一の Graphite 顧客/オペレーターによってのみ使用されていたと私たちは考えており、この顧客が 2 人の個人を標的にしたと結論付けている。

これらの攻撃に関するフォレンジック分析、および Paragon の iOS 機能に関する分析は現在も継続中だ。

Fanpage.it Paragon クラスター

ペレグリーノ氏の親しい同僚であり、Fanpage.it の編集者であるフランチェスコ・カンチェッラート氏は、2025 年 1 月、WhatsApp から、Paragon の Graphite スパイウェアの標的となっていることを通知された。

Citizen Lab は、カンチェッラート氏の Android デバイスについてフォレンジック分析を実施している。しかし、最初の報告時点では、カンチェッラート氏の Android デバイスへの感染が成功したことをフォレンジックで確認することはできなかった。当時、私たちは次のように説明した。「Android のログは断片的なものであるため、特定のデバイスで BIGPRETZEL が検出されなかったからといって、その携帯電話がハッキングに成功しなかったことを意味するわけではない。単に、関連するログがキャプチャされなかったか、上書きされた可能性があるだけだ」

Cancellato 氏の事件に続き、Fanpage.it の 2 人目のジャーナリストが Paragon の標的となっていることが判明しており、この報道機関を標的とした攻撃が行われている可能性が考えられる。これは、さらなる調査が必要な、別個の事件群であると思われる。

Paragon およびイタリア政府の声明

2025 年 6 月 5 日、イタリアの諜報機関を監督するイタリア政府議会委員会(COPASIR:Comitato Parlamentare per la Sicurezza della Repubblica)は、イタリアにおける Paragon 事件に関する調査報告書を公表した。

この報告書は、イタリア政府が、ルカ・カサリーニ氏およびジュゼッペ・「ベッペ」・カッチャ博士に対して、パラゴンのスパイウェア「Graphite」を使用したことを認めた。私たちは、この 2 人に Graphite がインストールされていたことを(BIGPRETZEL Android インジケーターにより)フォレンジック的に確認している。しかし、報告書は、Graphite を使用してカンチェッラート氏を標的にした者が誰であるかを特定することはできなかったと述べている。

2025年6月9日、Haaretz は、Paragon がイタリア政府にカンチェラーート氏事件の調査支援を申し出たが、イタリア政府はこれを拒否したと報じた。Paragon はまた、イタリアとの契約を一方的に解除したことを示唆した。

その日遅く、イタリアの諜報機関を統括するイタリア治安情報局(DIS:Dipartimento delle Informazioni per la Sicurezza)は、Paragon にその活動を公開することは国家安全保障上の懸念があるとして、Paragon の申し出を拒否したと発表した。同局は、Paragon にそのようなアクセス権を付与することは、世界中の同種の機関におけるイタリアの治安機関の評判に影響を与えると述べた。また、契約の解除は一方的なものだということを否定した。同日遅く、COPASIR 委員会は、Paragon の提案を受け入れないことを決定し、その代わりに、同等のアプローチとして Paragon のデータベースを直接照会することを選択したと発表した。

同委員会はまた、Paragon が委員会に提出した証言の機密解除にも応じる意向を表明した。

Paragon Solutions の回答

2025年6月10日、私たちは最新の調査結果の概要を Paragon Solutions に送り、回答の機会を提供し、その回答を全文公開することを約束した。現在、回答は届いていない。

ヨーロッパで続くスパイウェアの危機:ジャーナリストがリスクにさらされている

本報告書の公開時点で、3 人のヨーロッパのジャーナリストが Paragon の Graphite Mercenary スパイウェアの標的となっていることが確認されている。このうち 2 件は、フォレンジック調査によって確認されており、3 件目は Meta からの通知によるものである。しかし、これらのジャーナリストをスパイした責任者は、いまだに明らかにされていない。

さらに、特定のイタリアの報道機関(Fanpage.it)に関連する 2 件目の事例が確認されたことで、この標的攻撃の責任は Paragon のどの顧客にあるのか、また、この標的攻撃はどのような法的権限(もしあれば)に基づいて行われたのかという疑問がさらに急を要する問題となっている。

これらのスパイウェアの標的となった者たちが説明責任を問われることがないという状況は、ヨーロッパのジャーナリストたちが、この侵襲性の高いデジタル脅威に引き続きさらされている実態を浮き彫りにするとともに、スパイウェアの拡散と悪用の危険性を強調している。

iOS および Android における Paragon の標的攻撃に関する私たちの分析は現在も続いている。Access Now のご支援に感謝する。

あなたは警告を 受け取ったことがありますか?

ジャーナリスト、人権擁護活動家、その他の市民社会の一員であり、Apple、Meta、WhatsApp、Google などから スパイウェアの警告 を受けた場合は、それを真剣に受け止め、専門家の支援を求めほしい。

以下は、そうした通知の例だ。

図 3. 私たちの調査のきっかけとなった、Ciro Pellegrino 氏が受け取った Apple の脅威通知の一部。

Access Now やその デジタルセキュリティヘルプライン などの組織は、この攻撃について理解し、デバイスのセキュリティを強化するための次のステップを迅速に実行するための支援を提供している。私たちは Access Now と協力し、各ケースが専門家のサポートを受けるよう努めている。同様に、アムネスティ・インターナショナルの Security Lab も、通知の受信者向けのリソースと調査の連絡先を維持している。

付録:イタリアにおける Paragon の標的攻撃の確認、現在の知見

Paragon の標的攻撃および感染に関する複数の事例および報告があることから、各事例の概要と関連する証拠をまとめた表を掲載する。重要な点として、私たちは、Paragon のオペレーターによって感染の対象として選択された個人を「標的」と表現し、「感染」は、感染が成功したことをフォレンジックで確認した場合のみに使用する。多くの場合、感染が発生した可能性が高い場合でも、ログの制限や Paragon による感染の痕跡の削除により、完全なフォレンジック調査の結果は得られない場合がある。

例えば、Caccia 氏は、WhatsApp の通知と Citizen Lab が以前に公開したフォレンジック分析の両方により、Paragon の標的であることが二重に確認されている。さらに、BIGPRETZEL が彼のデバイスに使用されていた具体的な日付を特定することができ、Paragon による感染の時期を明らかにすることができた。

一方、Cancellato 氏は WhatsApp からの通知により Paragon の標的であることが確認されているが、Citizen Lab の分析では、Paragon の標的化や感染に関する追加情報を提供するフォレンジック証拠をデバイス上で特定できていない。Android デバイスでの調査にはフォレンジック上の制限があるため、これは必ずしも驚くことではない。これらの事例を以下の表にまとめた。

| 名前 | 受け取った通知の種類と通知の種類 | デバイスフォレンジック分析により、Paragon が標的であることが確認されたか | Paragon 感染に関する追加のフォレンジック調査結果 |

| Ciro Pellegrino | Apple からの通知:不特定の高度なスパイウェアの標的となっている。 | はい。Citizen Lab は、Apple デバイス上で、Paragon スパイウェアの標的であると高い確信を持って特定できる痕跡を発見した。 | Paragon のスパイウェアのカスタマーと関連付けられる ATTACKER1 iMessage アカウントの存在。 |

| 「著名なヨーロッパのジャーナリスト」 | Apple からの通知:不特定の高度なスパイウェアの標的となっている。 | はい。Citizen Lab は、Apple デバイス上で、Paragon のスパイウェアの標的であると確信できる痕跡を発見した。 | 2025 年 1 月および 2 月初旬(正確な日付は削除)に Graphite 感染が確認されている。Paragon の顧客と関連があると私たちが判断したサーバー https://46.183.184[.]91 との通信。Paragon の顧客と私たちが特定した iMessage アカウント「ATTACKER1」の存在。 |

| Luca Casarini | WhatsApp からの通知:Paragon のスパイウェアの標的となっている。 | はい。Citizen Lab は、Android デバイス上で、Paragon のスパイウェアの標的であると高い確信を持って特定できる痕跡を発見した。 | 2024 年 12 月 22 日から 2025 年 1 月 31 日までの 7 日間に Graphite 感染が確認されている(BIGPRETZEL 存在)。 |

| Giuseppe Caccia | WhatsApp からの通知:Paragon のスパイウェアの標的になっている。 | はい。Citizen Lab は、Paragon のスパイウェアの標的であると確信できる痕跡を Android デバイス上で発見。 | 2024-12-23 に Graphite 感染が確認。(BIGPRETZEL 存在) |

| Francesco Cancellato | WhatsApp からParagon のスパイウェアの標的になっているとの通知。 | 現時点では確認されていない。分析中。 |

上記の事例に加え、私たちの以前の報告では、デビッド・ヤンビオ氏およびマティア・フェラーリ神父という 2 人の人物についても紹介している。本報告書の執筆時点では、この 2 人は Paragon のスパイウェアの標的であることは確認されていないが、いずれも上記の事件に関与している。

| 名前 | 受け取った通知の種類と通知の種類 | デバイスフォレンジック調査の結果 |

| David Yambio | Apple からの通知:不特定の高度なスパイウェアの標的となっている | Citizen Lab は、このデバイスがスパイウェアの標的となっていることを確認し、SMALLPRETZEL フォレンジック指標の存在を確認した。侵害は特定の攻撃者に起因するものではないが、報告では複数の Paragon の標的との関連性が指摘されている。 |

| Father Mattia | Ferrari Meta からの通知:「高度な攻撃者」の標的となっている | 現時点ではなし、分析中。 |

研究倫理に関する注記

Citizen Lab で実施される人間を対象とするすべての研究は、トロント大学の研究倫理委員会によってレビューおよび承認された研究倫理プロトコルに準拠している。

Citizen Lab は、情報セキュリティに関する個々の懸念に関する一般的な問い合わせや、未承諾の問い合わせは受け付けておらず、セキュリティに関する個別の支援は提供できない。

謝辞

私たちと協力し、自分の事例について議論することに快く同意してくださった被害者の皆様に、この場をお借りして感謝申し上げます。皆様のご協力がなければ、このような調査は実現できなかったでしょう。皆様のご参加は、私たちのデジタルセキュリティの向上に貢献しています。

Citizen Lab の同僚、特に技術的な調査支援を行った Bahr AbdulRazzak 氏、レビュー、編集、フィードバックを行った Siena Anstis 氏、Rebekah Brown 氏、M. Scott 氏、Adam Senft 氏、編集およびコミュニケーション支援を行った Alyson Bruce 氏に感謝する。

このプロジェクトの調査は、ロナルド・J・デイバート教授の監督の下で行われた。

TNG に特別の感謝を捧げる。

Access Now の支援にも感謝する。