Howdy! How can we help you?

-

EFF_自己防衛マニュアル23

-

気候変動1

-

ブラウザ11

-

戦争52

-

ヘイトスピーチ18

-

偽情報、誤情報17

-

ジェンダー4

-

国家安全保障16

-

fediverse22

-

alternative_app20

-

デジタルセキュリティツール40

-

国内の監視社会化と反監視運動14

-

VPN13

-

GIFCT2

-

政府・国際機関の動向77

-

スパイウェア23

-

OS関係8

-

教育・学校9

-

監視カメラ17

-

労働現場の監視9

-

プライバシー214

-

デジタルID(マイナンバーなど)16

-

GPS2

-

AI84

-

オリンピックと監視社会7

-

文化14

-

労働運動18

-

リンク集12

-

金融監視2

-

COVID-19と監視社会18

-

検閲114

-

海外動向432

-

オンライン会議システム7

-

暗号化98

-

アクティビストとセキュリティ34

-

ビッグテック、大量監視247

-

SNSのセキュリティ21

-

共謀罪1

-

メールのセキュリティ32

-

Articles1

(Citizenlab)パールからペガサスへバーレーン政府、NSOグループのZero-Click iPhone Exploitsで活動家をハッキング

以下はCitizenlabの記事の翻訳です。

———————————————————————————–

Bill Marczak, Ali Abdulemam1, Noura Al-Jizawi, Siena Anstis, Kristin Berdan, John Scott-Railton, and Ron Deibert

[1] ガルフのレッドライン

2021年8月24日

要約と主な調査結果

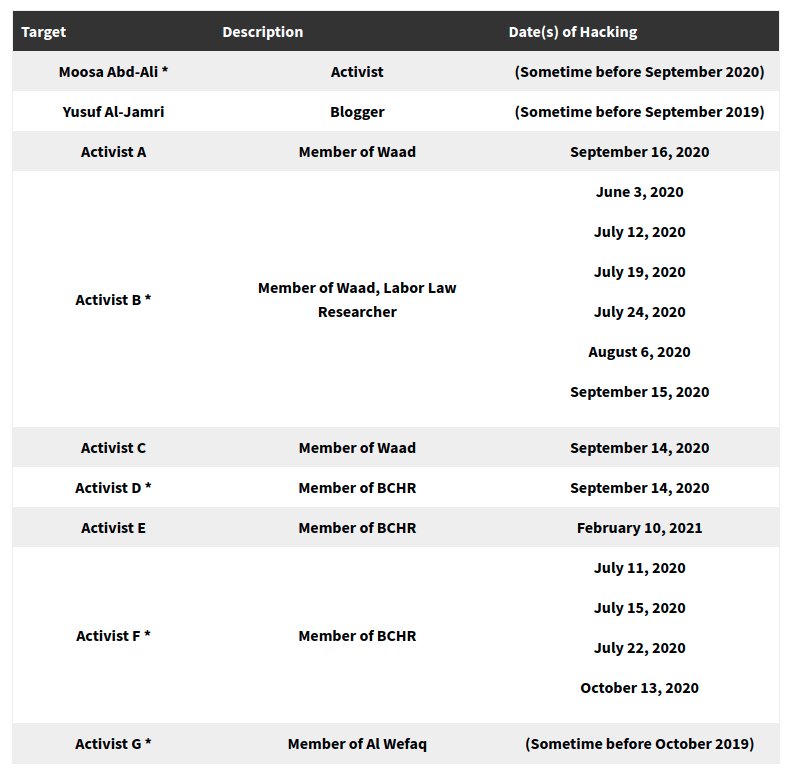

2020年6月から2021年2月にかけて、NSO Groupのスパイウェア「Pegasus」でiPhoneをハッキングされたバーレーンの活動家9名を確認した。活動家の中には、2020年の「KISMET」と2021年の「FORCEDENTRY」と呼ばれる2つのゼロクリックiMessageエクスプロイトを使用してハッキングされた者もいた。

ハッキングされた活動家には、Waad(バーレーンの世俗的な政治団体)のメンバー3名、Bahrain Center for Human Rights(バーレーン人権センター)のメンバー3名、亡命バーレーン人の反体制派2名、Al Wefaq(バーレーンのシーア派政治団体)のメンバー1名が含まれている。

活動家のうち少なくとも4名は、スパイウェアの常用者として知られるバーレーン政府が自信を持って提供するペガサスのオペレーター、LULUによってハッキングされた。活動家の1人は、2019年にペガサスで携帯電話をハッキングされたことを複数の活動家がインタビューで明かした数時間後、2020年にハッキングされた。

ハッキングされた活動家のうち2人は現在ロンドンに在住しており、少なくとも1人はハッキングされたときにロンドンにいた。私たちの調査では、バーレーン政府がペガサスを使ってバーレーンとカタールでスパイ活動をしているのが確認されたことがあるだけで、ヨーロッパでは確認されたことがない。したがって、ロンドンにいたバーレーンの活動家は、別の政府に関連するPegasusのオペレーターによってハッキングされた可能性がある。

私たちは、確認されたターゲットの電話番号のリストをForbidden Storiesと共有した。彼らは、ハッキングされた5つのデバイスに関連する番号が、Pegasus ProjectのNSO Groupの顧客の潜在的なターゲットリストに含まれていることを確認した。Forbidden StoriesとAmnesty Internationalは、2016年から数年前までのデータであると説明している。

バーレーンの人権。残忍な弾圧の歴史

バーレーンは建前上は立憲君主制だが、実際には主要な権力はすべて支配者であるアル・カリファ一族に集中している。バーレーン議会は、国王が任命する上院(Shura Council)と、野党が過半数を超えられないように不平等な人口の区割りから選出される下院(National Assembly)で構成されている。バーレーンでは、より民主的な政治改革を求める政治運動が長い間行われてきた。詳細はこちら

バーレーンには、反対意見に対する残忍な抑圧の歴史がある。1999年にハマド国王が首長として権力を握った後、政治的・人権的状況は一時的に改善された。国王は、人権団体、独立系新聞社、政党などの市民社会組織の結成を認めた。しかし、こうした改革は徐々に後退し、2010年までにバーレーンは、逮捕、拷問、政治的反対勢力の積極的な封じ込めといったパターンに回帰した。現在、バーレーンの市民社会の痕跡はほとんど残っていない。詳細はこちら。

バーレーンは、インターネットのコンテンツを遮断・抑圧するために様々な方法を採用している。バーレーン政府は、カナダのNetsweeper社のウェブサイト・ブロッキング技術を使ってインターネット検閲を実施しており、また、抗議活動を阻止するために、標的を絞ってインターネットを妨害している。批判的なコンテンツをネット上に掲載したバーレーン人は、内務省のサイバー犯罪ユニットに追われ、逮捕されている。詳細はこちら。

バーレーンは、人権活動家、反体制派、政治的野党のメンバーを監視している。政府は、バーレーン国内および国外の個人を対象に、インターネット規制やスパイウェアの使用を増やしている。2010年以降、バーレーンはFinFisher、Hacking Team、NSO Groupからスパイウェアを購入している。詳細はこちらをご覧ください。

ペガサスによるバーレーンの活動家へのハッキング

バーレーン政府は、2017年にNSOグループのスパイウェア「Pegasus」を購入したようだ。私たちのHide and Seekレポートでは、私たちがPEARLと呼ぶ2017年7月から活動を開始してるバーレーンとカタールでスパイ活動を行っているPegasusオペレーターを特定した。

私たちは、2020年7月にPegasusの活動が世界的に大規模に急増していることを確認し、バーレーンを含む多くの国で調査を開始した。私たちは、ターゲットに電話のログを転送して分析するよう指示したり、主要なターゲットにVPNを設定してインターネットのトラフィックを監視したりすることで、バーレーンでのペガサス狩りを行った。電話のログをフォレンジック分析した結果、バーレーンの活動家9人が所有する9台の端末がハッキングされていることがわかった。3件のケースでは、フォレンジック分析の結果、電話がハッキングされたと結論づけられたが、ハッキングされたおおよその日付を特定することはできなかった。これらのケースでは、より正確な日付を特定できるかどうか、分析を続けている。残りの6つのケースでは、Pegasusが携帯電話上で活動していた正確な日付が分析によって判明した。

ロンドンで特定した2人のターゲットは名前を公表することに同意したが、バーレーンのターゲットは全員、所属名のみの公表を希望した。

バーレーンのターゲット

ここでは、私たちが確認したPegasusでハッキングされたバーレーンのターゲットについて説明する。

Waad

3人のターゲットは、バーレーンの中道左派の世俗的な政治団体であるWaadのメンバーである。バーレーンでは政党は違法だが、政党の機能の多くを担う「政治結社」は2001年から認められている。

バーレーン政府は、2017年初頭の弾圧の波の中で、Waadを禁止し、その資産を押収した。政府は、Waadが一度も暴力を行使したことがなく、常に平和的な方法に徹してきたにもかかわらず、Waadが「テロリズムを支持し、暴力を制裁した」と主張した。禁止される前に、Waadの本部は2度にわたって放火され、2011年には親政府派のデモ隊によって「Down with Iran」と書かれたり、バーレーンのシーア派イスラム教徒に対するスローガンが書かれたりした。

バーレーン人権センター

2002年に設立されたバーレーンのNGO「バーレーン人権センター」のメンバー3名が標的となったが、2004年に同センターの当時の会長が、バーレーンの首相が市民の経済的な懸念に対応できていないと非難したことから、同センターの活動が禁止された。にもかかわらず、同団体は政府の承認を得ずに活動を続けており、2013年にはRafto Prizeを受賞している。

Al Wefaq

ターゲットの1人は、バーレーン最大の野党政治結社であるAl Wefaqのメンバーだ。Al Wefaqの国会議員は、2011年にバーレーン政府が平和的なデモ参加者を暴力的に弾圧したことに抗議して、全員が一斉に辞職した。バーレーンのニュースチャンネル「Al-Arab」は、2015年2月、Al Wefaqの事務局長のインタビューを放送したため、開局から24時間も経たないうちに閉鎖された。2016年7月、バーレーン政府はAl Wefaqを解散させ、その資産を押収した。また、2016年にバーレーン政府は、Al Wefaqの事実上の精神的指導者であるシェイク・イサ・カシム(生粋のバーレーン人)の市民権を剥奪した。

バーレーン政府は何年も前から、Al Wefaqをテロや暴力と結びつけようと不器用に試みてきた。2011年のバーレーンでの抗議活動の最中、国営テレビは、拷問で死亡した拘禁者が読み上げた強制的な自白を放映した。その自白では、Al Wefaqの穏健派メンバーであるマタル・マタルが、警察官を殺害するよう命じたと述べていた。マタルは、バーレーンに世俗的な民主主義を確立することを呼びかけ、デモ隊を治療した医師の逮捕を非難していた。

ロンドンでの標的

ロンドンでは、Moosa Abd-AliとYusuf Al-Jamriの2人のバーレーン人が標的となった。

Al-Jamriは、2017年にバーレーンの主要な情報機関である国家安全保障機構(جهاز الأمن الوطني)に拘束されていた際に拷問を受けたという報告に基づき、2018年に英国内務省から亡命を認められた。バーレーンの国家安全保障機構(NSA)は、バーレーンの国王が国際的な圧力の下で命じた独立調査委員会の調査結果(パラグラフ877)によると、2011年にジャーナリストのKarim Fakhrawi を拷問で死なせたことで悪名高い。同調査委員会の勧告を受けて、バーレーン国王は2012年にNSAの法執行権を取り消したが、2017年1月の勅令でこの権限を復活させた。2020年の勅令では、NSAの名称を国家情報局(جهاز المخابرات الوطني)に変更した。

Al-JamriのiPhone 7は、2019年9月以前のある時点でPegasusでハッキングされたようだ。彼がバーレーンとロンドンのどちらでハッキングされたのかは特定できなかった。さらにフォレンジック分析を行えば、より正確なハッキングの日付を確定できるかもしれない。

Moosa Abd-Aliは、ロンドンに亡命しているバーレーンの活動家だ。彼は、2011年に、スパイウェア企業であるFinFisherに対して、バーレーン政府にスパイウェアを提供し、それが彼の個人的なコンピュータのハッキングに使用されたとして訴えた。Moosaのパソコンに対するスパイ行為は、FinFisher社から流出したデータで初めて明らかになった。Abd-AliのiPhone 8は、2020年9月以前のある時点でPegasusでハッキングされていたようだ。さらにフォレンジック分析を進めれば、より正確なハッキングの日付を確定できるかもしれない。

LULU(ルル)。バーレーン政府の運営会社

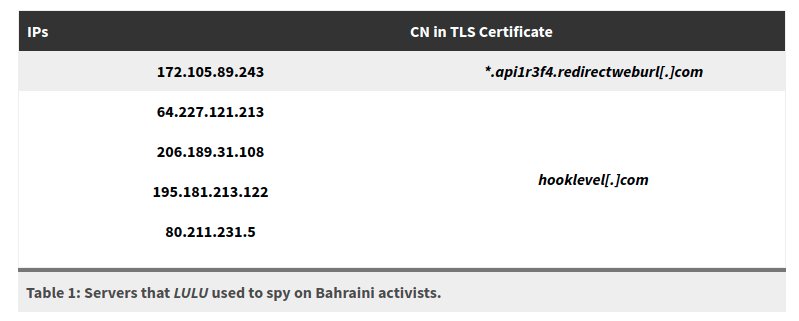

活動家A~D(Waadのメンバー3名、BCHRのメンバー1名)のハッキングは、LULUと呼ばれるバーレーン政府のペガサスのオペレーターによるものと考えられる。PEARLと同様、LULUはバーレーンとカタールでのみスパイ活動を行っているように見えた。LULUのオペレーターは、実際には、私たちが2017年と2018年に特定したPEARLと同じオペレーターである可能性がある。LULUとPEARLに共通するIPアドレスやドメイン名は確認できなかったが、NSOグループは、Citizen LabとAmnesty Techによる2018年の報告を受けて、すべての顧客のために新しいドメイン名と新しいIPアドレスを持つサーバーを登録したため、共通するインフラを確認することは必ずしも期待できない。私たちは、一度に複数のバーレーン政府のオペレーターが活動しているのを確認したことはない。

活動家A~Dのスマホにインストールされたスパイウェア「Pegasus」は、コマンド&コントロールに4つのIPアドレスを使用していた。各IPアドレスからは、hooklevel[.]comのTLS証明書が返されていたが、このドメインのDNSルックアップは行われておらず、スパイウェアのTLS Client HelloメッセージにはSNIが含まれていなかった。使用された感染サーバーは、*.api1r3f4.redirectweburl[.]comだった。

今回のフォレンジック分析では、残りの5台のデバイスをどのPegasusオペレーターがハッキングしたかはまだ確定していない。バーレーン政府がPegasusを使ってバーレーンやカタール以外のターゲットのハッキングに成功した例はないため、Moosa Abd-Aliは別のPegasusオペレータによってハッキングされたのではないかと考えている。外国政府がハッキングを行った可能性があっても、ハッキングされたデータの最終的な受信者がバーレーン政府である可能性を否定するものではない。

ハッキングのメカニズム

このセクションでは、バーレーンのターゲットがハッキングされたメカニズムについて、ハイレベルな概要を説明する。このセクションでは、バーレーン人以外のターゲットの携帯電話を含む複数の携帯電話からのデータを合成する。

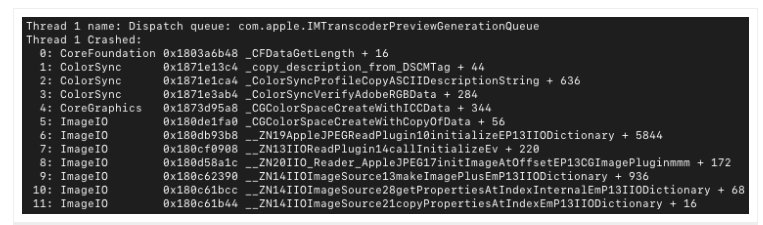

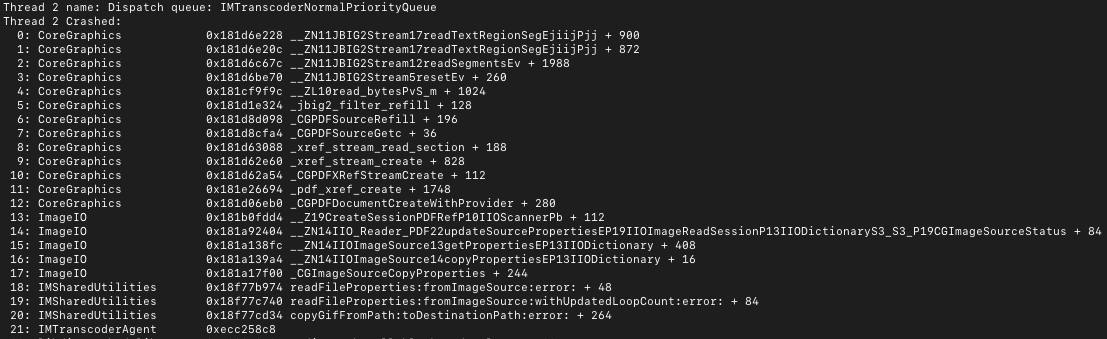

2020年7月~9月 KISMET iMessage Zero-Click(キスメット アイメッセージ ゼロクリック

iOS 13.5.1を搭載した端末でKISMETエクスプロイトを実行した際、ログにはiMessageの画像のトランスコードとプレビューを担当するIMTranscoderAgentに関連するクラッシュが記録されていた。具体的には、iMessageで受信したJPEG画像のICCカラープロファイルデータを解析する際に、com.apple.IMTranscoderPreviewGenerationQueueスレッドで発生したセグメンテーションフォールトだった。残念ながら、システムログのスタックトレースを省略したクラッシュサマリーしか見つけることができなかった。

クラッシュが発生した後、IMTranscoderAgentはWebKitを起動してPegasusの感染サーバーからアイテムをダウンロードし、レンダリングした。このレンダリングにより、JavaScriptCoreでメモリ圧迫の警告が表示され、さらにMetalシェーダーのコンパイルも行われた。

KISMETは、少なくともiOS 13.5.1および13.7に対するゼロデイエクスプロイトとして使用されたと考えられる。

2020年9月 ワンクリック・エクスプロイトへの回帰

2020年9月にActivist BがiOS 14にアップグレードした直後、「MailExpress」からPegasusへのリンクをSMSで受け取り、KISMETエクスプロイトがiOS 14に対応していないことを示した。

このメッセージは、偽のDHLパッケージ追跡通知だった。ターゲットは、メッセージをコピーして送信しようとした際に、誤ってメッセージ内のリンクをプレビューしてしまった可能性がある。ターゲットのVPNでは、メッセージ内のリンクが開かれ、api1r3f4.redirectweburl[.]comという固有のサブドメインにリダイレクトされたことが記録されており、ペガサスの運営会社であるバーレーン政府系のLULUに接続されたペガサスのリンクであることが確認された。この行為によって携帯電話が感染したわけではなく、エクスプロイトが実行される前にターゲットがプレビューを閉じてしまった可能性がある。

NSOグループは、Apple社が実装した新しいセキュリティ機能「BlastDoor」の影響で、一時的にiOSのワンクリック・エクスプロイトに切り替えた可能性がある。BlastDoor機能は、iMessageを介したゼロクリックでの悪用を困難にするために設計されたものだ。

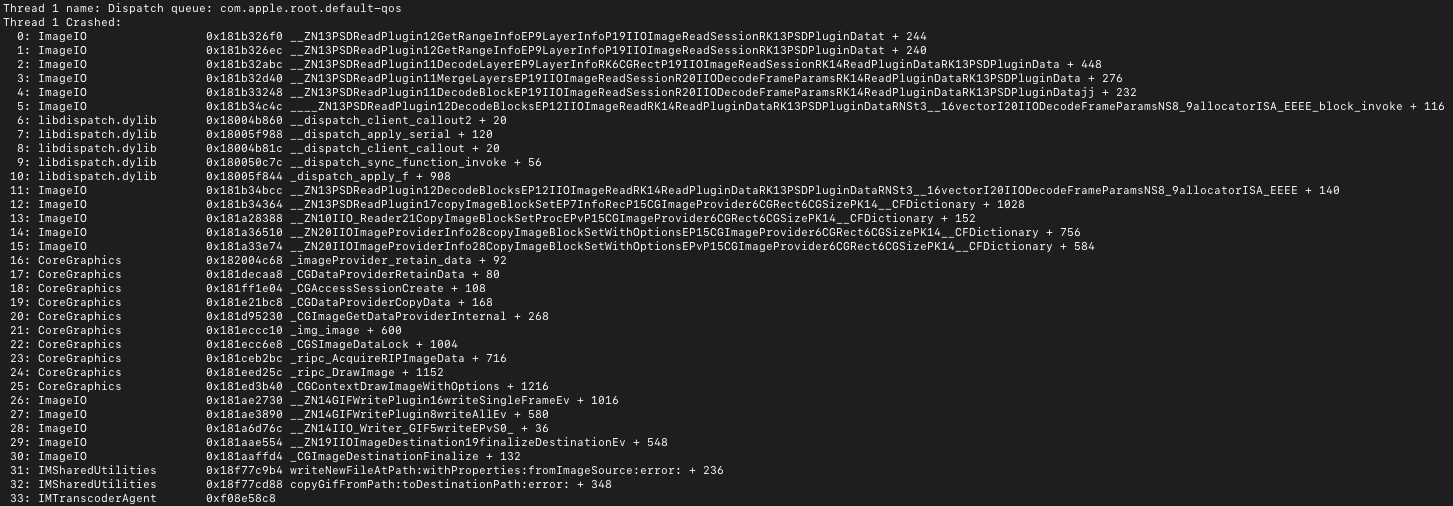

2021年2月~7月 FORCEDENTRY iMessage ゼロクリック

2021年2月以降、NSOグループがAppleのBlastDoor機能を回避した新しいゼロクリックiMessageエクスプロイトを展開しているのが確認され始めた。このエクスプロイトは、BlastDoorを回避することができるため、「FORCEDENTRY」と呼ばれている。Amnesty Techは、同時期にゼロクリックでiMessageを悪用する行為を確認しており、その行為を “Megalodon “と呼んでいた。Amnesty Techに確認したところ、Amnesty Techが観測した「Megalodon」活動は、私たちが観測したFORCEDENTRYエクスプロイトの特徴と一致していた。

FORCEDENTRYエクスプロイトがデバイスで実行された際、デバイスのログにはIMTranscoderAgentに関連するクラッシュが記録されていた。このクラッシュは、iMessageで受信したファイルに対してcopyGifFromPath:toDestinationPath:error関数を実行した際に発生したセグメンテーションフォールトのようだ。

クラッシュには2つのタイプがあるようだ。タイプ1のクラッシュとは、copyGifFromPath:toDestinationPath:errorを呼び出した際に発生した一連のイベントが、最終的にAdobe Photoshop PSDデータをレンダリングするImageIOの機能を呼び出した際にクラッシュしたと考えられる。

タイプ 2 のクラッシュは、copyGifFromPath:toDestinationPath:error を実行したことで発生した一連のイベントが、最終的に PDF ファイル内の JBIG2 でエンコードされたデータをデコードする CoreGraphics の機能を呼び出す際にクラッシュしたことを示している。

IMTranscoderAgentがクラッシュした後、Appleの熱監視デーモンであるthermalmonitordが一連のエラーを返すことに気づいた。

Exception caught during decoding of reply to message 'propertiesOfPath:handler:', dropping incoming message and calling failure block.

その後、thermalmonitordはtailspinプロセスを3回起動した。tailspinプロセスは2つのセグメンテーションフォールトを起こしたが、最終的にはスパイウェアと一緒に実行されているtailspinの呼び出しを発見した。

/usr/bin/tailspin test-symbolicate 1234567

電話のログによると、スパイウェアの「責任あるプロセス」は、Apple Mobileのファイル整合性デーモンであるamfidであることがわかった。

iOSバージョン14.4および14.6を対象としたFORCEDENTRYエクスプロイトは、ゼロデイとして成功している。

対象者の同意を得て、KISMETおよびFORCEDENTRYに関連するこれらのクラッシュログといくつかの追加の電話ログをApple, Inc.と共有し、Apple, Inc.は調査を行っていることを確認した。

公開後に再びハッキングされる

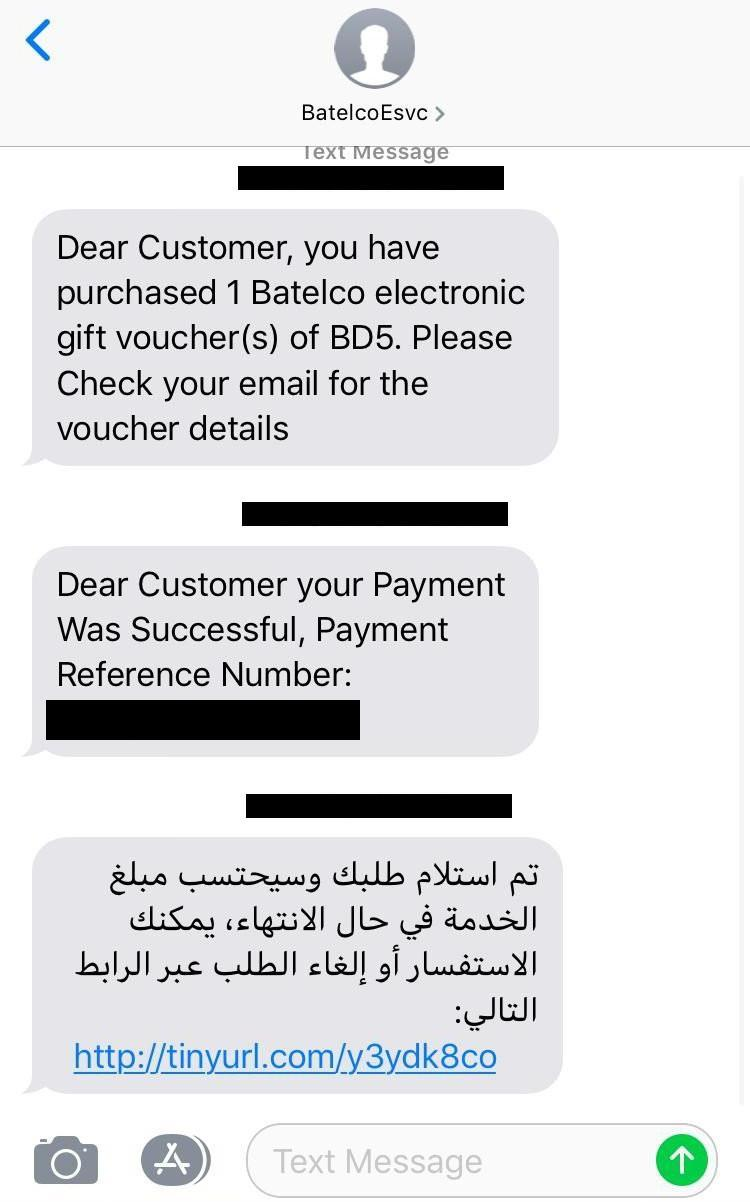

バーレーン人権センターのメンバーであるActivist Dは、2019年3月に “BatelcoEsvc “からのペガサスのSMSメッセージでペガサスで追加の標的にされた。アクティヴィストDは、本レポートの著者の一人と並んでインタビューを受けた2020年のインタビューで、2019年の事件について語っている。バーレーン政府のLULUオペレーターは、インタビューが最初に放送された約6時間後に、KISMET zero-click exploitを使用してPegasusでActivist Dをハッキングした。この事例は、ハッキングの事例を公開することに潜むリスクを浮き彫りにしている。

2019年のPegasusのSMSは、Activist Dの携帯電話会社であるBatelcoからの正当なメッセージが並ぶスレッドに現れた。ターゲットはこのメッセージに興味を持ち、Batelcoに問い合わせたところ、Batelcoが送信するタイプのメッセージではないと言われた。

リンクは、info-update[.]orgのウェブサイトに短縮され、VirusTotalに送信すると、正規のBatelco e-servicesウェブサイト(https://e.batelco.com/eservices/Login)にリダイレクトされる。確認したところ、このリンクは404を返した。

info-update[.]orgのウェブサイトは、以下に示すように、Pegasusのスパイウェアに接続されている。

おとりページで2019年のペガサスサイトを公開

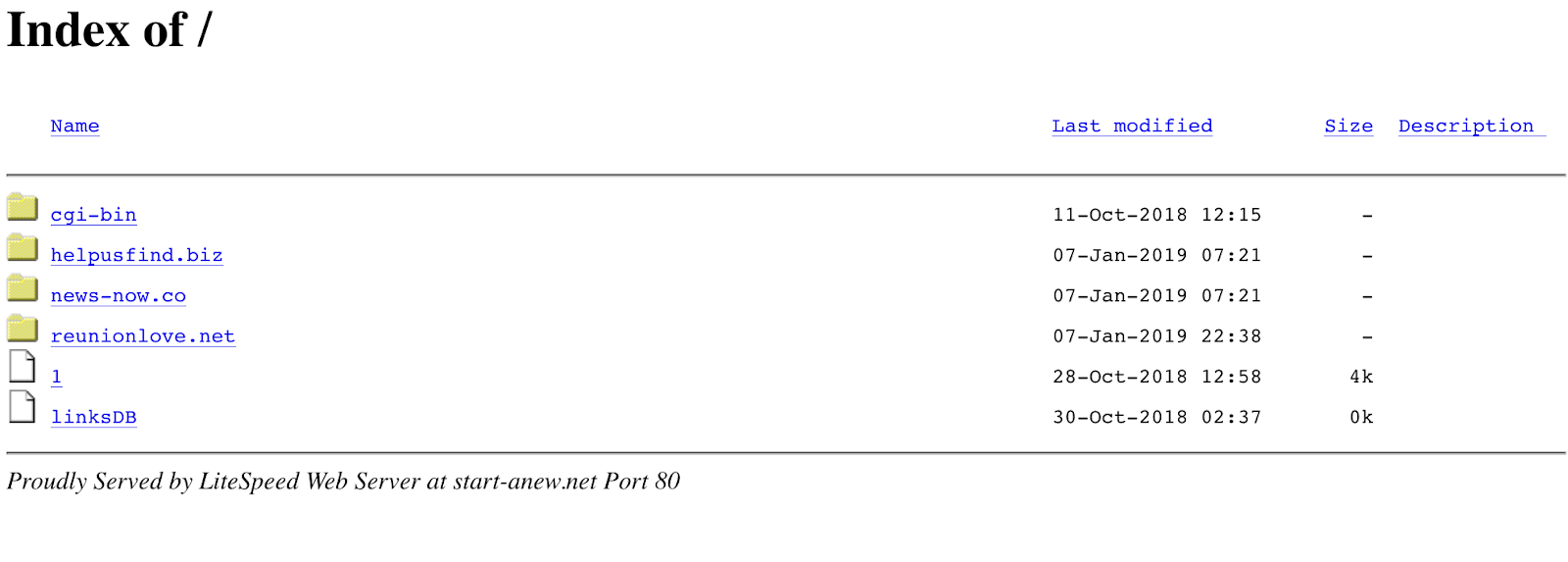

NSOグループは、おそらくPegasusインフラストラクチャを無害なサーバとして見せるために、目に見えるおとりページを利用することがある。私たちは、おとりページを含むオープンディレクトリリストを表示していたstart-anew[.]netという興味深いサーバを発見した。

このディレクトリには、ウェブサイトのメンテナンス用おとりページのHTMLソースコードを含むファイル「1」が含まれていた。このページは、「While maintenance:」というタイトルで、「Working hard to create a new website design. Stay in touch!” と書かれている。

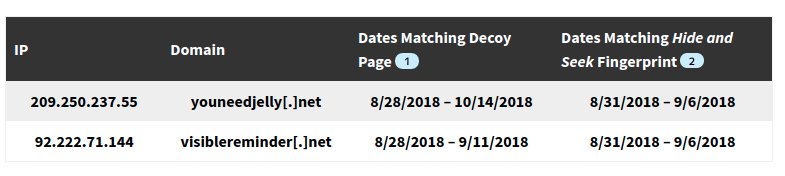

タイトルの「While maintenance:」とテキストの「Working hard to create a new website design. 「Stay in touch!」は、Hide and Seekレポートで使用したフィンガープリントと一致する2台のPegasusサーバが返すページと完全に一致した。この2つのサーバーは、Amnesty TechとCitizen LabがPegasusを使ってアムネスティ・インターナショナルのスタッフを標的にしたというレポートを発表した後、Citizen LabのHide and Seekレポートの前に、2018年にスピンアップされたPegasusサーバー群の一部だった。

IP ドメイン 日付の一致 囮ページと一致する日付 Hide and Seekのフィンガープリントと一致する日付

原注(1) From Sonar-HTTPS scans. (2) From our scans.

start-anew[.]netの内容から、以下のWebサイトが新ペガサスのインフラの一部であることが推測された。

- reunionlove[.]net

- news-now[.]co

- helpusfind[.]biz

共有されているウェブホストのスキャン

これらの3つのドメインは、共有ウェブホスティングプロバイダでホストされていることがわかった。つまり、この3つのドメインが指すIPアドレスには、他の数十の無害なドメインも含まれている。以前のNSOグループのPegasusインフラでは、ドメイン名はそれぞれ別のIPアドレスだった。

共有ホスティング上のWebサイトをスキャンするには、IPアドレスではなくドメイン名を使用するようにスキャンインフラを調整する必要があった。共有ホスティングプロバイダーの利用は、私たちが2018年9月にHide and Seekレポートを公開した後に始まったようだ。私たちのフィンガープリントとスキャンのパイプラインを以下に開示する。というのも、Pegasusサーバーを検出することができなくなったからだ。

—————————————————————————————

S1

特定の発行者からのTLS証明書を使用してスキャンする興味深いドメイン名のリストを生成。# Domains概数 ~ 約600万件

———-

S2

上記のすべてのドメインについて、/robots.txtのGETリクエストを送信し、レスポンスのステータスラインが404 Not Foundで、Content-Typeヘッダーがtext/htmlとなっているが、レスポンスボディがないかどうかを確認する。また、ETagやSet-Cookieヘッダーを持つレスポンスは除外。 # Domains概数~ 500件

———-

S3

上記のドメインに一致するものについて、/のGETリクエストを送信し、そのレスポンスが上記と同じかどうかを確認。 # Domains概数 175件

—————————————————————————————–

これらのスキャン手順は、start-anew[.]netで見つかった3つのドメイン名の構成に基づいて考案した。

2019年Pegasus SMS感染インフラへの窓

スキャン結果には、175のドメイン名が含まれており、Activist Dに送信されたSMSにあったドメイン名info-update[.]orgも含まれていた。また、人権に直接関連していると思われる1つのドメイン名(human-rights-news[.]com)や、米国で標的となる可能性を示すドメイン名(washington-today[.]com、breakingnewyork[.]info)、バーレーンの選挙に関連した標的と思われるドメイン名(i-election-online[.]com)も含まれている。

また、siyasimehbus[.]com(「政治犯」)やmitinq23fevral[.]info(野党の人民戦線党が2019年2月23日に計画した抗議活動「Rally 23rd February」への言及)など、アゼルバイジャンに関連した興味深いウェブサイトもいくつか見つかった。この抗議活動は当局の許可を得ていない。

歴史的文脈

バーレーン。1つの君主制、2つの憲法

バーレーン王国は、サウジアラビア王国の東海岸に位置する群島である。16世紀から19世紀まで、バーレーンは相次いで支配勢力に占領されたが、1783年にシェイク・アーメド・ビン・モハメド・アル・ハリファ(バーレーンでは「征服者アーメド」と呼ばれる)がバーレーンの支配権を獲得した。1820年から1971年まで、バーレーンは1820年の一般海事条約により英国の保護国となっていたこともあり、内外から数々の挑戦を受けたが、アル・ハリファ家の支配は現在まで続いている。

1971年8月15日、バーレーンはイギリス軍の撤退後、イギリスからの独立を宣言した。その半年後、当時の首長であったシェイク・イサ・ビン・サルマン・アル・ハリファは、構成員議会が新憲法を起草すると宣言した。1973年には、立法権ではなく諮問権を持つ一院制議会が選出され、憲法が制定された。しかし、バーレーンの最初の議会では国家安全保障令に関する議論が紛糾し、首長は1975年に議会を解散し、憲法を停止した。

1975年から2001年にかけて、バーレーン政府は数々の弾圧を行った。Human Rights Watchは、この間のバーレーンでの虐待を、恣意的な拘束、被拘束者への心理的虐待、”基本的な政治的・市民的自由の広範な否定 “など、”広範囲にわたる “虐待について記載している。

1999年にSheikh Isaの息子であるハマド・ビン・イサ・アル・ハリファ氏が王位を継承した。ハマド国王は、政治犯の釈放をはじめとする改革に着手した。また、政治的不満を解消するために「国民行動憲章」を起草する委員会を任命した。2001年2月14日、バーレーン国民は98.4%の投票率でこの憲章を承認した。翌年、ハマドはバーレーンを王国と宣言し、憲章の重要な誓いの1つに違反する新憲法を公布した。憲章では、立法権を選挙で選ばれた下院に委ねる二院制議会を定めていたが、2002年憲法では、議会で任命された上院が、下院で可決された法案に対して事実上の拒否権を行使できるようになった。そのため、バーレーンのいくつかの政治団体は、2002年の新憲法下での最初の選挙をボイコットした。

また、下院の選挙区は、野党の政治力を削ぐために、不平等な区割りが設定されている。例えば、2012年のバーレーンの議会選挙では、政府側の選挙区の個人の投票権は、野党側の選挙区の個人の投票権の約21倍だった。

抑圧の残酷な歴史

1938年以来、バーレーンでは組織的な政治運動が行われ、民衆の代表権の拡大を求めてきたが、政府はそれに対して弾圧と暴力で応答した。しかし、バーレーンではよくあることだが、君主制への反発が改革の後退につながった。

「アラブの春」に先立つ2010年、「ハク・ムーブメント」「イスラム・ワファ・ムーブメント」「バーレーン・フリーダム・ムーブメント」は、2010年10月23日に予定されていた国会議員選挙のボイコットを呼びかけた。これを受けて、政府は選挙の直前に、反対派の活動家を取り締まった。

「アラブの春」蜂起の一環として、バーレーン国民は国民行動憲章承認10周年(2011年2月14日)に、民主的な政治改革、自由、正義、富と権力の平等な分配を求めて街頭に出た。治安部隊が抗議者を標的にして殺害したために、抗議運動はさらに拡がった。

バーレーンのデモ隊は、エジプトのタハリール広場にヒントを得て、巨大な真珠を支える6つの帆のモニュメントがある主要な交通環状道路、パール・ラウンドアバウトを直ちに占拠した。真珠のモニュメントは反対派のシンボルとなった。2011年3月18日、サウジアラビアとアラブ首長国連邦の軍隊の支援を受けたバーレーン軍は、デモ参加者を強制的に立ち退かせた。治安部隊は数百人のバーレーン人を逮捕し、拷問した。政府はまた、パール・ラウンドアバウトとそのシンボルであるモニュメントをバーレーンから抹殺するキャンペーンを開始した。政府はモニュメントを取り壊し、ロータリーを舗装し、さらにモニュメントをモチーフにしたコインを回収した。

治安部隊による数十人のデモ参加者や拘束者の殺害事件を受け、国際的な圧力を受けたバーレーン国王は、2011年2月から3月にかけての事件を調査するため、バーレーン独立調査委員会を設立した。2011年11月23日に発表された同委員会の報告書では、当局に “恣意的な生命の剥奪、拷問、恣意的な拘束を含む重大な人権侵害 “の責任があると結論づけられた。

2016年、バーレーン当局は、反対運動を禁止し、解体する取り組みを拡大した。政府はAl-Wefaqを解散させ、そのリーダーであるAli Salmanを終身刑にした。また、バーレーン出身で、アル・ウェファクの精神的指導者とされる著名なシーア派聖職者であるシェイク・イサ・カシムの市民権を剥奪した。バーレーンは2017年に弾圧政策を強化した。政府は死刑制度を復活させ、新たな弾圧手段として恣意的な市民権の剥奪を続けた。何百人もの活動家が市民権を剥奪され、無国籍のままである。

2017年3月、政治団体が2011年の蜂起の記念日に、バーレーンが “憲法上の政治危機 “に苦しんでいるとする声明を発表したことを受けて、バーレーン法務省は、Waadを解散させ、「暴力の擁護、テロリズムの支援、犯罪や無法状態を助長する扇動」の罪で起訴した。この出来事に続いて、2017年6月にはAl Wasat新聞が永久停止処分を受けた。当時、Al Wasatはバーレーンで唯一の独立系新聞であり、2002年の創刊以来、何度か一時的発行停止にされたことがある。

最近の出来事は、バーレーン政府が抑圧的な政策を続けることを示唆している。COVID-19に対処することを口実に、バーレーン政府は表現の自由にさらなる制限を加えている。さらに、バーレーンはCOVID-19を理由に2020年3月に多数の囚人を釈放したが、当局は政治犯は除外された。

バーレーンのインターネット検閲

表現の自由は、2002年のバーレーン憲法の第23条、第24条、第26条に謳われている。法的に保護されているにもかかわらず、バーレーンは2021年の世界報道自由度指数で180カ国中168位となっている。バーレーン政府は、バーレーンでホストされているすべてのウェブサイトをInformation Affairs Authority(IAA)に登録することを要求することで、インターネットに対する厳しいコントロールを維持している。政府は厳しいフィルタリングポリシーを課している。

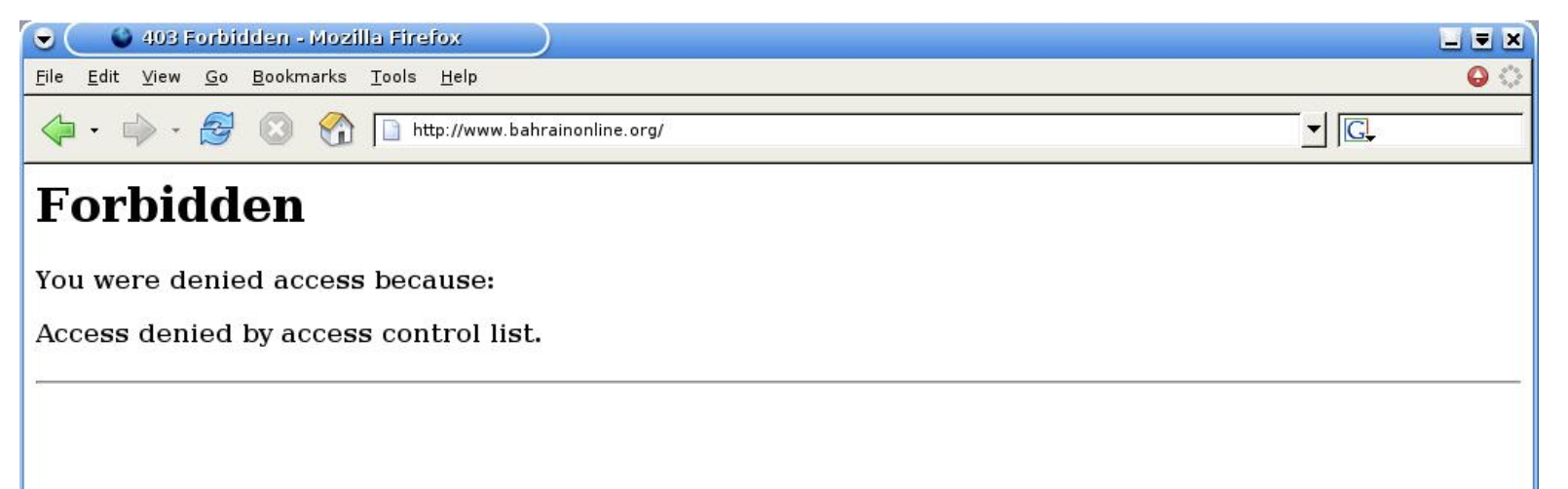

バーレーンで最初に行われたWebサイトの検閲は、2002年に行われた人気オンラインフォーラム「BahrainOnline.org」のブロッキングだった。バーレーン国外で運営されていたこのサイトは、2011年2月の抗議活動の計画から、人権侵害や抗議活動のビデオや写真の共有まで、バーレーン政府に批判的な公開討論や議論を促進する中心的存在だった。

バーレーンは2009年にインターネット検閲規制を正式に導入し、文化情報省がすべてのISPに対し、同省が選定したウェブサイト・ブロック・ソフトウェアをインストールし、同省からの特定ウェブサイトのブロック要請に応じることを求める決定を発表した。2009年には、野党、人権団体、オンライン新聞などのウェブサイトがブロックされた。また、ソーシャルメディアのプラットフォームにも同様の政策が適用されている。2010年末、当局はバーレーンの野党指導者Abdul Wahab HussienのFacebookページをブロックした。

2011年の蜂起後、バーレーン当局は、政治的・宗教的コンテンツや人権コンテンツを標的にして、国内のインターネット統制を拡大した。ウェブサイト、ライブストリーミングプラットフォーム、そして一部のソーシャルメディアサイトが検閲された。

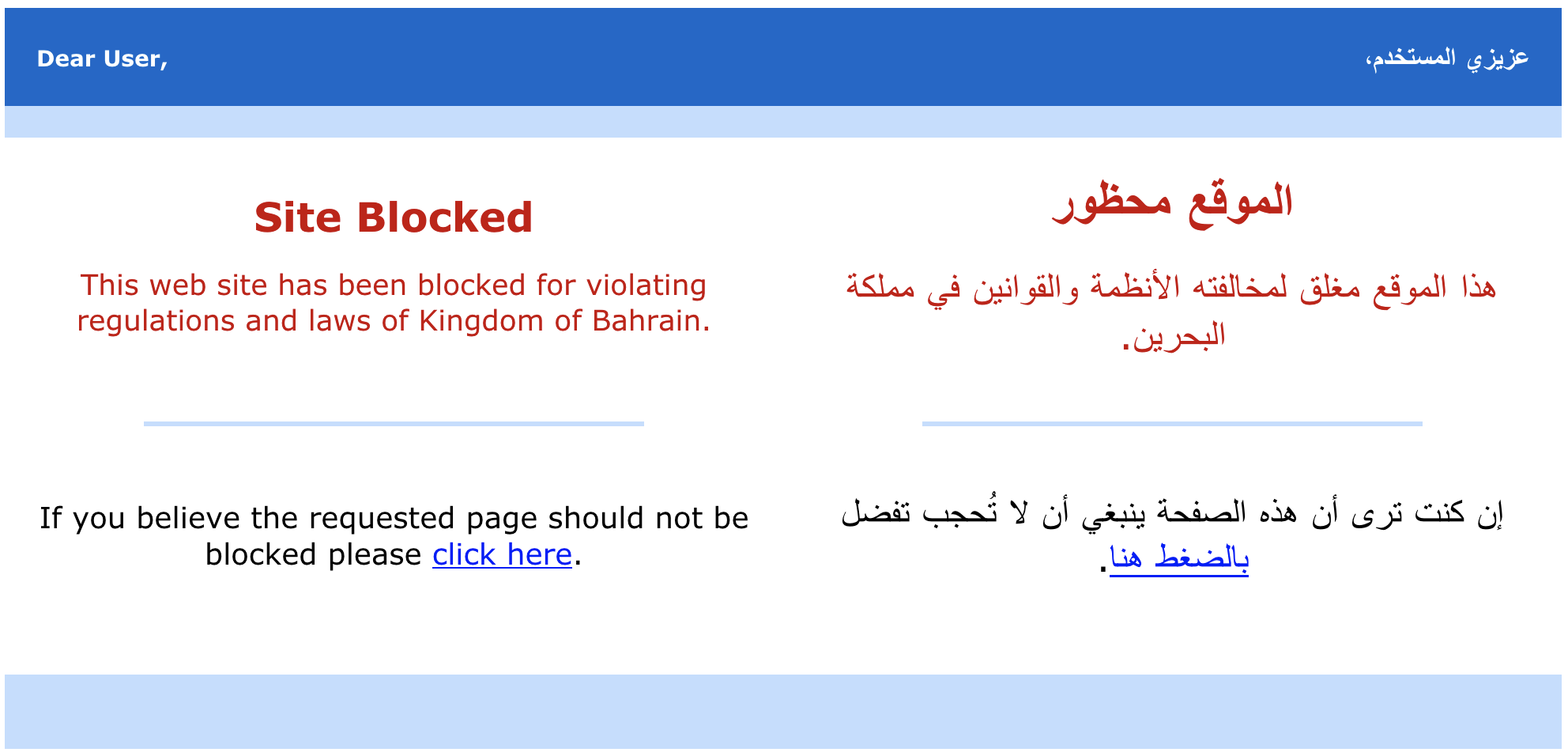

2013年、Citizen Labは、ブルーコートシステムズ社製の検閲・監視技術(ProxySGデバイスとPacketShaperデバイス)がバーレーンに存在することを確認した。2016年、Citizen Labは、バーレーンにある9つのISPのネットワーク上に、Netsweeper, Inc.が製造したインターネットフィルタリング技術が存在することと報じた。ISPのBatelcoを対象としたテストでは、これらのNetsweeperのインストールのうち少なくとも1つが、人権に関連するコンテンツ、反対派政治家のウェブサイト、シーア派のウェブサイト、地方や地域のニュースソースなど、政治的なコンテンツのフィルタリングに使用されていることがわかった。

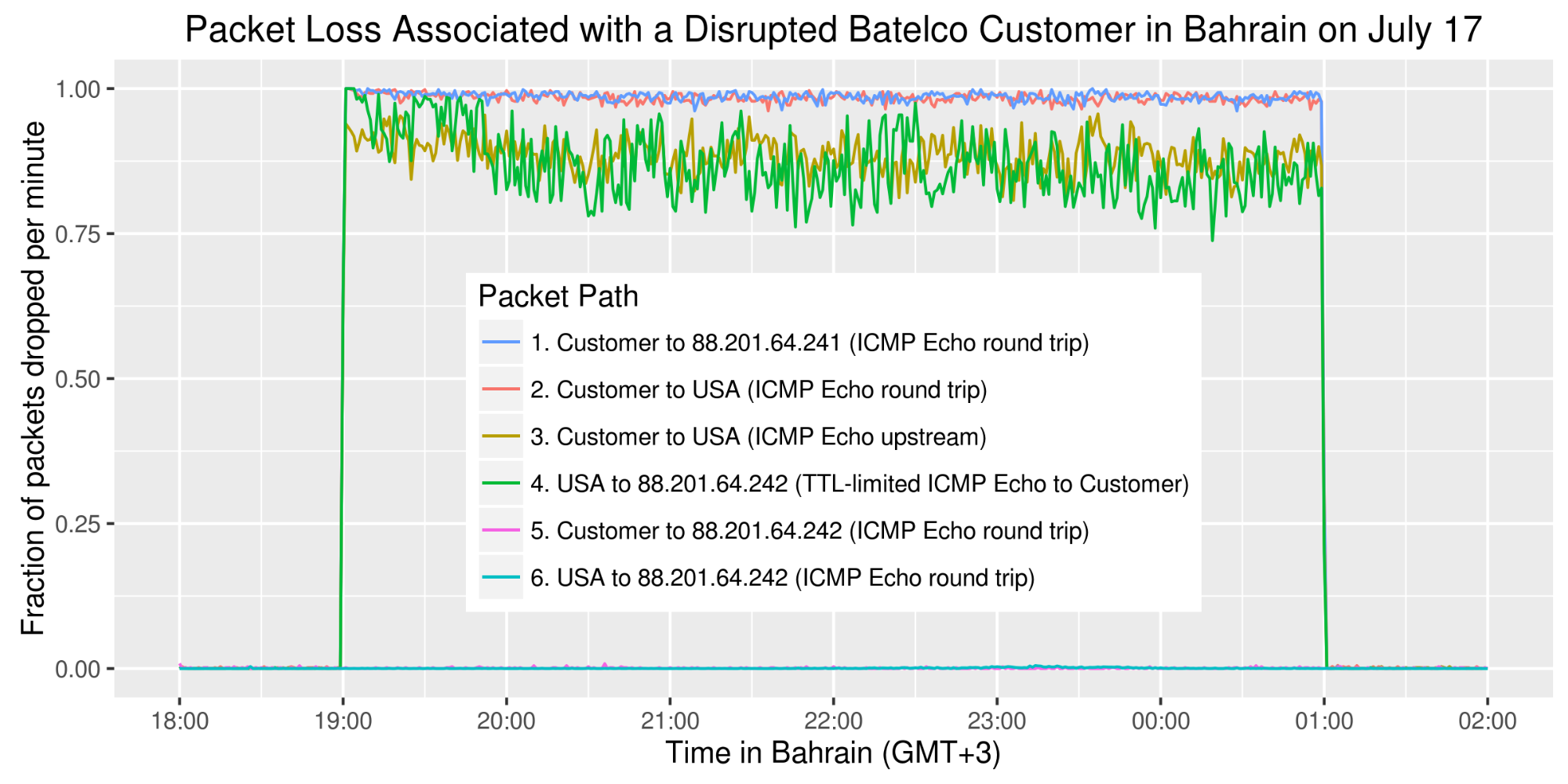

また、2016年には、バーレーンのDuraz村で毎晩のようにインターネット遮断が報告された。この障害は、 Al Wefaqの事実上の精神的指導者であるIsa Qassimの家の外で、バーレーン政府が同氏の市民権を剥奪したことから始まった毎晩の平和的な抗議活動と重なってた。Bahrain Watchの調査によると、固定電話と携帯電話の両方のインターネット・サービスが中断された。固定電話は、Duraz村の加入者に割り当てられたIPアドレスに対して、特定の時間帯に天文学的な遅延とパケットロスを人為的に発生させることで接続を遮断した(図21)。同じ時間帯に、Duraz村にあるセルタワーのデータサービスはすべて停止した。障害が発生した時間帯以外では、Duraz村のインターネットは正常に機能しているように見えた。

2020年現在、バーレーンはFreedom Houseによって引き続き「Not Free」に分類されている。Freedom Houseは、最新の「Freedom on the Net」レポートにおいて、「多数のウェブサイトが引き続きブロックされ、ソーシャルメディアのユーザーはセキュリティ部門で継続的に尋問され、コンテンツを削除するよう圧力をかけられ、市民はオンラインに投稿されたコンテンツを理由に逮捕・投獄された」と述べている。

バーレーンの反体制派に対する監視

バーレーンでは、当局がインターネット規制を拡大していることに加えて、人権活動家や反体制派、政治的野党のメンバーに対するバーレーンの監視技術の使用について、国内外で多くの報告がなされている。

2011年、ブルームバーグは、トロビコール社(旧ノキア シーメンス ネットワークス社と関係)がバーレーンに傍受機器を販売し、当局がそれを使って反体制派の通信を監視していたと報じた。2010年8月から2011年2月にかけて、バーレーンの活動家であるAbdul Ghani Al Khanjarは、当局に拘束されて拷問を受けているときに、自分のSMSテキストメッセージのトランスクリプトを目撃したと公表した。Al Khanjarのテキストメッセージのトランスクリプトは、Trovicor社のシステムから入手したとされている。

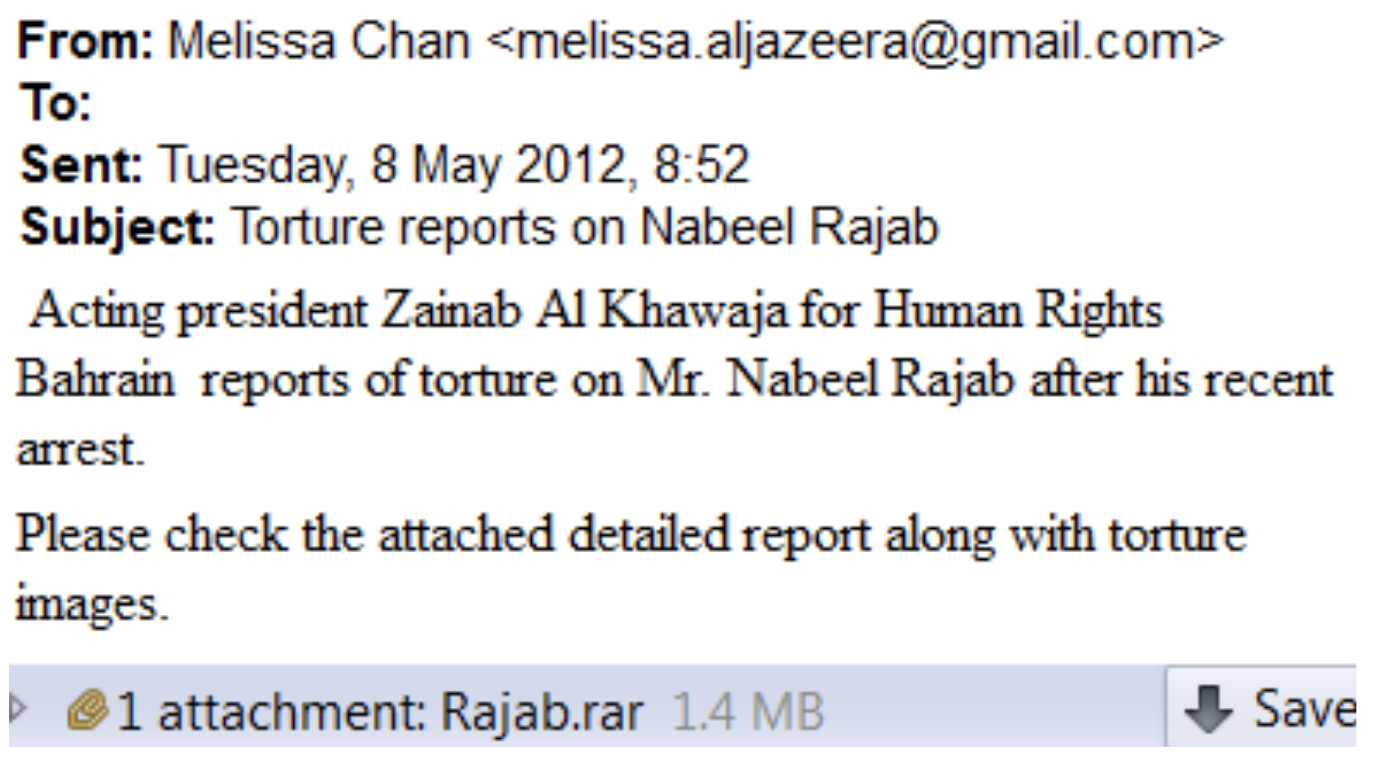

2012年、Citizen Labは、バーレーンの活動家や人権擁護者が、イギリスとドイツの企業であるFinFisher社の監視用マルウェアによって標的にされていたこと明らかにしたレポートを発表した。その後、FinFisher社のファイルが流出したことにより、バーレーン政府はFinFisher社のスパイウェアを使って、国内外の広範な野党を監視していたことが判明した。また、流出した標的リストによると、バーレーンの著名な弁護士のコンピュータが、彼に対して脅迫が試みられたのと同じ日にハッキングされていた。その弁護士は、「活動家の弁護をやめなければ、CDに収録されているビデオを公開する」という内容のCDを受け取った。そのCDをパソコンで見ると、自宅の天井に設置された隠しカメラで撮影された、妻とのプライベートビデオが入っていた。最終的には、弁護士が脅迫に応じなかったため、そのビデオのコピーが公開された。

2013年にBahrain Watchが発表したレポートによると、内務省のサイバー犯罪ユニットが、Twitterの仮名の活動家にIPロガーのリンクを送り、リンクをクリックしたIPアドレスの加入者データを地元のISPに要求することで、非匿名化していたことが明らかになっている。クリックした活動家は逮捕されたり、仕事を解雇されたりした。例えば、逮捕された活動家のアカウントから送信された図23のFacebookのチャットメッセージにあるIPロガーのリンクを、ある高校生がクリックしたとされている。この高校生は、IPロガーリンクが送信されたアカウントが以前にバーレーン国王を侮辱するようなツイートをしていたことから、バーレーンの裁判所から1年間の懲役刑を言い渡された。

さらに、バーレーン政府と外国企業との間で締結された追加の監視契約についても、流出した文書や調査によって明らかになっている。2013年、バーレーンの内務省はHacking Teamのスパイウェアを入手したが、Hacking Teamのスパイウェアを使用したバーレーン人のターゲットは公には特定されていない。バーレーンの裁判所文書を確認したBahrain WatchとThe Interceptによる2016年の調査では、バーレーン政府がCellebriteが販売した電話フォレンジック技術を使用して、逮捕された活動家の電話からプライベートデータを抽出していたことが明らかになった。最後に、Haaretzによる2018年の調査では、Verint Systems Inc.がソーシャルメディア監視のための技術をバーレーンに提供していたことが明らかになった。

結論

半世紀にわたって人権侵害に関与してきたにもかかわらず、NSOグループは定期的に、自分たちは実際には人権擁護に取り組んでいると主張している。NSOグループは、「人権方針」、「透明性と責任に関する報告書」を発表し、「ビジネスと人権に関する国連指導原則」を支持していると主張している。しかし、このような主張とは裏腹に、同社のスパイウェアが権威主義政権によって人権活動家やジャーナリスト、その他の市民社会のメンバーに対して使用されていることを示す証拠が山ほど出てきている。

最近では、アムネスティ・インターナショナルとForbidden Storiesの共同プロジェクトであるPegasus Projectによって、多くの国がPegasusスパイウェアを利用して、世界中の市民運動のメンバーやその友人、家族を標的にし、感染させていることが明らかにされている。この報告書の中で、わたしたちは、私たちが特定した標的の電話番号のリストをForbidden Storiesと共有した。彼らは、ハッキングされたデバイスのうち5台の番号が、Pegasus Projectが作成したNSOグループの顧客がターゲットにした可能性のあるリストに含まれていることを確認した。Forbidden Storiesとアムネスティ・インターナショナルは、2016年から数年前までのデータであると説明している。

バーレーンによるNSOスパイウェアの悪用は悲劇的なまでに予測可能だった

NSOグループは定期的に不正使用の報告を否定しようとしているが、彼らの顧客リストには監視技術の悪名高い不正使用者が多数含まれている。バーレーンがTrovicor、FinFisher、Cellebrite、そして今回のNSOグループを含む監視製品を連続して不正使用しているという、長年にわたる重要な証拠があることを考えると、バーレーンへのPegasusの販売は特に悪質だ。

本報告書で取り上げたように、バーレーンの人権に関する実績も同様に悪名高いものだ。

・Freedom Houseによると、バーレーンは 「中東で最も抑圧的な国家の一つとなっており、広範囲の政治的権利と市民的自由を組織的に排除し、政治的野党を解体し、シーア派の人々の根強い反発を厳しく取り締まってきた 」という。

・2019年、Human Rights Watchは、バーレーン当局が 「弾圧 を維持しつづけ」ており、「事実上、すべての反対派を排除している 」と指摘した。

・2017年、国連人権高等弁務官のZeid Ra’ad Al Husseinは、「バーレーン政府は、逮捕、脅迫、渡航禁止、閉鎖命令などにより、市民社会や政治活動に厳しい制限を課しており、治安当局による拷問の報告も増えている 」と述べ、「同国の民主的空間は事実上に閉ざされている」と付け加えている。

・バーレーンの人権擁護活動家は、国内では投獄、監視、脅迫されており、亡命中の人々もデジタルや伝統的な手段で抑圧されている。

これらの人権侵害や監視技術の先行販売は、すべて公の記録として残っている。NSOグループが顧客の適正評価を行うことを真に考慮しているのであれば、これらの不正行為の記録は明らかな「警告」となるべきだった。バーレーンがNSOグループのスパイウェアを使用して政治的野党や活動家を標的にしたことは、同国の実績からして予想できたことだ。このような証拠があるにもかかわらず、NSOグループがPegasusをBahrainに販売したことは、利益の名の下に重大な過失を犯したことになる。

ゼロクリック攻撃からの保護はトレードオフの関係にある

私たちは、本レポートで言及している特定の攻撃について、iMessageとFaceTimeを無効にすることで防ぐことができたと考えている。しかし、NSOグループは過去にWhatsAppなどの他のメッセージングアプリを悪用してマルウェアの配信に成功している。そのため、iMessageとFaceTimeを無効にしても、ゼロクリック攻撃やスパイウェアを完全に防ぐことはできない。また、iMessageを無効にすると、Appleに内蔵されているメッセージアプリでやりとりされるメッセージが暗号化されずに送信されることになり(つまり、「青いメッセージ」ではなく「緑のメッセージ」)、攻撃者が傍受することが容易になる。

謝辞

本プロジェクトにおけるAli Abdulemamの活動はAccess Nowの支援を受けている。ジョン・D・アンド・キャサリン・T・マッカーサー財団,フォード財団,オープン・ソサエティーズ・ファウンデーション,オーク財団,Sigrid Rausing Trustから資金援助を受けている。コミュニケーション、グラフィック、編集をサポートしてくださったMiles KenyonとMari Zhou、編集部でレビューをしてくださったAdam SenftとBahr Abdul Razzakに感謝します。

出典:https://citizenlab.ca/2021/08/bahrain-hacks-activists-with-nso-group-zero-click-iphone-exploits/