Howdy! How can we help you?

-

ブラウザ60

-

戦争11

-

ヘイトスピーチ9

-

偽情報、誤情報4

-

ジェンダー3

-

国家安全保障7

-

fediverse12

-

alternative_app16

-

デジタルセキュリティツール11

-

国内の監視社会化と反監視運動5

-

VPN7

-

GIFCT2

-

政府・国際機関の動向148

-

スパイウェア15

-

OS関係19

-

教育・学校8

-

監視カメラ15

-

労働現場の監視9

-

プライバシー137

-

デジタルID(マイナンバーなど)12

-

GPS1

-

AI60

-

オリンピックと監視社会7

-

文化10

-

労働運動14

-

リンク集11

-

金融監視3

-

COVID-19と監視社会19

-

検閲97

-

海外動向356

-

オンライン会議システム14

-

暗号化65

-

アクティビストとセキュリティ29

-

ビッグテック、大量監視236

-

SNSのセキュリティ17

-

共謀罪1

-

メールのセキュリティ39

-

Articles1

(Tutanota)どんな暗号バックドアも、良いことよりも悪いことの方が多い。BlueLeaksがその証拠だ

以下は、TutanotaのBlog(2020年8月28日、初出2019年9月17日)を訳したものです。(訳者:小倉利丸)

どんな暗号バックドアも、良いことよりも悪いことの方が多い。BlueLeaksがその証拠だ。

暗号化バックドアを要求することで、政治家はセキュリティかプライバシーかの選択を求めているのではない。彼らは私たちに、安全性のないものを選ぶように求めているのだ。

2020-8-28 / 初出:2018-9-17

政治家は、法執行機関が犯罪者をより簡単に起訴できるようにするために、企業が端末間暗号化電子メールやクラウドサービスに暗号のバックドアを追加するように繰り返し要求している。それどころか、最近のBlueLeaksと呼ばれる極めて機密性の高い警察文書の漏洩は、暗号を減らすのではなく、より良いより多くの暗号が必要であることを示している。政治家は、暗号を破ることを要求することによって、私たちにセキュリティかプライバシーかの選択を求めているのではない。彼らは、私たちに安全性のないものを選べと言っているのだ。この記事では、暗号のバックドアがなぜ愚かな考えなのかを説明する。

あらゆる暗号化バックドアは脅威である

米国、英国、カナダ、オーストラリア、ニュージーランド(ファイブアイズとしても知られている)の政府は、自国に拠点を置くテクノロジープロバイダーに対して、暗号バックドアを介してユーザーの暗号通信への合法的なアクセスが可能になるよう強制する計画があることを明らかにした。

これは、現在進行中の「暗号戦争」の中で、暗号バックドアの要求がまた一つ増えたことを意味している。

あるいは、ブルース・シュナイアーが言うように 「我々はセキュリティとプライバシーの間で選択を求められているのではない。私たちは、弱いセキュリティと強いセキュリティの間の選択を求められているのだ。」

EARN IT – 暗号化に対するもう一つの攻撃

2020年、ウィリアム・バー司法長官は、暗号バックドアを要求してオンラインセキュリティを破壊しようとするもう一つの試みを行った。EARN IT法案である。EARN ITは明示的に暗号を禁止しているわけではないが、テクノロジー企業はデータをアップロードする前にスキャンする「ベストプラクティス」を適用しなければならないとしている。

これらの「ベストプラクティス」がバー司法長官が率いる政府の委員会によって決定されると、暗号化がバックドアによって脅かされることが明らかになる。

さらに現在、米国の上院議員3人は、「テロリストその他の悪質な行為者による不正行為の隠蔽のための『令状の効果を無効にするwarrant-proof』暗号技術」の使用を止めることを目的とした「暗号データへの合法的アクセス法」も導入している。(訳注:https://internetsafety101.org/Warrant-proof-encryption)

アメリカでは、今日まで暗号化戦争が続いている。ここでは、EARN IT法案に対抗する方法を紹介する。

暗号バックドアとは何か?

暗号バックドアとは、普遍的な鍵のことである。この鍵は、例えば法執行機関のような「善良な」人だけがアクセスできるように意図されたものだ。しかし、第一に、「善良な」人が本当に善良な人だという保証はなく、第二に、第三者が普遍的な鍵へのアクセスを得るリスクが常にある。

暗号化は、さまざまな脅威から私たちの安全を守る

端末間の暗号化は、ハッカー、外国政府、テロリストなどの盗聴者から私たちのデータと通信を保護する。

暗号がなければ、中国の反体制派は逮捕されずにオンラインでコミュニケーションをとることはできない。ジャーナリストは内部告発者と安全にコミュニケーションをとることができず、人権活動家や多くのNGOは抑圧的な国での活動を行うことができず、弁護士や医師はクライアントと秘密裏にコミュニケーションをとることができない。

誰ともオンラインでプライベートな会話をすることができなくなる

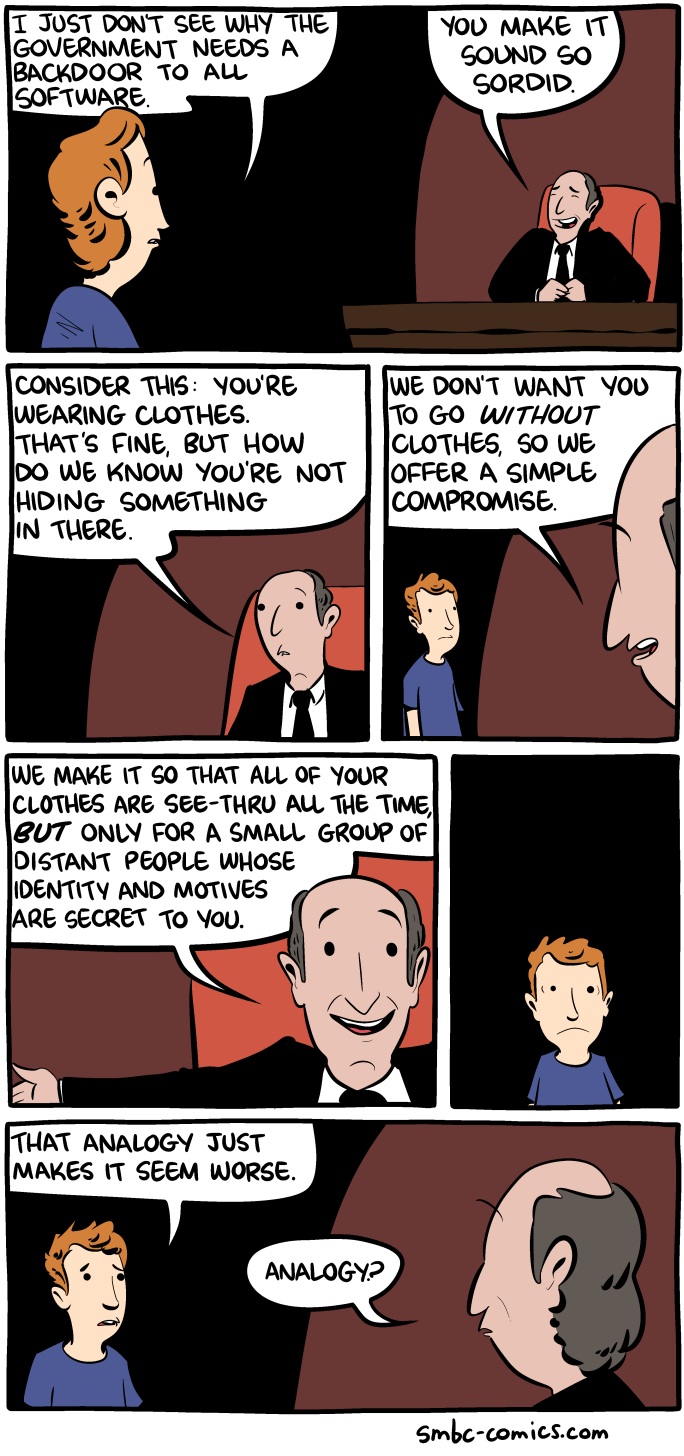

Zach Weinersmithは、暗号バックドアのような普遍的な鍵を政府が持っていたらどうなるかを示す、素晴らしいコミックを作ってくれた。

暗号バックドアは本質的に脆弱

「善人」だけがアクセスできる暗号バックドアを作ることは不可能だ。FBIがあなたの電子メールを解読したり、コンピュータのハードドライブにアクセスできたとすれば、犯罪者やテロリスト、その他の政府も同様のことができる。

例えば2009年に、中国のハッカーが米国政府のみにアクセスを提供するバックドアを使ってグーグルのデータベースに侵入した。「ユーザーデータに関する政府の捜索令状を遵守するために、GoogleはGmailアカウントへのバックドアアクセスシステムを作成した。この機能を利用して、中国のハッカーはアクセスできるようにした」と、セキュリティ専門家のブルース・シュナイアーは説明している。

この機密データベースには、米国の監視対象に関する数年分の情報が含まれていた

暗号専門家はセキュリティ上の理由からバックドアを非推奨

マシュー・グリーンやブルース・シュナイアーのような暗号の専門家によれば、政府がバックドアを介して暗号データへのアクセスを認めれば、これは不安全を義務化しているに等しいと、次のようにいう。

「例外的なアクセスは、インターネットのシステム開発者に、システムが破られたときにユーザーのプライバシーへの影響を最小化しようとする秘密保持設計に逆行するようなことをさせることになる。何百万ものアプリとグローバルに接続されたサービスを持つ今日のインターネット環境の複雑さは、新たな法執行機関の要求が予期せぬ検出が困難なセキュリティ上の欠陥を導入する可能性が高いということを意味する。これらの技術的脆弱性などに加えて、例外的なアクセスシステムがグローバルに展開されるかもしれないという見通しは、こうした環境をどのように統治し、そのようなシステムが人権と法の支配の尊重をどのように保証するかという難しい問題を提起している。

暗号バックドアの構築は簡単だが、セキュリティを確保することは不可能だ

暗号化バックドアがなぜインターネットに壊滅的な影響を与えるのかを明らかにするために、次のようなことを想像してみてほしい。

あるテック企業がバックドアを実装した場合、要求に応じてデータを解読できるようにするには、ユーザーの秘密鍵へのアクセスが必要になる。これは、すべてのユーザーのすべての秘密鍵を高度に保護された金庫室に保管しなければならないということを意味し、高度に信頼された従業員のみがアクセスできるようにしなければならない。

法執行機関がこれらの鍵の一つに対して令状を発行するときはいつでも、高度に信頼された従業員が金庫を開け、必要な鍵を取り出し、それを―安全に!―法執行機関に送信しなければならない。

さて、この図をもう少しやっかいな場合として描くとすると、たとえば、大手ハイテク企業の場合であれば、これは何千もの異なる法執行機関から1日に何千もの依頼があるかもしれないということを意味している、といったことになる。

どのようなテック企業にとっても、この金庫を無能力やミスから守ることは不可能だ。さらに、あるテック企業がすべての秘密鍵が保管されている金庫を作成した場合、これはインターネット上の悪意ある攻撃者、さらには強力な国家権力者にとっても非常に魅力的なプラットフォームになるだろう。

世界中でデータ侵害がより巧妙化している現在、このような金庫を意図的な攻撃から守ることは不可能であることは明らかであり、これこそが、秘密鍵がユーザーの手元にローカルに残っていなければならず、中央のサーバーに保存されてはならない理由なのだ。

最悪の例としてのBlueLeaks

最近のBlueLeaksのスキャンダルは、機密データが適切に保護されていない場合、それが何を意味するかを証明している。セキュリティ専門家のブライアン・クレブスは、自身のブログでこう書いている。

「このリークに含まれるデータの予備的な分析は、全米の複数の統合センター、法執行機関などの政府機関が使用しているウェブサービス会社Netsentialが漏洩の元凶であることを示唆している」とNFCAは書いている。「Netsential社は、この漏洩が、漏洩したNetsential社の顧客ユーザーアカウントとウェブプラットフォームのアップロード機能を利用して悪意のあるコンテンツを導入し、他のNetsential社の顧客データの流出を可能にした脅威の行為者による可能性が高いことを確認した」

この非常に機密性の高い警察文書の大規模なリークは、ACHルーティング番号、国際銀行口座番号(IBAN)、個人を特定できる情報、容疑者の画像も含まれていたが、攻撃者が悪用されたユーザーアカウントを介してマルウェアをアップロードすることができたために、これが容易に可能になった。これが弱点だった。このデータは暗号化されていなかったため、ユーザーのログインデータだけで大量のデータを取得することができた。

この警察の非常に機密性の高いデータが流出したことが良いことなのか悪いことなのかは議論の余地があるが、データが端末間で暗号化されていればBlueLeaksの攻撃は成功しなかったことは間違いない。

これは、暗号バックドアがなぜ非常に危険なのかを示している。悪用された従業員のアカウント、あるいは従業員自身が、一般的な復号鍵にアクセスできる弱点となる可能性がある場合、すべてのデータが悪者の手に落ちる危険性がある。

プライベートな会話はオフラインでのみ可能なんだろうか

政治家がオンライン通信へのバックドアアクセスを要求するとき、彼らはまた、オフラインの世界では全面的な監視が決して選択肢にはなっていないことを無視している。ドアに鍵をかけることは違法ではない。囁くことは違法ではない。CCTVカメラに映らないように歩くのは違法ではないのだ。

もちろん、いくつかの暗号が破られないことは法執行機関にとっては面倒なことであり、私たちの寝室にディストピア小説「1984年」のテレスクリーンが設置されていないことが法執行機関にとっては面倒なことであるのと同じように、暗号が破られないことは法執行機関にとっては面倒なことだ。

これは、監視国家ではなく、民主主義の自由を享受するために法執行機関が我慢しなければならないことなのだ。

プライバシーが非合法化されると、非合法者だけがプライバシーを持つことになる

今一度、理解しなければならないのは、オンラインサービスでの暗号を違法化することは、一般的な監視では、犯罪者をこれまで以上に起訴するのには役に立たない。代わりに、犯罪者は独自の暗号ツールを構築し、使い捨ての携帯その他のテクニックを使用し、法執行機関の追跡をさらに困難にする。

フィル・ジマーマンの有名な言葉は今でも有効だ。「プライバシーが違法とされたとき、犯罪者だけがプライバシーを持つことになる」

暗号バックドアは、私たち全員にとって深刻なセキュリティリスクであり、決して許してはならない。

オープンソースの電子メール、バックドアからの解放

そのため、私たちは全てのTutanotaクライアントをオープンソースとして公開しており、技術に精通した人々が私たちが約束したことを確認できるようにしている。Tutanotaは、端末間暗号化機能を内蔵し、あらゆる暗号バックドアからの解放が保証されているため、すべてのプライベートメールを保護します。

私たちは暗号大量監視を阻止することを使命としている。そして、私たちはみなさんの参加を歓迎します。

今すぐあなただけの安全なメールアカウントを手に入れましょう。

「暗号を使用するたびに、あなたは生きるために暗号を使用する必要がある誰かを保護していることになるのだ」(ブルース・シュナイアー)

著者

マティアスはTutanotaの共同設立者であり開発者。私はプライバシー権を守るためにコードを書いている。使いやすく、安全で、スパイを締め出すクラウドサービスを作りたい。私たちは本当にもっと良いものを手に入れたいと思っている。

出典:https://tutanota.com/blog/posts/why-a-backdoor-is-a-security-risk/

付記:下訳にhttps://www.deepl.com/translatorを用いました。